L'optimisation du cloud est le processus qui consiste à déterminer la meilleure façon de choisir et d'allouer les ressources du cloud afin d'optimiser les performances tout en réduisant le gaspillage et en minimisant les coûts. En limitant la propagation incontrôlée des instances, services ou fournisseurs de cloud à l'échelle d'une entreprise, l'optimisation du cloud peut contribuer à améliorer la sécurité.

Comprendre la sécurité basée dans le cloud

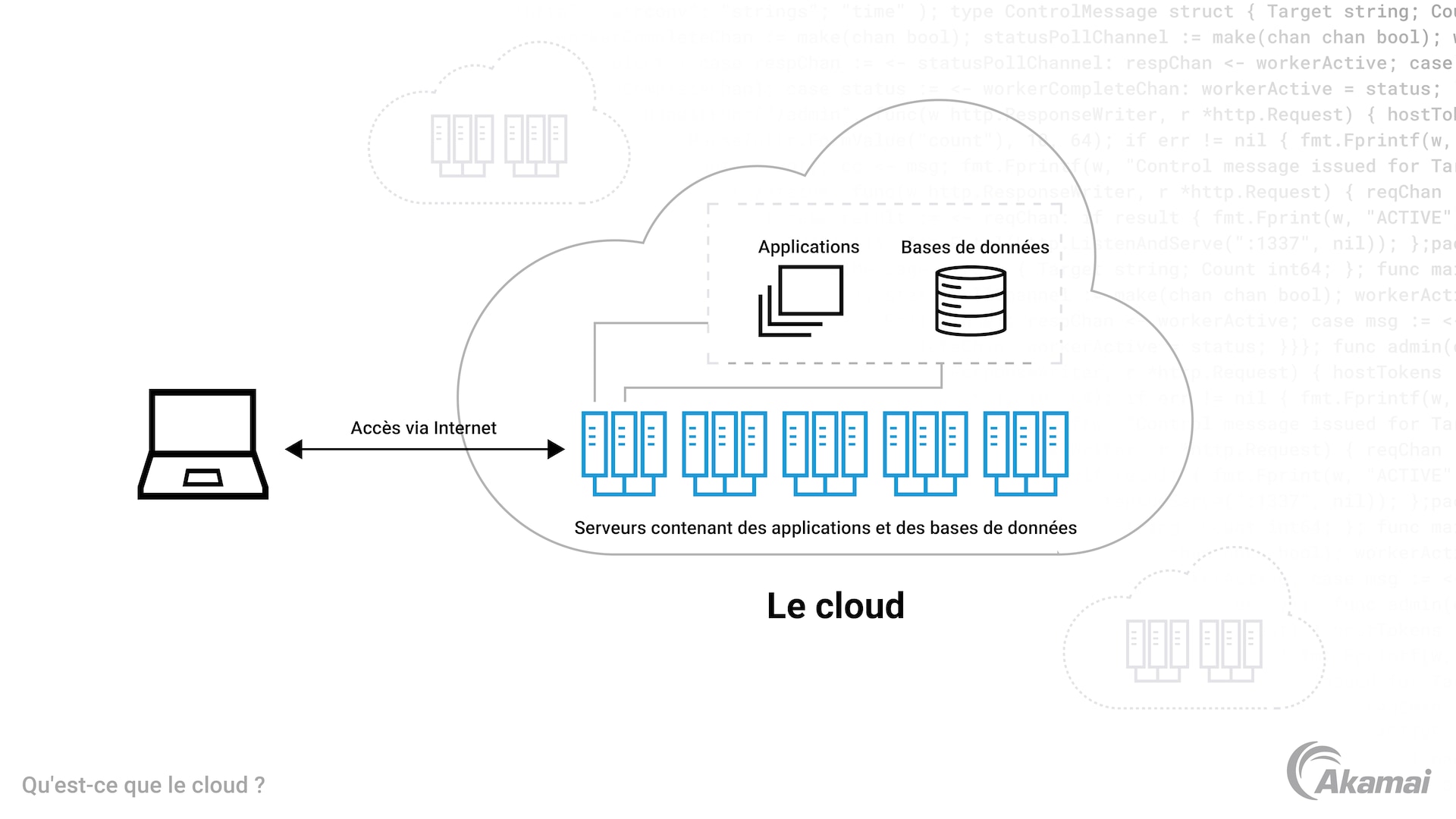

La sécurité basée dans le cloud offre une vaste gamme de services de sécurité à partir de serveurs distants via une connexion Internet, plutôt qu'à partir de logiciels et de matériel installés sur site. Les solutions basées dans le cloud permettent aux entreprises d'éviter d'installer et de gérer des solutions de sécurité sur site, et les équipes de sécurité dans le cloud d'entreprise peuvent gérer des programmes basés dans le cloud à distance à partir d'un tableau de bord Web, où qu'elles se trouvent. La sécurité basée dans le cloud inclut généralement des solutions d'accès réseau Zero Trust, des courtiers en sécurité d'accès au cloud, des informations sur les menaces, la sécurité des données, la prévention des pertes de données et la gestion des identités et des accès.

Quelles sont les menaces de sécurité dans le Cloud Computing ?

Les ressources digitales dans le cloud sont confrontées à un vaste éventail de menaces et de risques potentiels.

- Cyberattaques. Le paysage des cybermenaces est en constante évolution. À mesure que les menaces deviennent de plus en plus sophistiquées et difficiles à détecter, la sécurité basée dans le cloud doit également évoluer.

- Erreurs de configuration. De nombreuses applications cloud et une infrastructure de sécurité peuvent être configurées pour accroître la protection. Mais trop souvent, ces paramètres de sécurité sont mal gérés ou ne sont pas configurés du tout, ce qui ouvre la porte à des violations potentielles.

- Piratage de comptes. En utilisant des informations d'identification volées, des acteurs malveillants peuvent prendre le contrôle d'un compte et usurper l'identité d'un utilisateur pour voler des fonds ou accéder à des données sensibles.

- Fuites de données. Des fuites de données accidentelles ou malveillantes peuvent exposer des données sensibles ou les informations à caractère personnel des clients.

- Attaques par déni de service (DoS). Les attaques par déni de service (DoS) et les attaques par déni de service distribué (DDoS) sont destinées à bloquer les systèmes et les machines ou à dégrader les performances. Les attaques DoS et DDoS sont souvent associées à d'autres vecteurs d'attaque, servant de leurre pour détourner l'attention des équipes de sécurité des attaques plus dangereuses.

- API. La prolifération des API a considérablement élargi la surface d'attaque pour de nombreuses entreprises. Lorsque ces programmes logiciels ne sont pas protégés, les acteurs malveillants peuvent facilement les exploiter pour obtenir un accès non autorisé.

- Erreur humaine. La majorité des défaillances de sécurité commencent par une erreur commise par un utilisateur. Qu'il s'agisse d'une mauvaise configuration ou d'une escroquerie par hameçonnage, les erreurs humaines constituent une menace majeure pour la sécurité de l'entreprise.

Quels sont les défis de la gestion de la sécurité basée dans le cloud ?

Les solutions de sécurité basées dans le cloud sont conçues pour relever les mêmes défis que les technologies sur site.

- Manque de visibilité dans les environnements cloud. Les fournisseurs de cloud public ne disposent pas d'une visibilité illimitée sur les environnements cloud de leurs centres de données, ce qui rend difficiles le suivi et la gestion efficaces des menaces par les équipes de cybersécurité.

- Dommages collatéraux. Les environnements de cloud public offrent des ressources informatiques, de stockage et de réseau où plusieurs clients peuvent partager les services fournis par le même serveur physique. Cet arrangement multilocataire peut représenter un risque de sécurité potentiel pour une entreprise lorsqu'une autre organisation sur le même serveur est attaquée.

- Shadow IT. De nombreux utilisateurs se tournent vers des services cloud commerciaux pour partager des fichiers ou améliorer la productivité sans demander l'approbation du service informatique. Lorsque ces instances de Shadow IT ne sont pas régies par une stratégie de sécurité ou protégées par des programmes de sécurité, elles peuvent représenter un risque important.

- Conformité aux réglementations. Les lois et réglementations régissent la manière dont les informations à caractère personnel doivent être stockées, utilisées, conservées et protégées. Lorsque les données sont stockées dans le cloud, le respect des réglementations relatives à la souveraineté et au lieu de stockage des données peut s'avérer compliqué.

Quels sont les avantages de la sécurité basée dans le cloud ?

Les services de sécurité basés dans le cloud offrent de nombreux avantages par rapport aux solutions sur site.

- Réduction des coûts. Grâce aux services de sécurité basés dans le cloud, les entreprises peuvent éviter les coûts du matériel, des logiciels et des licences liés aux solutions de sécurité sur site. Les équipes informatiques peuvent gérer la sécurité plus facilement sans avoir à ajouter de ressources humaines.

- Meilleure diligence. Avec de nombreuses solutions de sécurité basées dans le cloud, le fournisseur de services cloud est responsable des tâches liées à la mise à jour des logiciels et à l'application de correctifs pour corriger les vulnérabilités à un rythme optimal.

- Gestion rationalisée. Grâce à la sécurité basée dans le cloud, les fournisseurs de services cloud s'occupent de nombreuses tâches quotidiennes de gestion des contrôles de sécurité, ce qui permet aux équipes informatiques de se consacrer à d'autres priorités.

- Outils à jour. Les services de sécurité basés dans le cloud permettent aux équipes informatiques de travailler avec les derniers outils, définitions de virus, logiciels antivirus et autres solutions de sécurité.

- Évolutivité exceptionnelle. Comme tous les services cloud, les offres de sécurité basées dans le cloud peuvent évoluer rapidement et facilement pour sécuriser des utilisateurs, des terminaux et des emplacements supplémentaires.

- Expertise en matière de sécurité. Les fournisseurs de sécurité basés dans le cloud se concentrent uniquement sur la sécurité ; ils peuvent donc embaucher des spécialistes qui apportent davantage de compétences, d'expérience et d'expertise à leur travail.

- Déploiement accéléré. Alors que l'installation et la configuration de solutions sur site peuvent prendre des semaines ou des mois, la configuration de services de sécurité basés dans le cloud peut souvent s'effectuer en quelques minutes ou quelques heures.

- Réponse aux incidents plus rapide. Les solutions basées dans le cloud permettent d'accélérer le temps de réponse en cas d'événements de sécurité, afin de corriger les vulnérabilités et de neutraliser les menaces plus rapidement.

- Conformité simplifiée. Il est souvent difficile pour les équipes informatiques d'assurer la conformité à des cadres tels que l'HIPAA, le RGPD et la norme PCI DSS. Les solutions de sécurité basées dans le cloud rationalisent les tâches de conformité et permettent aux équipes informatiques de se délester de nombreuses responsabilités en matière de conformité.

Quelles sont les meilleures pratiques en matière de sécurité basée dans le cloud ?

La protection de votre réseau nécessite une approche multicouche de la sécurité du Cloud Computing, qui implique un certain nombre de meilleures pratiques.

Correction des vulnérabilités. Les vulnérabilités logicielles sont l'un des principaux vecteurs d'attaque pour les acteurs malveillants. La mise à jour rapide des systèmes et l'application rapide de correctifs peuvent empêcher les pirates d'exploiter les failles des applications.

Chiffrement. Les données sensibles doivent être automatiquement chiffrées lorsqu'elles sont au repos et en transit. Un chiffrement fort peut garantir la conformité aux cadres réglementaires régissant l'utilisation et le stockage des données sensibles.

Sauvegardes automatisées. Les sauvegardes régulières des données peuvent atténuer les dommages dus aux pertes de données causées par la suppression accidentelle, la corruption de données et les attaques de ransomware.

Contrôles d'accès. Des technologies puissantes de gestion des identités et d'authentification, telles que l'authentification multifactorielle, permettent d'empêcher tout accès non autorisé aux données et applications du cloud.

Sensibilisation à la sécurité. Une formation de sensibilisation à la sécurité favorise les bonnes pratiques de sécurité et aide les utilisateurs à reconnaître les programmes d'hameçonnage et autres menaces potentielles.

Quelles sont les meilleures solutions de sécurité basées dans le cloud ?

La sécurisation des ressources dans le cloud nécessite une approche multicouche pour se défendre contre un vaste éventail de menaces. Les solutions de sécurité basées dans le cloud les plus courantes incluent les éléments suivants :

Gestion des identités et des accès. Des contrôles d'identité et d'accès puissants empêchent tout accès non autorisé aux données sensibles. Les solutions d'authentification multifactorielle rendent plus difficile l'utilisation d'informations d'identification volées par les acteurs malveillants pour accéder aux ressources du cloud.

Prévention des pertes de données (DLP). Les solutions DLP inspectent le trafic sortant pour éviter les fuites accidentelles ou malveillantes de données sensibles telles que les informations de carte de crédit, les données financières, les éléments de propriété intellectuelle et autres informations importantes.

Surveillance continue. Les solutions de sécurité qui permettent aux équipes informatiques de surveiller en permanence les plateformes et services cloud peuvent aider à identifier et à résoudre rapidement les menaces potentielles.

Gestion des informations et des événements de sécurité (SIEM). Les solutions SIEM offrent une surveillance et une analyse en temps réel des événements de sécurité, ainsi qu'un suivi et une consignation des données de sécurité contribuant aux audits de sécurité et aux efforts de conformité.

Sécurité du réseau cloud. En surveillant le trafic réseau, les solutions de sécurité du réseau cloud peuvent empêcher les menaces d'entrer sur le réseau et remédier rapidement aux menaces qui ont réussi à passer outre les défenses, avant tout mouvement latéral pour accéder à des cibles de grande valeur.

Accès réseau Zero Trust (ZTNA). La technologie ZTNA nécessite que les utilisateurs et les applications soient authentifiés à chaque demande d'accès aux ressources cloud, ce qui contribue à prévenir les violations de données avec plus de succès.

Pare-feu en tant que service (FWaaS). Une solution FWaaS remplace les dispositifs de pare-feu physiques par des solutions basées dans le cloud qui offrent des fonctionnalités de pare-feu avancées, notamment le filtrage des URL, la prévention avancée des menaces, la prévention des intrusions, les contrôles d'accès et la sécurité DNS.

Protection des données. En chiffrant les données en transit et au repos, les équipes informatiques peuvent mieux protéger les données dans le cloud et assurer la conformité avec un vaste éventail de cadres réglementaires.

Informations sur les menaces. Les toutes dernières informations sur les menaces peuvent aider les entreprises à identifier et à se défendre contre les cybermenaces émergentes.

Courtiers de sécurité d'accès au cloud (CASB). Un CASB se situe entre les clients et leurs services cloud pour aider à appliquer les stratégies de sécurité et ajouter une couche de sécurité.

Foire aux questions (FAQ)

En termes simples, la sécurité dans le cloud est un ensemble de procédures et de technologies conçues pour répondre aux menaces internes et externes pesant sur l'écosystème digital d'une entreprise. Les entreprises ont besoin d'une sécurité basée dans le cloud à mesure qu'elles avancent dans leur transformation digitale et intègrent des outils et services basés dans le cloud à leur infrastructure.

Avec les services de cloud public, plusieurs clients ou locataires peuvent partager des ressources informatiques sur le même serveur physique, ce qui augmente le risque pour les ressources dans le cloud. En outre, les équipes de sécurité disposent d'une visibilité limitée sur les charges de travail exécutées sur les offres de cloud public, ce qui rend la protection plus difficile. Les environnements de cloud privé offrent un meilleur contrôle et une sécurité accrue, car toutes les ressources du cloud sont dédiées à un seul client. Les équipes de sécurité bénéficient par ailleurs d'une meilleure visibilité sur l'infrastructure sous-jacente d'une architecture de cloud privé.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.