Sind Sie besorgt wegen Bot-Angriffen auf B2C-APIs? Möglicherweise übersehen Sie ein weit größeres Risiko.

Viele Sicherheitsteams sind sich mittlerweile der Tatsache bewusst, dass APIs eine der größten Sicherheitslücken darstellen. Die meisten reagieren darauf, indem sie sich des offensichtlichsten Risikobereichs bei APIs annehmen: Business-to-Consumer-APIs (B2C), auf die externe Mobil- und Webanwendungen angewiesen sind.

Da diese B2C-APIs nach außen gerichtet funktionieren, sind sie besonders anfällig für Angriffe über Bots und andere automatisierte Methoden. Als Reaktion auf diese Bedrohungen setzen viele Unternehmen inzwischen spezielle Tools zur Bot-Abwehr ein oder verwenden API-Produkte der ersten Generation oder Web Application Firewalls (WAFs), um den Zugriff auf B2C-APIs streng zu kontrollieren.

Dies sind sinnvolle Maßnahmen, allerdings bilden B2C-APIs nur die Spitze des Eisbergs, wenn es um das gesamte API-Risiko geht. Ein viel größerer Teil von API-Risiken bleibt oft unter der Oberfläche verborgen, gut versteckt in den Business-to-Business-APIs (B2B) eines Unternehmens.

B2B-APIs – die Bausteine der digitalen Transformation

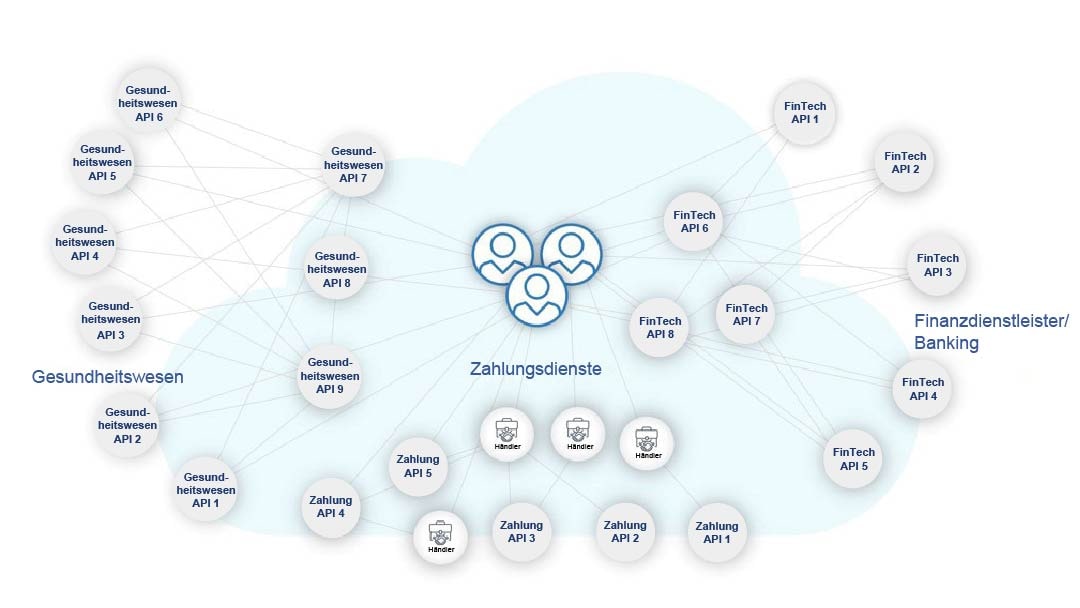

Im Bereich der B2C-APIs herrscht mittlerweile ein verhältnismäßig gutes Verständnis der allgemeinen Sicherheitsaspekte. Viele Sicherheitsteams übersehen jedoch die zentrale Rolle, die B2B-APIs in ihrem Unternehmen spielen – und die potenziell verheerenden Risiken, die sie darstellen können. Für Unternehmen, die am heutigen Markt wettbewerbsfähig bleiben wollen, ist die digitale Transformation unumgänglich. Doch wenn Geschäftspartner ihre wichtigsten operativen Funktionen über APIs integrieren, entsteht durch diese Integrationen ein komplexes Netz von Interkonnektivität (Abbildung).

Viele dieser API-basierten Verbindungspunkte bieten direkten Einblick und Zugriff auf wichtige Geschäftsfunktionen. Das stellt kein Problem dar, solange Funktionalität und Daten nur für den vorgesehenen Zweck und nur von vertrauenswürdigen Partnern verwendet werden können. Doch in den Händen eines nicht autorisierten Partners oder eines externen Angreifers kann der API-Zugriff auf dieser Ebene missbraucht werden, was verheerende Auswirkungen auf das Unternehmen haben kann.

API-zu-API-Traffic – eine oft übersehene Angriffsmethode

1. Oft werden B2B-APIs innerhalb eines Unternehmens von anderen Teams geschrieben, gepflegt und bisweilen sogar verwaltet als B2C-APIs.

Beispielsweise können B2B-APIs für Händler, Lieferanten und andere Geschäftspartner entweder der Geschäftseinheit oder der IT-Abteilung zugeordnet sein. Und häufig unterscheiden sich die Methoden und Prozesse in den jeweiligen Abteilungen deutlich.

2. B2B-APIs werden im Allgemeinen als vertrauenswürdig angesehen, da bekannte Partner aus etablierten Unternehmen für ihre Authentifizierung zuständig sind. Allerdings führt die Tatsache, dass die API-Nutzer bekannte und vertraute Partner sind, oft zu einer erhöhten Bereitschaft, Best Practices für die API-Sicherheit zu ignorieren.

Die Realität ist: Unternehmen bestehen aus Menschen – und Menschen machen Fehler. Ihr Zugang kann kompromittiert werden, sie können API-Schlüssel verlieren oder durch Social Engineering oder andere Methoden zu schädlichen Insidern werden.

3. Da B2B-APIs authentifiziert sind und in der Regel von einer geringeren Anzahl von API-Nutzern verwendet werden als B2C-APIs, kann sich bei API- und Sicherheitsteams schnell ein falsches Sicherheitsgefühl einstellen. Viele Unternehmen sind nicht darauf vorbereitet, dass B2B-APIs auf unvorhergesehene Weise missbraucht werden können, und unterschätzen die damit verbundenen geschäftlichen Auswirkungen.

Beispielsweise kann ein authentifizierter Partner, der Ihre API verwendet, sich einen unfairen Vorteil verschaffen oder in Konkurrenz zu Ihrem Unternehmen treten, indem er den Zugriff auf Ihre Daten und Geschäftsfunktionen missbraucht. Oder noch schlimmer: Bei einem vertrauenswürdigen Partner tritt eine Sicherheitsverletzung auf, durch die ein Angreifer nicht nur ungehinderten Zugriff auf Ihre sensiblen Ressourcen erhält, sondern auch ausreichend Zeit hat, Ihre APIs nach zusätzlichen Angriffsvektoren zu durchsuchen.

Herausforderungen bei der Risikominderung

Selbst wenn das Verständnis für diese Risiken vorhanden ist, lassen sie sich nicht mit Tools zur Bot-Abwehr, WAFs oder API-Sicherheitsprodukten der ersten Generation aus der Welt schaffen. Einer der Hauptgründe dafür ist, dass die meisten Unternehmen nicht über eine vollständige Liste ihrer B2B-APIs verfügen.

Eine weitere zentrale Herausforderung ist die Tatsache, dass B2B-APIs in der Regel keinen vorhersehbaren Angriffsmustern oder Trafficspitzen ausgesetzt sind, die auf Bot-Aktivitäten hindeuten. Stattdessen werden sie häufig über Arten von API-Missbrauch angegriffen, die sich nahtlos in ein legitimes Nutzungsverhalten einfügen.

Selbst wenn das Sicherheitsteam über eine vollständige Liste der B2B-APIs verfügt und sie aktiv überwacht, ist es unwahrscheinlich, dass das Team diese Formen des API-Missbrauchs anhand herkömmlicher Angriffssignaturen erkennt, denn es gibt keine Signaturen, die eindeutige oder Zero-Day-Fälle von API-Missbrauch identifizieren könnten.

Umfassende Transparenz und Verhaltensanalysen als Schlüssel für effektive B2B-API-Sicherheit

Wie also können Unternehmen mehr Kontrolle über ihre B2B-API-Sicherheit erlangen? Die beiden wichtigsten Schritte, die sie ergreifen können, sind:

- Implementieren von Funktionen zur umfassenden und kontinuierlichen API-Erkennung und -Transparenz

- Anwenden von Technologien zur Verhaltensanalyse, um Missbrauch von legitimen Aktivitäten unterscheiden zu können

Umfassende und kontinuierliche API-Erkennung und -Transparenz

Auch wenn sich die meisten Unternehmen um gut strukturierte Prozesse und Governance für ihre APIs bemühen, sind Rogue- und Shadow-APIs fast überall vorhanden. Häufig werden sie nicht mit böswilliger Absicht erstellt.

Die meisten Unternehmen haben viele Teams und dynamische Abteilungen, die sich schnell weiterentwickeln. Wenn dann noch Fusionen oder Übernahmen hinzukommen, kann selbst das proaktivste Unternehmen leicht den Überblick über seine APIs verlieren.

Die einzige Lösung besteht darin, alle Umgebungen kontinuierlich auf API-Aktivitäten zu überprüfen. Um dies zu erreichen, sollten Traffic und Protokolle der API-Aktivität aus allen verfügbaren Quellen erfasst und analysiert werden, darunter:

Packet Broker

Spiegelung des Traffics

API Gateways

Content Delivery Networks (CDNs)

Protokolle von Cloudanbietern

Log-Management-Systeme

Orchestrierungstools

Wenn Sie die gesamte Bandbreite der API-Aktivitäten Ihres Unternehmens kennen und wissen, wie Sie auch bei zukünftigen Änderungen den Überblick behalten, können Sie zum Schutz der B2B-APIs übergehen.

Verfahren zur Verhaltensanalyse

Um die Risikominderung bei B2B-APIs zu optimieren, sollten Sie die Tools und Techniken, die Sie zum Schutz Ihrer B2C-APIs verwenden, mit einem Ansatz erweitern oder ersetzen, der auf Verhaltensanalysen basiert.

Warum? Wie viele Sicherheitsteams mithilfe von Extended Detection and Response (XDR) für die Unternehmenssicherheit festgestellt haben, machen es Verhaltensanalysen möglich, legitime oder erwartete Verhaltensweisen zu definieren und so Anomalien zu identifizieren, die sonst nicht im Voraus erkannt werden könnten.

Die gleichen Konzepte können auch bei der Anwendungssicherheit zum Einsatz kommen. Zunächst benötigen Sie Profile der Nutzer und Geschäftsprozesse, die in Ihren API-Daten abgebildet werden. Anschließend wird es Ihnen wesentlich leichter fallen, Anomalien zu erkennen, die darauf hindeuten, dass Ihre B2B-APIs missbraucht oder zumindest auf eine unerwartete Weise verwendet werden.

Verschaffen Sie sich einen umfassenden Überblick über Ihre API-Sicherheit

Die Einführung von API-Verhaltensanalysen, mit denen sich ein besseres Verständnis von API-Nutzung und -Missbrauch erlangen lässt, muss nicht kompliziert sein. Sie benötigen dafür keine komplexe und kostspielige Sicherheitsinfrastruktur vor Ort. Mit Akamai API Securitygewinnen Sie in wenigen Minuten wertvolle und skalierbare Einblicke, die Sie dabei unterstützen, Ihren gesamten API-Bestand zu überblicken und zu schützen – ermöglicht durch unseren umfassenden SaaS-Ansatz (Software as a Solution).

Machen Sie den ersten Schritt

Die API-Sicherheitslösung von Akamai unterstützt Sie dabei, alle Ihre APIs zu finden und zu schützen – damit Sie sich darauf verlassen können, dass Ihre Daten sicher sind. Unsere plattformunabhängige SaaS-basierte Lösung bietet XDR-Funktionen für App- und API-Sicherheit.