B2C API へのボット攻撃を心配する間にもっと大きなリスクを見逃しているかもしれません

今や、セキュリティチームの多くは、API が最大のセキュリティ上の盲点であることを認識しています。その多くは、API リスクが顕著な領域、つまり、外部向けのモバイルアプリケーションや Web アプリケーションが利用する B2C(企業対消費者)API に焦点を合わせることで対応しています。

こういった B2C API は外部にサービスを提供しているため、 ボット やその他の自動化された手法による攻撃に対して特に脆弱です。そこで、このような脅威に対応するため、多くの組織ではボット対策に特化した緩和ツールを導入したり、第一世代の API 製品や Web アプリケーションファイアウォール(WAF)を使用したりして、B2C API へのアクセスを厳重に管理しています。

これらの対策は堅実ですが、B2C API は API リスク全体から見れば氷山の一角に過ぎません。より大きな API リスクは、水面下、つまり組織の企業間(B2B)API に潜んでいることが多いのです。

B2B API はデジタルトランスフォーメーションの構成要素

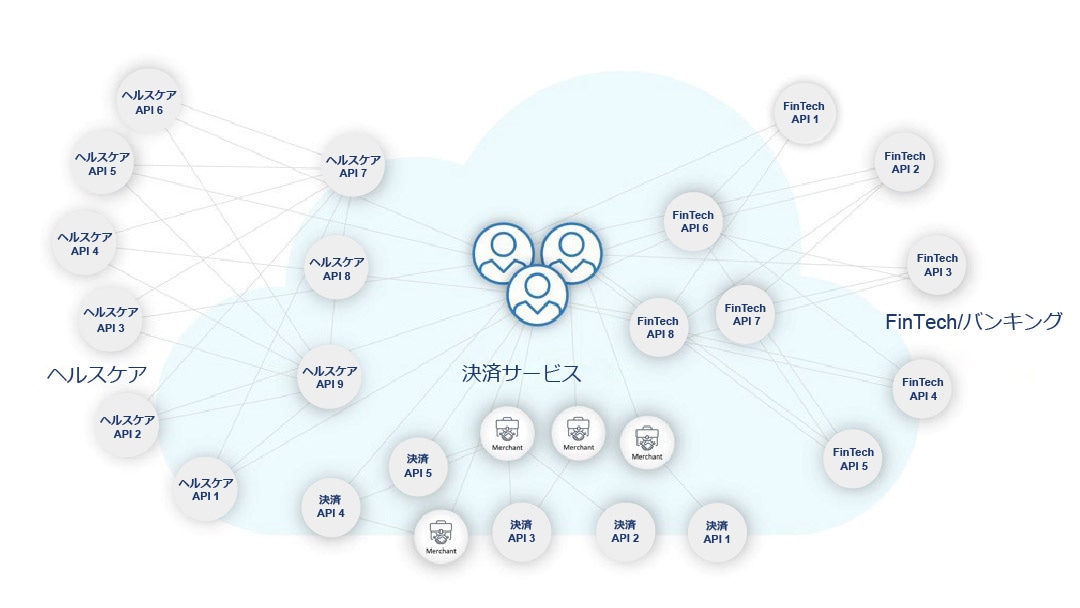

B2C API のセキュリティについては比較的理解されるようになってきましたが、セキュリティチームの多くは、B2B API が組織で果たす中心的な役割と、それによってもたらされる破壊的なリスクの危険性を見落としてしまっています。デジタルトランスフォーメーションは、今日の市場で競争力を維持することを望むあらゆる組織にとって、必要不可欠なものです。しかし、ビジネスパートナーが API を通じて主要な業務機能を統合する一方で、その統合によって複雑な相互接続網が生み出されています(図)。

これらの API ベースの接続ポイントの多くは、中核となるビジネス機能に対する直接的な可視性とアクセスを提供します。機能やデータが、信頼できるパートナーによって意図した用途で使用されている場合には、これはまったく問題ないかもしれません。しかし、不正なパートナーや外部の攻撃者の手にわたってしまうと、このレベルの API アクセスが悪用され、ビジネスに破壊的な影響が生じる恐れがあります。

API 間トラフィックは、見過ごされてきた攻撃ベクトル

1.B2B API は、多くの場合、B2C API を管理しているチームとは異なる組織内のチームによって記述され、保守され、そして場合によっては管理もされます。

たとえば、リセラー、サプライヤー、その他のビジネスパートナー向けの B2B API は、業務部門か IT 部門のどちらかが所有しています。多くの場合、 その手法やプロセスは、部門によって大きく異なります。

2. B2B API は一般的に、信頼性が高いと見なされます。 これは、実績のある企業の既知のパートナーとして認証されているためです。API の利用者としてよく知っているパートナーという親近感があるがゆえに、API セキュリティのベストプラクティスを無視しても大丈夫という気持ちになりやすいのです。

しかし現実には、企業は人で構成されており、人は間違いを犯すものです。API キーの配置を間違えたり、侵害されたり、ソーシャルエンジニアリングを受けたり、あるいは悪意を持つ内部関係者と化したりすることもあるでしょう。

3.第 3 に、B2B API は認証を受けており、一般的に B2C API よりも少ない数の API の利用者にサービスを提供しているため、 API チームやセキュリティチームは誤ったセキュリティ意識に陥りがちです。多くの組織は B2B API が想定外の方法でどのように悪用されるかを予測できず、ビジネスへの影響を過小評価しています。

たとえば、API を使用する認証されたパートナーが、あなたのデータやビジネス機能へのアクセスを悪用することで、不当な優位性を得たり、あなたのビジネスと競合したりするようになるかもしれません。あるいはもっと悪いケースでは、信頼できるパートナーが侵害され、攻撃者が機密性の高いリソースに自由にアクセスできるようになり、さらに有害な API 悪用ベクトルを探り当てる時間を与えてしまうかもしれません。

緩和の課題

これらのリスクが理解できたとしても、ボット緩和ツール、WAF、または第一世代の API セキュリティ製品では緩和できません。その大きな理由の 1 つは、ほとんどの組織が、組織が公開している B2B API の完全なインベントリを持っていないことです。

もう 1 つの重要な課題は、一般的に B2B API はボットの活動を示すような、予測可能な攻撃パターンやトラフィック量の急増にさらされていないという事実です。多くの場合、正当な利用に違和感なく紛れ込んだ API の悪用 という形で攻撃されます。

セキュリティチームが完全な B2B API インベントリを持っていて、積極的に監視していたとしても、従来の攻撃の特徴からこれらの形式の API 悪用を検知することはまず不可能です。特有、あるいは ゼロデイ API の悪用の検知に利用できるようなシグネチャーはないのです。

効果的な B2B API セキュリティの鍵は、広範な把握とふるまい分析

では、企業はどのようにすれば B2B API のセキュリティをより確実に管理できるのでしょうか。実行できる最も重要なステップは次の 2 つです。

- 広範かつ継続的な API 探索と可視化 機能を実装する

- ふるまい分析テクノロジー を適用し、不正使用と正当な活動を区別する

広範かつ継続的な API 探索と可視化

多くの組織は、自組織の API のためにしっかりとした構成のプロセスとガバナンスを実装しようと取り組んでいますが、それでも不正な API やシャドー API は、どこにでも存在するのが実情です。多くの場合、これらの API は悪意を持って作成されたものではありません。

現実には、ほとんどの企業には多くのチームと稼働している部分があり、そのすべてが急速に進化しています。時には合併や買収が行われ、どれほど先見性のある組織であっても、突然、公開されている API を確認することが難しくなります。

唯一の解決策は、すべての環境の API アクティビティを継続的に監視することです。これは、API アクティビティのトラフィックとログを、以下の利用可能なすべてのソースから取得して分析することで実現できます。

パケットブローカー

トラフィックミラーリング

API ゲートウェイ

コンテンツ・デリバリー・ネットワーク

クラウドプロバイダーのログ

ログ管理システム

オーケストレーションツール

組織の API アクティビティの全体像を把握し、時間の経過とともに発生する変化に対応して可視性を維持する計画を立てたら、B2B API の保護に進むことができます。

ふるまい分析テクノロジー

B2B API のリスク緩和のギャップを解決する鍵は、それを保護するために使用しているツールやテクニックを、ふるまい分析に基づくアプローチで補強または置き換えることです。

何故なら、多くのセキュリティチームがエンタープライズセキュリティの 拡張検知および応答 (XDR)で気付いたように、ふるまい分析により、適切な行動や予想される行動を基準にして、事前に予測することが不可能な異常を発見することが、できるようになるからです。

同じコンセプトがアプリケーションセキュリティにも適用できます。まず、API データで表されるユーザーとビジネスプロセスをプロファイリングすることから始めます。それができれば、B2B API の悪用や、少なくとも予期しない方法で使用されていることを示す異常を、より簡単に発見することができます。

API セキュリティの全体像を把握する

API ふるまい分析を導入して API の利用(および不正利用)をより深く理解するための方法は、複雑である必要はありません。複雑でコストのかかるオンプレミスのセキュリティインフラは必要ないのです。 Akamai API Securityを利用すれば、 わずか数分で最初の知見を大規模に得る ことができ、お客様の API フットプリント全体を把握し、保護することができます。これは、100% の Software as a Solution(SaaS)アプローチで達成されます。

最初の一歩を踏み出す

Akamai の API セキュリティソリューション は、お客様のすべての API の検出と保護を支援し、データが安全であるという確信をもたらします。プラットフォームを問わない Akamai の SaaS ベースソリューションが、アプリケーションと API セキュリティに XDR 機能を提供します。