Les attaques de bots sur les API B2C vous inquiètent ? Vous passez peut-être à côté d'un risque plus important

De nombreuses équipes de sécurité réalisent aujourd'hui que les API constituent l'un de leurs plus grands angles morts en matière de sécurité. Nombre d'entre elles ont réagi en se concentrant sur leur domaine de risque API le plus évident : les API B2C (business-to-consumer) sur lesquelles s'appuient les applications mobiles et Web orientées vers l'extérieur.

Ces API B2C étant destinées au monde extérieur, elles sont particulièrement vulnérables aux attaques menées par des bots et d'autres méthodes automatisées. Ainsi, en réponse à ces menaces, de nombreuses organisations ont déployé des outils spécialisés d'atténuation des bots ou utilisent des produits API de première génération ou des Web Application Firewalls (WAF) Pour gérer étroitement l'accès aux API B2C.

Il s'agit là de pratiques saines, mais les API B2C ne représentent que la partie émergée de l'iceberg lorsqu'il s'agit du risque global lié aux API. Des risques bien plus importants restent souvent tapis sous la surface - dans les API B2B (business-to-business) d'une organisation.

Les API B2B sont les éléments constitutifs de la transformation digitale

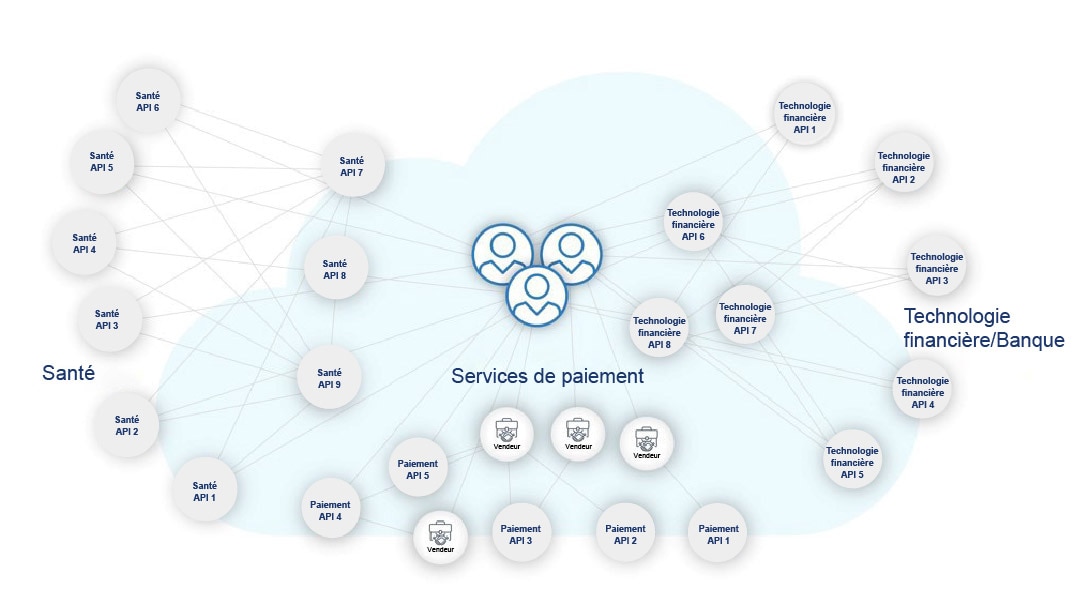

Si la sécurité des API B2C est désormais relativement bien comprise, de nombreuses équipes de sécurité négligent le rôle central que jouent désormais les API B2B dans leur organisation et les risques potentiellement dévastateurs qu'elles impliquent. La transformation digitale est un impératif pour toute organisation qui souhaite rester compétitive sur le marché actuel. Mais si les partenaires commerciaux intègrent leurs fonctions opérationnelles clés par le biais d'API, cette technologie engendre un réseau complexe d'interconnectivité (Figure).

Un grand nombre de ces points de connexion basés sur des API offrent une visibilité et un accès directs aux fonctions essentielles de l'entreprise. Cela peut être parfaitement acceptable lorsque les fonctionnalités et les données sont limitées à l'usage prévu par des partenaires de confiance. Mais entre les mains d'un partenaire malhonnête ou d'un acteur malveillant, ce niveau d'accès à l'API peut être détourné et avoir des effets dévastateurs sur l'entreprise.

Le trafic entre API est un vecteur d'attaque négligé

1. Les API B2B sont souvent écrites et maintenues, et parfois même gérées, au sein d'une organisation par des équipes différentes de celles qui gèrent les API B2C.

Par exemple, les API B2B destinées aux revendeurs, aux fournisseurs et aux autres partenaires commerciaux relèvent soit de l'unité commerciale, soit du service informatique. Et bien souvent, les méthodologies et les processus diffèrent considérablement d'un service à l'autre.

2. Les API B2B sont généralement considérées comme plus fiables parce qu'ils sont authentifiés en tant que partenaires connus d'entreprises établies. Cette familiarité avec des partenaires connus en tant qu'utilisateurs d'API incite souvent à ignorer les meilleures pratiques en matière de sécurité des API.

Mais en réalité, les entreprises sont composées de personnes, et ces dernières commettent des erreurs. Ils peuvent égarer des clés d'API ou subir une compromission, être victimes d'ingénierie sociale ou être transformés en initiés malveillants.

3. Troisièmement, étant donné que les API B2B sont authentifiées et qu'elles desservent généralement un plus petit nombre d'utilisateurs d'API que les API B2C, il est facile pour les équipes chargées des API et de la sécurité de se laisser bercer par un faux sentiment de sécurité. De nombreuses entreprises n'anticipent pas la manière dont les API B2B peuvent faire l'objet d'abus involontaires et sous-estiment leur impact.

Par exemple, un partenaire authentifié utilisant votre API peut obtenir un avantage déloyal ou entrer en concurrence avec votre entreprise en abusant de l'accès qu'il a à vos données et à vos fonctions commerciales. Pire encore, un partenaire de confiance pourrait être victime d'une violation, ce qui donnerait à un acteur de la menace le libre accès à vos ressources sensibles et le temps de rechercher d'autres vecteurs d'abus d'API préjudiciables.

Défis en matière d'atténuation

Même lorsque ces risques sont connus, ils ne peuvent pas être atténués par des outils d'atténuation des bots, des WAF ou des produits de sécurité des API de première génération. Cela s'explique en grande partie par le fait que la plupart des entreprises ne disposent pas d'un inventaire complet des API B2B auxquelles elles sont exposées.

Un autre défi majeur est le fait que les API B2B ne sont généralement pas soumises à des schémas d'attaque prévisibles ou à des pics de volume de trafic qui suggèrent l'activité d'un bot. Le plus souvent, elles sont attaquées sous forme d'abus d'API qui s'intègrent parfaitement à une utilisation légitime.

Même si l'équipe de sécurité dispose d'un inventaire complet des API B2B qu'elle surveille activement, il est peu probable qu'elle puisse détecter ces formes d'abus d'API à l'aide de signatures d'attaques traditionnelles. Il n'existe pas de signatures permettant de détecter les abus d'API uniques ou de type zero-day .

Une visibilité étendue et une analyse comportementale sont les clés d'une sécurité efficace des API B2B

Comment les entreprises peuvent-elles mieux contrôler la sécurité de leurs API B2B ? Elles peuvent prendre les deux mesures fondamentales suivantes :

- Mettre en œuvre des capacités étendues et continues de détection des API et de visibilité

- Appliquer des technologies d'analyse comportementale pour différencier les abus des activités légitimes

Détection des API et visibilité étendues et continues

Bien que la plupart des entreprises s'efforcent de mettre en œuvre des processus et une gouvernance bien structurés pour leurs API, les API indésirables et fantômes sont aujourd'hui presque partout. Souvent, elles ne sont pas créées avec des intentions malveillantes.

La réalité est que la plupart des entreprises comportent de nombreuses équipes et composantes mobiles, qui évoluent tous rapidement. Ajoutez à cela une fusion ou une acquisition occasionnelle et soudain, même l'organisation la plus proactive se retrouvera probablement dans le flou lorsqu'il s'agira de connaître les API qu'elle expose.

La seule solution consiste à surveiller en permanence l'activité des API dans tous les environnements. Pour ce faire, il convient de collecter et d'analyser le trafic et les journaux d'activité des API à partir de toutes les sources disponibles, notamment :

courtiers en paquets ;

mise en miroir du trafic ;

passerelles d'API ;

réseaux de diffusion de contenu ;

journaux du fournisseur de cloud ;

systèmes de gestion des journaux ;

outils d'orchestration.

Une fois que vous maîtrisez toute l'étendue de l'activité de votre entreprise en matière d'API et que vous disposez d'un plan pour maintenir votre visibilité au fur et à mesure des changements, vous pouvez passer à la protection de l'API B2B.

Technologie d'analyse comportementale

Pour combler les lacunes en matière d'atténuation des risques pour les API B2B, il est essentiel de renforcer ou de remplacer les outils et les techniques que vous utilisez pour protéger les API B2C par une approche basée sur l'analyse comportementale.

Pourquoi ? Comme l'ont découvert de nombreuses équipes de sécurité avec la détection des API et réponse (XDR) pour la sécurité de l'entreprise, l'analyse comportementale permet d'établir une base de référence des comportements légitimes ou attendus et de repérer les anomalies qu'il serait impossible d'anticiper.

Les mêmes concepts peuvent être appliqués à la sécurité des applications. Tout commence par l'établissement du profil des utilisateurs et des processus commerciaux représentés dans les données de votre API. Une fois cette étape franchie, vous pourrez plus facilement repérer les anomalies qui signalent que vos API B2B font l'objet d'abus ou, à tout le moins, qu'elles sont utilisées de manière inattendue.

Obtenez une vue d'ensemble de votre posture de sécurité en matière d'API

Adopter l'analyse comportementale des API pour mieux comprendre l'utilisation, et l'abus, des API peut se révéler très simple. Il n'est pas nécessaire de disposer d'une infrastructure de sécurité sur site complexe et coûteuse. Avec Akamai API Security, vous pouvez obtenir vos premières informations en quelques minutes et à grande échelle pour mieux comprendre et protéger l'ensemble de votre empreinte API grâce à notre solution 100 %SaaS(Software as a Solution).

Faites le premier pas

La solution Akamai API Security peut vous aider à identifier et à protéger toutes vos API et à garantir la sécurité de vos données. Indépendante de la plateforme, notre solution SaaS apporte des fonctionnalités XDR à la sécurité des applications et des API.