Vi preoccupano gli attacchi bot alle API B2C (da azienda a consumatore)? Potreste non riconoscere un rischio maggiore

Molti team addetti alla sicurezza ora si rendono conto che le API possono risultare vulnerabili in vari modi. Per risolvere questo problema, molti team hanno annullato i rischi per le API nella loro area più ovvia: le API B2C (da azienda a consumatore) su cui si basano le applicazioni web e le applicazioni mobili destinate ad utenti esterni.

Perché le API B2C sono rivolte agli utenti esterni, risultano particolarmente vulnerabili agli attacchi bot e ad altri metodi automatizzati. Pertanto, per rispondere a queste minacce, molte organizzazioni hanno implementato strumenti di mitigazione dei bot specializzati oppure si sono affidate allesoluzioni WAF(Web Application Firewall) o ai prodotti per le API tradizionali per gestire in maniera rigorosa l'accesso alle API B2C.

Si tratta di pratiche consolidate, ma le API B2C rappresentano solo la punta dell'iceberg quando si parla di rischi per le API nel complesso. Un numero molto maggiore di rischi spesso rimane nascosto per le API B2B (da azienda ad azienda) di un'organizzazione.

Le API B2B sono gli elementi fondamentali della trasformazione digitale

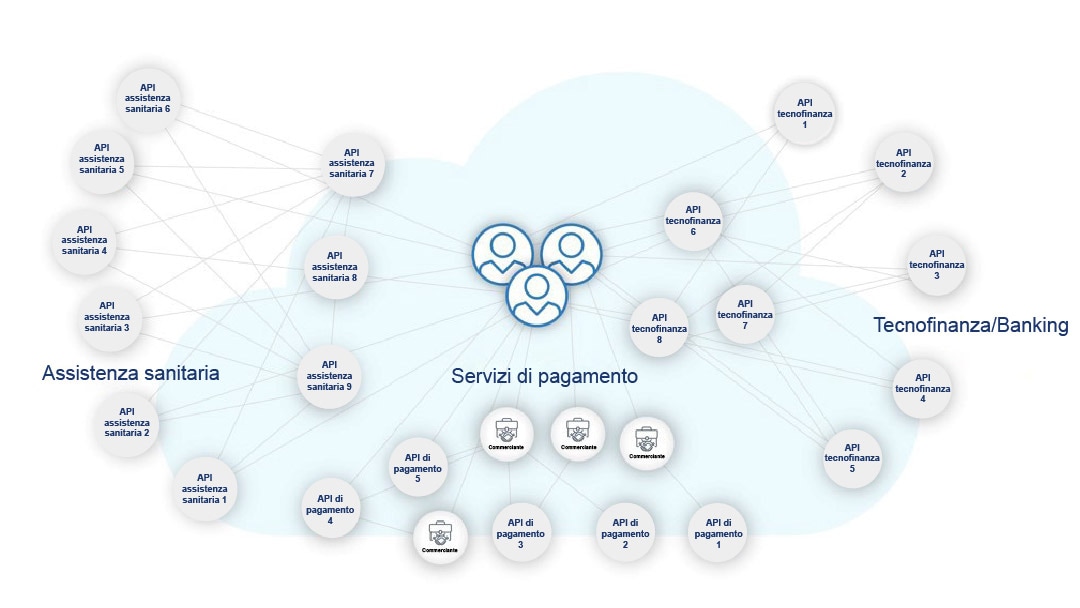

Anche se la sicurezza delle API B2C è ora tenuta nella dovuta considerazione, molti team addetti alla sicurezza sottovalutano il ruolo centrale svolto dalle API B2B all'interno delle loro organizzazioni e i rischi potenzialmente devastanti a cui possono dare adito. La trasformazione digitale è diventata imprescindibile per tutte le organizzazioni che vogliono rimanere competitive nell'odierno mercato. Tuttavia, nel momento in cui i partner aziendali integrano le loro principali funzioni operative tramite le API, si crea una complessa rete di interconnettività (vedere figura).

Molti di questi punti di connessione basati sulle API forniscono direttamente la visibilità e l'accesso alle principali funzioni aziendali. Questo approccio è appropriato se le funzioni e i dati sono limitati all'uso previsto nel caso di partner affidabili. Tuttavia, se si tratta di partner non autorizzati o criminali esterni, questo livello di accesso alle API può essere sfruttato in modi che possono avere un impatto devastante sulle aziende.

Il traffico delle API è un vettore di attacco trascurato

1. La stesura e la manutenzione delle API B2B (e a volte la loro gestione) spesso vengono condotte da team all'interno di organizzazioni che sono diversi dai team che gestiscono le API B2C.

Ad esempio, le API B2B per rivenditori, fornitori e altri partner aziendali sono di proprietà della business unit o del reparto IT e, frequentemente, le metodologie e i processi differiscono notevolmente tra un reparto e l'altro..

2. Le API B2B vengono, di solito, considerate più affidabili perché sono autenticate come partner noti da aziende consolidate. Questa familiarità di partner noti come consumatori delle API spesso si aggiunge al fatto di ignorare le best practice per la sicurezza delle API.

Tuttavia, in realtà, le aziende sono costituite da persone e le persone possono commettere errori, come perdere le chiavi API, venire violate o nascondere utenti malintenzionati al loro interno.

3. Poiché le API B2B sono autenticate e, di solito, sono rivolte ad un numero minore di consumatori rispetto alle API B2C, è facile che i team addetti alla sicurezza e alle API si cullino in una falsa sensazione di sicurezza.. Molte organizzazioni non riescono a capire in anticipo come sia possibile abusare delle API B2B in modo inaspettato e ne sottovalutano l'impatto sulle loro attività aziendali.

Ad esempio, un partner autenticato che utilizza le vostre API potrebbe acquisire un vantaggio sleale (o passare alla concorrenza) abusando dell'accesso di cui dispone per accedere ai vostri dati e alle vostre funzioni aziendali. Ancora peggio, un partner affidabile potrebbe venire violato, fornendo ad un criminale libero accesso alle vostre risorse sensibili e il tempo necessario per sondare altri vettori pericolosi di abuso delle API.

Le sfide della mitigazione

Anche se questi rischi sono sottovalutati, non possono essere mitigati con strumenti di mitigazione dei bot, soluzioni WAF o prodotti tradizionali per la sicurezza delle API. Uno dei motivi principali è la mancanza di un inventario completo delle API B2B rese visibili dalla maggior parte delle organizzazioni.

Un altro problema fondamentale è il fatto che, di solito, le API B2B non sono soggette a picchi di traffico o schemi di attacco prevedibili che suggeriscono l'attività dei bot. Frequentemente, vengono attaccate con forme di abuso delle API che si confondono con l'utilizzo legittimo.

Anche se il team addetto alla sicurezza dispone di un inventario completo delle API B2B che vengono attualmente monitorate, non è probabile che riesca a rilevare queste forme di abuso delle API tramite le firme di attacco tradizionali. Nessuna firma è in grado di rilevare un abuso delle API univoco o di tipo zero-day .

Un'ampia visibilità e l'analisi comportamentale sono fondamentali per un'efficace sicurezza delle API B2B

In che modo le aziende possono controllare maggiormente il proprio livello di sicurezza delle API B2B? Sono due le operazioni più importanti che possono intraprendere:

- Implementare funzionalità di rilevamento e visibilità delle API in modo esaustivo e continuo

- Applicare la tecnologia dell'analisi comportamentale per differenziare eventuali abusi dalle attività legittime

Rilevamento e visibilità delle API in modo esaustivo e continuo

Anche se la maggior parte delle organizzazioni si impegna ad implementare processi e procedure di governance ben strutturate per le loro API, di fatto, le API nascoste o non autorizzate sono praticamente ovunque, anche se, spesso, non vengono generalmente create con intenti dannosi.

La realtà è che la maggior parte delle aziende dispone di vari team e parti in movimento, che si evolvono rapidamente. A seguito di un'occasionale fusione o acquisizione, anche la più proattiva delle organizzazioni probabilmente brancola nel buio quando si tratta di capire le API che rende visibili.

L'unica risposta a questa situazione è monitorare continuamente le attività delle API in tutti gli ambienti mediante l'acquisizione e l'analisi dei registri e del traffico delle API da tutte le fonti disponibili, tra cui:

Broker di pacchetti

Mirroring del traffico

Gateway API

Reti per la distribuzione dei contenuti

Registri dei fornitori di servizi cloud

Sistemi di gestione dei registri

Strumenti di coordinamento

Una volta compreso completamente lo scopo dell'attività delle API della vostra organizzazione e dopo aver pianificato di mantenere la vostra visibilità sui cambiamenti che si verificano nel corso del tempo, potete passare alla protezione delle API B2B.

Tecnologia dell'analisi comportamentale

Per colmare le lacune presenti nella mitigazione dei rischi per le API B2B, è necessario aumentare o sostituire le tecniche e gli strumenti utilizzati per proteggere le API B2C con un approccio basato sull'analisi comportamentale.

Perché? Poiché molti team addetti alla sicurezza si affidano al sistema di rilevamento XDR (Extended Detection and Response) per garantire la sicurezza aziendale, l'analisi comportamentale rende possibile stabilire uno standard per il comportamento legittimo o previsto e individuare eventuali anomalie impossibili da prevedere in anticipo.

Gli stessi concetti possono essere applicati alla sicurezza delle applicazioni, che inizia con la profilazione degli utenti e dei processi aziendali rappresentati nei dati delle API. Una volta effettuata questa operazione, potete facilmente individuare eventuali anomali che indicano un abuso delle API B2B o, almeno, un utilizzo con modalità insolite.

Il quadro completo del sistema di sicurezza delle API

L'adozione dell'analisi comportamentale delle API per comprendere meglio l'uso (e l'abuso) delle API non deve essere complicata. Non vi servono infrastrutture di sicurezza on-premise complesse e costose. Con Akamai API Security, potete ottenere le prime informazioni in pochi minuti e su vasta scala per comprendere e proteggere tutte le vostre API con un approccio totalmenteSaaS(Software-as-a-Service).

Fare il primo passo

La soluzione per la sicurezza delle API di Akamai vi aiuta a individuare e proteggere tutte le vostre API con la certezza di tenere i dati al sicuro. La nostra soluzione SaaS indipendente dalla piattaforma offre funzionalità XDR per la sicurezza di applicazioni e API.