Cosa lega l'approccio XDR con API Security?

Un numero sempre maggiore di organizzazioni si rende conto del ruolo fondamentale svolto da alcune forme di sicurezza delle API nel loro sistema complessivo di sicurezza e conformità. Per molte di queste organizzazioni, tuttavia, può risultare difficile capire le aree in cui gli investimenti effettuati nella tecnologia per la sicurezza delle API si inseriscono nel loro più ampio sistema di sicurezza.

Due domande importanti

Molti dei tradizionali sistemi di sicurezza si sono evoluti nel corso del tempo per includere approcci XDR (Extended Detection and Response) più unificati. Akamai considera la possibilità di applicare l'approccio XDR alla sicurezza delle API come un'enorme opportunità, che, tuttavia, solleva due domande importanti a cui fornitori e team che operano nel settore della sicurezza devono prestare attenzione:

L'approccio XDR come lo intendiamo oggi può estendersi fino ad includere la sicurezza delle API?

La sicurezza delle API deve includere una serie separata di pratiche e strumenti per la sicurezza che applicano le migliori innovazioni dell'approccio XDR alle specifiche sfide alla sicurezza poste dalle API?

I sistemi tradizionali di rilevamento e risposta alle minacce

Le tecnologie di rilevamento e risposta alle minacce alla sicurezza esistono da decenni. La maggior parte dei tradizionali sistemi sono stati inizialmente implementati con obiettivi limitati, tra cui:

Rilevamento e risposta alle minacce per la protezione degli endpoint e, in alcuni casi, dei server

Rilevamento e mitigazione delle minacce sulle reti di data center e aziende con un approccio NDR (Network Detection and Response) on-premise

Estensione di concetti simili all'infrastruttura cloud o cloud ibrida con un approccio NDR sul cloud

Rilevamento e mitigazione degli attacchi basati su e-mail con le soluzioni SEG (Secure Email Gateway)

Feed di intelligence delle minacce esterne per fornire avvisi tempestivi sulle possibili minacce

Ognuno di questi approcci ha svolto un ruolo importante nel ridurre i rischi, ma la loro efficacia è stata limitata dal fatto di operare separatamente. Ognuno di essi non disponeva delle informazioni degli altri che potevano fornire un quadro più completo e accurato delle minacce e dei rischi potenziali, lasciando, invece, ai team addetti alla sicurezza l'onere di capire come fare.

Abbattere i compartimenti stagni per creare un approccio XDR

Le innovazioni apportate dall'approccio XDR hanno migliorato la sicurezza in tre modi importanti. Queste innovazioni:

Hanno fatto convergere i segnali di rilevamento e risposta di tutti i compartimenti stagni elencati sopra in un unico modello

Hanno fatto tesoro della scalabilità nel cloud e di tecniche come l'apprendimento automatico e l'analisi comportamentale per monitorare grandi quantità di dati su orizzonti temporali più lunghi, fornire informazioni sulla sicurezza più complete e significative e (cosa forse più importante) stabilire un comportamento di riferimento per identificare le difformità

Hanno messo a disposizione dei team addetti alla sicurezza visualizzazioni comprensibili sugli incidenti di sicurezza, inclusi i tempi di registrazione, così da evitare falsi allarmi e poter rispondere in maniera più rapida, semplice e decisiva

Se implementate e adottate nel modo giusto, le funzionalità XDR hanno il potere di trasformare la produttività e l'efficacia dei team di sicurezza.

I principi dell'approccio XDR possono proteggere meglio le API?

NOTA: alcune API riguardano gli utenti e vengono definite API B2C (da azienda a consumatore). In questo post, ci focalizzeremo sullo spazio in rapida crescita delle API destinate ad utenti esterni, che sono esposte alle applicazioni dei partner, oltre al vasto settore delle comunicazioni basate sulle API M2M (machine-to-machine).

Anche se l'approccio XDR fornisce un significativo valore alla sicurezza, le API non dispongono di un quadro XDR completo. Oggi, molte organizzazioni che utilizzano l'approccio XDR si focalizzano sull'infrastruttura di sicurezza aziendale in cui i rischi sono incentrati sugli utenti che si connettono alle applicazioni e ai servizi cloud eseguiti sugli host.

Al contrario, il traffico delle API che utilizzano le comunicazioni M2M è diverso da quello degli utenti e degli host. Di conseguenza, le caratteristiche delle minacce alla sicurezza delle API possono essere alquanto diverse da quelle alla sicurezza aziendale. Ad esempio, attacchi sofisticati come l'abuso della logica aziendale non esistono nel tradizionale spazio della sicurezza aziendale e richiedono un approccio di rilevamento e mitigazione specializzato.

Pertanto, la sicurezza delle API potrebbe non avvantaggiarsi molto dall'uso dell'approccio XDR nell'organizzazione se focalizzato sulle informazioni sulle minacce e sulle attività della sicurezza aziendale.

Tutto ciò comunque non esclude i vantaggi derivanti dall'utilizzo dei principi XDR per la sicurezza delle API. In realtà, la natura stessa del traffico B2B o M2M delle API suggerisce che l'applicazione dei principi dell'approccio XDR è necessaria, in quanto, in presenza di un'ampia quantità di traffico, soltanto un rilevamento altrettanto esteso potrà individuare anche gli abusi di API passati inosservati.

Gli stessi concetti applicati con metodi innovativi

I metodi di approccio XDR esistenti possono estendersi fino ad includere la API? Probabilmente no. Cercare di far rientrare la sicurezza delle API, che presenta attributi esclusivi come la focalizzazione sul DevSecOps e le comunicazioni M2M, all'interno di un modello XDR standard probabilmente non è possibile, se non apprezzato dagli attuali utenti delle soluzioni XDR esistenti.

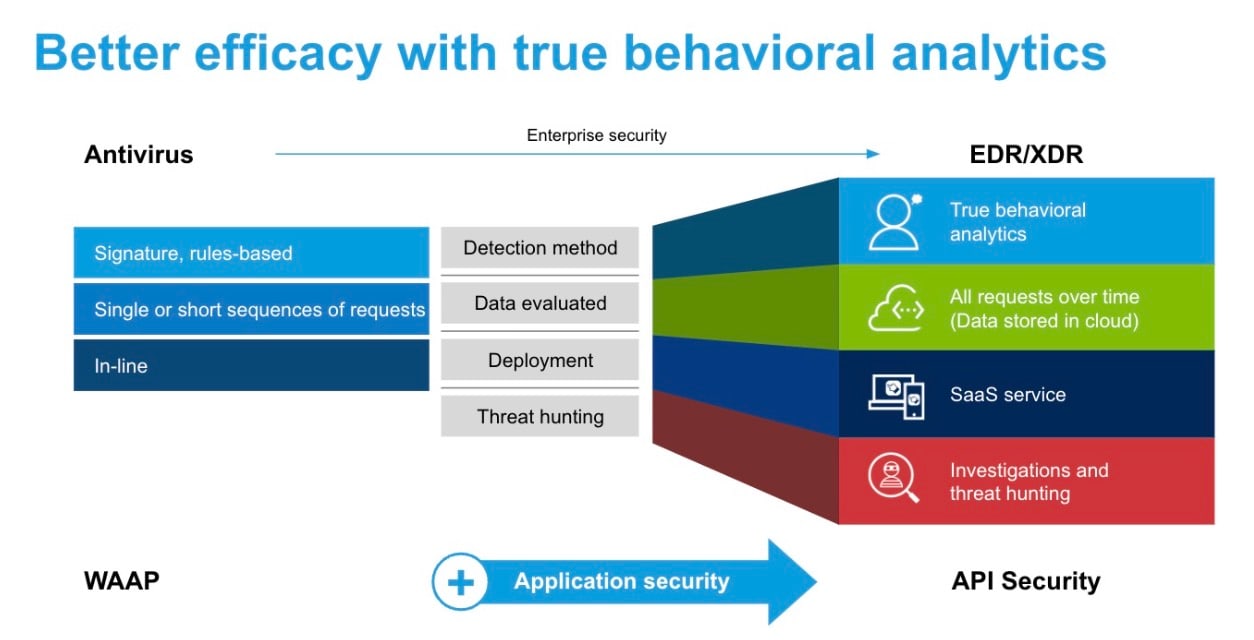

Tuttavia, molti dei principali concetti dell'approccio XDR sono esattamente uguali a quelli che è necessario usare per proteggere le API su larga scala (vedere figura). L'unica differenza è che devono essere applicati con metodi innovativi e personalizzati.

Molte delle principali innovazioni introdotte dall'approccio XDR possono essere applicate alle API

Molte delle principali innovazioni introdotte dall'approccio XDR possono essere applicate alle API

È qui che entra in gioco l'innovativa soluzione Akamai API Security , con cui vengono applicati alla sicurezza delle applicazioni molti degli stessi concetti XDR che hanno trasformato il modo di proteggere le aziende.

L'azienda leader nel settore della sicurezza delle API in continua evoluzione

Analogamente al modo con cui si è evoluta la sicurezza aziendale con metodi che vanno dalle firme degli attacchi al rilevamento point-in-time fino all'analisi comportamentale, Akamai guida il settore della sicurezza delle API seguendo lo stesso processo di evoluzione offrendo:

Rilevamento esteso tramite la raccolta di dati sul traffico delle API in un servizio basato su cloud che prevede arricchimento dei dati e conservazione dei dati nel lungo termine

Analisi dei comportamenti reali e apprendimento automatico

Ricerca delle minacce e indagini contestuali

Meccanismi di risposta flessibili e automatizzati, tra cui il ciclo di sviluppo del software e le integrazioni di API Gateway

Riteniamo che i vantaggi derivanti da questa trasformazione saranno anche maggiori per la sicurezza di API e applicazioni rispetto a quanto abbiamo visto nella sicurezza aziendale. I team addetti alla sicurezza non saranno in grado di tenere il passo con le grandi quantità di comunicazioni M2M senza l'aiuto derivante dall'analisi comportamentale.

L'applicazione dell'analisi comportamentale a grandi dataset è anche un modo migliore per affrontare le varianti delle minacce alla sicurezza delle applicazioni. Ad esempio, non è possibile rilevare in modo efficace l'abuso di API tramite un'analisi online o point-in-time. La creazione di standard di comportamenti normali per il rilevamento delle anomalie è l'unico modo per differenziare gli abusi derivanti dalle attività legittime praticamente identiche.

E per quanto riguarda la ricerca delle minacce?

Molte soluzioni XDR disponibili oggi sul mercato consentono di eseguire una ricerca delle minacce nella loro interfaccia utente e alcune di esse offrono una ricerca delle minacce gestita. L'utilizzo dei principi XDR di Akamai offre anche questi servizi. L'interfaccia utente di Akamai include un potente set di strumenti per la ricerca delle minacce alle API . Gli avvisi possono attivare i team per la ricerca di comportamenti dannosi tramite la cronologia relativa alle entità, espressioni logiche per restringere il traffico e molto altro.

Poiché riteniamo che la sicurezza delle API Security sia fondamentale e che le competenze nella ricerca delle minacce alle API nella vostra organizzazione siano ancora alle prime fasi, desideriamo proporvi la soluzione Akamai API Security ShadowHunt, l'unico servizio gestito per la ricerca delle minacce alle API fornito dai nostri esperti.

Applicate oggi stesso i principi dell'approccio XDR alle vostre API

Siete pronti ad applicare i concetti XDR alle crescenti sfide correlate alla sicurezza delle API? Continuate a scoprire come Akamai API Security può fare maggiore chiarezza sul vostro sistema di sicurezza delle API e ne vedrete subito i risultati!