Phishing-Kampagnen, die auf den USPS abzielen, verzeichnen genauso viel Webtraffic wie der USPS selbst

Redaktion und weitere Kommentare von Tricia Howard

Zusammenfassung

Nach der Weihnachtszeit 2023 entdeckten Akamai-Forscher Schadaktivitäten sowie Domains, die angeblich mit dem United States Postal Service (USPS) in Verbindung gebracht wurden.

Die Forscher von Akamai verglichen den DNS-Traffic aus fünf Monaten für die rechtmäßige Domain usps[.]com mit dem DNS-Traffic für die unrechtmäßigen Combosquatting-Domainnamen.

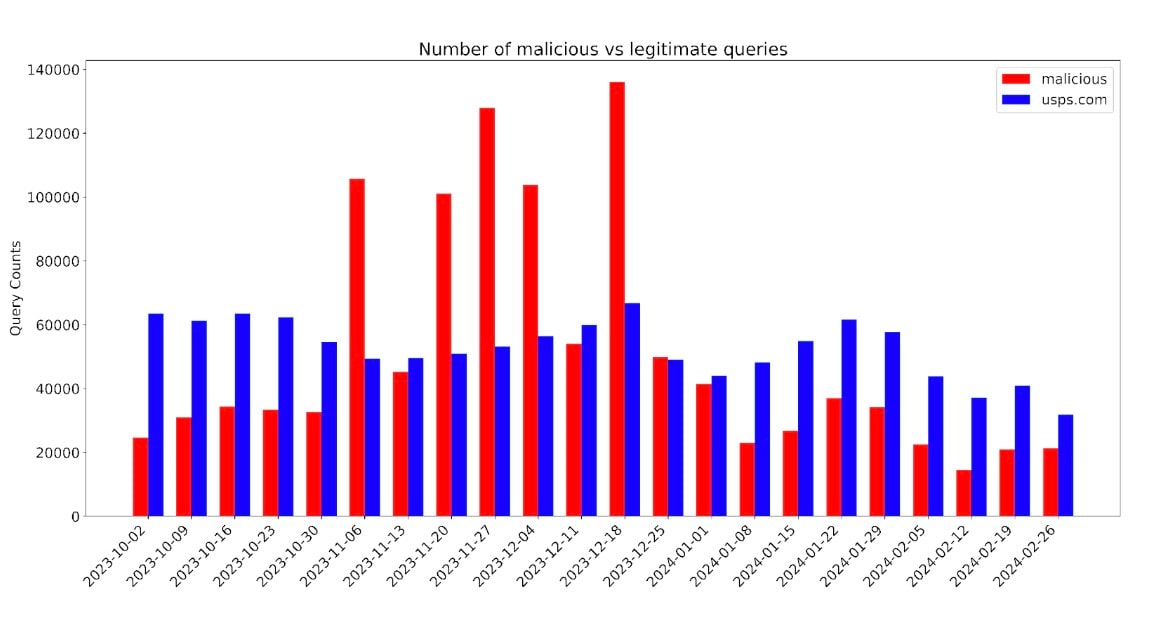

- Durch diese Analyse haben wir festgestellt, dass die Anzahl der DNS-Abfragen an die gesammelten schädlichen Domains im Allgemeinen ungefähr der Anzahl der Abfragen an usps[.]com entspricht und in Spitzenzeiten sogar übertrifft.

Einführung

Als eine der wichtigsten Institutionen für die Paketzustellung in den USA ist der USPS seit einiger Zeit ein häufiges Ziel für Phishing- und Smishing-Kampagnen. Für Menschen mit Wohnsitz in den USA ist es fast garantiert, dass sie während der Feiertage ins Visier mindestens eines Betrugsversuchs geraten: Der USPS hat sogar eine separate Webseite speziell zur Warnung der Verbraucher vor derartigen Betrugsarten. Eine kurze Websuche findet unzählige Beispiele.

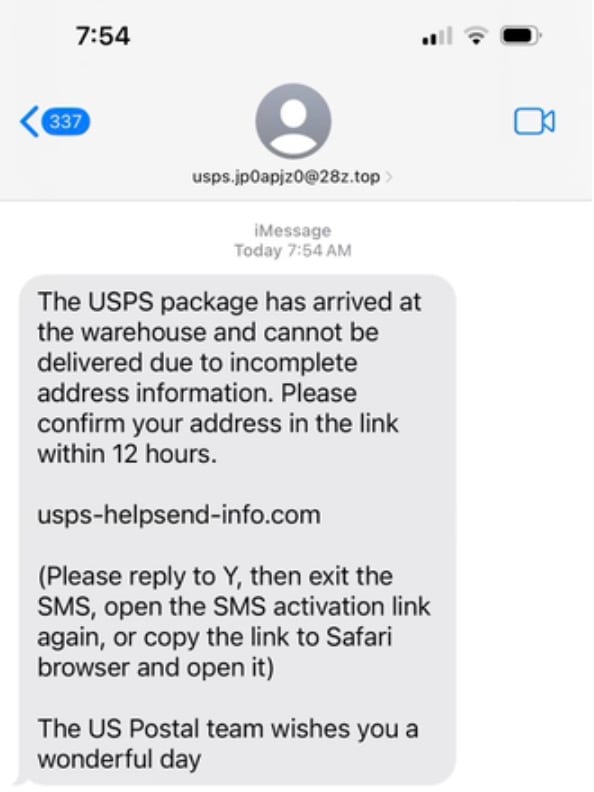

Eines unserer Teammitglieder hat kürzlich einen dieser Versuche auf seinem Telefon erhalten (Abbildung 1). Angesichts der Allgegenwart dieser Betrugsfälle begannen wir eine Analyse dessen zu starten, was wir auf der DNS-Ebene in Bezug auf die USPS-Website sehen. Dies konnten wir durch Zugriff auf anonymisierte globale DNS-Abfrageprotokolle von Akamai-CacheServe-DNS-Servern erreichen.

Abb. 1: USPS-Smishing-Versuch an ein Teammitglied gesendet

Abb. 1: USPS-Smishing-Versuch an ein Teammitglied gesendet

Was wir gefunden haben, hat sogar uns überrascht: Die Menge des Traffics auf die unrechtmäßigen Domains entsprach fast der Menge des Traffics auf legitime Domains an einem normalen Tag – und übertraf den legitimen Traffic während der Feiertage deutlich.

In diesem Blogbeitrag erläutern wir unsere Nachforschungen und präsentieren einige unserer Ergebnisse aus dieser Analyse.

Erstellen eines schädlichen USPS-Domain-Datensatzes

Wir begannen unsere Reise mit einem freundlichen Gespräch mit unserem internen SecOps-Team. Sie haben für uns eine Liste von Domänen erstellt, die dieselben (bestätigten schädlichen) JavaScript-Datei-Hashes verwendeten, die wir in der Smishing-Textnachricht eines unserer Teammitglieder gesehen haben. Das SecOps-Team schickte uns auch eine Liste mit Domainnamen, für die die HTML dasselbe Muster wie in der Beispielnachricht zeigte.

Dank ihnen haben wir nun eine Liste von schädlichen Domainnamen.

Wir filtern diese Liste und behalten nur die Domainnamen bei, die die Zeichenfolge „USPS“ enthalten. Auf diese Weise erhalten wir sicher nur die Domains, die auf USPS-Verbraucher abzielen. Das haben wir „schädliche Daten, Teil 1“genannt.

Dann haben wir „schädliche Daten, Teil 2“ durch Analysieren unserer DNS-Abfrageprotokolle zusammengetragen. Um sicherzustellen, dass wir nur Domains aufnehmen, die vermeintlich mit dem USPS verknüpft sind, haben wir sehr strenge Parameter zum Filtern der Daten erstellt. Wir haben DNS-Abfragedaten von fünf Monaten nach den folgenden Kriterien gefiltert:

- Domainnamenlabel muss mit „USPS“ beginnen

- oder Domainnamenlabel muss auf „USPS“ enden

- oder Domainnamenlabel muss „USPS-“ enthalten

- oder Domainnamenlabel muss „-USPS“ enthalten

- und die Domain darf nicht zu einer IP aufgelöst werden, die zu den offiziellen USPS-IP-Bereichen gehört

Bei diesem Prozess wurden alle Domainnamen in die Liste aufgenommen, bei denen USPS im Domainnamen deutlich sichtbar war, und die nicht in die offiziellen IP-Bereiche des USPS aufgelöst wurden. Alles, was mit diesen Filtern übereinstimmt, ist zumindest verdächtig, weil sie eine legitime Entität imitieren, ohne auf sie aufzulösen.

Wir haben mehrere Überprüfungen durchgeführt. So konnten wir sicherstellen, dass wir hier keine legitimen Websites ausgewählt haben. Zum Beispiel kam am Anfang der Filter „Domainnamelabel enthält USPS“ zum Einsatz, aber dieser Filter schien zu locker, sodass wir ihn noch weiter einschränkten.

Am Ende haben wir beide schädlichen Datensätze in einem einzigen Dataframe verknüpft. Hier sind einige Beispiele für Domainnamen sowie ein visuelles Beispiel dafür, was ein Nutzer sehen würde, wenn er auf der Seite landet (Abbildung 2):

usps-deliveryservice[.]icu

uspshelp[.]vip

usps-stampservice[.]com

usps-lookup[.]com

gh-usps[.]shop

Die Filter, die wir angewendet haben, sind ziemlich streng: Wir nehmen keine vollständig qualifizierten Domainnamen wie us.ps393[.]com oder usps.parceltracker-US[.]com mit auf, da diese die Subdomain betreffen. Um die Genauigkeit zu gewährleisten, haben wir nur die offensichtlichsten Beispiele aufgenommen, die die Combosquatting-Technik verwenden.

Unsere rigorosen Parameter hatten zur Folge, dass wir bei unserer Analyse äußerst konservativ waren. Trotzdem konnten wir eine außergewöhnliche Menge an böswilligem Traffic verzeichnen. Das wahre Ausmaß dieser Imitationen ist also vermutlich noch erstaunlicher. Wir hätten auf jeden Fall deutlich mehr schädliche Domains sammeln können, die den USPS imitieren. Es war jedoch wichtig, keine False Positives in diesen Datensatz aufzunehmen.

Alle nachfolgenden Statistiken werden aus den für diese Analyse verfügbaren Daten abgeleitet. Es mag sich zwar um eine sehr große Probengröße handeln, aber es ist immer noch eine Auswahl, und ihre Größe sorgt für niedrigere Zahlen. Dies gilt sowohl für den schädlichen Datensatz als auch für den rechtmäßigen usps[.]com-Datensatz selbst.

Analyse der schädlichen Domains

Am häufigsten vorkommende Domainnamen

Tabelle 1 zeigt die Anzahl der DNS-Abfragen, die wir für die beliebtesten schädlichen Domains über einen Zeitraum von fünf Monaten verzeichnen konnten

Domainname |

Anzahl der Abfragen* |

|---|---|

usps-post[.]world |

169.379 |

uspspost[.]me |

150.052 |

usps-postoffices[.]top |

27.056 |

stamps-usps[.]online |

24.352 |

usps-shop[.]shop |

23.432 |

uspspostoffice[.]top |

22.734 |

uspspostoffices[.]top |

19.266 |

usps-post[.]today |

18.775 |

uspshelp[.]store |

6.048 |

usps-pst[.]xyz |

5.800 |

Tabelle 1: Schädliche Domains, die den meisten DNS-Traffic aufwiesen

Aufgrund des verwendeten Datenfilters ist bei all diesen Domainnamen eine Form von Combosquattingerkennbar. Dabei handelt es sich um eine gängige Technik, die in Phishing-Kampagnen verwendet wird. Beim Combosquatting wird ein vertrauter Markenname (in diesem Fall der USPS) verwendet, um dem Opfer ein Gefühl der Vertrautheit und Rechtmäßigkeit zu vermitteln.

Beim Blick auf die Gesamtzahlen wird ersichtlich, dass zwei Domains jeweils mehr als 100.000 Treffer verzeichnen: usps-post[.]world und uspspost[.]me. Zusammen sind diese beiden für 29 % des gesamten schädlichen Traffics innerhalb unseres Datensatzes verantwortlich. Beachten Sie, dass wir uns nur eine Datenprobe ansehen. Die Menge an Traffic, den einige dieser Domains registrieren, ist also wirklich erstaunlich. Es überrascht nicht, dass USPS-Phishing-Kampagnen bei Cyberkriminellen nach wie vor so beliebt sind. Leider besuchen viele Menschen diese Websites. Das bedeutet, dass sie für die jeweiligen Betreiber lukrativ sind.

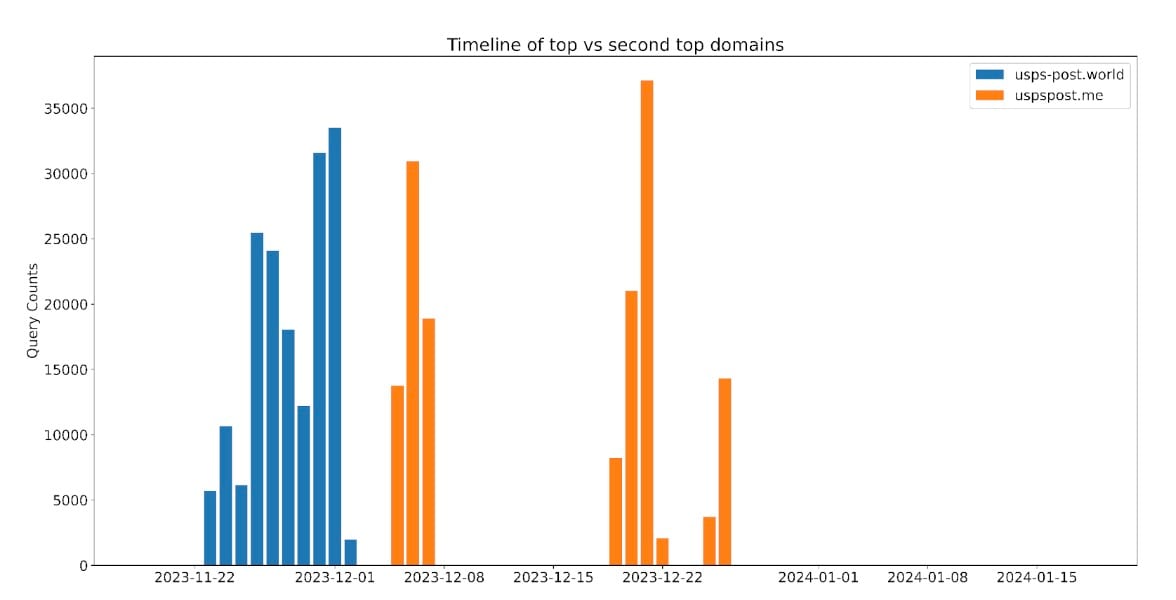

Abbildung 3 zeigt eine Balkendarstellung, die die Aktivität für die beiden wichtigsten schädlichen Domains zeigt. Im Diagramm stellt jeder Balken einen einzelnen Tag dar.

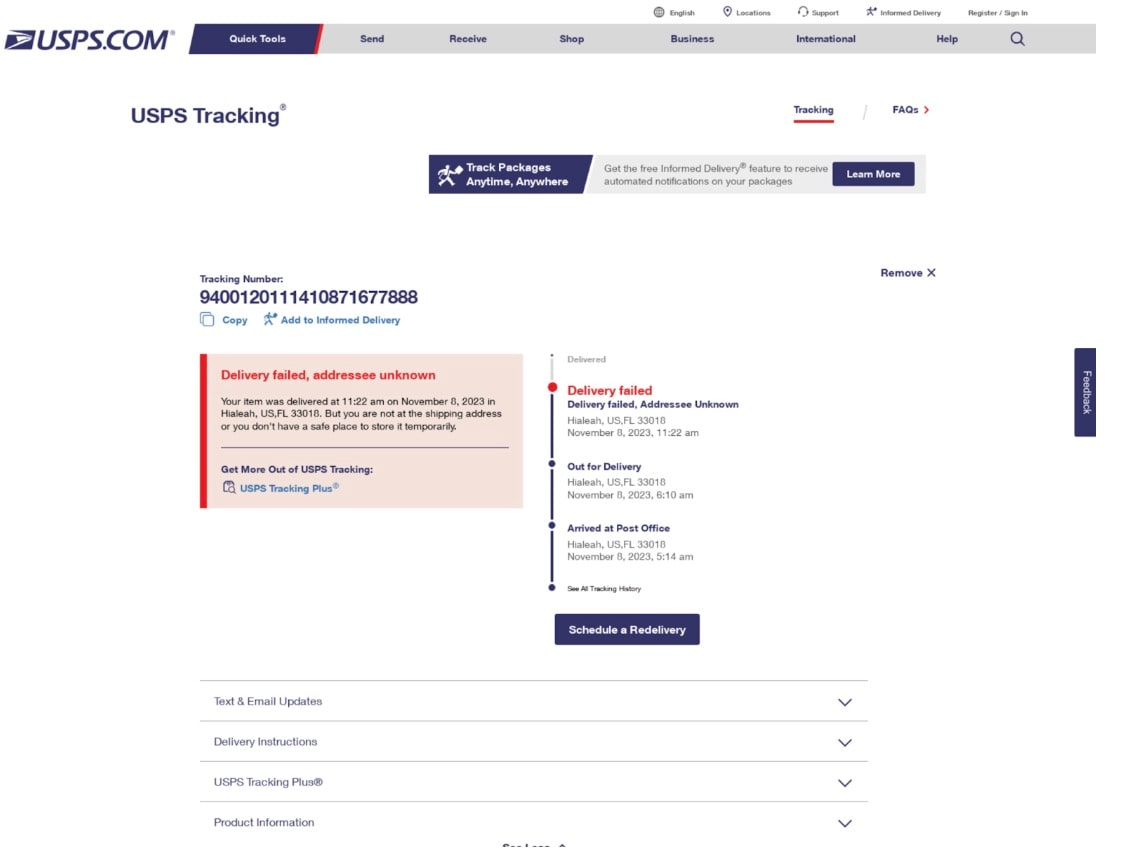

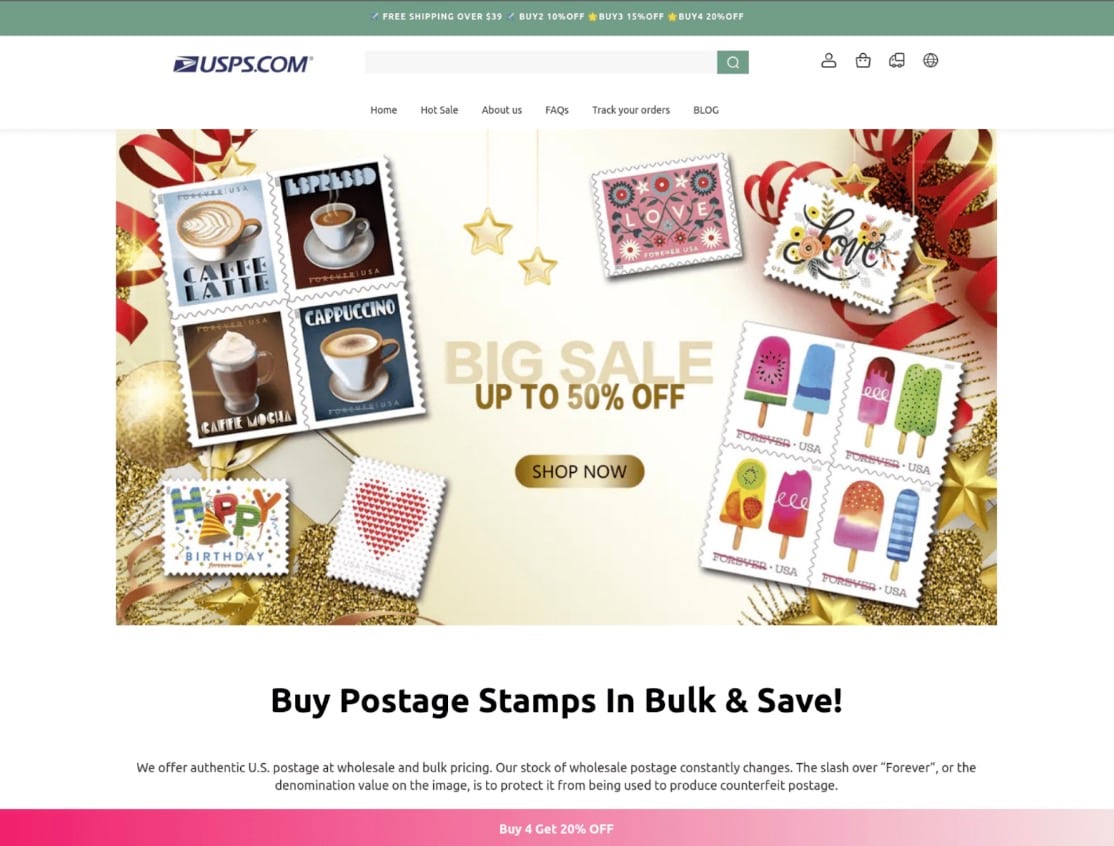

Die beliebteste Domain bei unserer Analyse ist usps-post[.]world – eine Domain, die fälschlicherweise als offizielle internationale Filiale des USPS interpretiert werden könnte. Wenn man bedenkt, wie lukrativ gut konzipierte Schaddomains sein können, müssen wir zugeben, dass es sich um einen gut gewählten Domainnamen handelt. Wenn man während der geschäftigsten Lieferzeit des Jahres in den USA die Meldung „Fehlgeschlagene Zustellung“ (Abbildung 4) und/oder das auf Feiertage ausgerichtete Branding (Abbildung 5) einbezieht, ist der Erfolg dieser Schadseiten nachvollziehbar.

Wenn wir einen Blick auf die blauen Balken in Abbildung 3 werfen, sehen wir, dass der Traffic für usps-stampservice[.]com am 23. November begann, also einen Tag vor dem Black Friday. Die Seite war bis zum 1. Dezember aktiv. Danach gab es zu dieser Seite keinen Traffic mehr. Wir gehen davon aus, dass die Cyberkriminellen ab diesem Zeitpunkt keine Textnachrichten mehr an potenzielle Opfer sendeten. Die Website wurde dann wahrscheinlich heruntergefahren, da wir derzeit nicht darauf zugreifen können.

Betrachten wir nun die andere Domain: uspspost[.]me (die orangefarbenen Balken in Abbildung 3). Diese Domain scheint sich auf die Weihnachtszeit und interessanterweise auf den 6. Dezember konzentriert zu haben. Wenn dies mit dem Nikolaustagin Bezug steht, zielte die Kampagne auf eine bestimmte Nische ab, denn der Nikolaustag wird nur an wenigen Orten in den USA gefeiert. Diese Kampagne hat sich möglicherweise auch auf die übrigen Cyber-Monday-Kunden konzentriert.

Am häufigsten vorkommende TLDs

Als Nächstes sehen wir uns die gängigsten Top-Level-Domains (TLDs) an, die mit den schädlichen Kerndomains verknüpft sind. Wir haben 233 verschiedene TLDs gesehen, die mit Schadaktivitäten in Verbindung standen. Tabelle 2 zeigt die beliebtesten.

TLD |

Eindeutige Domains |

Anzahl der Abfragen |

|---|---|---|

[.]com |

4.459 |

271.278 |

[.]top |

3.063 |

274.257 |

[.]shop |

566 |

58.194 |

[.]xyz |

397 |

30.870 |

[.]org |

352 |

16.391 |

[.]info |

257 |

7.597 |

[.]net |

159 |

5.920 |

[.]life |

153 |

5.616 |

[.]vip |

105 |

8.724 |

[.]cc |

103 |

6.430 |

Tabelle 2: Die beliebtesten TLDs, die mit den schädlichen Kerndomains verknüpft sind

Die TLD [.]com ist die beliebteste für die Registrierung neuer Domains. Wir verzeichnen fast 4.500 eindeutige .com-Domains in unseren Daten. Das ist nicht verwunderlich, da ein [.]com den potenziellen Opfern weltweit ein Gefühl von Vertrautheit und Legitimität vermitteln kann.

Die TLD [.]top scheint die bevorzugte TLD-Alternative der Cyberkriminellen zu sein. Sie steht mit mehr als 3.000 verschiedenen Domainnamen an zweiter Stelle. Diese generische TLD wird von einem Technologieunternehmen in China betrieben. Sie ist für ihren häufigen kriminellen Einsatz in Verbindung mit Phishing-Kampagnen bekannt.

Interessanterweise taucht die TLD [.]world nicht in der Tabelle auf. Das liegt daran, dass wir für [.]world insgesamt 170.126 Abfragen gezählt haben (sehr hoch, fast auf einer Stufe mit [.]com und [.]top), aber 99,5 % davon wurden nur an usps-post[.]world weitergeleitet (und wie Sie sich erinnern, war usps-post[.]world der Domainname, der die meisten Abfragen erhielt). Wir haben nur wenige Domainnamen unter dieser TLD gefunden.

Am häufigsten vorkommende IP-Adressen

Als Nächstes analysieren wir die am häufigsten aufgelöste IP-Adresse für den schädlichen Datensatz.

IP-Adresse |

Entität |

Eindeutige Domains |

Anzahl der Abfragen |

Am häufigsten vorkommende Domains (Anzahl der Abfragen) |

|---|---|---|---|---|

155.94.151.28 |

QuadraNet |

3 |

169.373 |

usps-post[.]world (169.364) usps-post[.]vip (7) uspsos[.]com (2) |

99.83.178.7 |

Amazon |

4.333 |

107.776 |

appusps[.]com (208) alter-usps[.]shop (206) usps[.]solutions (192) |

75.2.110.227 |

Amazon |

4.333 |

107.776 |

appusps[.]com (208) alter-usps[.]shop (206) usps[.]solutions (192) |

155.94.156.254 |

QuadraNet |

2 |

68.386 |

uspspost[.]me (68.373) uspsposts[.]com (13) |

155.94.135.202 |

QuadraNet |

2 |

63.593 |

uspspost[.]me (63.589) uspsaps[.]top (4) |

99.83.179.4 |

Amazon |

2.019 |

53.889 |

usps-find[.]com (157) usps-mlpackage[.]com (154) |

75.2.78.236 |

Amazon |

2.019 |

53.889 |

usps-find[.]com (157) usps-mlpackage[.]com (154) |

107.150.7.53 |

QuadraNet |

2 |

49.646 |

usps-postoffices[.]top (26.938) uspspostoffice[.]top (22.798) |

172.86.125.227 |

FranTech Solutions |

2 |

23.422 |

usps-shop[.]shop (23.418) usps-shopusa[.]shop (4) |

104.223.16.2 |

QuadraNet |

3 |

21.186 |

uspspostoffice[.]top (19.180) usps-post[.]vip (2.002) uspsaps[.]top (4) |

Tabelle 3: IP-Adresse schädlicher Kerndomains

Die IP-Adressen von QuadraNet verweisen nur auf wenige Domainnamen, aber dennoch ist ein hoher Traffic zu verzeichnen.

Mit den IP-Adressen, die auf Amazon verweisen, sind eine große Anzahl von Domainnamen verknüpft, aber jede Domain ist für nur eine kleine Anzahl von Abfragen verantwortlich.

Die naheliegende Erklärung ist, dass es sich hier um zwei verschiedene Phishing-Angriffe handelt. In einem dieser Fälle haben die Betrüger die Entscheidung getroffen, den Traffic auf viele verschiedene Domainnamen zu verteilen. Die andere Kampagne umfasst nur einige wenige Domains, von denen jede einzelne viel Traffic verzeichnet.

usps.com im Vergleich zu schädlichen Domains

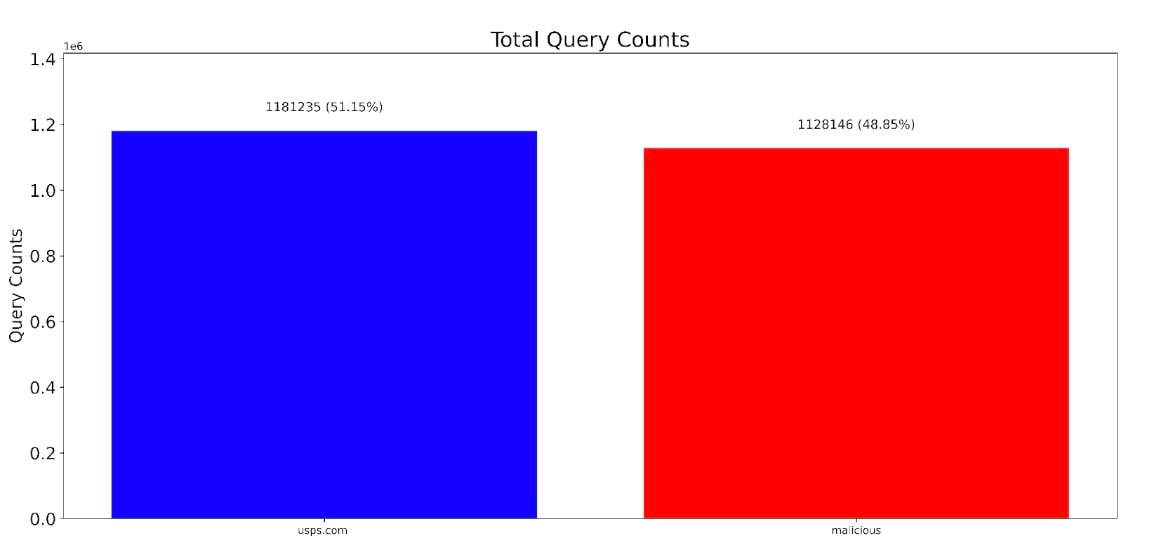

Jetzt haben wir einen Datensatz, von dessen Korrektheit wir überzeugt sind. Daher ist es an der Zeit, ihn mit dem legitimen USPS-Traffic zu vergleichen. Abbildung 6 zeigt die Gesamtzahl der Abfragen in unserem Datensatz sowohl für usps.com als auch für die schädlichen Domains. Wie Sie sehen, sind die Zahlen fast gleich. Trotz der strengen Filterparameter erhalten die schädlichen Domains ungefähr die gleiche Anzahl von Abfragen wie usps.com selbst. Das ist schockierend.

Wir können auch einen Blick auf den Verlauf werfen. In Abbildung 7 werden dieselben Zahlen pro Woche zusammengefasst.

Der Traffic ist nicht nur an einem normalen Tag relativ äquivalent, in einigen Wochen erhalten die schädlichen Domains sogar mehr Abfragen als usps.com selbst. Diese Spitzenwerte sehen wir um Thanksgiving (Black Friday) und die Weihnachtsfeiertage herum – die geschäftigste Lieferzeit des Jahres in den USA.

Die Bedrohungsakteure sind sich dieser Feiertage, an denen viel geschenkt wird, wohl bewusst und planen ihre Phishing-Kampagnen entsprechend. Ein derartiges Verhalten liegt nahe, da weitaus mehr Leute zu diesen Zeiträumen Päckchen oder Pakete erwarten dürften. Die Feiertage sind auch eine besonders geschäftige Zeit für Menschen. Das bedeutet, dass sie mit größerer Wahrscheinlichkeit unvorsichtige Fehler machen, die sie sonst nicht machen würden, wie z. B. auf diese Betrugsnachrichten zu klicken.

Fazit

Wir haben herausgefunden, dass der USPS anhand einer SMS-Betrugsmasche angegriffen wird. Insbesondere geschieht das während der Weihnachtszeit und an Thanksgiving, weil an diesen Feiertagenhäufig Geschenke versandt werden.

Die Gesamtzahl der Abfragen von schädlichen Domains im Vergleich zu usps[.]com ist nahezu gleich, selbst wenn nur Domains mit explizitem USPS-Akronym gezählt werden. Obwohl der USPS in dieser Analyse mit 51 % der gesamten Abfragen für diesen Zeitraum von 5 Monaten einen leichten Vorsprung gewonnen hat, legt die Art und Weise, wie wir die Daten gefiltert haben, nahe, dass der Schadtraffic den legitimen Traffic in der realen Welt deutlich übertrifft. Wir haben den USPS als Beispiel verwendet, aber diese Combosquatting-Technik kommt weltweit in Phishing-Kampagnen zum Einsatz, und zwar aus gutem Grund: Sie ist äußerst erfolgreich.

Wir haben zwei verschiedene Ansätze von den Cyberkriminellen gesehen: Sie verteilten den Traffic entweder über viele verschiedene Domainnamen oder verwendeten nur wenige Domains, die jeweils viel Traffic verzeichneten. Dies könnte zu Verschleierungszwecken erfolgen: Betreiber und andere Hosting-Anbieter sind sich der Allgegenwart dieser Betrugsfälle bewusst und versuchen, diese Seiten zu identifizieren und zu entfernen. Wenn man bedenkt, mit welchem Aufwand versucht wird, diese Betrugsmaschen zu beseitigen, macht das die Ergebnisse und unsere Beobachtungen nur noch besorgniserregender.

Wir werden diese Bedrohungen weiterhin überwachen und melden, sowohl für unsere Kunden als auch für die Sicherheitscommunity insgesamt.

Wir halten Sie auf dem Laufenden

Wenn Sie in Echtzeit über die neuesten Sicherheitsstudien auf dem Laufenden gehalten werden möchten, folgen Sie uns auf X (ehemals Twitter).

![tools.usps-lookup[.]com](/site/de/images/blog/2024/phishing-usps-malicious-domains-traffic-equal-to-legitimate-traffic-two.jpg)