Les messages d'hameçonnage ciblant USPS enregistrent autant de trafic web qu'USPS lui-même

Commentaires éditoriaux et additionnels de Tricia Howard

Synthèse

Suite à la période des fêtes 2023, les chercheurs d'Akamai ont découvert un nombre important d'activités et de domaines malveillants prétendant être associés à USPS, le service postal des États-Unis.

Les chercheurs d'Akamai ont comparé cinq mois de trafic DNS vers le domaine légitime, usps[.]com, au trafic DNS vers des noms de domaine illégitimes utilisant le combosquatting.

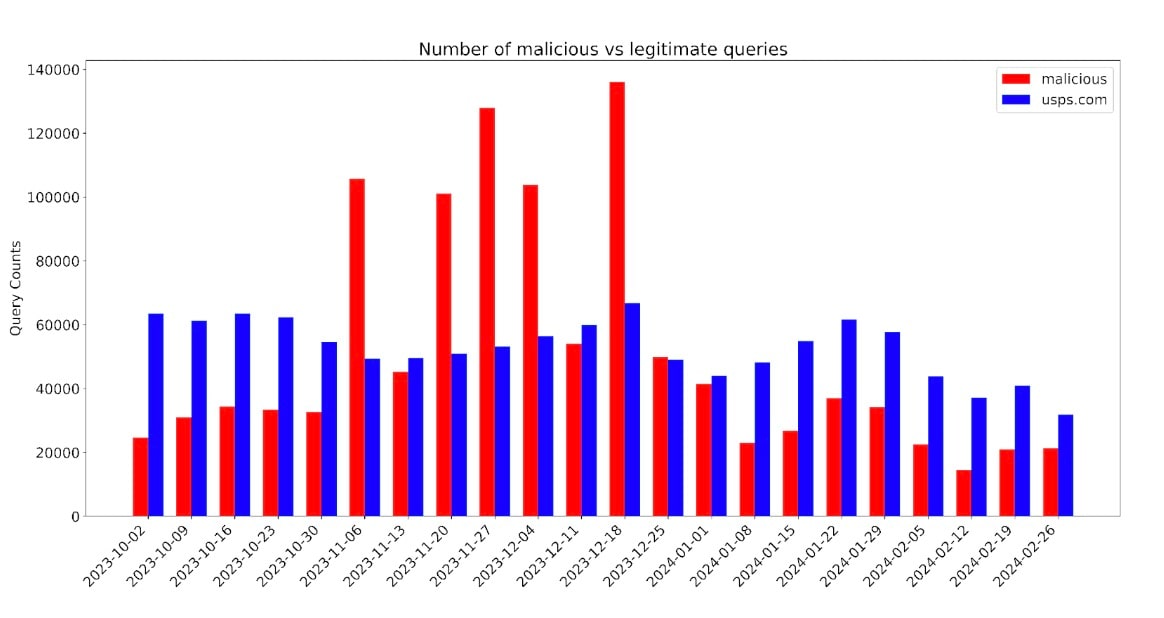

- Grâce à cette analyse, nous avons découvert que le nombre de requêtes DNS vers les domaines malveillants identifiés correspondait généralement à peu près au nombre de requêtes vers usps[.]com, et le dépassait même pendant les périodes de pic d'activité.

Introduction

USPS, l'un des principaux prestataires de livraison de colis aux États-Unis, est, depuis un certain temps, fréquemment pris pour cible par les campagnes d' hameçonnage et de smishing. Les résidents américains sont presque sûrs de recevoir au moins une tentative d'escroquerie pendant la période des fêtes : USPS dispose même d'une page web dédiée pour avertir les utilisateurs de ce type de fraude et d'escroquerie. En faisant une recherche rapide sur le web, vous en trouverez énormément d'exemples.

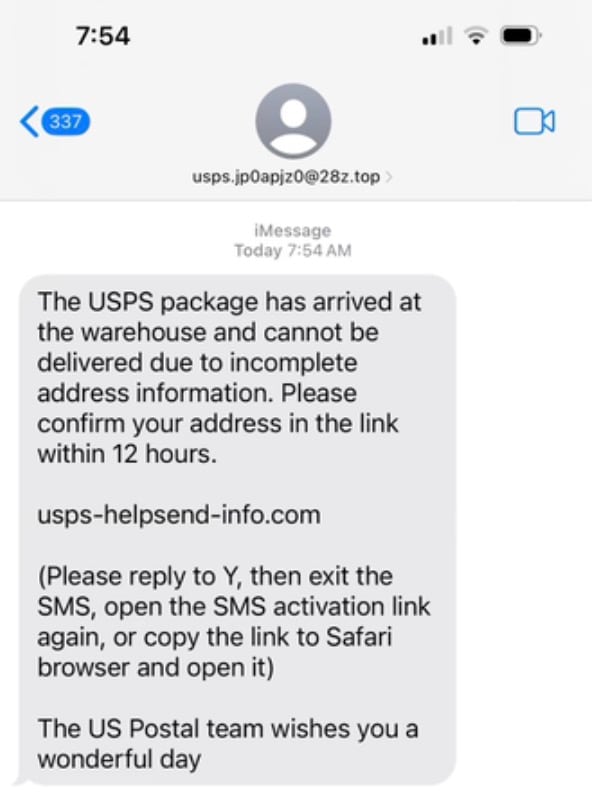

Un membre de notre équipe a récemment reçu une de ces tentatives sur son téléphone (Figure 1). Au vu de l'omniprésence de ces escroqueries, cette tentative nous a incités à mener une analyse de ce que nous observons au niveau du DNS concernant le site web d'USPS. Pour cela, nous avons accédé aux journaux de requêtes DNS mondiaux anonymisés provenant des serveurs DNS Akamai CacheServe Serveurs DNS.

Figure 1 : Tentative de smishing USPS envoyée à un membre de l'équipe

Figure 1 : Tentative de smishing USPS envoyée à un membre de l'équipe

Ce que nous avons découvert nous a surpris : le trafic vers les domaines illégitimes était presque égal au trafic vers les domaines légitimes un jour normal — et dépassait largement le trafic légitime pendant la période des fêtes.

Dans cet article de blog, nous expliquerons notre processus de recherche et présenterons certaines des conclusions de cette analyse.

Création d'un ensemble de données de domaines USPS malveillants

Nous avons commencé notre étude par une petite conversation avec notre équipe interne de sécurité des opérations. Cette dernière a récupéré pour nous une liste de domaines qui utilisaient le même hachage de fichier JavaScript (confirmé comme étant malveillant) que celui identifié dans le SMS de smishing du membre de notre équipe. L'équipe de sécurité des opérations nous a également envoyé une liste de noms de domaine dont le code HTML suivait le même modèle que celui du SMS d'exemple.

Grâce à cela, nous disposons désormais d'une liste de noms de domaine qui sont pour le moins malveillants.

Nous filtrons cette liste pour ne conserver que les noms de domaine qui contiennent la chaîne « USPS ». De cette façon, nous sommes sûrs d'afficher uniquement les domaines qui ciblent les utilisateurs USPS. Nous avons appelé ces données malveillantes, 1e partie.

Ensuite, nous avons collecté des données malveillantes, 2e partie, en nous penchant sur nos journaux de requêtes DNS. Pour nous assurer d'inclure uniquement les domaines prétendant être associés à USPS, nous avons créé des paramètres très stricts de filtrage des données. Nous avons sélectionné cinq mois de données de requêtes DNS historiques et les avons filtrées comme suit :

- l'intitulé du nom de domaine doit commencer par « USPS »

- ou l'intitulé du nom de domaine doit terminer par « USPS »

- ou l'intitulé du nom de domaine doit contenir « USPS- »

- ou l'intitulé du nom de domaine doit contenir « -USPS »

- et le domaine ne doit pas résoudre une adresse IP appartenant aux plages IP officielles d'USPS

Ce procédé a permis de récupérer tous les domaines dont le nom contient clairement USPS, tout en laissant de côté les plages IP officielles d'USPS. Tous les noms de domaine qui correspondent à ces filtres sont pour le moins suspects, car ils imitent une entité légitime sans la résoudre.

Nous avons effectué plusieurs vérifications pour être sûrs de ne sélectionner aucun site web légitime. Par exemple, nous avons d'abord utilisé le filtre « l'intitulé du nom de domaine contient USPS », mais comme ce filtre semblait trop large, nous l'avons affiné.

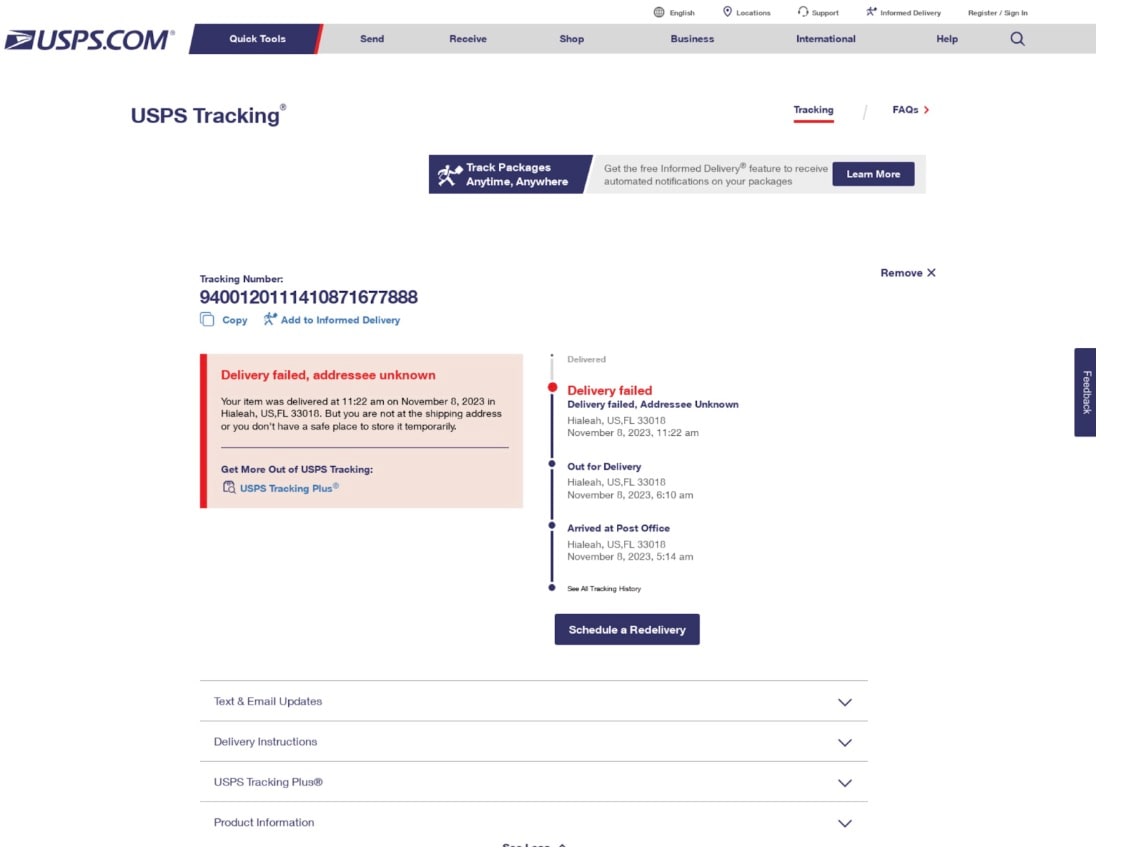

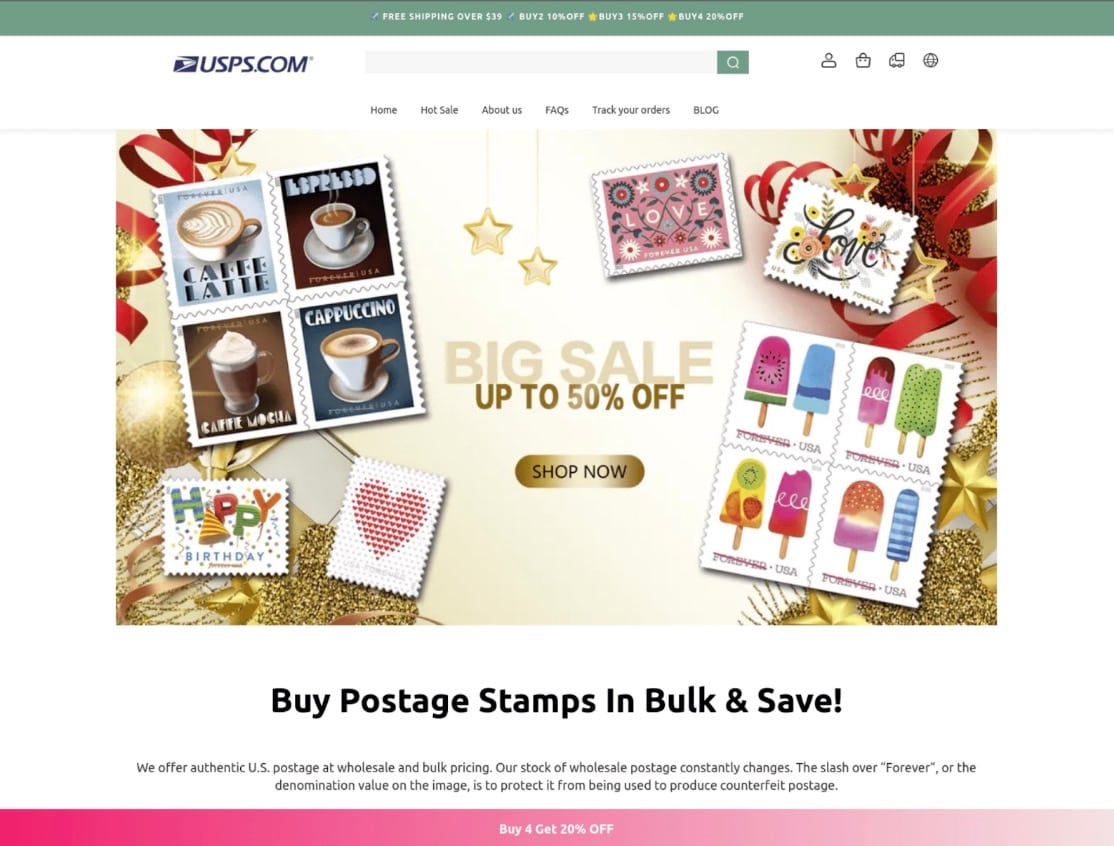

Finalement, nous avons concaténé les deux ensembles de données malveillants en une seule trame de données. Voici quelques exemples de noms de domaine, ainsi qu'un exemple visuel de ce qu'un utilisateur verrait s'il arrivait sur la page (Figure 2) :

usps-deliveryservice[.]icu

uspshelp[.]vip

usps-stampservice[.]com

usps-lookup[.]com

gh-usps[.]shop

Les filtres que nous avons appliqués sont assez stricts : Nous n'incluons pas les noms de domaine complets comme us.ps393[.]com ou usps.parceltracker-us[.]com, car ils impliquent le sous-domaine. Pour plus de précision, nous avons collecté uniquement les échantillons les plus évidents qui utilisent la technique de combosquatting.

Nos paramètres stricts nous ont permis d'être extrêmement prudents dans notre analyse. Malgré cela, nous avons observé une quantité extraordinaire de trafic malveillant, ce qui montre à quel point l'impact réel de ces usurpations d'identité est impressionnant. Nous aurions certainement pu collecter beaucoup plus de domaines malveillants qui usurpent l'identité d'USPS, mais il était essentiel d'éviter d'inclure des faux positifs dans cet ensemble de données.

Toutes les statistiques qui suivent sont dérivées de l'échantillon de données disponible pour cette analyse. Ce très grand échantillon n'en reste pas moins un échantillon, qui, en tant que tel, montre des chiffres inférieurs à la réalité. Cela vaut aussi bien pour l'ensemble de données malveillant que pour l'ensemble de données usps[.]com légitime.

Analyse des domaines malveillants

Principaux noms de domaine

Le tableau 1 montre le nombre de requêtes DNS que nous avons observées pour les domaines malveillants les plus populaires sur cinq mois.

Nom du domaine |

Nombre de requêtes* |

|---|---|

usps-post[.]world |

169 379 |

uspspost[.]me |

150 052 |

usps-postoffices[.]top |

27 056 |

stamps-usps[.]online |

24 352 |

usps-shop[.]shop |

23 432 |

uspspostoffice[.]top |

22 734 |

uspspostoffices[.]top |

19 266 |

usps-post[.]today |

18 775 |

uspshelp[.]store |

6 048 |

usps-pst[.]xyz |

5 800 |

Tableau 1 : Domaines malveillants qui ont enregistré la plus grande partie du trafic DNS

Suite à l'application de notre filtre de données, tous ces noms de domaine affichent une certaine forme de combosquatting, une technique courante utilisée dans les campagnes d'hameçonnage. Le combosquatting consiste à utiliser un nom de marque connu (dans le cas présent, USPS) pour créer un sentiment de familiarité et de légitimité chez la victime cible.

Si l'on considère les chiffres dans leur ensemble, on voit que deux domaines ont obtenu plus de 100 000 accès chacun : usps-post[.]world et uspspost[.]me. Ces deux domaines réunis sont à l'origine de 29 % de la totalité du trafic malveillant dans notre ensemble de données. Sachant que nous n'observons qu'un échantillon de données, le trafic réellement enregistré par certains de ces domaines est tout simplement incroyable. Il n'est pas surprenant que les campagnes d'hameçonnage USPS aient été, et continuent d'être, si populaires auprès des escrocs. Malheureusement, il y a énormément de personnes qui visitent ces sites web, ce qui signifie qu'ils sont lucratifs pour les auteurs d'attaque qui les gèrent.

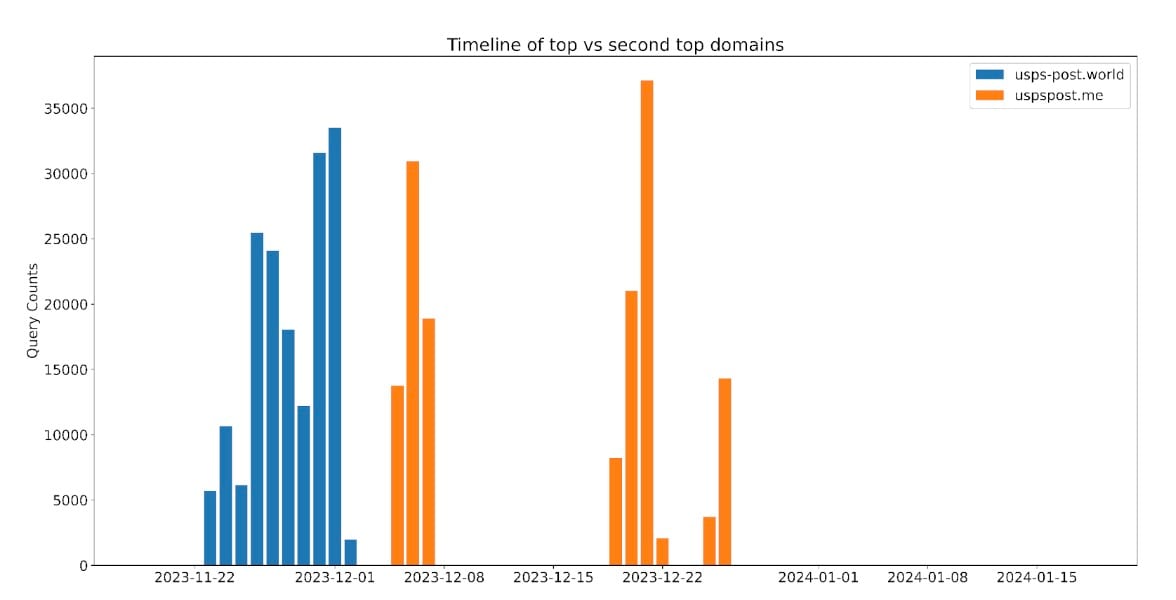

La figure 3 est un graphique à barres montrant l'activité des deux principaux domaines. Dans le graphique, chaque barre représente un seul jour.

Le domaine le plus populaire que nous avons identifié est usps-post[.]world, un domaine qui pourrait être interprété à tort comme une filiale internationale officielle d'USPS. Sachant à quel point les domaines malveillants bien conçus peuvent être lucratifs, nous devons admettre que c'est un nom de domaine bien choisi. Si l'on ajoute le message d'échec de la livraison (Figure 4) et/ou le visuel à l'image de la marque sur le thème des fêtes de fin d'année (figure 5) pendant la plus grande période de livraison de l'année aux États-Unis, le succès de ces pages malveillantes prend tout son sens.

En observant les barres bleues de la figure 3, on voit qu'usps-stampservice[.]com a commencé à enregistrer du trafic le 23 novembre, soit un jour avant le Black Friday. Il a été actif jusqu'au 1er décembre, puis a cessé d'enregistrer du trafic. Nous supposons que c'est parce que les cybercriminels ont cessé d'envoyer des SMS aux victimes potentielles à ce moment-là. Le site web a probablement également été fermé à cette époque, car nous ne pouvons pas y accéder actuellement.

Regardons maintenant l'autre domaine : uspspost[.]me (les barres orange de la figure 3). Ce domaine semble avoir ciblé la période de Noël et, curieusement, le 6 décembre. Si le facteur déclencheur était la Saint-Nicolas,cela signifie que la campagne ciblait un créneau très spécifique, car la Saint-Nicolas n'est célébrée que dans quelques endroits aux États-Unis. Cette campagne ciblait peut-être également les clients du Cyber Monday qui s'étaient réveillés un peu tard.

Principaux TLD

Examinons maintenant les domaines de premier niveau (TLD) les plus courants associés aux domaines de base malveillants. Nous avons observé 233 TLD différents associés à une activité malveillante. Le tableau 2 montre les plus populaires.

TLD |

Domaines uniques |

Nombre de requêtes |

|---|---|---|

[.]com |

4 459 |

271 278 |

[.]top |

3 063 |

274 257 |

[.]shop |

566 |

58 194 |

[.]xyz |

397 |

30 870 |

[.]org |

352 |

16 391 |

[.]info |

257 |

7 597 |

[.]net |

159 |

5 920 |

[.]life |

153 |

5 616 |

[.]vip |

105 |

8 724 |

[.]cc |

103 |

6 430 |

Tableau 2 : Les TLD les plus populaires associés aux domaines de base malveillants

Le TLD [.]com est le plus populaire pour enregistrer de nouveaux domaines. Nous observons près de 4 500 domaines .com uniques dans nos données. Cela n'est pas surprenant car un TLD [.]com peut créer un sentiment de familiarité et de légitimité auprès de victimes potentielles du monde entier.

Le TLD [.]top semble être l'autre TLD préféré des acteurs malveillants. Il arrive en deuxième position avec plus de 3 000 noms de domaine différents. Ce TLD générique est géré par une société de technologie basée en Chine et l'on sait qu'il est utilisé de manière malveillante dans des campagnes d'hameçonnage.

Curieusement, le TLD [.]world n'apparaît pas dans le tableau. C'est parce que pour [.]world, nous avons comptabilisé un total de 170 126 requêtes (un chiffre très élevé, presque autant que [.]com et [.]top), mais 99,5 % d'entre elles ont été faites à usps-post[.]world (rappelez-vous qu'usps-post[.]world était le nom de domaine qui a reçu le plus de requêtes). Nous n'avons trouvé que quelques noms de domaine sous ce TLD.

Principales adresses IP

Nous allons maintenant examiner l'adresse IP résolue la plus courante pour l'ensemble de données malveillant.

Adresse IP |

Entité |

Domaines uniques |

Nombre de requêtes |

Principaux domaines (nombre de requêtes) |

|---|---|---|---|---|

155.94.151.28 |

QuadraNet |

3 |

169 373 |

usps-post[.]world (169 364) usps-post[.]vip (7) uspsos[.]com (2) |

99.83.178.7 |

Amazon |

4 333 |

107 776 |

appusps[.]com (208) alter-usps[.]shop (206) usps[.]solutions (192) |

75.2.110.227 |

Amazon |

4 333 |

107 776 |

appusps[.]com (208) alter-usps[.]shop (206) usps[.]solutions (192) |

155.94.156.254 |

QuadraNet |

2 |

68 386 |

uspspost[.]me (68 373) uspsposts[.]com (13) |

155.94.135.202 |

QuadraNet |

2 |

63 593 |

uspspost[.]me (63 589) uspsaps[.]top (4) |

99.83.179.4 |

Amazon |

2 019 |

53 889 |

usps-find[.]com (157) usps-mlpackage[.]com (154) |

75.2.78.236 |

Amazon |

2 019 |

53 889 |

usps-find[.]com (157) usps-mlpackage[.]com (154) |

107.150.7.53 |

QuadraNet |

2 |

49 646 |

usps-postoffices[.]top (26 938) uspspostoffice[.]top (22 798) |

172.86.125.227 |

FranTech Solutions |

2 |

23 422 |

usps-shop[.]shop (23 418) usps-shopusa[.]shop (4) |

104.223.16.2 |

QuadraNet |

3 |

21 186 |

uspspostoffice[.]top (19 180) usps-post[.]vip (2 002) uspsaps[.]top (4) |

Tableau 3 : Adresse IP des domaines de base malveillants

Les adresses IP appartenant à QuadraNet ont seulement quelques noms de domaine pointant vers elles, mais elles enregistrent tout de même de grandes volumes de trafic.

Les adresses IP pointant vers Amazon ont un grand nombre de noms de domaine associés, mais chaque domaine est responsable d'une petite quantité de requêtes.

L'explication la plus probable est que nous avons ici affaire à deux attaques d'hameçonnage différentes. Pour l'une d'entre elles, les fraudeurs ont pris la décision de répartir le trafic sur de nombreux noms de domaine différents. L'autre campagne utilise seulement quelques domaines, qui connaissent chacun un trafic important.

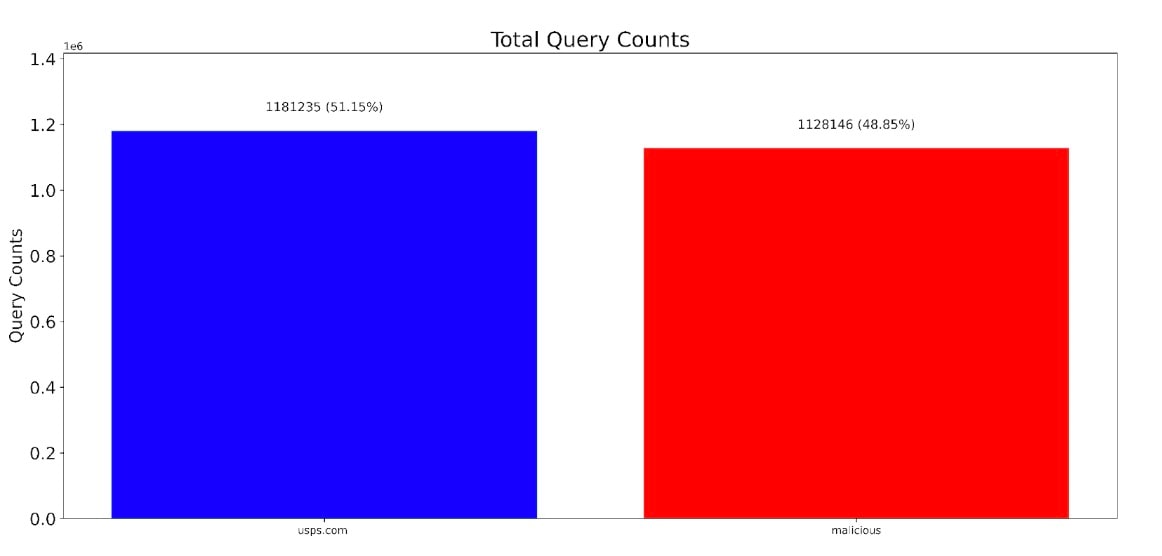

Comparaison du domaine usps.com et des domaines malveillants

Maintenant que nous avons un ensemble de données dont nous sommes convaincus qu'il est exact, il est temps de le comparer avec le trafic USPS légitime. La figure 6 montre le nombre total de requêtes dans notre ensemble de données, pour usps.com et pour les domaines malveillants. Comme vous pouvez le voir, les chiffres sont presque les mêmes. Malgré nos paramètres de filtre stricts, les domaines malveillants reçoivent approximativement le même nombre de requêtes qu'usps.com lui-même. C'est véritablement surprenant.

Nous pouvons également examiner ce qui se passe au fil du temps. La figure 7 affiche les mêmes chiffres agrégés par semaine.

Non seulement le trafic est relativement équivalent pendant une journée type, mais certaines semaines, les domaines malveillants reçoivent plus de requêtes qu'usps.com lui-même. Ces pics ont lieu autour de Thanksgiving (Black Friday) et des vacances de Noël, la période de livraison la plus importante de l'année aux États-Unis.

Il semble que les acteurs malveillants soient parfaitement conscients de ces périodes où l'on offre beaucoup de cadeaux et planifient leurs campagnes d'hameçonnage USPS en conséquence. Ce qui est bien sûr tout à fait logique de leur part, car un grand nombre de personnes reçoivent des colis autours de ces dates. De plus, les fêtes de fin d'année sont une période particulièrement chargée pour les gens, ce qui augmente les chances qu'ils fassent des erreurs de négligence qu'ils ne feraient peut-être pas à un autre moment de l'année, par exemple cliquer sur des messages d'arnaque de ce genre.

Conclusion

Nous avons constaté qu'USPS subissait des escroqueries par message, en particulier pendant les périodes de Noël et de Thanksgiving, car l'achat de cadeaux est très fréquent pendant ces périodes.

Le nombre total de requêtes des domaines malveillants est presque le même que celui d'usps[.]com, même si l'on ne compte que les domaines incluant explicitement l'acronyme USPS. Bien qu'USPS l'emporte avec 51 % du total des requêtes pour la période de 5 mois examinée dans le cadre de cette analyse, notre méthode de filtrage des données suggère que le trafic malveillant est en réalité largement supérieur au trafic légitime. Nous avons utilisé USPS comme exemple, mais cette technique de combosquatting est utilisée dans le monde entier dans des campagnes d'hameçonnage, et ce pour une bonne raison : elle remporte un succès fou.

Nous avons observé deux approches différentes utilisées par les acteurs malveillants : soit ils répartissent le trafic sur de nombreux noms de domaine différents, soit ils utilisent seulement quelques domaines qui enregistrent chacun un trafic important. Ils agissent peut-être ainsi pour brouiller les pistes : les opérateurs et autres fournisseurs d'hébergement sont conscients de l'omniprésence de ces escroqueries et tentent d'identifier et de supprimer les pages en question. Compte tenu de l'attention accordée pour éliminer ces escroqueries, leurs résultats et nos observations sont encore plus préoccupants.

Nous continuerons à surveiller ces menaces et à en rendre compte, tant pour nos clients que pour la communauté de la sécurité dans son ensemble.

Restez à l'écoute

Vous pouvez retrouver nos dernières sur la sécurité sur Twitter.

![tools.usps-lookup[.]com](/site/fr/images/blog/2024/phishing-usps-malicious-domains-traffic-equal-to-legitimate-traffic-two.jpg)