USPS를 표적으로 삼는 피싱 캠페인으로 USPS만큼 많은 웹 트래픽 발생

편집 및 추가 설명: 트리샤 하워드(Tricia Howard)

핵심 요약

Akamai 연구원들은 2023년 연말연시 이후 악성 활동일 가능성이 높은 도메인 및 USPS(United States Postal Service)와 관련된 것으로 추정되는 도메인을 상당량 발견했습니다.

이에 정상적인 도메인인 usps[.]com에 대한 5개월간의 DNS 트래픽과 불법적인 콤보스쿼트 도메인 이름에 대한 DNS 트래픽을 비교했습니다.

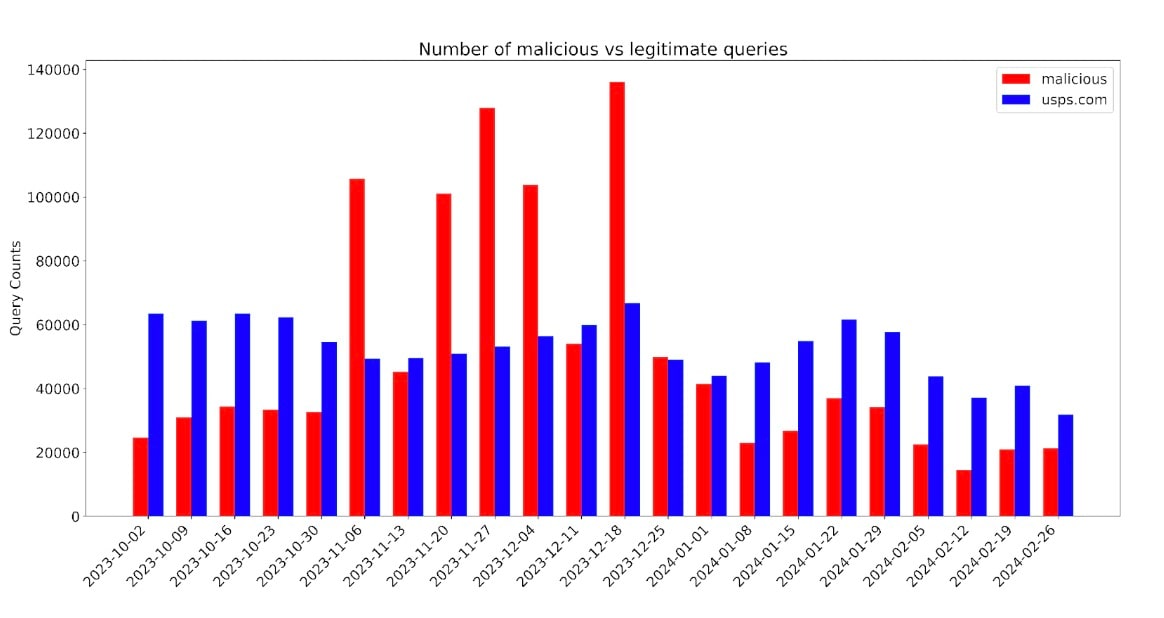

- 이 분석을 통해 수집된 악성 도메인에 대한 DNS 쿼리 수가 일반적으로 usps[.]com에 대한 쿼리 수와 거의 같으며, 심지어 피크 시간대에는 이를 초과한다는 사실을 발견했습니다.

서론

미국의 주요 택배업체 중 하나인 USPS는 피싱 및 스미싱 캠페인의 일반적인 표적이 되어 왔고 앞으로도 그럴 것입니다. 미국 거주자라면 연말연시에 적어도 한 번 이상 사기 시도를 경험했을 가능성이 매우 높습니다. USPS는 이러한 종류의 사기 및 사기에 대해 소비자에게 경고하는 별도의 웹 페이지도 운영하고 있습니다. 웹 검색만 해도 수많은 사례를찾을 수 있습니다.

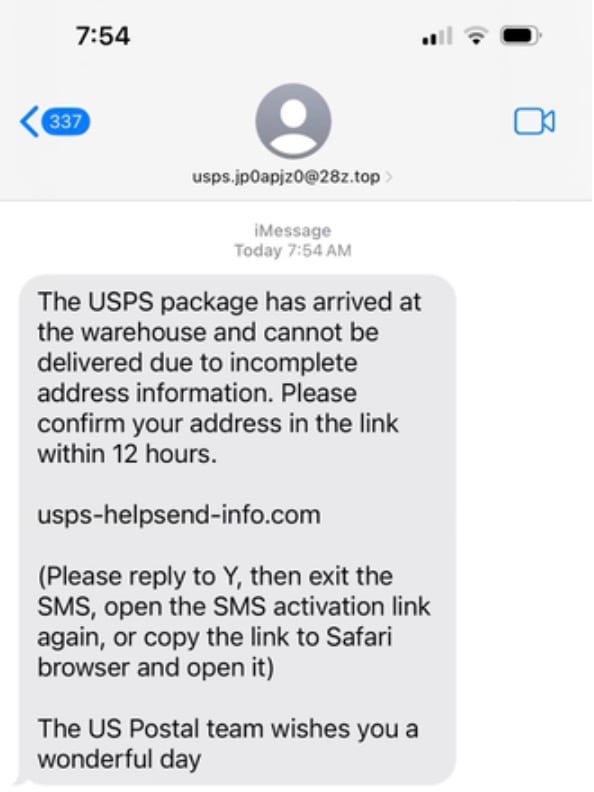

Akamai 팀원 중 한 명은 최근 휴대전화로 이러한 시도를 경험했습니다(그림 1). 이런 사기가 매우 흔하다는 점을 고려해, 이를 계기로 USPS 웹사이트와 관련된 DNS 수준에서 어떤 일이 벌어지고 있는지에 대한 분석을 시작하게 되었습니다. Akamai는 Akamai CacheServe DNS 서버에서 발생하는 익명화된 글로벌 DNS 쿼리 로그에 접속해 작업을 수행할 수 있었습니다.

그림 1: Akamai 팀원에게 발송된 USPS 스미싱 시도

그림 1: Akamai 팀원에게 발송된 USPS 스미싱 시도

발견한 사실은 정말 놀라웠습니다. 불법 도메인의 트래픽 양은 평상시 정상적인 도메인의 트래픽 양과 거의 같았으며, 연휴 기간에는 정상적인 트래픽을 훨씬 초과했습니다.

이 블로그 게시물에서는 리서치 과정을 설명하고 분석 결과 중 일부를 소개합니다.

악성 USPS 도메인 데이터 세트 만들기

Akamai는 내부 보안팀과 친근한 대화를 나누는 것으로 여정을 시작했습니다. 보안팀은 Akamai 팀원의 스미싱 문자 메시지에서 본 것과 동일한(악성으로 확인된) 자바스크립트 파일 해시를 사용하는 도메인 목록을 가져다주었습니다. 보안팀은 또한 예시 문자 메시지에 있는 것과 동일한 패턴의 HTML이 표시되는 도메인 이름 목록도 보내주었습니다.

덕분에 최소 악성 도메인의 이름 목록은 확보할 수 있게 되었습니다.

이 목록을 필터링해 'USPS'라는 문자열이 포함된 도메인 이름만 유지하면 USPS 소비자를 표적으로 하는 도메인만 남길 수 있습니다. 이를 악성 데이터 1이라고 명명했습니다.

그런 다음 DNS 쿼리 로그를 분석해 악성 데이터 2 를 수집했습니다. USPS와 연관된 것으로 추정되는 도메인만 포함하기 위해 데이터를 필터링하는 매우 엄격한 매개변수를 만들었습니다. 과거 5개월간의 DNS 쿼리 데이터를 분석해 다음과 같은 필터링을 적용했습니다.

- 도메인 레이블 이름이 “USPS”로 시작하거나

- “USPS”로 끝나거나

- “USPS-”가 포함되거나

- “-USPS”가 포함되고

- 해당 도메인이 공식 USPS IP 범위에 속하는 IP로 확인되지 않을 것

이 프로세스에서 USPS가 명확하게 표시되는 동시에 USPS의 공식 IP 범위로 확인되지 않는 모든 도메인 이름을 포착했습니다. 필터와 일치하는 모든 도메인은 정상적인 법인으로 확인하지 않는, 정상 법인을 모방한 것이므로 최소 의심스러운 도메인으로 볼 수 있습니다.

Akamai는 여기에서 정상적인 웹사이트를 선택하지 않았는지 확인하기 위해 여러 차례 확인을 거쳤습니다. 예를 들어, 처음에는 “도메인 이름 레이블에 USPS 포함”이라는 필터를 사용했지만 이 필터가 너무 느슨해 보여서 필터 범위를 더 좁혔습니다.

결국 두 개의 악성 데이터 세트를 하나의 데이터 프레임으로 연결했습니다. 다음은 도메인 이름의 몇 가지 예와 사용자가 이 페이지에 방문했을 때 표시되는 시각적 예시입니다(그림 2).

usps-deliveryservice[.]icu

uspshelp[.]vip

usps-stampservice[.]com

usps-lookup[.]com

gh-usps[.]shop

Akamai가 적용한 필터는 매우 엄격합니다. us.ps393[.]com 또는 usps.parceltracker-us[.]com과 같은 정규화된 도메인 이름은 하위 도메인을 포함하므로 제외시켰습니다. 정확성을 위해 콤보스쿼팅 기법을 사용하는 가장 확실한 샘플만 수집했습니다.

가혹한 매개변수 때문에 분석에 매우 보수적으로 임했습니다. 그럼에도 불구하고 엄청난 양의 악성 트래픽이 발견되었기 때문에 이러한 사칭이 실제로 미치는 영향은 놀랍습니다. USPS를 사칭하는 악성 도메인을 훨씬 더 많이 수집할 수도 있었지만, 이 데이터 세트에 오탐을 포함시키지 않는 것이 중요했습니다.

다음에 나오는 모든 통계는 이 분석에 사용된 데이터 샘플에서 파생된 것입니다. 매우 큰 표본일 수 있지만 단순 표본에 지나지 않으며, 크기가 매우 커 모든 수치가 낮게 나타납니다. 이는 악성 데이터 세트와 정상적인 usps[.]com 데이터 세트 모두 해당합니다.

악성 도메인 분석

상위 도메인 이름

표 1은 가장 인기 있는 악성 도메인에 대한 5개월 간의 DNS 쿼리 수를 보여줍니다.

도메인 이름 |

쿼리 수* |

|---|---|

usps-post[.]world |

169379 |

uspspost[.]me |

150052 |

usps-postoffices[.]top |

27056 |

stamps-usps[.]online |

24352 |

usps-shop[.]shop |

23432 |

uspspostoffice[.]top |

22734 |

uspspostoffices[.]top |

19266 |

usps-post[.]today |

18775 |

uspshelp[.]store |

6048 |

usps-pst[.]xyz |

5800 |

표 1: DNS 트래픽이 가장 많이 발생한 악성 도메인

데이터 필터를 적용한 결과, 이 모든 도메인 이름은 피싱 캠페인에 사용되는 일반적 기법인 콤보스쿼팅의 한 형태로 나타났습니다. 콤보스쿼팅은 익숙한 브랜드 이름(이 경우 USPS)을 이용해 표적 피해자가 이를 친숙하고 정상적으로 느끼게 합니다.

전체 수치를 살펴보면, usps-post[.]world와 uspspost[.]me라는 두 개의 도메인이 각각 10만 건 이상의 조회수를 기록했음을 알 수 있습니다. 두 도메인을 합치면 데이터 세트 내 전체 악성 트래픽의 29%를 차지합니다. 데이터 샘플을 살펴본 것일 뿐이라는 점을 염두에 두면, 일부 도메인의 트래픽은 정말 놀라울 정도로 많습니다. USPS 피싱 캠페인은 사기꾼들에게 인기가 많았고 지금도 여전히 인기가 있는 것이 사실입니다. 안타깝게도 이러한 웹사이트를 방문하는 사람이 많기 때문에 공격자는 높은 수익을 얻고 있습니다.

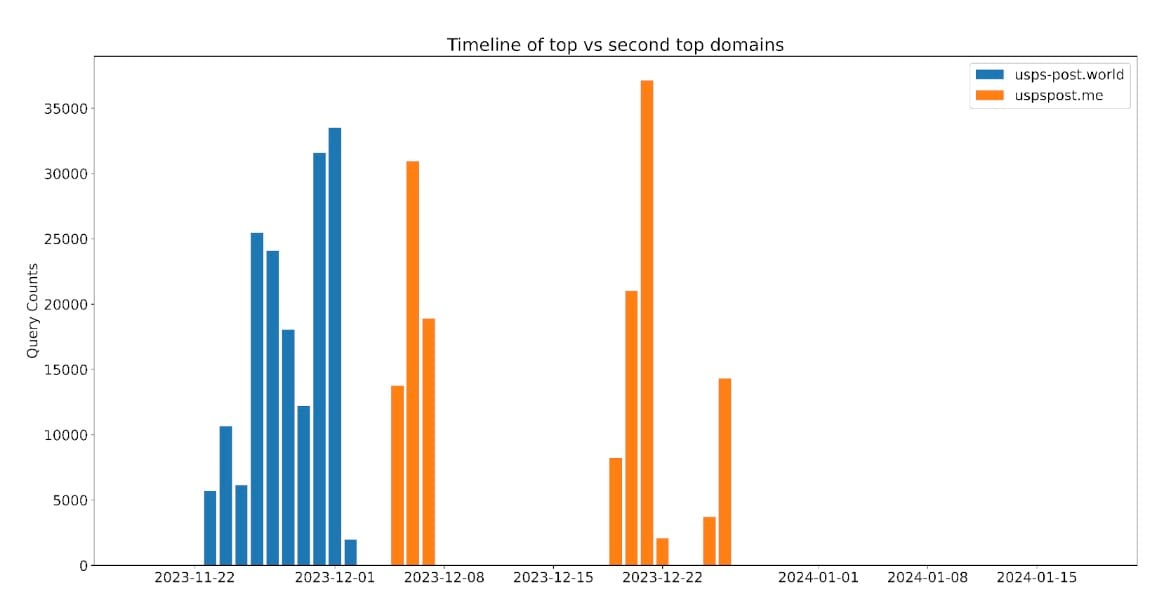

그림 3은 상위 2개 도메인의 활동을 보여주는 막대 그래프입니다. 차트에서 각 막대는 하루를 나타냅니다.

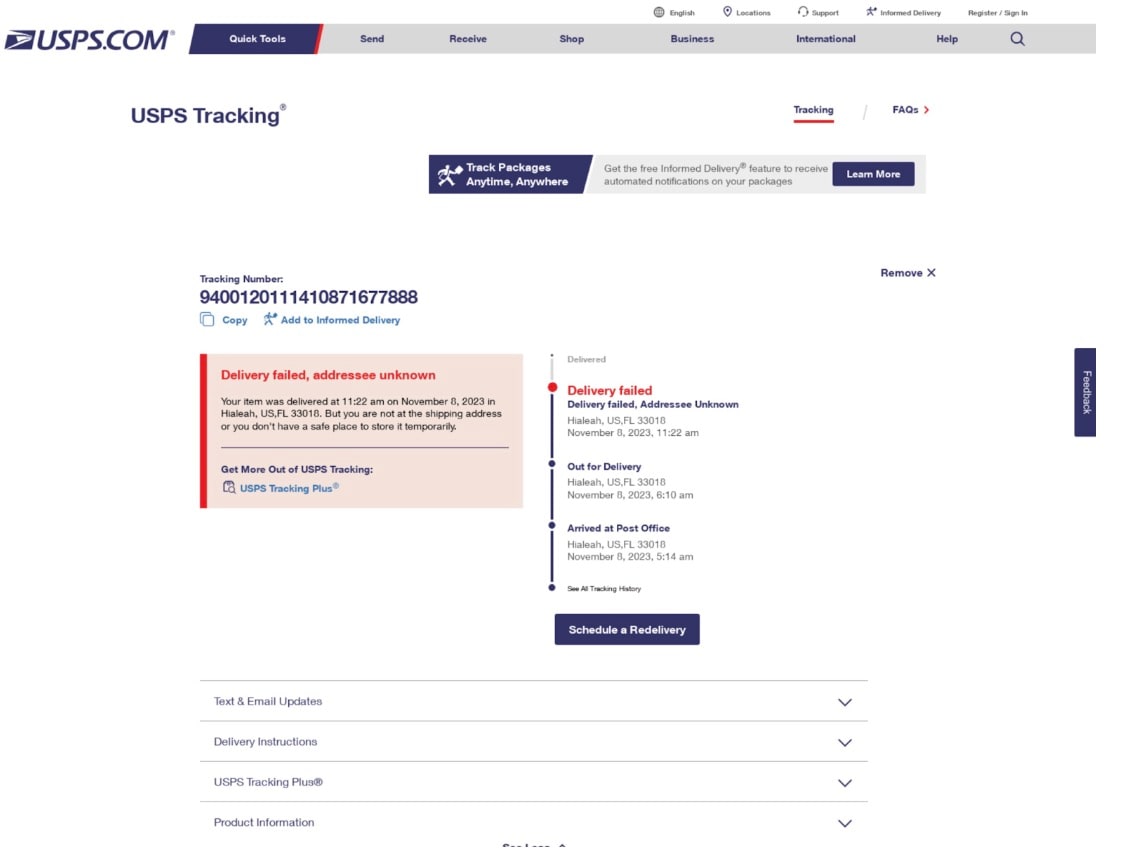

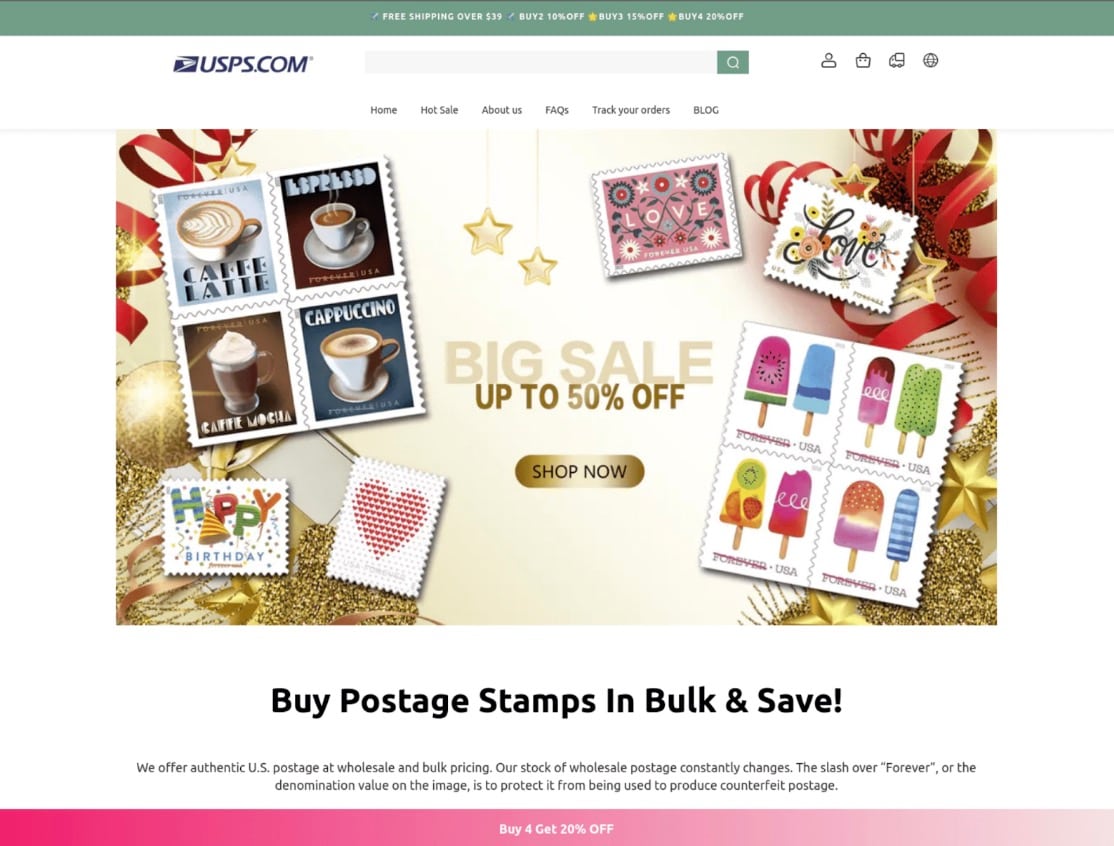

가장 인기 있는 도메인은 USPS의 공식 해외 지사로 잘못 해석될 수 있는 도메인인 usps-post[.]world입니다. 잘 디자인된 악성 도메인이 얼마나 수익성이 높은지 고려하면, 도메인 이름을 잘 선택했다고 인정하지 않을 수 없습니다. 미국에서 1년 중 배송량이 가장 많은 시기에 “배송 실패” 메시지(그림 4) 또는 연휴에 초점을 맞춘 브랜딩(그림 5)을 보면 이러한 악성 페이지가 성공을 거두는 이유를 이해할 수 있습니다.

그림 3의 파란색 막대를 보면 블랙 프라이데이 하루 전인 11월 23일부터 usps-stampservice[.]com에 트래픽이 발생하기 시작했음을 알 수 있습니다. 트래픽은 12월 1일까지 활성 상태를 유지하다가 멈췄습니다. 사이버 범죄자들이 그 시점에 잠재적 피해자들에게 문자 메시지를 보내는 것을 중단했기 때문인 것으로 추정됩니다. 현재 해당 웹사이트에 접속할 수 없기 때문에 아마도 이 시점에 웹사이트가 종료되었을 것입니다.

이제 다른 도메인인 uspspost[.]me(그림 3의 주황색 막대)를 살펴보겠습니다. 이 도메인은 크리스마스 기간, 흥미롭게도 12월 6일을 노린 것으로 보입니다. 이것이 성 니콜라스 데이에 의해 촉발된 캠페인이라면 이 캠페인은 매우 특정한 틈새 시장을 타겟팅한 것입니다. 성 니콜라스 데이는 미국 내 일부 지역에서만 기념하기 때문입니다. 이 캠페인으로사이버 먼데이를 앞둔 고객을 타겟팅했을 수도 있습니다.

인기 TLD

다음으로 악성 핵심 도메인과 관련된 가장 일반적인 TLD(Top-Level Domain)을 살펴보겠습니다. 악성 활동과 연관된 233개의 서로 다른 TLD를 확인했습니다. 표 2는 가장 인기 있는 도메인을 보여줍니다.

TLD |

고유 도메인 |

쿼리 수 |

|---|---|---|

[.]com |

4459 |

271278 |

[.]top |

3063 |

274257 |

[.]shop |

566 |

58194 |

[.]xyz |

397 |

30870 |

[.]org |

352 |

16391 |

[.]info |

257 |

7597 |

[.]net |

159 |

5920 |

[.]life |

153 |

5616 |

[.]vip |

105 |

8724 |

[.]cc |

103 |

6430 |

표 2: 악성 핵심 도메인과 관련된 가장 인기 있는 TLD

[.]com TLD는 새 도메인을 등록하는 데 가장 많이 사용됩니다. 데이터에서 약 4500개의 고유 .com 도메인을 확인할 수 있습니다. [.]com은 잠재적 피해자에게 전 세계적으로 친숙하고 정상적인 느낌을 줄 수 있기 때문에 이는 놀라운 일이 아닙니다.

[.]top TLD는 공격자가 가장 선호하는 대체 TLD인 것으로 보입니다. 3000가지 이상의 도메인 이름으로 2위를 차지합니다. 이 일반 TLD는 중국의 한 기술 회사에서 운영하며 피싱 캠페인에 악의적으로 사용되는 것으로 잘 알려져 있습니다.

흥미롭게도 [.]world TLD는 표에 나타나지 않습니다. 그 이유는 [.]world의 경우 총 17만126건의 쿼리가 집계되었지만(매우 높은 수치로 [.]com 및 [.]top과 거의 비슷함) 이 중 99.5%가 usps-post[.]world로만 이루어졌기 때문입니다(가장 많은 쿼리를 받은 도메인 이름은 usps-post[.]world였음을 기억하세요). 이 TLD에서는 몇 개의 도메인 이름만 발견되었습니다.

인기 IP 주소

다음으로 악성 데이터 세트에서 가장 많이 확인된 IP 주소를 살펴보겠습니다.

IP 주소 |

엔티티 |

고유 도메인 |

쿼리 수 |

상위 도메인(쿼리 수) |

|---|---|---|---|---|

155.94.151.28 |

QuadraNet |

3 |

169373 |

usps-post[.]world (169,364) usps-post[.]vip (7) uspsos[.]com (2) |

99.83.178.7 |

Amazon |

4333 |

107776 |

appusps[.]com (208) alter-usps[.]shop (206) usps[.]solutions (192) |

75.2.110.227 |

Amazon |

4333 |

107776 |

appusps[.]com (208) alter-usps[.]shop (206) usps[.]solutions (192) |

155.94.156.254 |

QuadraNet |

2 |

68386 |

uspspost[.]me (68,373) uspsposts[.]com (13) |

155.94.135.202 |

QuadraNet |

2 |

63593 |

uspspost[.]me (63,589) uspsaps[.]top (4) |

99.83.179.4 |

Amazon |

2019 |

53889 |

usps-find[.]com (157) usps-mlpackage[.]com (154) |

75.2.78.236 |

Amazon |

2019 |

53889 |

usps-find[.]com (157) usps-mlpackage[.]com (154) |

107.150.7.53 |

QuadraNet |

2 |

49646 |

usps-postoffices[.]top (26,938) uspspostoffice[.]top (22,798) |

172.86.125.227 |

FranTech Solutions |

2 |

23422 |

usps-shop[.]shop (23,418) usps-shopusa[.]shop (4) |

104.223.16.2 |

QuadraNet |

3 |

21186 |

uspspostoffice[.]top (19,180) usps-post[.]vip (2,002) uspsaps[.]top (4) |

표 3: 악성 핵심 도메인의 IP 주소

QuadraNet에 속한 IP는 몇 개의 도메인 이름만 가리키고 있지만 여전히 많은 양의 트래픽이 발생하고 있습니다.

Amazon을 가리키는 IP에는 많은 수의 도메인 이름이 연결되어 있지만 각 도메인은 소량의 쿼리만 담당하고 있습니다.

아마도 2개의 서로 다른 피싱 공격이 발생했을 가능성이 높습니다. 그 중 하나에서 사기꾼은 여러 도메인 이름으로 트래픽을 분산시키기로 결정했습니다. 다른 캠페인은 단 몇 개의 도메인에 걸쳐 있으며 각 도메인에서 많은 트래픽이 발생합니다.

usps.com과 악성 도메인 비교

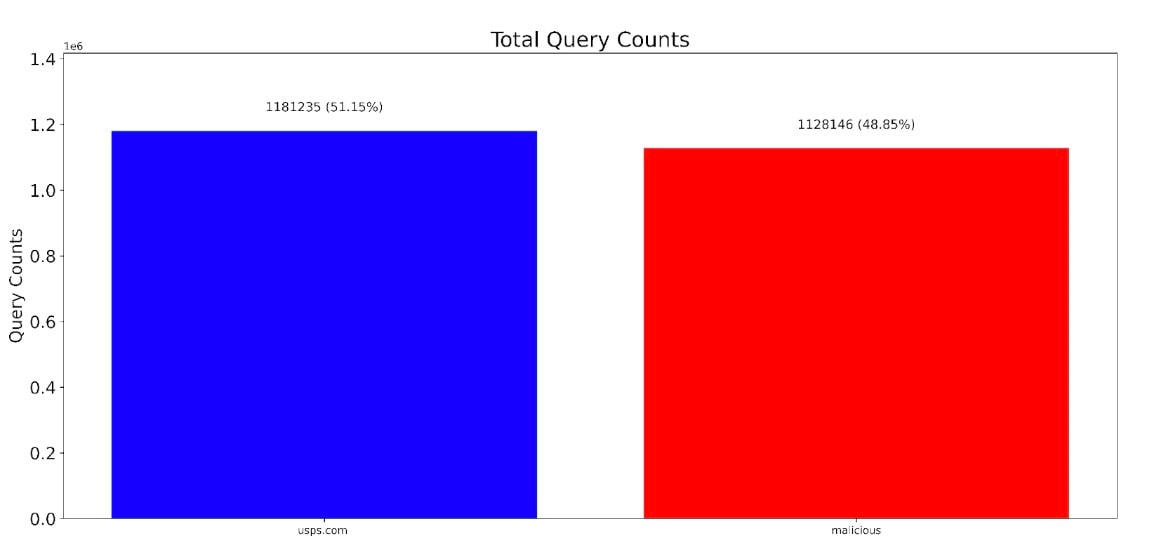

정확성을 확신하는 데이터 세트를 확보했으니 이제 이를 정상적인 USPS 트래픽과 비교해 보겠습니다. 그림 6은 usps.com과 악성 도메인 모두에 대한 데이터 세트의 총 쿼리 수를 보여줍니다. 보시다시피 숫자는 거의 동일합니다. 엄격한 필터 매개변수에도 불구하고 악성 도메인은 usps.com과 거의 동일한 수의 쿼리를 수신합니다. 이는 충격적인 결과입니다.

시간이 지남에 따라 어떤 일이 발생하는지 살펴볼 수도 있습니다. 그림 7은 주별로 집계된 동일한 수치를 보여줍니다.

평상시에는 트래픽이 비교적 비슷할 뿐만 아니라 일부 주에는 악성 도메인이 usps.com보다 더 많은 쿼리를 받고 있습니다. 트래픽은 미국에서 연중 가장 많은 배송이 이루어지는 추수감사절(블랙 프라이데이)과 크리스마스 연휴를 전후로 급증합니다.

공격자들은 선물 교환이 많은 연휴를 잘 알고 있으며, 이에 맞춰 USPS 피싱 캠페인의 타이밍을 맞추고 있는 것으로 보입니다. 물론 해당 기간에는 더 많은 사람들이 택배를 기대할 것이기 때문에 공격자들이 그렇게 하는 것은 당연한 일입니다. 또한 연말연시는 사람들이 특히 바쁜 시기이므로 사기 메시지를 클릭하는 등의 부주의한 실수를 할 가능성이 더 높습니다.

결론

USPS는 특히 크리스마스와 추수감사절을 포함한 연휴 시즌에선물 구매가 많다는 특성으로 인해 문자 사기의 공격을 많이 받는 것으로 나타났습니다.

악성 도메인과 usps[.]com의 총 쿼리 수는 명시적인 USPS 약어를 포함한 도메인만 계산해도 거의 동일합니다. 이 분석에서는 USPS가 5개월 간의 총 쿼리 중 51%를 차지했지만, 데이터를 필터링한 결과 실제 세계에서는 악성 트래픽이 정상 트래픽보다 훨씬 더 많다는 것을 알 수 있습니다. USPS를 예로 들었지만, 이 콤보스쿼팅 기법은 전 세계적으로 피싱 캠페인에 사용되고 있으며, 그만한 이유가 있습니다. 매우 성공적이기 때문입니다.

악성 공격자들이 사용한 2가지 접근 방식은 여러 도메인 이름으로 트래픽을 분산시키거나, 트래픽이 많은 몇 개의 도메인만 사용하는 것입니다. 이는 난독화 목적일 수 있습니다. 통신사와 기타 호스팅 공급업체는 이러한 사기가 널리 퍼져 있다는 사실을 인지하고 이러한 페이지를 탐지 및 제거하기 위해 노력하고 있습니다. 이런 사기를 제거하기 위해 상당한 노력을 기울이고 있다는 점을 고려할 때, 그 결과와 관찰 결과는 더욱 우려스러운 수준입니다.

Akamai는 고객과 보안 커뮤니티 전반을 위해 이와 같은 위협을 지속적으로 모니터링하고 보고할 것입니다.

관심 유지

Akamai의 최신 보안 리서치 내용을 확인하려면 Twitter에서 Akamai를 팔로우하세요.

![tools.usps-lookup[.]com](/site/ko/images/blog/2024/phishing-usps-malicious-domains-traffic-equal-to-legitimate-traffic-two.jpg)