Campanhas de phishing direcionadas ao USPS recebem a mesma quantidade de tráfego da Web que o próprio USPS

Comentários editoriais e adicionais por Tricia Howard

Resumo executivo

Após a temporada de festas de fim de ano de 2023, os pesquisadores da Akamai descobriram uma quantidade significativa de atividades e domínios com alta probabilidade de serem mal-intencionados fingindo ser do USPS (Serviço Postal dos Estados Unidos).

Os pesquisadores da Akamai compararam cinco meses de tráfego de DNS ao domínio legítimo, usps[.]com, com tráfego de DNS para nomes de domínio com combosquatting ilegítimos.

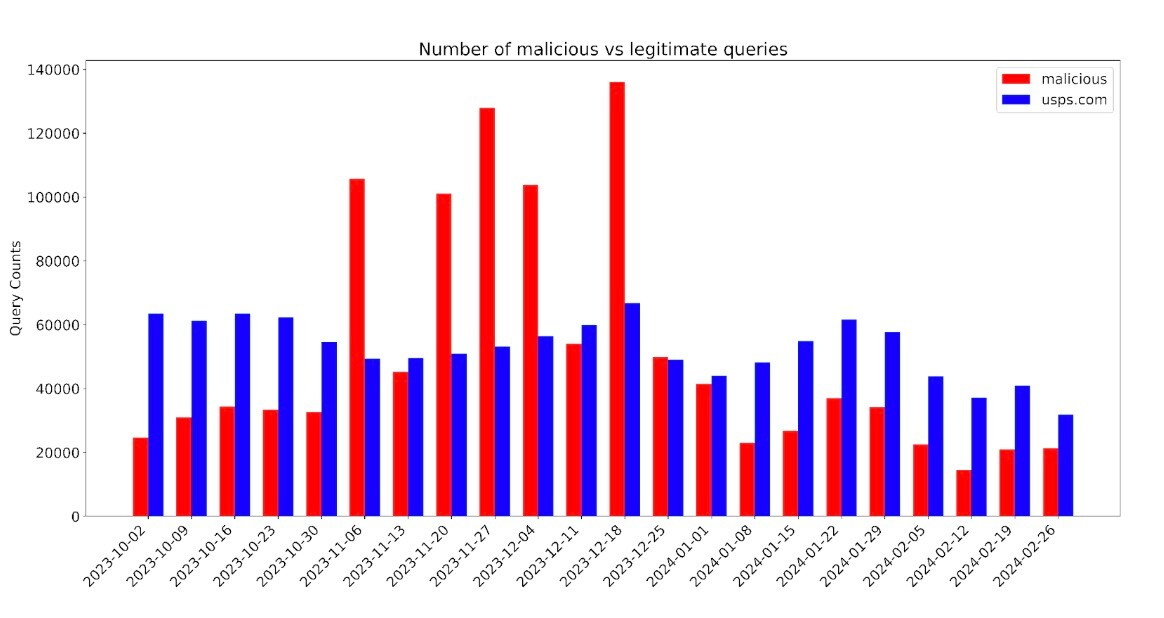

- Por meio dessa análise, descobrimos que o número de consultas de DNS nos domínios mal-intencionados coletados é geralmente igual ao número de consultas no usps[.]com e até o excede durante os horários de pico.

Introdução

Como uma das principais instituições de entregas nos Estados Unidos, o USPS é e tem sido, há algum tempo, um alvo comum de campanhas de phishing e smishing. É quase garantido que os residentes dos EUA receberão pelo menos uma tentativa de fraude no período das festas de fim de ano: O USPS tem até uma página da Web separada dedicada a alertar os consumidores sobre esses tipos de fraude e golpes. Uma pesquisa rápida na Web mostra uma grande quantidade de exemplos.

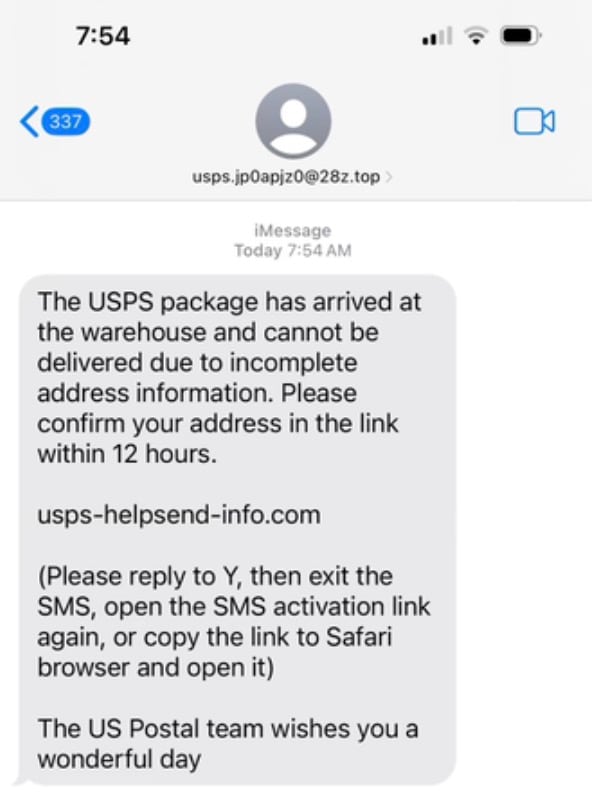

Um dos membros da nossa equipe recebeu recentemente uma dessas tentativas por telefone (Figura 1). Considerando a onipresença desses golpes, essa tentativa nos levou a iniciar uma análise do que vemos acontecendo no nível de DNS relacionado ao website do USPS. Conseguimos fazer isso acessando registros de consultas de DNS globais anônimos originários dos servidores de DNS CacheServe da Akamai.

Fig. 1: Tentativa de smishing do USPS enviada a um membro da equipe

Fig. 1: Tentativa de smishing do USPS enviada a um membro da equipe

O que descobrimos surpreendeu até nós mesmos: a quantidade de tráfego para os domínios ilegítimos foi quase igual à quantidade de tráfego para domínios legítimos em um dia normal, excedendo consideravelmente o tráfego legítimo durante as festas de fim de ano.

Nesta publicação do blog, explicaremos nosso processo de pesquisa e apresentaremos algumas das descobertas dessa análise.

Criação de um conjunto de dados de domínios do USPS mal-intencionados

Começamos nossa jornada com uma conversa com nossa equipe interna de SecOps. Eles buscaram uma lista de domínios que estavam usando os mesmos hashes de arquivos JavaScript (mal-intencionados confirmados) que o que vimos na mensagem de texto de smishing do membro da nossa equipe. A equipe de SecOps também nos enviou uma lista de nomes de domínios para os quais o HTML mostrava o mesmo padrão que o da mensagem de texto de exemplo.

Graças a isso, agora temos uma lista de nomes de domínios que são mal-intencionados, pelo menos.

Filtramos essa lista e mantivemos apenas os nomes de domínios que contêm a cadeia de caracteres "USPS". Assim, temos a certeza de manter apenas os domínios que têm como alvo consumidores do USPS. Nós chamamos isso de dados mal-intencionados, parte 1.

Depois disso, coletamos dados mal-intencionados, parte 2 Pesquisando em nossos registros de consultas de DNS. Para garantir que só estávamos incluindo domínios que fingem ser associados ao USPS, criamos parâmetros muito rigorosos para filtrar os dados. Pegamos cinco meses de dados históricos de consultas de DNS e usamos os seguintes filtros:

- o rótulo do nome do domínio deve começar com "USPS"

- ou o rótulo nome do domínio deve terminar com "USPS"

- ou o rótulo nome do domínio deve conter "USPS-"

- ou o rótulo do nome de domínio deve conter "-USPS"

- e o domínio não deve levar a um IP que pertença aos intervalos oficiais de IP do USPS

Esse processo capturou todos os nomes de domínios com USPS claramente visível e que, simultaneamente, não levam para intervalos de IP oficiais do USPS. Qualquer coisa que corresponda a esses filtros é, no mínimo, suspeita, pois estão imitando uma entidade legítima sem realmente direcionar para a página dela.

Fizemos várias verificações para garantir que não selecionamos nenhum website legítimo nessa operação. Por exemplo, no início, usamos um filtro "o rótulo do nome do domínio contém USPS", mas esse filtro parecia muito amplo, então restringimos ainda mais.

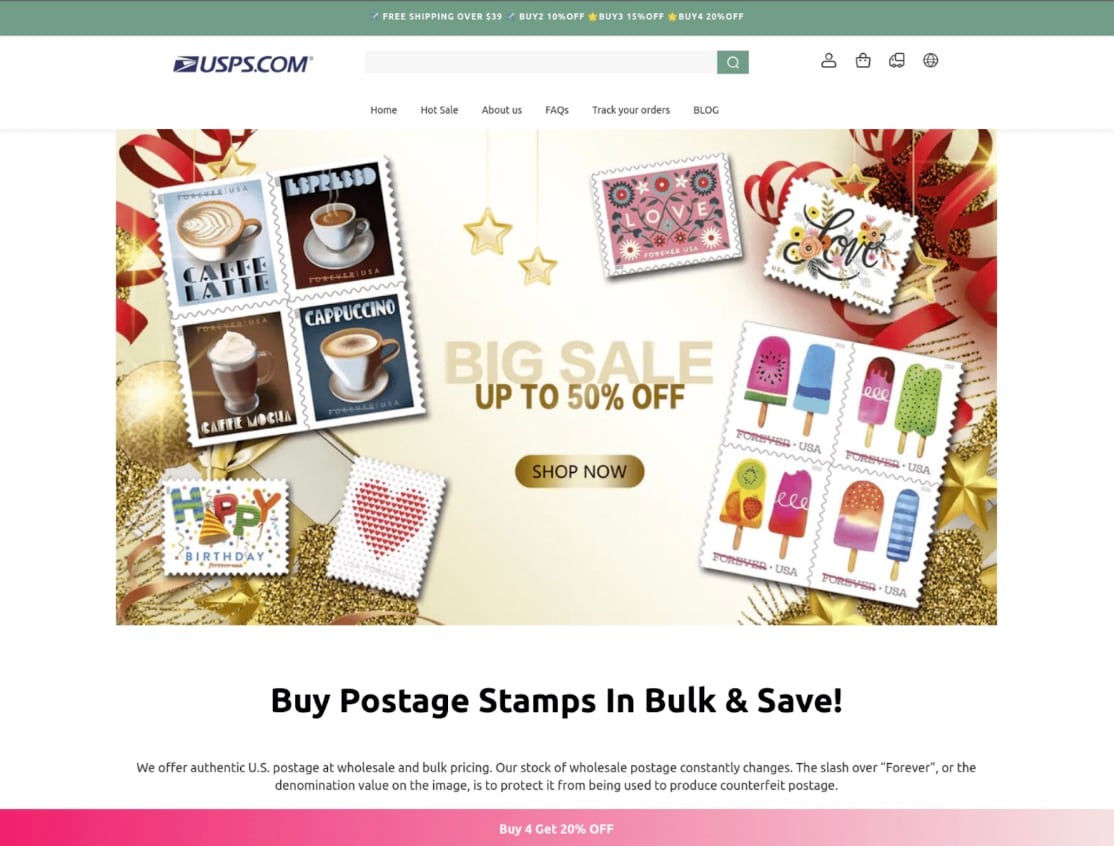

No final, concatenamos ambos os conjuntos de dados mal-intencionados em um único dataframe. Aqui estão alguns exemplos de nomes de domínio, bem como um exemplo visual do que um usuário veria se estivesse na página (Figura 2):

usps-deliveryservice[.]icu

uspshelp[.]vip

usps-stampservice[.]com

usps-lookup[.]com

gh-usps[.]shop

Os filtros que aplicamos são bastante rigorosos: Não estamos incluindo nomes de domínio totalmente qualificados como us.ps393[.]com ou usps.parceltracker-us[.]com porque eles incluem o subdomínio. Para garantir a precisão, coletamos apenas as amostras mais óbvias que usam a técnica de combosquatting.

Nossos parâmetros rigorosos mostram que fomos extremamente conservadores em nossa análise. Mesmo assim, vimos uma quantidade extraordinária de tráfego mal-intencionado, o que faz com que real impacto dessas apropriações seja surpreendente. Poderíamos ter coletado domínios consideravelmente mais mal-intencionados que se apropriam do USPS, mas era fundamental evitar incluir falsos positivos nesse conjunto de dados.

Todas as estatísticas a seguir são derivadas da amostra de dados disponível para essa análise. Pode ser uma amostra muito grande, mas ainda é uma amostra, e seu tamanho faz com que todos os números sejam mais baixos. Isso vale tanto para o conjunto de dados mal-intencionados quanto para o próprio conjunto de dados usps[.]com legítimo.

Análise dos domínios mal-intencionados

Principais nomes de domínios

A Tabela 1 mostra o número de consultas de DNS que vimos para os domínios mal-intencionados mais populares ao longo de cinco meses.

Nome de domínio |

Contagem de consultas* |

|---|---|

usps-post[.]world |

169.379 |

uspspost[.]me |

150.052 |

usps-postoffices[.]top |

27.056 |

stamps-usps[.]online |

24.352 |

usps-shop[.]shop |

23.432 |

uspspostoffice[.]top |

22.734 |

uspspostoffices[.]top |

19.266 |

usps-post[.]today |

18.775 |

uspshelp[.]store |

6.048 |

usps-pst[.]xyz |

5.800 |

Tabela 1: Domínios mal-intencionados que tiveram a maioria do tráfego de DNS

Como resultado do filtro de dados que aplicamos, todos esses nomes de domínio exibem alguma forma de combosquatting,uma técnica comum usada em campanhas de phishing. No combosquatting, o nome de uma marca conhecida (nesse caso, o USPS) é usado para desencadear um sentimento de familiaridade e legitimidade na vítima.

Conforme expressam os números gerais, dois domínios tiveram mais de 100 mil acessos cada: usps-post[.]world e uspspost[.]me. Combinados, eles são responsáveis por 29% de todo o tráfego malicioso dentro do nosso conjunto de dados. Tendo em conta que estamos analisando apenas uma amostra de dados, o tráfego que alguns destes domínios estão recebendo é impressionante. Não é surpreendente que as campanhas de phishing do USPS tenham sido, e continuem sendo, tão populares para golpistas. Infelizmente, há muitas pessoas que visitam esses websites, o que significa que são lucrativos para os invasores que os executam.

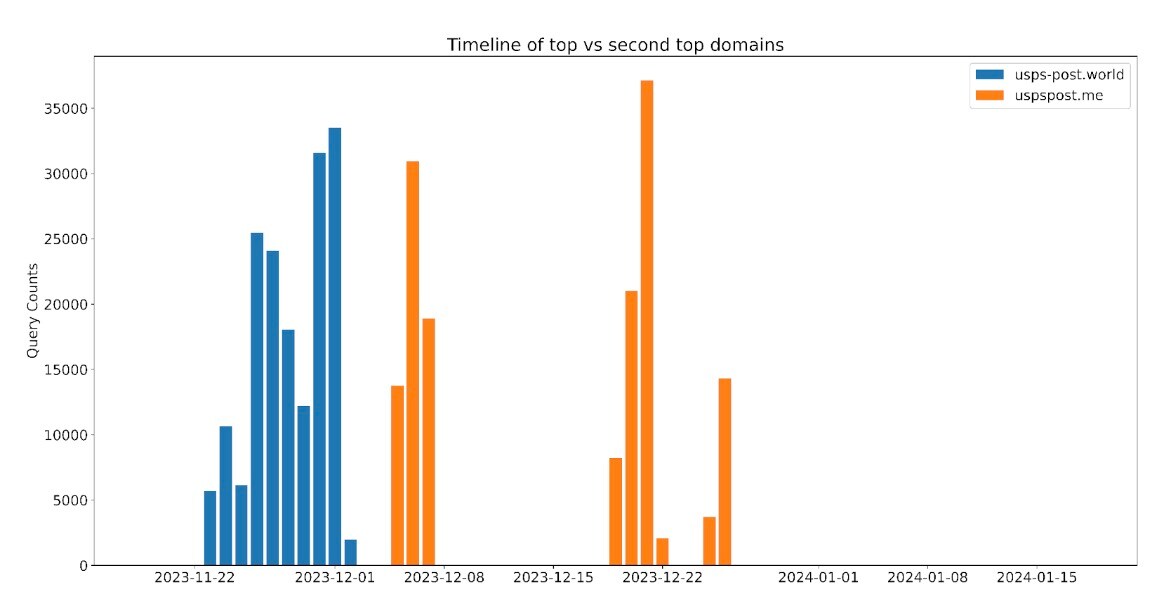

A Figura 3 é um gráfico de barras que mostra a atividade dos dois domínios principais. No gráfico, cada barra representa um único dia.

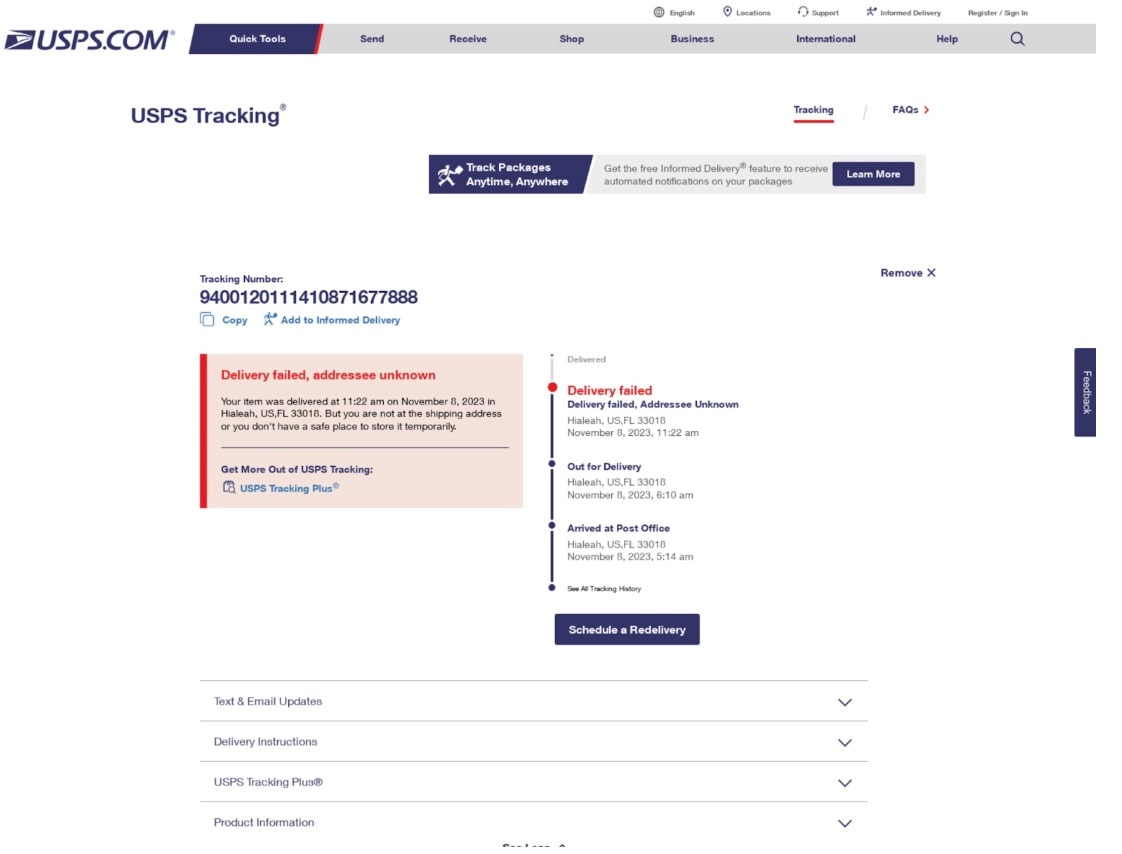

O domínio mais popular que vimos é o usps-post[.]world, um domínio que pode ser erroneamente interpretado como um ramo internacional oficial do USPS. Considerando como os domínios mal-intencionados bem-feitos podem ser lucrativos, temos que admitir que a escolha do nome de domínio é boa. Pensando no sistema de mensagens de "falha na entrega" (Figura 4) e/ou no branding focado nas festas de fim de ano (Figura 5) durante a maior época de entrega do ano nos Estados Unidos, o sucesso dessas páginas mal-intencionadas faz sentido.

Olhando de novo para as barras azuis na Figura 3, vemos que usps-stampservice[.]com começou a receber tráfego em 23 de novembro, um dia antes da Black Friday. Ele ficou ativo até 1º de dezembro e, depois disso, parou de receber tráfego. Supomos que isso aconteceu porque os cibercriminosos pararam de enviar mensagens de texto para possíveis vítimas naquele momento. O website provavelmente foi desativado, pois não conseguimos acessá-lo no momento.

Agora vamos ver o outro domínio: uspspost[.]me (as barras laranjas na Figura 3). Esse domínio parece ter estabelecido como objetivo o período de Natal e, curiosamente, 6 de dezembro. Se isso se deu pelo Dia de São Nicolau, a campanha direcionava um nicho muito específico, já que o Dia de São Nicolau é celebrado apenas em alguns lugares nos Estados Unidos. Essa campanha também pode ter sido direcionada aos clientes da Cyber Monday.

Principais TLDs

Em seguida, vamos analisar os TLDs (domínios de nível superior) mais comuns associados aos principais domínios mal-intencionados. Vimos 233 TLDs diferentes associados a atividades mal-intencionadas. A Tabela 2 mostra os mais populares.

TLD |

Domínios exclusivos |

Contagem de consultas |

|---|---|---|

[.]com |

4.459 |

271.278 |

[.]top |

3.063 |

274.257 |

[.]shop |

566 |

58.194 |

[.]xyz |

397 |

30.870 |

[.]org |

352 |

16.391 |

[.]info |

257 |

7.597 |

[.]net |

159 |

5.920 |

[.]life |

153 |

5.616 |

[.]vip |

105 |

8.724 |

[.]cc |

103 |

6.430 |

Tabela 2: TLDs mais populares associados aos principais domínios mal-intencionados

O TLD [.]com é o mais popular para o registro de novos domínios. Encontramos quase 4.500 domínios .com exclusivos em nossos dados. Isso não é surpreendente, pois um [.]com pode dar às possíveis vítimas um senso de familiaridade e legitimidade globalmente.

O TLD [.]top parece ser a alternativa de TLD favorita dos agentes de ameaças. Ele aparece em segundo lugar com mais de 3.000 nomes de domínio diferentes. Esse TLD genérico é operado por uma empresa de tecnologia na China e é conhecido por ser usado de forma mal-intencionada em campanhas de phishing.

Curiosamente, o TLD [.]world não aparece na tabela. Isso porque, para o [.]world, contamos um total de 170.126 consultas (muito alto, quase o mesmo que [.]com e [.]top), mas 99,5% delas foram feitas apenas para o usps-post[.]world (lembre-se que usps-post[.]world foi o nome de domínio que mais recebeu consultas). Encontramos apenas alguns nomes de domínio nesse TLD.

Principais endereços IP

Em seguida, vamos analisar o endereço IP resolvido mais comum para o conjunto de dados mal-intencionado.

endereço IP |

Entidade |

Domínios exclusivos |

Contagem de consultas |

Principais domínios (contagem de consultas) |

|---|---|---|---|---|

155.94.151.28 |

QuadraNet |

3 |

169.373 |

usps-post[.]world (169.364) usps-post[.]vip (7) uspsos[.]com (2) |

99.83.178.7 |

Amazon |

4.333 |

107.776 |

appusps[.]com (208) alter-usps[.]shop (206) usps[.]solutions (192) |

75.2.110.227 |

Amazon |

4.333 |

107.776 |

appusps[.]com (208) alter-usps[.]shop (206) usps[.]solutions (192) |

155.94.156.254 |

QuadraNet |

2 |

68.386 |

uspspost[.]me (68.373) uspsposts[.]com (13) |

155.94.135.202 |

QuadraNet |

2 |

63.593 |

uspspost[.]me (63.589) uspsaps[.]top (4) |

99.83.179.4 |

Amazon |

2.019 |

53.889 |

usps-find[.]com (157) usps-mlpackage[.]com (154) |

75.2.78.236 |

Amazon |

2.019 |

53.889 |

usps-find[.]com (157) usps-mlpackage[.]com (154) |

107.150.7.53 |

QuadraNet |

2 |

49.646 |

usps-postoffices[.]top (26.938) uspspostoffice[.]top (22.798) |

172.86.125.227 |

FranTech Solutions |

2 |

23.422 |

usps-shop[.]shop (23.418) usps-shopusa[.]shop (4) |

104.223.16.2 |

QuadraNet |

3 |

21.186 |

uspspostoffice[.]top (19.180) usps-post[.]vip (2.002) uspsaps[.]top (4) |

Tabela 3: Endereço IP dos principais domínios mal-intencionados

Os IPs pertencentes à QuadraNet têm apenas alguns nomes de domínios apontando para eles, mas ainda recebem grandes quantidades de tráfego.

Os IPs que apontam para a Amazon têm um grande número de nomes de domínios anexados, mas cada domínio é responsável por apenas uma pequena quantidade de consultas.

A explicação provável é que estamos analisando dois ataques de phishing diferentes aqui. Em um deles, os fraudadores tomaram a decisão de espalhar o tráfego por vários nomes de domínios diferentes. A outra campanha abrange apenas alguns domínios, e cada um recebe muito tráfego.

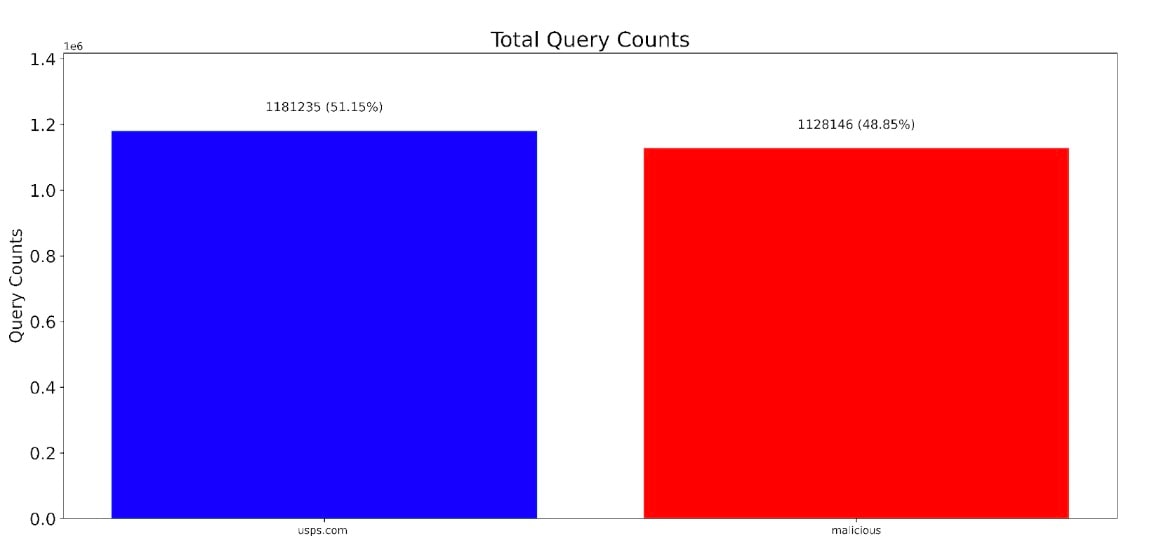

usps.com em comparação com domínios mal-intencionados

Agora temos certeza de que o conjunto de dados que temos é preciso, por isso, vamos compará-lo com o tráfego legítimo do USPS. A Figura 6 mostra o número total de consultas em nosso conjunto de dados, tanto para usps.com quanto para os domínios mal-intencionados. Como você pode ver, os números são quase os mesmos. Apesar dos parâmetros rígidos de filtro, os domínios mal-intencionados recebem aproximadamente o mesmo número de consultas que o próprio usps.com. Isso é chocante.

Também podemos ver o que acontece ao longo do tempo. A Figura 7 exibe os mesmos números agregados por semana.

Não só o tráfego é relativamente equivalente em um dia típico, mas durante algumas semanas, os domínios mal-intencionados receberam mais consultas do que o próprio usps.com. Esses picos giram em torno dos feriados de Ação de Graças (Black Friday) e Natal, o maior período de entrega do ano nos Estados Unidos.

Parece que os agentes de ameaça estão muito cientes desses feriados de entrega de presentes e estão programando suas campanhas de phishing do USPS para essas datas. Faz sentido que eles façam isso, pois mais pessoas estarão esperando encomendas. As festas de fim de ano também são um momento especialmente movimentado, o que significa que as pessoas podem estar mais propensas a cometer erros descuidados que, em outros momentos, não cometeriam, como clicar nessas mensagens de golpe.

Conclusão

Descobrimos que o USPS está sendo atacado por golpes de texto especialmente durante as temporadas de Natal e Ação de Graças devido à tradição de compra de presentes nesses feriados.

As contagens totais de consultas de domínios mal-intencionados em comparação com usps[.]com são quase iguais, mesmo quando contamos apenas domínios que incluem explicitamente a sigla USPS. Embora o USPS tenha ganhado 51% do total de consultas para este período de cinco meses nesta análise, a forma como filtramos os dados sugere que o tráfego mal-intencionado supera significativamente o tráfego legítimo no mundo real. Usamos o USPS como exemplo, mas essa técnica de combosquatting é usada em todo o mundo em campanhas de phishing e por uma boa razão: faz muito sucesso.

Vimos duas abordagens diferentes dos agentes mal-intencionados: eles espalharam o tráfego por muitos nomes de domínios diferentes ou usaram poucos domínios mas cada um recebeu muito tráfego. O objetivo disso pode ser ofuscação: operadoras e outros provedores de hospedagem estão cientes da onipresença desses golpes e tentam de forma vigilante identificar e remover essas páginas. Considerando o nível de atenção dado para eliminar esses golpes, os resultados e nossas observações são ainda mais preocupantes.

Continuaremos monitorando e divulgando ameaças como essas para nossos clientes e para a comunidade de segurança em geral.

Fique atento

Você pode encontrar nossa pesquisa de segurança em tempo real seguindo-nos no Twitter.

![tools.usps-lookup[.]com](/site/pt/images/blog/2024/phishing-usps-malicious-domains-traffic-equal-to-legitimate-traffic-two.jpg)