Le campagne di phishing che prendono di mira USPS registrano la stessa quantità di traffico web osservata dal servizio postale statunitense

Editoriale e commenti aggiuntivi di Tricia Howard

Analisi riassuntiva

Dopo le festività natalizie del 2023, i ricercatori di Akamai hanno scoperto una quantità significativa di attività e domini molto probabilmente dannosi e presumibilmente associati al servizio postale degli Stati Uniti (USPS).

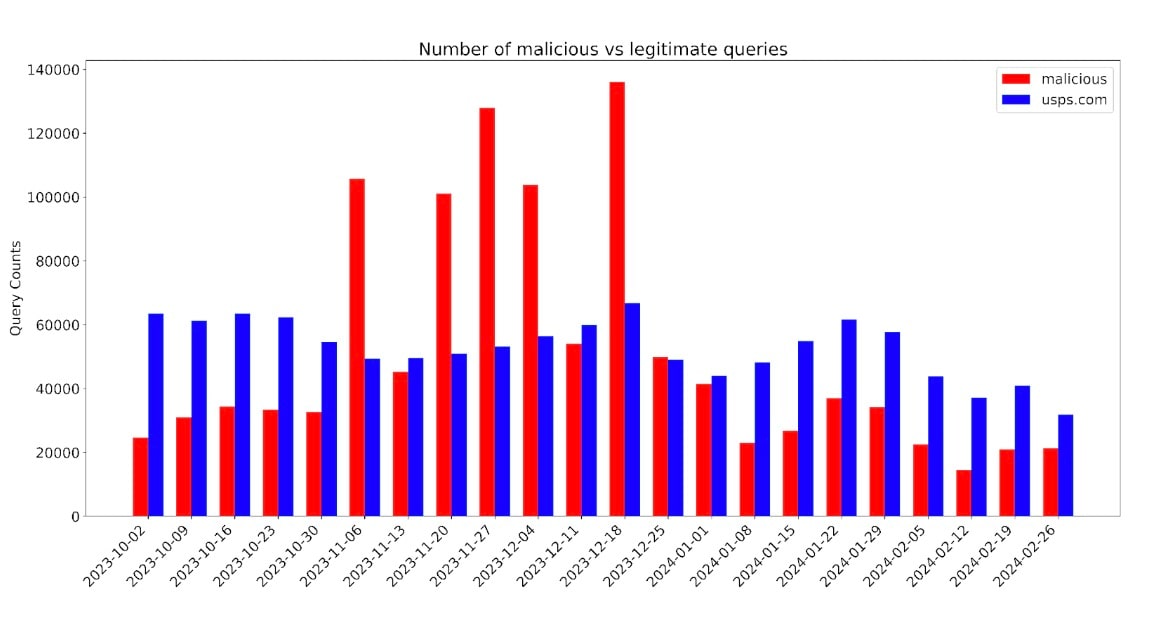

I ricercatori Akamai hanno confrontato cinque mesi di traffico DNS indirizzato al dominio legittimo, usps[.]com, con il traffico DNS indirizzato a nomi di dominio illegittimi sottoposti a combosquat.

- Attraverso questa analisi, abbiamo scoperto che il numero di query DNS effettuate ai domini dannosi raccolti è generalmente quasi uguale al numero di query rivolte al dominio usps[.]com, se non addirittura superiore durante le ore di punta.

Introduzione

USPS è uno dei principali servizi di consegna pacchi negli Stati Uniti, che, da qualche tempo, viene preso di mira da campagne di phishing e di smishing. Per i residenti negli Stati Uniti, è quasi sicuro subire almeno un tentativo di truffa durante le festività natalizie: USPS ha persino dedicato una pagina web separata per avvisare i consumatori su questi tipi di frodi e truffe. Se si effettua una rapida ricerca su Internet, si trovano tantissimi esempi al riguardo.

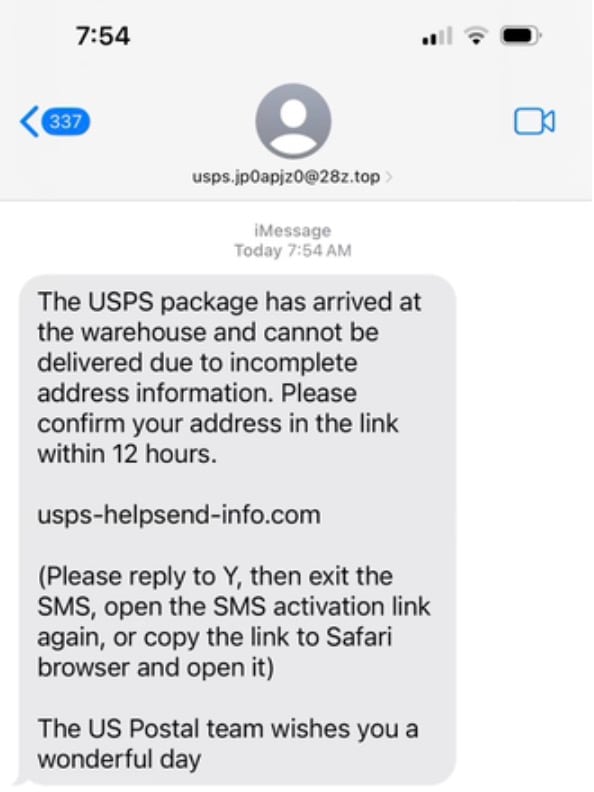

Uno dei membri del nostro team ha recentemente subito un tentativo di questo tipo sul proprio telefono (Figura 1). Poiché queste truffe possono trovarsi praticamente ovunque, questo tentativo ci ha spinto ad avviare un'analisi di ciò che vediamo accadere a livello del DNS relativamente al sito web di USPS. Siamo stati in grado di effettuare questa operazione accedendo ai registri delle query DNS globali anonimizzati provenienti dai server DND di Akamai CacheServe .

Figura 1. Tentativo di smishing di USPS inviato ad un membro del team

Figura 1. Tentativo di smishing di USPS inviato ad un membro del team

Ciò che abbiamo trovato ci ha persino sorpreso: la quantità di traffico indirizzata ai domini illegittimi era quasi uguale a quella indirizzata ai domini legittimi in un giorno normale e superava di gran lunga il traffico legittimo durante le festività natalizie.

In questo blog, spiegheremo il nostro processo di ricerca e presenteremo alcuni dei risultati emersi da questa analisi.

Creazione di un dataset di domini di USPS dannosi

Abbiamo iniziato il nostro percorso con una chiacchierata amichevole condotta nel nostro team SecOps interno, che ha recuperato per noi un elenco di domini con gli stessi hash di file JavaScript (confermati come dannosi) rispetto a quello osservato nel messaggio di testo di smishing da parte di un membro del nostro team. Il team SecOps ci ha anche inviato un elenco di nomi di dominio per i quali l'HTML mostrava lo stesso modello di quello presente nel messaggio di testo di esempio.

Grazie al team, ora abbiamo almeno un elenco di nomi di dominio dannosi,

che possiamo filtrare per mantenere solo i nomi di dominio che contengono la stringa "USPS". In tal modo, siamo sicuri di mantenere solo i domini destinati ai clienti di USPS. Abbiamo chiamato questi dati dannosi "Parte 1".

Quindi, abbiamo raccolto i dati dannosi "Parte 2" analizzando i nostri log delle query DNS. Per assicurarci di includere solo i domini che si ritiene siano associati al servizio USPS, abbiamo creato parametri molto rigidi con cui filtrare i dati. Abbiamo quindi filtrato i dati cronologici sulle query DNS raccolti per la durata di cinque mesi per:

- Etichetta del nome di dominio che inizia con "USPS"

- Etichetta del nome di dominio che finisce con "USPS"

- Etichetta del nome di dominio che contiene "USPS-"

- Etichetta del nome di dominio che contiene "-USPS"

- Infine, il dominio non deve risolversi in un IP appartenente agli intervalli IP ufficiali di USPS

Con questo processo, abbiamo acquisito tutti i nomi di dominio che mostravano la sigla USPS chiaramente visibile e che, allo stesso tempo, non si risolveva negli intervalli IP ufficiali di USPS. Tutto ciò che corrisponde a questi filtri è quantomeno sospetto perché imita un'entità legittima senza risolversi in essa.

Abbiamo effettuato diversi controlli per assicurarci di non aver selezionato alcun sito web legittimo. Ad esempio, all'inizio abbiamo filtrato per l'etichetta del nome di dominio che contiene "USPS", ma questo filtro sembrava troppo vago, quindi lo abbiamo ristretto ulteriormente.

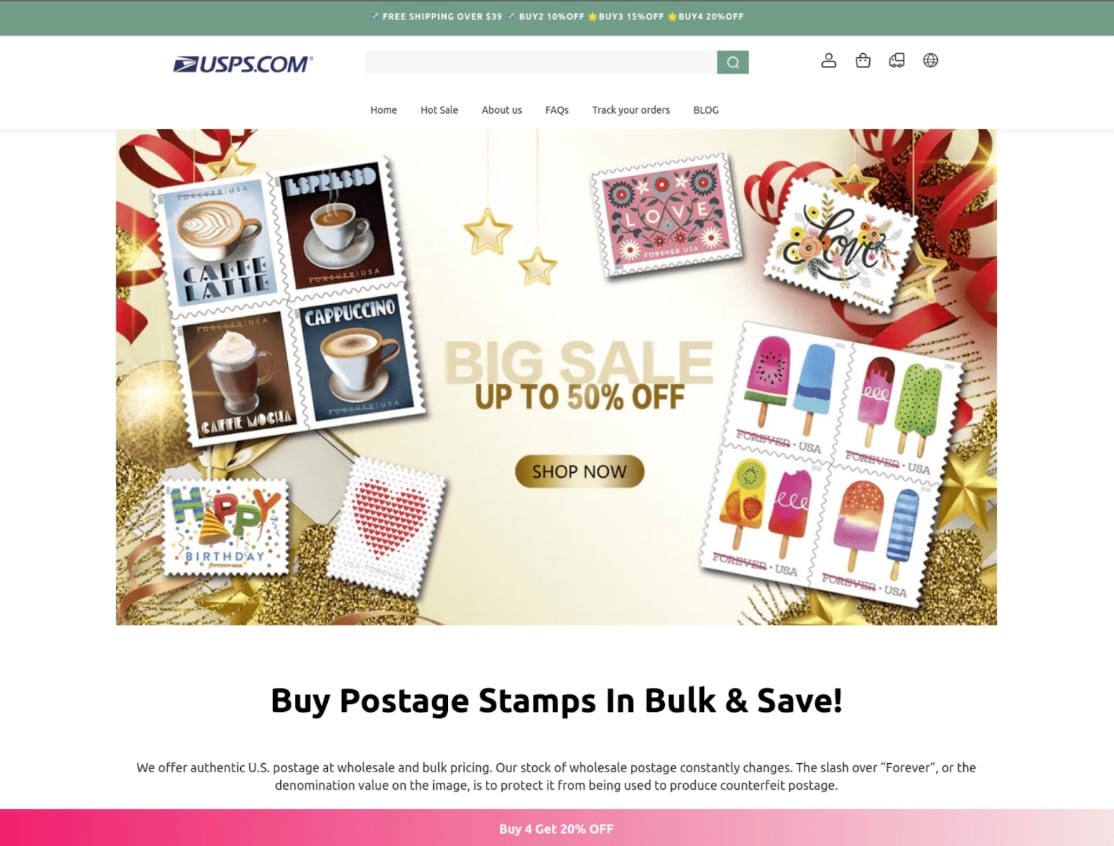

Alla fine, abbiamo concatenato entrambi i dataset dannosi in un unico dataframe. Ecco alcuni esempi di nomi di dominio, nonché un esempio visivo della pagina di destinazione (Figura 2):

usps-deliveryservice[.]icu

uspshelp[.]vip

usps-stampservice[.]com

usps-lookup[.]com

gh-usps[.]shop

I filtri che abbiamo applicato sono alquanto rigidi: non abbiamo incluso nomi di dominio completi (FQDN), come us.ps393[.]com o usps.parceltracker-us[.]com, perché includono il sottodominio. Per precisione, abbiamo raccolto solo i campioni più evidenti che utilizzano la tecnica del combosquatting.

I nostri parametri rigidi hanno fatto sì che la nostra analisi risultasse estremamente rigorosa. Nonostante ciò, abbiamo riscontrato un'elevatissima quantità di traffico dannoso, il che rende sorprendente il reale impatto di queste impersonificazioni. Avremmo sicuramente potuto raccogliere un numero sensibilmente maggiore di domini dannosi che impersonificano il dominio di USPS, ma era fondamentale evitare di includere falsi positivi in questo dataset.

Tutti i dati seguenti derivano dal campione di dati disponibile per questa analisi. Potrebbe trattarsi di un campione molto ampio, ma è pur sempre un campione e le sue dimensioni rendono tutti i numeri più bassi. Ciò vale sia per il dataset dannoso che per quello legittimo, usps[.]com.

Analisi dei domini dannosi

Principali nomi di dominio

La Tabella 1 mostra il numero di query DNS che abbiamo osservato per i domini dannosi più popolari nel corso di cinque mesi.

Nome di dominio |

Numero di query* |

|---|---|

usps-post[.]world |

169.379 |

uspspost[.]me |

150.052 |

usps-postoffices[.]top |

27.056 |

stamps-usps[.]online |

24.352 |

usps-shop[.]shop |

23.432 |

uspspostoffice[.]top |

22.734 |

uspspostoffices[.]top |

19.266 |

usps-post[.]today |

18.775 |

uspshelp[.]store |

6.048 |

usps-pst[.]xyz |

5.800 |

Tabella 1. Domini dannosi che hanno registrato il maggior traffico DNS

In conseguenza del filtro di dati che abbiamo applicato, tutti questi nomi di dominio mostrano una forma di combosquatting, una tecnica usata comunemente nelle campagne di phishing. Nel combosquatting, il nome di un brand popolare (in questo caso, USPS) viene usato per creare un senso di familiarità e legittimità nella vittima presa di mira.

Guardando ai numeri complessivi, osserviamo che due domini hanno ricevuto più di 100.000 riscontri ciascuno: usps-post[.]world e uspspost[.]me. Insieme, questi due domini costituiscono il 29% di tutto il traffico dannoso osservato all'interno del nostro dataset. Tenendo presente che stiamo esaminando solo un campione di dati, il traffico registrato da alcuni di questi domini è davvero strabiliante. Non sorprende che le campagne di phishing di USPS siano state, e continuino ad essere, così popolari tra i truffatori. Sfortunatamente, sono tantissime le persone che visitano questi siti web, il che significa che sono redditizi per i criminali che li gestiscono.

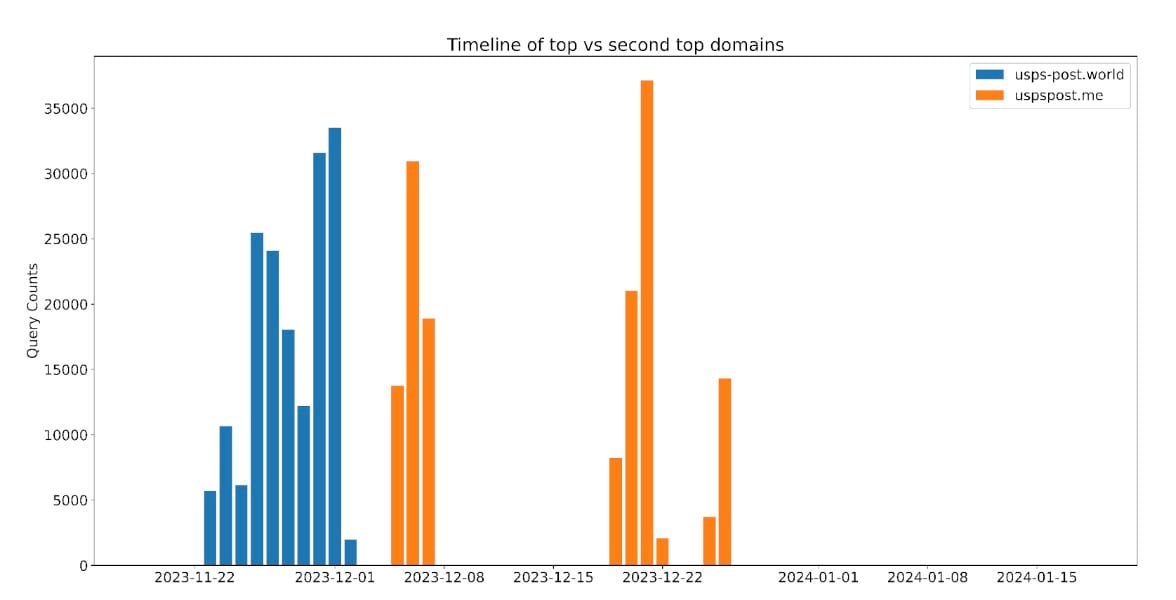

Nella Figura 3 viene illustrato un grafico a barre che mostra l'attività dei due domini principali. Nel grafico, ogni barra rappresenta un giorno.

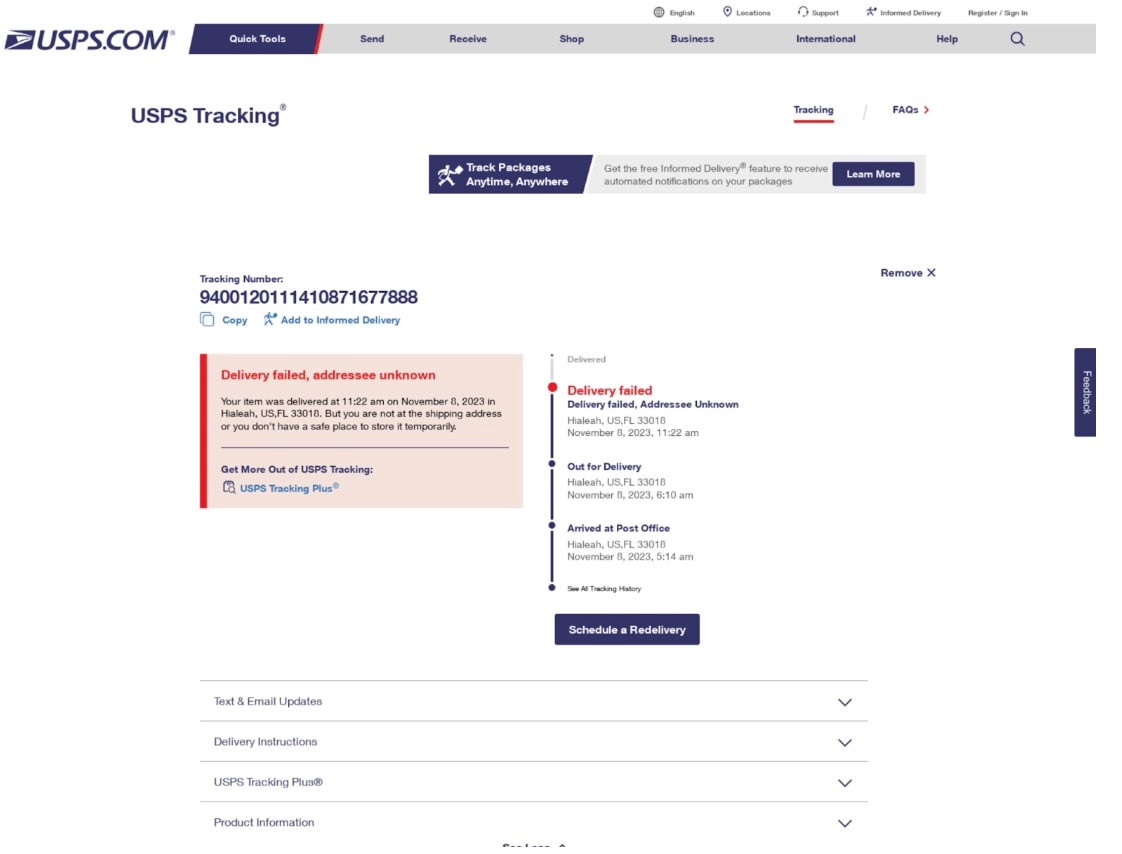

Il dominio più popolare che abbiamo osservato è il dominio usps-post[.]world, che potrebbe essere erroneamente interpretato come una filiale internazionale ufficiale di USPS. Considerando quanto possono essere redditizi i domini dannosi ben progettati, dobbiamo ammettere che si tratta di un nome di dominio scelto in modo accurato. Se si aggiunge il messaggio di mancata consegna (Figura 4) e/o il branding incentrato sulle festività natalizie (Figura 5) durante il periodo dell'anno in cui si fanno più consegne negli Stati Uniti, si comprende il successo di queste pagine dannose.

Osservando le barre blu nella Figura 3, vediamo che il dominio usps-stampservice[.]com ha iniziato ad osservare una quantità di traffico il 23 novembre, ovvero un giorno prima del Black Friday, rimanendo attivo fino ai primi di dicembre quando il traffico si è interrotto. Supponiamo che ciò sia dovuto al fatto che i criminali informatici in quel momento abbiano smesso di inviare messaggi di testo alle potenziali vittime. Probabilmente il sito web è stato chiuso in quel momento perché attualmente non siamo in grado di accedervi.

Ora, esaminiamo l'altro dominio: uspspost[.]me (barre arancioni nella Figura 3). Questo dominio sembra aver preso di mira il periodo natalizio e, cosa interessante, il 6 dicembre. Se questo dominio è stato attivato per la festa di San Nicola, la campagna mirava ad una nicchia molto specifica perché questa festività viene celebrata solo in pochi posti negli Stati Uniti. Questa campagna potrebbe anche aver preso di mira i clienti del Cyber Monday.

Principali domini di primo livello (TLD)

A questo punto, esaminiamo i domini di primo livello (TLD) che vengono più comunemente associati ai principali domini dannosi. Abbiamo registrato 233 diversi TLD associati con attività dannose, di cui i più popolari vengono mostrati nella Tabella 2.

TLD |

Domini univoci |

Numero di query |

|---|---|---|

[.]com |

4.459 |

271.278 |

[.]top |

3.063 |

274.257 |

[.]shop |

566 |

58.194 |

[.]xyz |

397 |

30.870 |

[.]org |

352 |

16.391 |

[.]info |

257 |

7.597 |

[.]net |

159 |

5.920 |

[.]life |

153 |

5.616 |

[.]vip |

105 |

8.724 |

[.]cc |

103 |

6.430 |

Tabella 2. I domini TLD che vengono più comunemente associati ai principali domini dannosi

Il dominio TLD [.]com è il più popolare per la registrazione di nuovi domini. Nei nostri dati, possiamo osservare quasi 4.500 domini .com univoci. Ciò non sorprende perché un dominio [.]com può fornire alle potenziali vittime un senso di familiarità e legittimità a livello globale.

Il dominio TLD [.]top sembra essere l'alternativa preferita dagli autori delle minacce. Si inserisce al secondo posto con oltre 3.000 nomi di dominio diversi. Questo TLD generico è gestito da una società tecnologica cinese ed è noto per essere utilizzato in modo dannoso nelle campagne di phishing.

È interessante notare che il dominio TLD [.]world non appare nella tabella. Questo perché per [.]world abbiamo contato un totale di 170.126 query (un numero molto alto, quasi pari a quello dei domini [.]com e [.]top), di cui il 99,5% è stato indirizzato solo al dominio usps-post[.]world (ossia, il nome di dominio che ha ricevuto il maggior numero di query). Nell'ambito di questo TLD, abbiamo trovato solo alcuni nomi di dominio.

Principali indirizzi IP

A questo punto, esaminiamo gli indirizzi IP che vengono più comunemente risolti per i dataset dannosi.

Indirizzo IP |

Entità |

Domini univoci |

Numero di query |

Principali domini (numero di query) |

|---|---|---|---|---|

155.94.151.28 |

QuadraNet |

3 |

169.373 |

usps-post[.]world (169.364) usps-post[.]vip (7) uspsos[.]com (2) |

99.83.178.7 |

Amazon |

4.333 |

107.776 |

appusps[.]com (208) alter-usps[.]shop (206) usps[.]solutions (192) |

75.2.110.227 |

Amazon |

4.333 |

107.776 |

appusps[.]com (208) alter-usps[.]shop (206) usps[.]solutions (192) |

155.94.156.254 |

QuadraNet |

2 |

68.386 |

uspspost[.]me (68.373) uspsposts[.]com (13) |

155.94.135.202 |

QuadraNet |

2 |

63.593 |

uspspost[.]me (63.589) uspsaps[.]top (4) |

99.83.179.4 |

Amazon |

2.019 |

53.889 |

usps-find[.]com (157) usps-mlpackage[.]com (154) |

75.2.78.236 |

Amazon |

2.019 |

53.889 |

usps-find[.]com (157) usps-mlpackage[.]com (154) |

107.150.7.53 |

QuadraNet |

2 |

49.646 |

usps-postoffices[.]top (26.938) uspspostoffice[.]top (22.798) |

172.86.125.227 |

FranTech Solutions |

2 |

23.422 |

usps-shop[.]shop (23.418) usps-shopusa[.]shop (4) |

104.223.16.2 |

QuadraNet |

3 |

21.186 |

uspspostoffice[.]top (19.180) usps-post[.]vip (2.002) uspsaps[.]top (4) |

Tabella 3. Indirizzo IP dei principali domini dannosi

Gli IP appartenenti a QuadraNet hanno solo pochi nomi di dominio che puntano a loro, ma registrano comunque elevate quantità di traffico.

Gli IP appartenenti ad Amazon hanno molti nomi di dominio collegati, ma ogni dominio è responsabile solo di poche query.

La spiegazione più probabile è che si tratti di due diversi attacchi di phishing. In uno di essi, i truffatori hanno deciso di distribuire il traffico su molti nomi di dominio diversi. L'altra campagna copre solo pochi domini e ognuno di essi registra molto traffico.

Il dominio usps.com e i domini dannosi

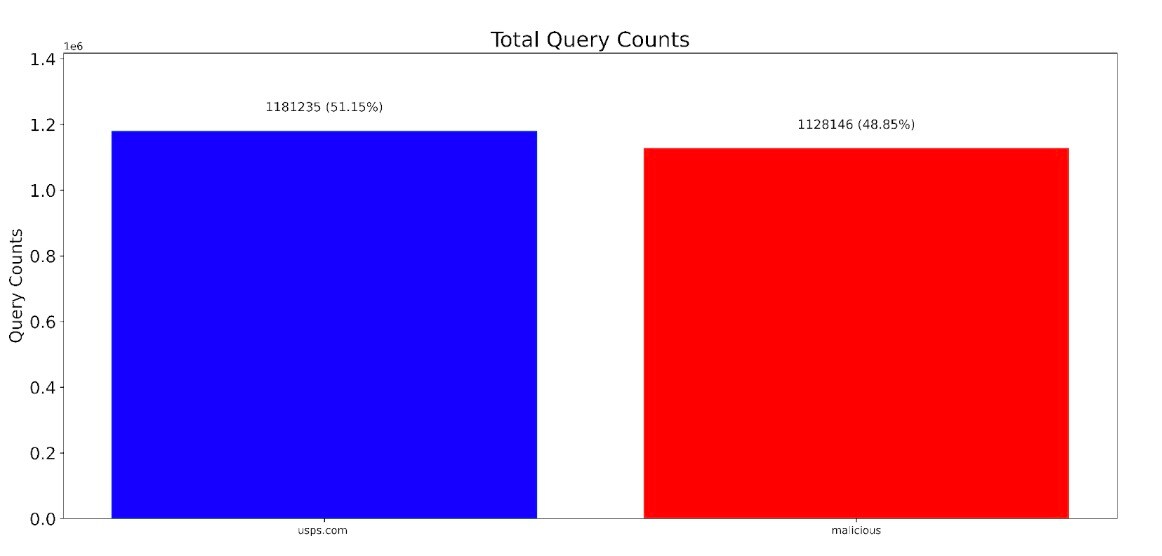

A questo punto, disponiamo di un dataset sicuramente accurato, che possiamo quindi confrontare con il traffico USPS legittimo. La Figura 6 mostra il numero totale di query nel nostro dataset, sia per il dominio usps.com che per i domini dannosi. Come si può vedere, i numeri sono quasi gli stessi. Nonostante i rigidi parametri del filtro, i domini dannosi ricevono un numero di query approssimativamente uguale a quello del dominio usps.com: un risultato decisamente allarmante.

Possiamo anche osservare cosa accade nel tempo. La Figura 7 visualizza gli stessi numeri aggregati per settimana.

Non solo il traffico è relativamente equivalente in una giornata tipica, ma, nel corso di alcune settimane, i domini dannosi ricevono più query dello stesso dominio usps.com. Questi picchi si verificano in occasione del Giorno del Ringraziamento (Black Friday) e delle festività natalizie, ossia nei periodi dell'anno con il maggior numero di consegne negli Stati Uniti.

Sembra che gli autori delle minacce siano ben consapevoli dello scambio di regali che si verifica in queste festività, pianificando quindi, di conseguenza, le loro campagne di phishing USPS. Ovviamente, per loro ha senso agire in questo modo perché più persone si aspettano di ricevere pacchi in quelle date. Le festività natalizie sono anche un periodo particolarmente impegnativo per le persone, che quindi potrebbero commettere più facilmente errori di distrazione rispetto ad altri periodi dell'anno, come fare clic su messaggi truffa.

Conclusione

Abbiamo scoperto che USPS è presa di mira da truffe distribuite tramite SMS, soprattutto durante le festività natalizie e nel Giorno del Ringraziamento vista l'usanza di acquistare regali in queste occasioni.

Il numero totale di query di domini dannosi rispetto al dominio usps[.]com è praticamente uguale, anche contando solo i domini che includono esplicitamente l'acronimo USPS. Sebbene in questa analisi USPS abbia vinto con il 51% delle query totali per il periodo osservato di 5 mesi, il modo in cui abbiamo filtrato i dati suggerisce come, nel mondo reale, il traffico dannoso superi notevolmente il traffico legittimo. Abbiamo utilizzato USPS come esempio, ma questa tecnica di combosquatting viene utilizzata a livello globale nelle campagne di phishing e a ragion veduta perché si rivela un grande successo.

Abbiamo riscontrato due approcci diversi da parte dei criminali: distribuivano il traffico su molti nomi di dominio diversi oppure utilizzavano solo pochi domini, ciascuno dei quali registrava molto traffico, probabilmente a scopo di offuscamento. Gli operatori e gli altri provider di servizi di hosting sono consapevoli dell'ubiquità di queste truffe e stanno cercando di identificare e rimuovere queste pagine con attenzione. Considerando il livello di attenzione richiesto per eliminare queste truffe, i loro risultati e le nostre osservazioni sono ancora più preoccupanti.

Continueremo a monitorare e a segnalare minacce come queste sia per i nostri clienti che per la comunità della sicurezza in generale.

Tenetevi al passo

Per ulteriori ricerche sulla sicurezza in tempo reale, seguiteci su Twitter.

![tools.usps-lookup[.]com](/site/it/images/blog/2024/phishing-usps-malicious-domains-traffic-equal-to-legitimate-traffic-two.jpg)