针对 USPS 的网络钓鱼活动在 Web 流量上竟与 USPS 官网不相上下

编辑和评论补充:Tricia Howard

执行摘要

2023 年假日季过后,Akamai 研究人员发现了大量极有可能存在恶意的活动以及声称与美国邮政总局 (USPS) 相关的域名。

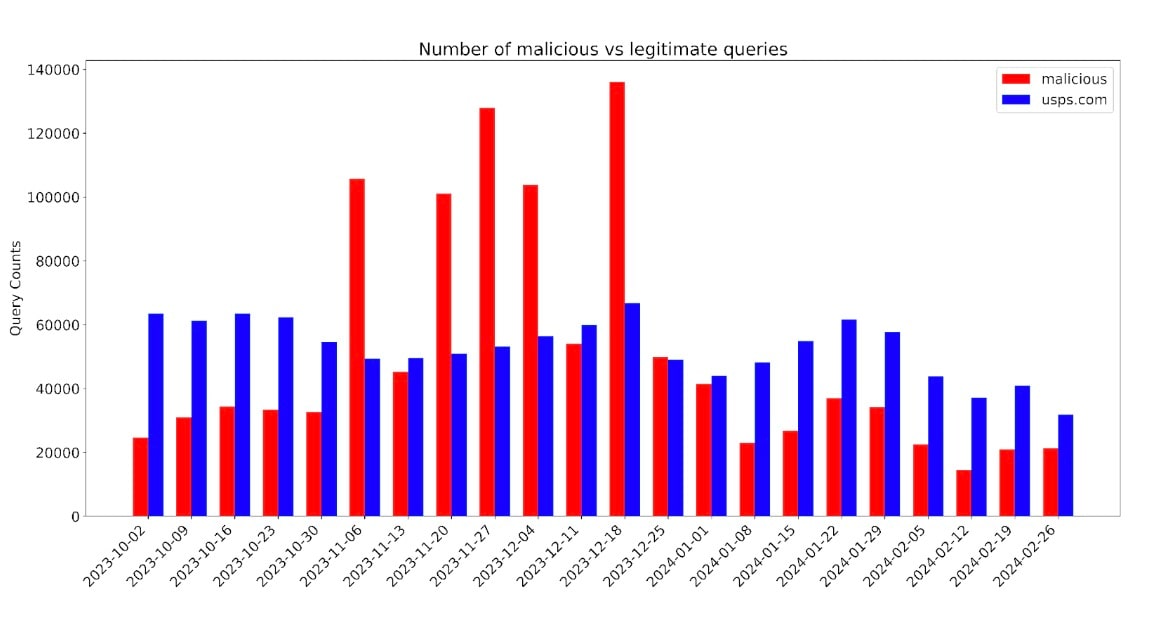

Akamai 研究人员将五个月内流向合法域名 usps[.]com 的 DNS 流量与流向非法组合式仿冒域名的 DNS 流量进行了对比分析。

- 我们通过此分析发现,对所收集的恶意域名的 DNS 查询次数与对 usps[.]com 的查询次数大致相等,甚至在高峰时段还会超过后者。

简介

USPS 是美国主要的包裹递送机构之一。一段时间以来,它一直是 网络钓鱼 和短信网络钓鱼活动的常见目标。对美国居民而言,几乎可以确定的是,他们在假日期间至少会遭遇一次诈骗企图:USPS 甚至 专门设立了一个网页 ,提醒消费者防范此类欺诈和诈骗行为。只要在网上搜索一下,就能找到 大量的示例。

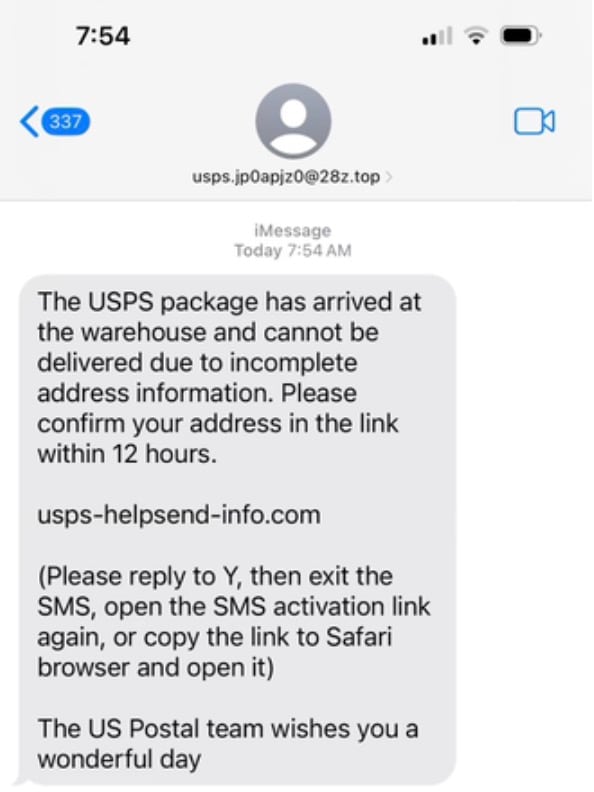

我们的一名团队成员最近便在手机上收到了一条此类诈骗短信(图 1)。这些诈骗行为无处不在,而该短信促使我们开始分析在 DNS 层面上发现的与 USPS 网站相关的情况。之所以我们能够进行此分析,是因为可以访问来自 Akamai CacheServe DNS 服务器的匿名全球 DNS 查询日志。

图 1:发送给团队成员的 USPS 网络钓鱼诈骗短信

图 1:发送给团队成员的 USPS 网络钓鱼诈骗短信

我们的发现甚至让我们自己都感到震惊: 平日里,非法域名的流量竟与合法域名的流量不相上下,而在假日期间前者更是远超后者。

在本博文中,我们将说明相关的研究过程,并展示一些从分析中得出的发现结果。

创建恶意 USPS 域名数据集

在与内部 SecOps 团队的友好交流中,我们开始了这次研究之旅。他们为我们提供了一份域名列表,这些域名使用的 JavaScript 文件哈希值与我们在团队成员所收到的网络钓鱼短信中的发现相同(且已证实存在恶意)。此外,SecOps 团队还向我们发送了另一份域名列表,其中 HTML 显示的模式与示例短信中的模式相吻合。

有了他们的帮助,我们现在至少掌握了一份恶意域名列表。

我们对此列表进行了过滤,只保留了包含“USPS”字符串的域名。这样,我们就能确保只保留针对 USPS 消费者的域名。我们称之为 恶意数据(第 1 部分)。

然后,我们通过深入研究 DNS 查询日志,收集了 恶意数据(第 2 部分) 。为了确保只包含声称与 USPS 相关的域名,我们创建了非常严格的参数来过滤数据。我们收集了五个月的历史 DNS 查询数据,并针对以下条件进行了过滤:

- 域名标签必须以“USPS”开头

- 或必须以“USPS”结尾

- 或必须包含“USPS-”

- 或必须包含“-USPS”

- 并且域名不得解析为属于 USPS 官方 IP 范围的某个 IP

在这个过程中,我们抓取的所有域名都明确包含 USPS,但未解析为 USPS 官方 IP 范围内的 IP。 这意味着任何符合这些过滤条件的域名都至少是可疑的,因为它们冒充合法实体,但并未解析为该实体。

我们进行了多次检查,以确保没有选中任何合法网站。例如,我们最初使用了“域名标签包含 USPS”这个过滤条件,但考虑到其过于宽泛,于是进一步缩小了过滤范围。

最后,我们将两个恶意数据集整合至一个数据框中。以下是部分域名示例,以及用户在访问相应页面时看到的可视化示例(图 2):

usps-deliveryservice[.]icu

uspshelp[.]vip

usps-stampservice[.]com

usps-lookup[.]com

gh-usps[.]shop

我们使用的过滤条件非常严格:不包含完全限定域名,例如 us.ps393[.]com 或 usps.parceltracker-us[.]com,因为这些域名涉及子域。为了确保准确性,我们仅收集明显使用组合式域名仿冒技术的示例。

严格的参数意味着我们的分析极其保守。即便如此,我们依旧发现了大量的恶意流量,这使得这些冒充行为的真实影响更加令人震惊。我们当然能够收集更多冒充 USPS 合法域名的恶意域名,但至关重要的是我们必须确保数据集中不会出现误报。

下面的所有统计数据均来源于可用于此分析的数据样本。尽管这个样本可能相当庞大,但它依然只是一个样本。由于其规模,所有的数字都显得相对较小。这一点同时适用于恶意数据集和合法 usps[.]com 数据集。

恶意域名的分析

热门域名

表 1 展示了我们在过去五个月内观察到的对热门恶意域名的 DNS 查询数量。

域名 |

查询数量* |

|---|---|

usps-post[.]world |

169,379 |

uspspost[.]me |

150,052 |

usps-postoffices[.]top |

27,056 |

stamps-usps[.]online |

24,352 |

usps-shop[.]shop |

23,432 |

uspspostoffice[.]top |

22,734 |

uspspostoffices[.]top |

19,266 |

usps-post[.]today |

18,775 |

uspshelp[.]store |

6,048 |

usps-pst[.]xyz |

5,800 |

表 1:大多数 DNS 流量流向的恶意域名

由于我们应用了数据过滤条件,这些域名均展现出了某种形式的 组合式域名仿冒,这是网络钓鱼活动中常用的一种手段。在组合式域名仿冒中,一个为人们所熟知的品牌名称(在此例中为 USPS)被用来触发目标受害者的熟悉感和信任感。

从总体数据来看,有两个域名的点击量均超过了 10 万次,分别是 usps-post[.]world 和 uspspost[.]me。这两者加起来在我们数据集的所有恶意流量中占 29%。请注意,这仅仅是一个数据样本,其中流向部分域名的流量多得让人咂舌。这并不奇怪,因为针对 USPS 的网络钓鱼活动一直以来都深受诈骗者的青睐,而且还会持续下去。遗憾的是,有很多人访问了这些网站,这意味着对于运营这些网站的攻击者来说,他们便是有利可图的目标。

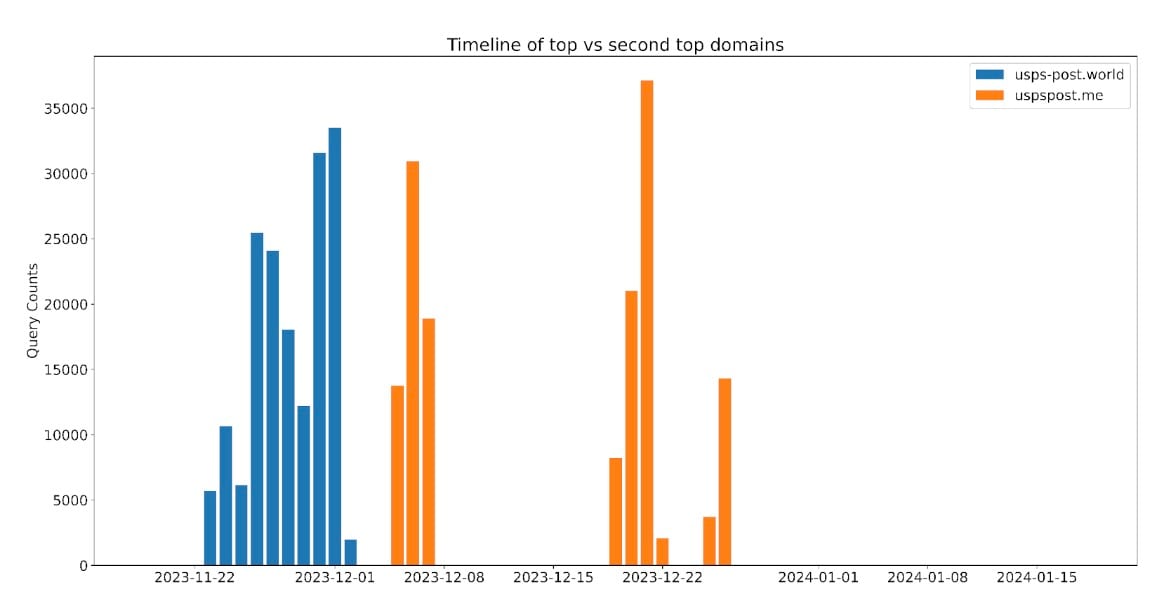

图 3 以柱状图的形式展示了前两个域名的活动。在该图中,每个长条柱代表一天。

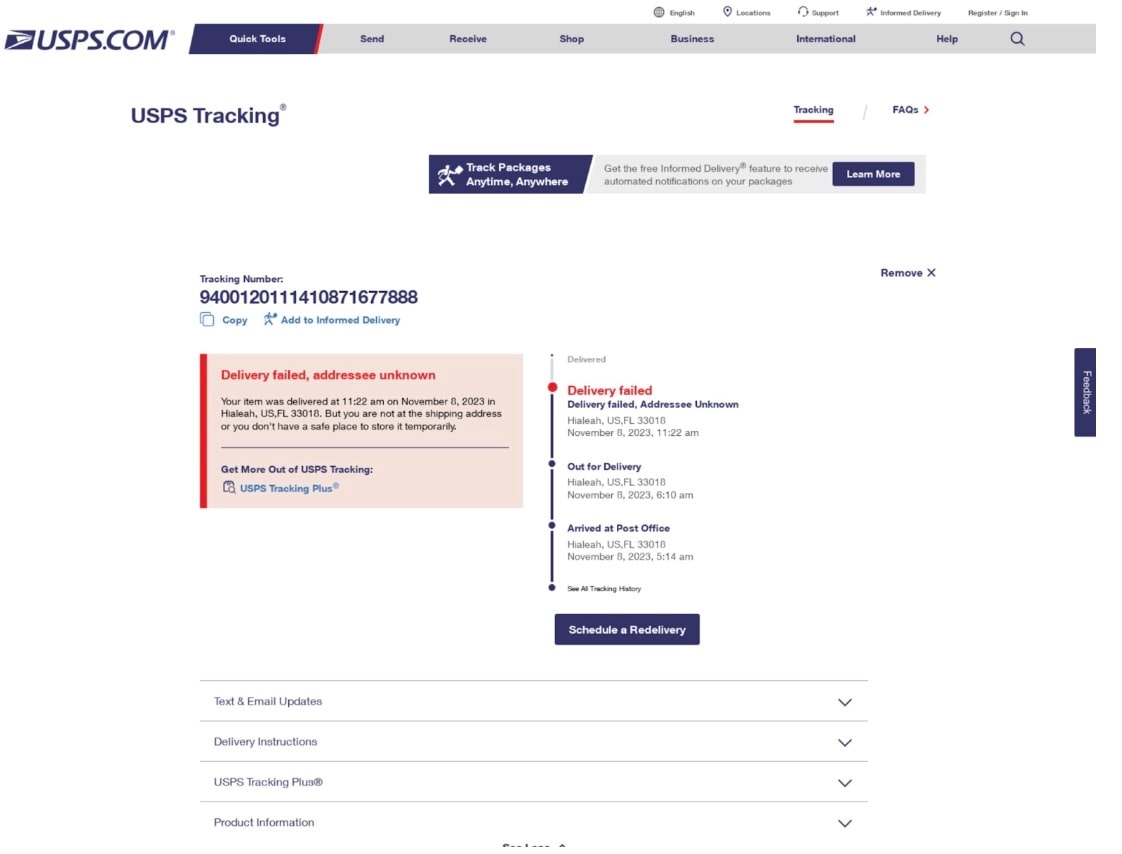

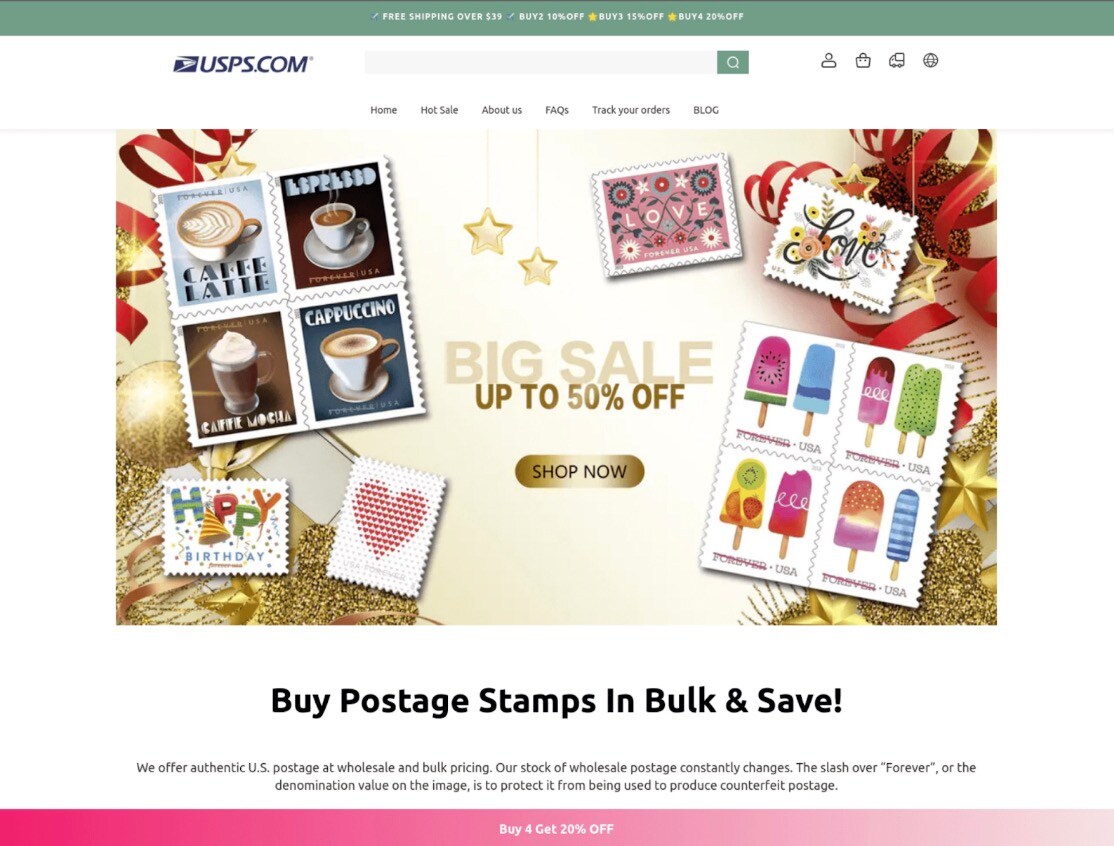

我们发现 usps-post[.]world 是查询量最大的域名,因为它很容易被误认为是 USPS 的官方国际分支机构。鉴于精心设计的恶意域名能带来 可观的利润 ,我们不得不承认这是个经过精心挑选的域名。在美国一年中包裹递送最繁忙的时段里,您更有可能点击“递送失败”消息(图 4)以及以节日为主题的品牌宣传内容(图 5),因此更让人容易理解为何这些恶意页面会取得成功。

回顾图 3 中的蓝色长条柱,我们可以看到在 11 月 23 日(即,黑色星期五的前一天),开始有流量流向 usps-stampservice[.]com。在 12 月 1 日之前该网站一直处于活跃状态,随后不再有流量流向该网站。我们认为这可能是由于网络犯罪分子在那个时候停止了向潜在受害者发送短信。此外,该网站可能已关闭,因为我们目前无法访问它。

现在,我们来看另一个域名:uspspost[.]me(图 3 中的橙色长条柱)。这个域名似乎针对的是圣诞节,有趣的是,它在 12 月 6 日出现。如果这一攻击活动在 圣·尼古拉斯日当天触发,那么它的目标对象将非常小众,因为只有美国的少数地区会庆祝该节日。此外,该活动的目的也可能是吸引那些错过“网络星期一”购物假日的顾客。

热门 TLD

接下来,我们将探究与恶意核心域名相关的最常见顶级域 (TLD)。我们发现共有 233 个不同的 TLD 与恶意活动有关。表 2 展示了最热门的一些顶级域名。

TLD |

唯一域 |

查询数量 |

|---|---|---|

[.]com |

4,459 |

271,278 |

[.]top |

3,063 |

274,257 |

[.]shop |

566 |

58,194 |

[.]xyz |

397 |

30,870 |

[.]org |

352 |

16,391 |

[.]info |

257 |

7,597 |

[.]net |

159 |

5,920 |

[.]life |

153 |

5,616 |

[.]vip |

105 |

8,724 |

[.]cc |

103 |

6,430 |

表 2:与恶意核心域名相关的最热门的 TLD

[.]com TLD 是最热门的域名注册选择。在我们的数据中,我们发现了近 4,500 个 .com 唯一域。这并不意外,因为 [.]com 后缀能让全球各地的潜在受害者感受到一种熟悉感和合法性。

[.]top 似乎是攻击者偏爱的另一个 TLD。它位居第二,有 3,000 多个不同的域名。这一通用 TLD 由中国的一家科技公司运营,因被恶意用于网络钓鱼活动而臭名昭著。

有趣的是,[.]world TLD 并未出现在表格中。这是因为,我们总共统计了 170,126 项对 [.]world 的查询(这一数字相当可观,几乎与 [.]com 和 [.]top 相当),但其中 99.5% 的查询都发送至 usps-post[.]world(请记住,usps-post[.]world 是查询量最高的域名)。我们在这一 TLD 下仅发现了几个域名。

热门 IP 地址

接下来,我们将研究恶意数据集中最常见的已解析 IP 地址。

IP 地址 |

实体 |

唯一域 |

查询数量 |

热门域(查询数量) |

|---|---|---|---|---|

155.94.151.28 |

QuadraNet |

3 |

169,373 |

usps-post[.]world (169,364) usps-post[.]vip (7) uspsos[.]com (2) |

99.83.178.7 |

Amazon |

4,333 |

107,776 |

appusps[.]com (208) alter-usps[.]shop (206) usps[.]solutions (192) |

75.2.110.227 |

Amazon |

4,333 |

107,776 |

appusps[.]com (208) alter-usps[.]shop (206) usps[.]solutions (192) |

155.94.156.254 |

QuadraNet |

2 |

68,386 |

uspspost[.]me (68,373) uspsposts[.]com (13) |

155.94.135.202 |

QuadraNet |

2 |

63,593 |

uspspost[.]me (63,589) uspsaps[.]top (4) |

99.83.179.4 |

Amazon |

2,019 |

53,889 |

usps-find[.]com (157) usps-mlpackage[.]com (154) |

75.2.78.236 |

Amazon |

2,019 |

53,889 |

usps-find[.]com (157) usps-mlpackage[.]com (154) |

107.150.7.53 |

QuadraNet |

2 |

49,646 |

usps-postoffices[.]top (26,938) uspspostoffice[.]top (22,798) |

172.86.125.227 |

FranTech Solutions |

2 |

23,422 |

usps-shop[.]shop (23,418) usps-shopusa[.]shop (4) |

104.223.16.2 |

QuadraNet |

3 |

21,186 |

uspspostoffice[.]top (19,180) usps-post[.]vip (2,002) uspsaps[.]top (4) |

表 3:恶意核心域名的 IP 地址

虽然只有几个域名指向属于 QuadraNet 的 IP 地址,但仍然有大量的流量流向这些 IP 地址。

指向 Amazon 的 IP 地址有大量与之相关的域名,但对每个域名的查询量较少。

可能的解释是,我们观察到的是两种不同的网络钓鱼攻击。一种是欺诈者选择将流量分散到许多个不同的域名。 而在另一种攻击活动中,欺诈者仅将流量分散到数个域名,但有大量的流量流向每个域名。

usps.com 与恶意域名的比较

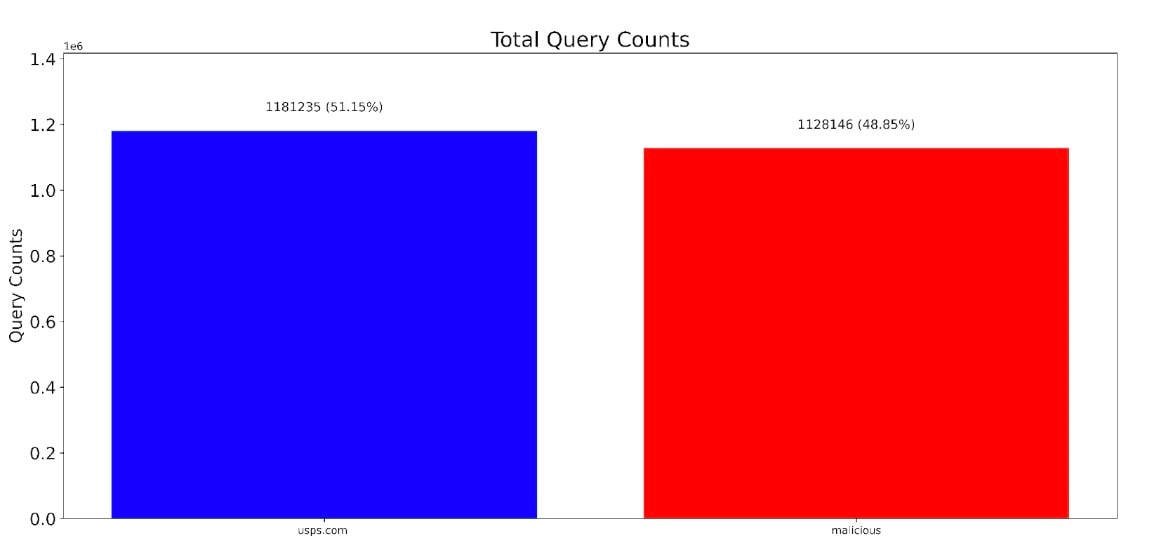

现在我们掌握了一个确信无误的数据集,是时候将其与合法 USPS 流量进行对比分析了。图 6 展示了在我们的数据集中,usps.com 与恶意域名的查询总数的对比情况。如您所见,这些数字不相上下。 尽管我们设定了严格的过滤参数,但恶意域名所接收到的查询数量与 usps.com 本身接收的查询数量几乎持平。这一事实令人震惊。

此外,我们也可以观察这些数字随时间变化的趋势。图 7 显示了以周为单位汇总的相关数据。

流向合法域名和恶意域名的流量在平日不相上下, 而有几个星期里,它们接收的查询数量甚至超过了 usps.com 本身。这些峰值主要集中在感恩节(黑色星期五)和圣诞节假日期间,这两个节日是美国一年中包裹递送量最高的时段。

似乎攻击者对这些赠送礼物的节日了如指掌,因此他们选择在此时机发动 USPS 网络钓鱼活动。他们这样做也容易理解,因为这个时候人们会收到更多的包裹。同时,假日期间人们通常特别忙碌,这可能导致他们更容易犯一些平时不会犯的粗心错误,例如点击诈骗信息。

结论

我们观察到,USPS 在圣诞节和感恩节期间尤其容易受到短信诈骗的攻击,这是因为在这两个 节日期间,人们都会购买礼物。

这些恶意域名与 usps[.]com 的查询数量几乎相当,即便仅统计包含明确 USPS 首字母缩略词的域名也是如此。虽然在这五个月的数据分析中,USPS 占据了 51% 的总查询数量,但我们过滤数据的方式表明现实情况中恶意流量远超合法流量。以 USPS 为例,这种组合式域名仿冒技术被广泛应用于全球范围内的网络钓鱼活动,其原因是:成效显著。

我们观察到恶意攻击者采用了两种不同的方法:一种是将流量分散到众多不同的域名上,另一种则是集中在少数几个域名上,但有大量流量流向每个域。这可能是为了混淆视听:随着运营商和托管服务提供商逐渐意识到这些骗局无处不在,他们正在积极采取措施,努力识别和清除这些页面。考虑到公众对于杜绝这些骗局的关注程度,其实际结果与我们的观察结果更令人担忧。

因此,我们将继续监控此类威胁,并随时为我们的客户和整个安全社区报告相关情况。

关注最新动态

敬请关注我们的 Twitter,实时查看我们的最新安全研究。

![tools.usps-lookup[.]com](/site/zh/images/blog/2024/phishing-usps-malicious-domains-traffic-equal-to-legitimate-traffic-two.jpg)