Las campañas de phishing dirigidas a USPS tienen tanto tráfico web como el propio USPS

Comentario editorial y adicional de Tricia Howard

Resumen ejecutivo

Tras la época navideña de 2023, los investigadores de Akamai descubrieron una gran cantidad de actividades maliciosas y dominios supuestamente asociados al Servicio Postal de los Estados Unidos (USPS).

Los investigadores de Akamai compararon cinco meses de tráfico de DNS al dominio legítimo, usps[.]com, con el tráfico de DNS a nombres de dominio ilegítimos víctimas de combosquatting.

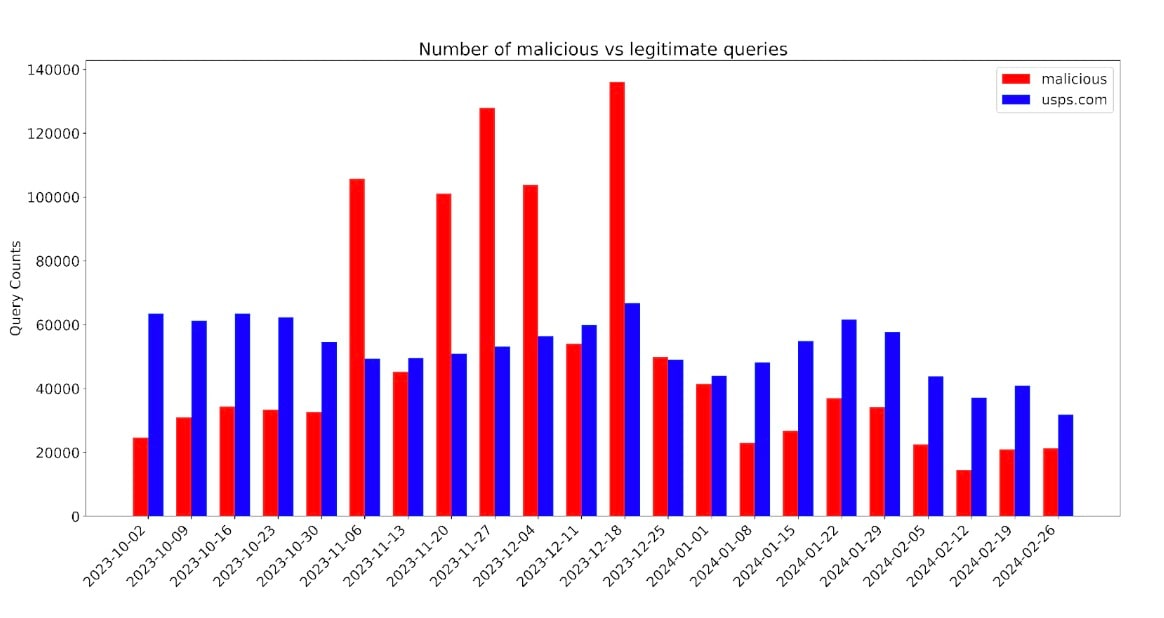

- Mediante este análisis, descubrimos que el número de consultas DNS a los dominios maliciosos recopilados suele ser aproximadamente igual al número de consultas a usps[.]com, e incluso lo supera durante las horas punta.

Introducción

USPS, una de las principales instituciones de entrega de paquetes de los Estados Unidos, es y ha sido durante algún tiempo, un objetivo común de las campañas de phishing y smishing. Para los residentes de los EE. UU., es casi seguro que recibirán al menos un intento de estafa relacionado con la época navideña: USPS incluso tiene una página web independiente dedicada a avisar a los consumidores sobre este tipo de fraude y estafas. Una búsqueda rápida en la web da como resultado toneladas de ejemplos.

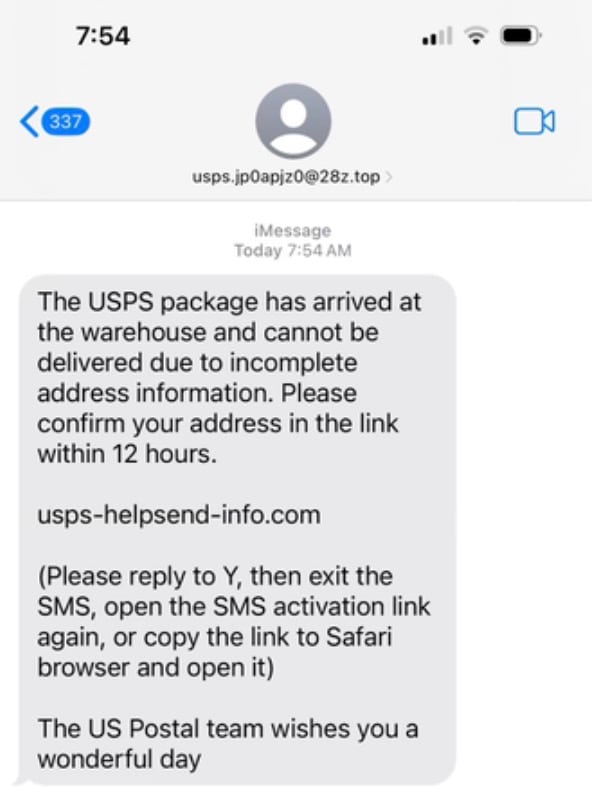

Uno de los miembros de nuestro equipo recibió recientemente uno de estos intentos en su teléfono (Figura 1). Considerando la ubicuidad de estas estafas, ese intento nos motivó a iniciar un análisis de lo que observamos que ocurre en el nivel de DNS en relación con el sitio web de USPS. Hemos podido llevarlo a cabo accediendo a los registros de consultas DNS globales anónimas que se originan en los servidores DNS de Akamai CacheServe .

Fig. 1: Intento de smishing de USPS enviado a un miembro del equipo

Fig. 1: Intento de smishing de USPS enviado a un miembro del equipo

Lo que encontramos fue sorprendente incluso para nosotros: la cantidad de tráfico a los dominios ilegítimos era casi igual a la cantidad de tráfico a los dominios legítimos en un día normal, y superaba en gran medida el tráfico legítimo durante la época navideña.

En esta entrada de blog, explicaremos nuestro proceso de investigación y presentaremos algunos de nuestros hallazgos en este análisis.

Creación de un conjunto de datos de dominios USPS maliciosos

Iniciamos el proceso con una agradable charla con nuestro equipo interno de seguridad. Este nos consiguió una lista de los dominios que estaban utilizando los mismos hashes de archivo JavaScript (maliciosos confirmados) que el que vimos en el mensaje de texto de smishing del miembro de nuestro equipo. El equipo de seguridad también nos envió una lista de nombres de dominio para los que el HTML mostraba el mismo patrón que el del mensaje de texto de ejemplo.

Gracias a ellos ahora tenemos una lista de nombres de dominio que, cuando menos, son maliciosos.

Filtramos esta lista y conservamos solo los nombres de dominio que contienen la cadena 'USPS'. De esta manera, nos aseguramos de mantener solo los dominios que atacan a los consumidores de USPS. Lo denominamos datos maliciosos, parte 1.

Luego, recopilamos los datos maliciosos, parte 2 profundizando en nuestros registros de consultas de DNS. Para asegurarnos de que solo incluimos los dominios que pretenden estar asociados a USPS, hemos creado parámetros muy estrictos a través de los cuales filtrar los datos. Hemos tomado cinco meses de datos históricos de consultas de DNS y los hemos filtrado por:

- la etiqueta de nombre de dominio debe comenzar por "USPS"

- o la etiqueta de nombre de dominio debe terminar por "USPS"

- o la etiqueta de nombre de dominio debe contener "USPS-"

- o la etiqueta de nombre de dominio debe contener "-USPS"

- y el dominio no debe resolverse en una IP que pertenezca a los rangos oficiales de IP de USPS

Este proceso capturó todos los nombres de dominio que tenían USPS claramente visible en el nombre de dominio mientras que al mismo tiempo no resolvía los rangos IP oficiales de USPS. Todo lo que coincida con estos filtros es al menos sospechoso porque está imitando una entidad legítima sin resolverla.

Realizamos varias comprobaciones para asegurarnos de que no seleccionamos ningún sitio web legítimo aquí. Por ejemplo, al principio, utilizamos el filtro "la etiqueta de nombre de dominio contiene USPS", pero este filtro parecía demasiado amplio, por lo que lo restringimos aún más.

Al final, concatenamos ambos conjuntos de datos maliciosos en un único marco de datos. A continuación se incluyen algunos ejemplos de nombres de dominio, así como un ejemplo visual de lo que se mostraría a un usuario si este accediera a la página (Figura 2):

usps-deliveryservice[.]icu

uspshelp[.]vip

usps-stampservice[.]com

usps-lookup[.]com

gh-usps[.]shop

Los filtros que hemos aplicado son bastante estrictos: No incluimos nombres de dominio completos como us.ps393[.]com o usps.parceltracker-us[.]com porque estos involucran al subdominio. Para una mayor precisión, se recogieron únicamente las muestras más obvias que utilizan la técnica de combosquatting.

Nuestros estrictos parámetros hicieron que nuestro análisis fuera extremadamente conservador. Aun así, observamos una cantidad extraordinaria de tráfico malicioso, lo que hace que el verdadero impacto de estas suplantaciones sea asombroso. Sin duda, podríamos haber recopilado un número considerablemente mayor de dominios maliciosos que suplantan a USPS, pero era fundamental evitar incluir falsos positivos en este conjunto de datos.

Todas las estadísticas posteriores se derivan de la muestra de datos disponible para este análisis. Puede ser una muestra muy grande, pero sigue siendo una muestra, y su tamaño hace que todos los números sean más bajos. Esto se aplica tanto al conjunto de datos malicioso como al propio conjunto de datos usps[.]com legítimo.

Análisis de los dominios maliciosos

Nombres de dominio principales

En la tabla 1 se muestra el número de consultas de DNS que hemos observado para los dominios maliciosos más populares durante cinco meses.

Nombre de dominio |

Recuento de consultas* |

|---|---|

usps-post[.]world |

169 379 |

uspspost[.]me |

150 052 |

usps-postoffices[.]top |

27 056 |

stamps-usps[.]online |

24 352 |

usps-shop[.]shop |

23 432 |

uspspostoffice[.]top |

22 734 |

uspspostoffices[.]top |

19 266 |

usps-post[.]today |

18 775 |

uspshelp[.]store |

6048 |

usps-pst[.]xyz |

5800 |

Tabla 1: Dominios maliciosos con la mayor parte del tráfico de DNS

Como resultado del filtro de datos que hemos aplicado, todos estos nombres de dominio muestran alguna forma de combosquatting, una técnica común que se utiliza en las campañas de phishing. En el combosquatting, se utiliza un nombre de marca familiar (en este caso, USPS) para generar un sentimiento de familiaridad y legitimidad en la víctima objetivo.

Si observamos las cifras generales, vemos que dos dominios tuvieron más de 100 000 visitas cada uno: usps-post[.]world y uspspost[.]me. En conjunto, estos dos son responsables del 29 % de todo el tráfico malicioso dentro de nuestro conjunto de datos. Teniendo en cuenta que solo estamos analizando una muestra de datos, el tráfico que tienen algunos de estos dominios es realmente extraordinario. No es sorprendente que las campañas de phishing de USPS hayan sido, y sigan siendo, tan populares para los estafadores. Lamentablemente, muchísimas personas visitan estos sitios web, lo que significa que son lucrativos para los atacantes que los dirigen.

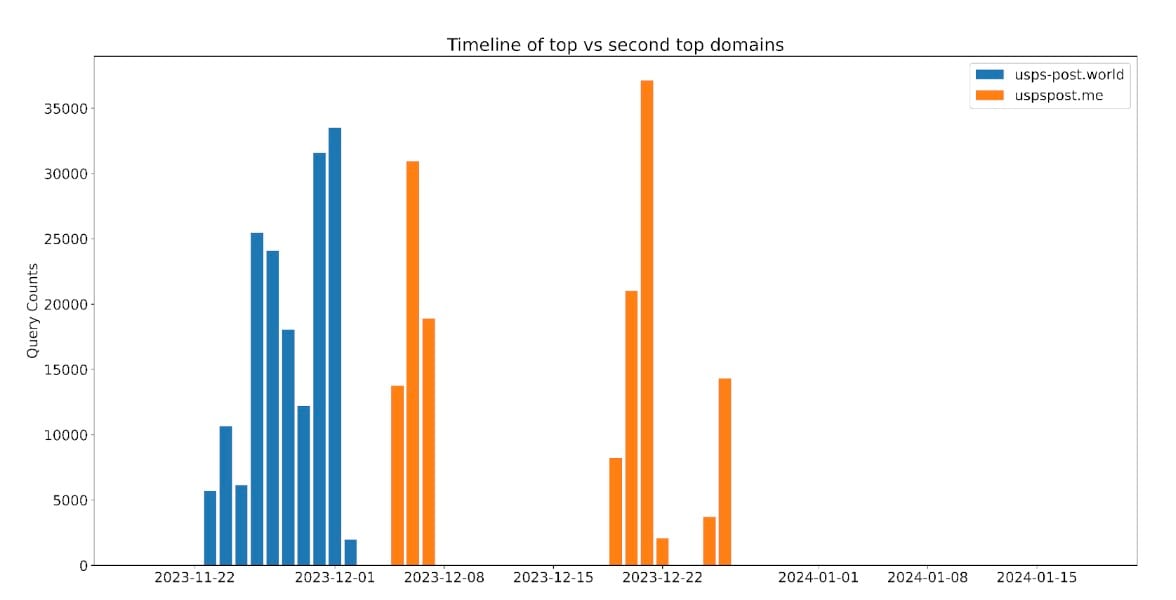

La Figura 3 es un gráfico de barras que muestra la actividad de los dos dominios principales. En el gráfico, cada barra representa solo un día.

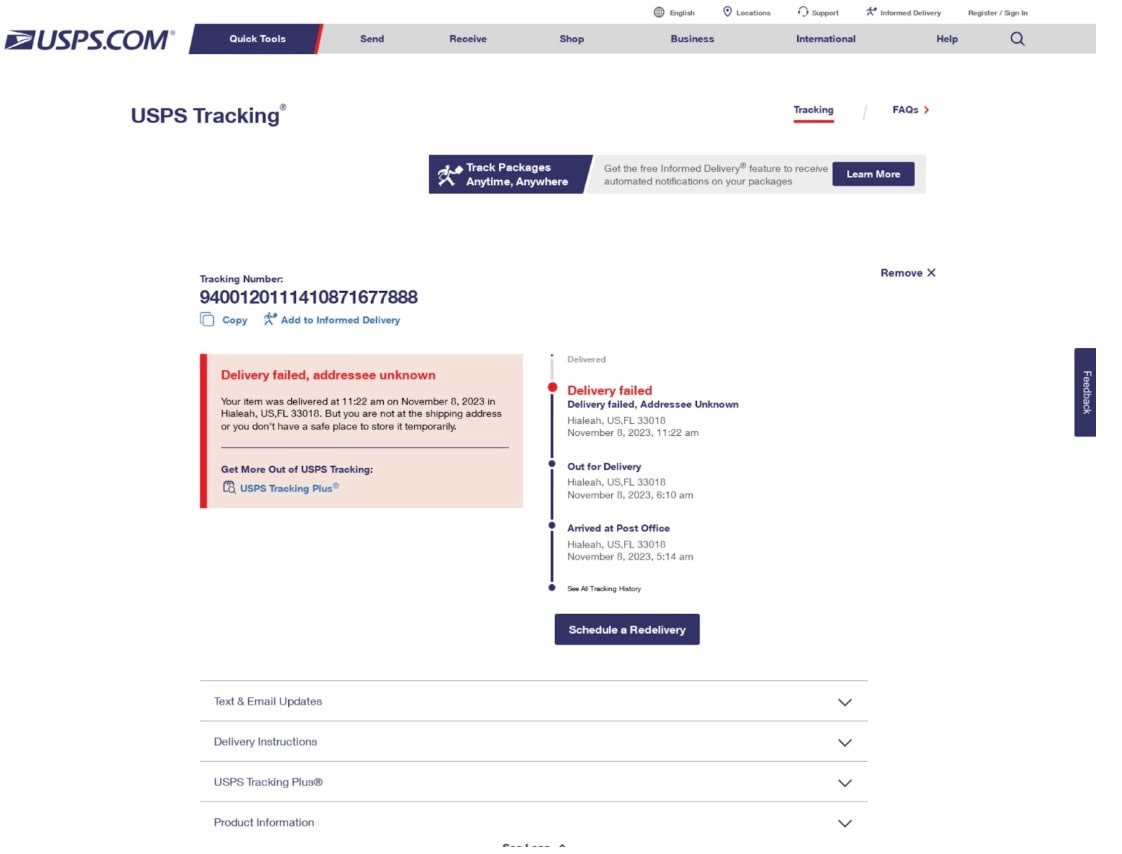

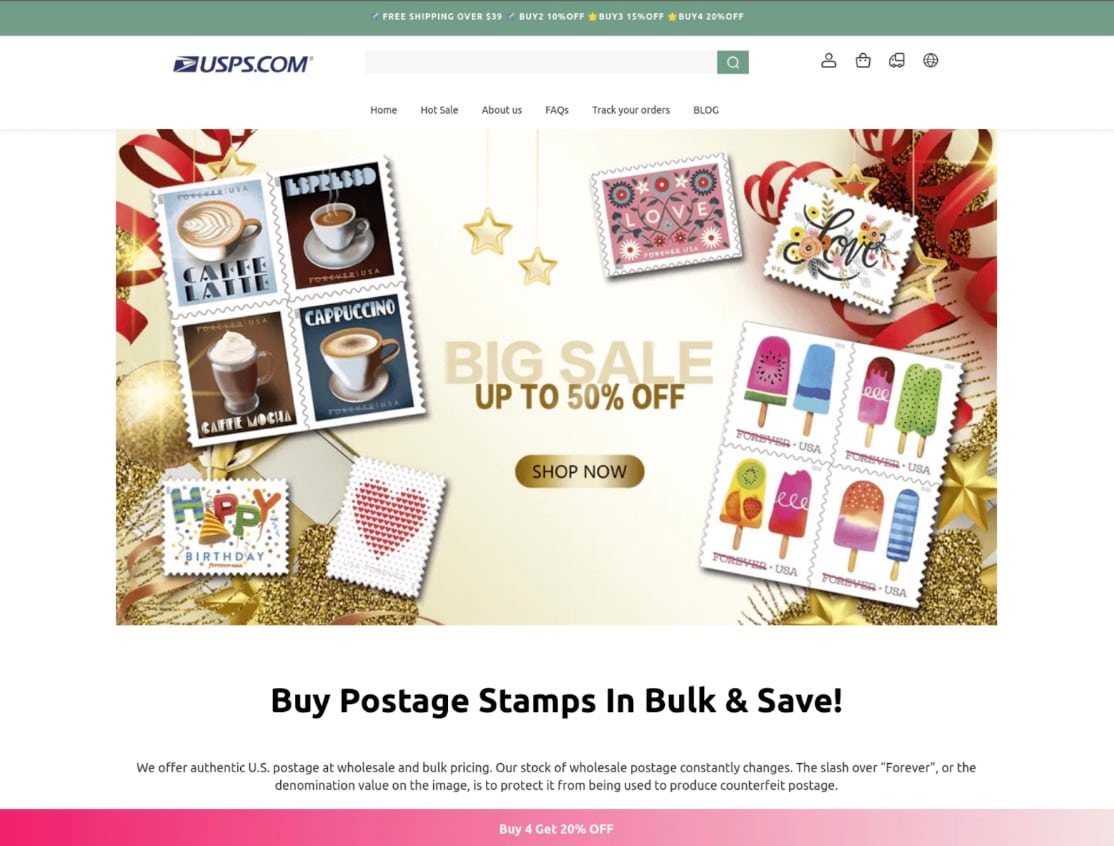

El dominio más popular que hemos visto es usps-post[.]world, un dominio que se podría interpretar erróneamente como una sucursal internacional oficial de USPS. Teniendo en cuenta lo lucrativos que pueden ser los dominios maliciosos bien diseñados, tenemos que admitir que es un nombre de dominio bien elegido. Si se agregan los mensajes de "entrega fallida" (Figura 4) y/o la imagen de marca centrada en la época navideña (Figura 5) durante el mayor periodo de entregas del año en Estados Unidos, el éxito de estas páginas maliciosas cobra sentido.

Si observamos las barras azules de la Figura 3, vemos que usps-stampservice[.]com comenzó a tener tráfico el 23 de noviembre, un día antes del Black Friday. Estuvo activo hasta el 1 de diciembre y luego dejó de tener tráfico. Suponemos que esto se debe a que los ciberdelincuentes dejaron de enviar mensajes de texto a posibles víctimas en ese momento. El sitio web probablemente se cerró en ese momento, ya que actualmente no podemos acceder a él.

Ahora veamos el otro dominio: uspspost[.]me (las barras naranjas en la figura 3). Este dominio parece tener como objetivo la época navideña y, curiosamente, el 6 de diciembre. Si se ha activado en la Fiesta de San Nicolás, quiere decir que la campaña estaba dirigida a un nicho muy específico: la Fiesta de San Nicolás solo se celebra en unos pocos lugares de los Estados Unidos. Puede que esta campaña también estuviera dirigida a los clientes rezagados del Cyber Monday.

TLD principales

A continuación, veamos los dominios de nivel superior (TLD) más comunes asociados a los principales dominios maliciosos. Observamos 233 TLD diferentes asociados a actividades maliciosas. La Tabla 2 muestra los más populares.

TLD |

Dominios únicos |

Recuento de consultas |

|---|---|---|

[.]com |

4459 |

271 278 |

[.]top |

3063 |

274257 |

[.]shop |

566 |

58 194 |

[.]xyz |

397 |

30 870 |

[.]org |

352 |

16 391 |

[.]info |

257 |

7597 |

[.]net |

159 |

5920 |

[.]life |

153 |

5616 |

[.]vip |

105 |

8724 |

[.]cc |

103 |

6430 |

Tabla 2: TLD más populares asociados a los principales dominios maliciosos

El TLD [.]com es el más popular para el registro de nuevos dominios. Observamos casi 4500 dominios .com únicos en nuestros datos. Esto no es sorprendente, ya que un [.]com puede ofrecer a las víctimas potenciales un sentido de familiaridad y legitimidad a nivel mundial.

El TLD [.]top parece ser la alternativa de TLD favorita del atacante. Aparece en segundo lugar con más de 3000 nombres de dominio diferentes. Este TLD genérico los opera una empresa tecnológica de China y es conocido por su uso malicioso en campañas de phishing.

Curiosamente, el TLD [.]world no aparece en la tabla. Esto se debe a que para [.]world contamos un total de 170 126 consultas (muy alto, casi tanto como [.]com y [.]top), pero el 99,5 % de esas consultas se realizaron solo a usps-post[.]world (recuerde que usps-post[.]world era el nombre de dominio que recibía más consultas). Hemos encontrado solo algunos nombres de dominio bajo este TLD.

Direcciones IP principales

A continuación, examinaremos la dirección IP resuelta más común para el conjunto de datos malicioso.

Dirección IP |

Entidad |

Dominios únicos |

Recuento de consultas |

Dominios principales (recuento de consultas) |

|---|---|---|---|---|

155.94.151.28 |

QuadraNet |

3 |

169 373 |

usps-post[.]world (169 364) usps-post[.]vip (7) uspsos[.]com (2) |

99.83.178.7 |

Amazon |

4333 |

107 776 |

appusps[.]com (208) alter-usps[.]shop (206) usps[.]solutions (192) |

75.2.110.227 |

Amazon |

4333 |

107 776 |

appusps[.]com (208) alter-usps[.]shop (206) usps[.]solutions (192) |

155.94.156.254 |

QuadraNet |

2 |

68386 |

uspspost[.]me (68 373) uspsposts[.]com (13) |

155.94.135.202 |

QuadraNet |

2 |

63593 |

uspspost[.]me (63 589) uspsaps[.]top (4) |

99.83.179.4 |

Amazon |

2019 |

53 889 |

usps-find[.]com (157) usps-mlpackage[.]com (154) |

75.2.78.236 |

Amazon |

2019 |

53 889 |

usps-find[.]com (157) usps-mlpackage[.]com (154) |

107.150.7.53 |

QuadraNet |

2 |

49 646 |

usps-postoffices[.]top (26 938) uspspostoffice[.]top (22 798) |

172.86.125.227 |

FranTech Solutions |

2 |

23 422 |

usps-shop[.]shop (23 418) usps-shopusa[.]shop (4) |

104.223.16.2 |

QuadraNet |

3 |

21 186 |

uspspostoffice[.]top (19 180) usps-post[.]vip (2002) uspsaps[.]top (4) |

Tabla 3: Dirección IP de dominios principales maliciosos

Las IP que pertenecen a QuadraNet tienen solo unos pocos nombres de dominio que apuntan a ellas, pero aun así tienen una gran cantidad de tráfico.

Las IP que apuntan a Amazon tienen un gran número de nombres de dominio asociados, pero cada dominio es responsable de una pequeña cantidad de consultas.

La explicación más probable es que aquí estamos viendo dos ataques de phishing diferentes. En uno de ellos, los estafadores decidieron propagar el tráfico a través de muchos nombres de dominio diferentes. La otra campaña abarca solo unos pocos dominios, y cada uno de ellos tiene mucho tráfico.

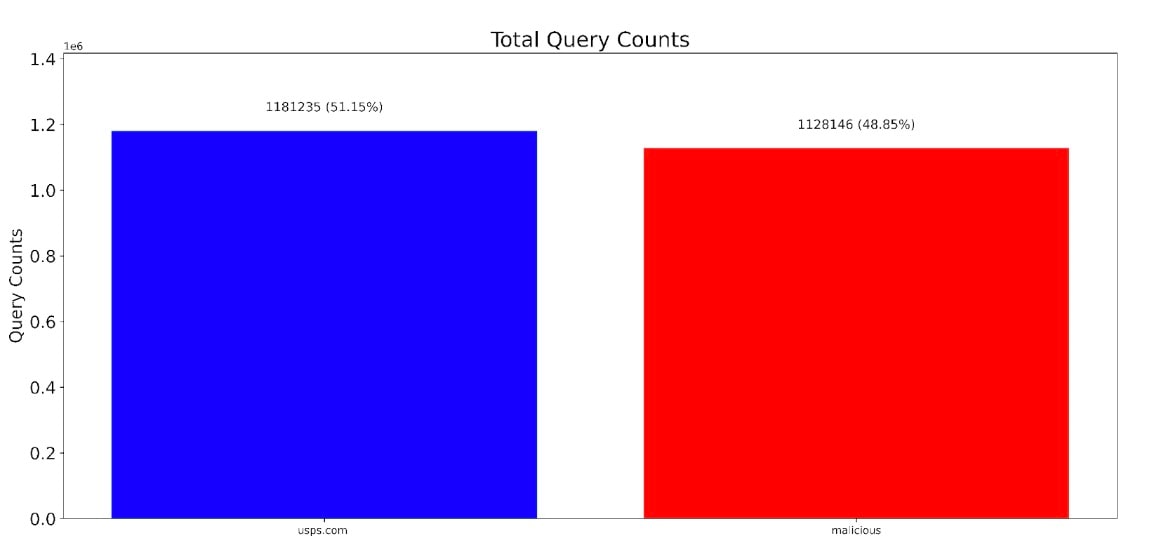

usps.com frente a dominios maliciosos

Ahora tenemos un conjunto de datos que estamos seguros de que son precisos, por lo que ha llegado el momento de compararlos con el tráfico de USPS legítimo. La Figura 6 muestra el número total de consultas en nuestro conjunto de datos, tanto para usps.com como para los dominios maliciosos. Como puede ver, las cifras son casi iguales. A pesar de los estrictos parámetros de filtro, los dominios maliciosos reciben aproximadamente el mismo número de consultas que el propio usps.com. Esto es impactante.

También podemos ver lo que sucede a lo largo del tiempo. La Figura 7 muestra los mismos números agregados por semana.

No solo el tráfico es casi equivalente en un día normal, sino que durante algunas semanas, los dominios maliciosos reciben más consultas que el propio usps.com. Estos picos suelen producirse en torno al día de Acción de Gracias (Black Friday) y las fiestas navideñas, el periodo del año con mayor número de entregas de los Estados Unidos.

Parece que los atacantes son muy conscientes de estas fiestas de entrega de regalos y programan sus campañas de phishing de USPS en consecuencia. Lógicamente, tiene sentido que lo hagan, ya que cada vez más personas esperan paquetes en esas fechas. Esta temporada festiva también es un periodo especialmente ajetreado, lo que significa que es más probable que los usuarios cometan errores imprudentes que, en otras circunstancias, no cometerían, como hacer clic en estos mensajes de estafa.

Conclusión

Hemos detectado que USPS está recibiendo ataques de estafas de texto, especialmente durante las temporadas festivas de Navidad y Acción de Gracias debido a la compra de regalos característica de estas festividades.

El recuento total de consultas de los dominios maliciosos frente a usps[.]com es casi el mismo, incluso cuando solo se cuentan los dominios que incluyen el acrónimo USPS explícito. Aunque USPS salió ganador con el 51 % del total de consultas durante este periodo de 5 meses de este análisis, la forma en que filtramos los datos sugiere que el tráfico malicioso supera significativamente al tráfico legítimo en el mundo real. Hemos utilizado USPS como ejemplo, pero esta técnica de combosquatting se utiliza a nivel mundial en campañas de phishing, y por un buen motivo: es un éxito rotundo.

Observamos dos enfoques diferentes de los agentes maliciosos: O bien distribuían el tráfico a través de muchos nombres de dominio diferentes, o utilizaban solo unos pocos dominios, cada uno de ellos con mucho tráfico. Esto podría tener la finalidad de ocultación: los operadores y otros proveedores de alojamiento son conscientes de la ubicuidad de estas estafas e intentan permanecer atentos para eliminar estas páginas. Teniendo en cuenta el nivel de atención que prestan para eliminar estas estafas, los resultados y nuestras observaciones son aún más preocupantes.

Seguiremos supervisando e informando sobre amenazas como estas tanto para nuestros clientes como para la comunidad de seguridad en general.

Manténgase informado

Puede encontrar nuestra investigación sobre seguridad más reciente en tiempo real si nos sigue en Twitter.

![tools.usps-lookup[.]com](/site/es/images/blog/2024/phishing-usps-malicious-domains-traffic-equal-to-legitimate-traffic-two.jpg)