A melhor proteção contra ataques de DoS e DDoS é uma postura multicamada que proteja websites, aplicações, APIs, DNS autoritativo e recursos de rede usando tecnologias que tenham um histórico comprovado de bloqueio esses eventos.

Em um ataque distribuído de negação de serviço (DDoS), um tipo de ataque cibernético, um invasor sobrecarrega um website, servidor ou recurso de rede com tráfego malicioso. Como resultado, o alvo trava ou não consegue operar, negando serviço a usuários legítimos e impedindo que o tráfego legítimo chegue ao seu destino.

De um ponto de vista superior, um ataque de DDoS ou DoS é como um engarrafamento inesperado causado por centenas de solicitações falsas de compartilhamento de viagens. Os pedidos parecem ser legítimos para os serviços de transporte compartilhado que, então, enviam motoristas para coletas, o que inevitavelmente obstrui as ruas da cidade. Isso impede que o tráfego legítimo e regular chegue ao seu destino.

Um ataque de DDoS ao website, à aplicação da Web, às APIs, à rede ou à infraestrutura de data center de uma empresa pode causar tempo de inatividade e impedir que usuários legítimos comprem produtos, usem serviços, obtenham informações ou façam qualquer outro acesso.

Como funciona um ataque de DDoS?

Construindo uma botnet Para lançar um ataque de DDoS, os invasores usam malware para criar uma rede de bots: dispositivos conectados à Internet que estão infectados com malware, que os invasores podem direcionar para enviar uma inundação de tráfego aos alvos. Esta rede de bots, ou botnet, pode incluir terminais como Internet das Coisas (dispositivos IoT), smartphones e computadores pessoais, bem como roteadores e servidores de rede. Cada dispositivo infectado torna-se capaz de espalhar o malware para outros dispositivos para aumentar o tamanho de um ataque.

Para usar uma referência de cultura popular aqui, pense em como o Night King da série Game of Thrones da HBO criou um exército de White Walkers. O Night King criou um conjunto inicial de White Walkers. Esses White Walkers atacaram os humanos para transformá-los em novos White Walkers e, assim, o exército continuou crescendo. E cada membro deste exército era controlado pelo Night King.

Lançando um ataque Depois que um invasor cria uma botnet, ele envia instruções remotas aos bots, direcionando-os para enviar solicitações e tráfego para um servidor, website, aplicação da Web, API ou recurso de rede direcionado. Isso cria uma quantidade enorme de tráfego que leva à negação de serviço, impedindo que o tráfego normal acesse o alvo.

DDoS como serviço Às vezes, os botnets, com suas redes de dispositivos comprometidos, são alugados para iniciar outros possíveis ataques por meio de serviços de "ataque por aluguel". Isso permite que as pessoas com más intenções, mas sem treinamento ou experiência, iniciem ataques de DDoS facilmente por conta própria.

O objetivo dos ataques de DDoS

O objetivo dos ataques de DDoS é retardar drasticamente ou impedir que o tráfego legítimo chegue ao destino pretendido. Por exemplo, isso pode significar impedir que um usuário acesse um website, compre um produto ou serviço, assista a um vídeo ou interaja nas redes sociais. Além disso, ao tornar os recursos indisponíveis ou diminuir o desempenho, o DDoS pode paralisar uma empresa. Isso pode impedir que funcionários acessem e-mails, aplicações da Web ou conduzam os negócios normalmente.

Os ataques de DDoS podem ser lançados por vários motivos.

- Hacktivismo. Os invasores podem direcionar um ataque de DDoS contra empresas ou websites com os quais têm divergências filosóficas ou ideológicas.

- Guerra cibernética. Os governos podem usar ameaças virtuais como DDoS para prejudicar a infraestrutura crítica de um estado inimigo.

- Extorsão. Os invasores geralmente usam ameaças DDoS para extorquir dinheiro de empresas.

- Entretenimento. Muitos ataques são lançados por hackers que simplesmente buscam se divertir com o caos ou a experimentação do crime cibernético.

- Competições empresariais. Uma empresa pode lançar um ataque de DDoS em outra empresa para obter uma vantagem competitiva.

Tipos de ataques de DDoS

Há muitos tipos diferentes de ataques de DDoS. Muitas vezes, os cibercriminosos usam mais de um tipo para causar estragos em seus alvos. Os ataques de DDoS normalmente visam uma das sete camadas diferentes de uma rede de computadores, conforme descrito no modelo OSI (Open Systems Interconnection). Cada camada do Modelo OSI tem um propósito único, como os andares de um prédio de escritórios onde são realizadas as diferentes funções de uma empresa. Os invasores visam às diferentes camadas, dependendo do tipo de ativo voltado para a Web ou para a Internet que desejam prejudicar.

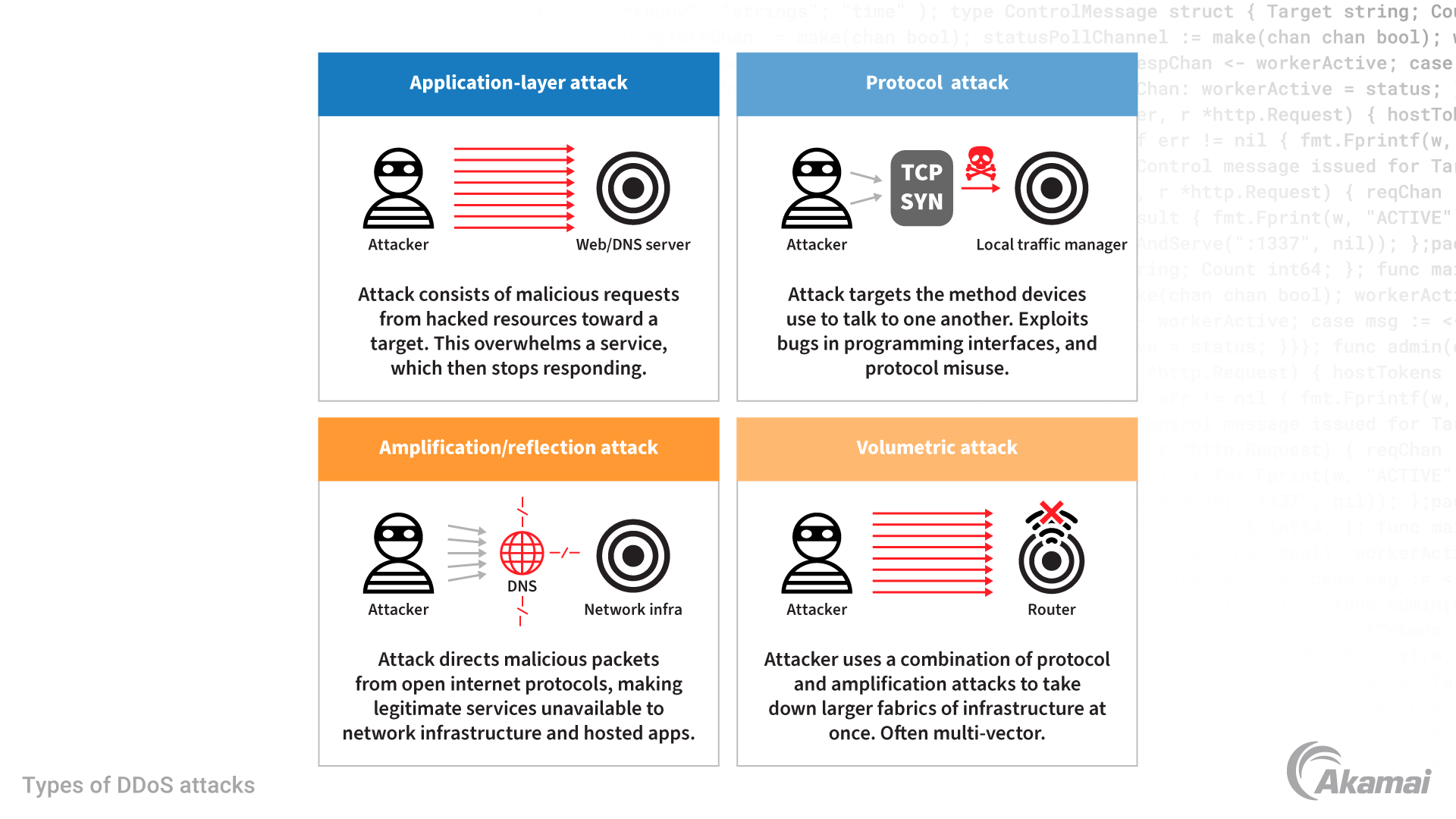

Os quatro principais tipos de ataques são:

- Os ataques à camada de aplicação

- Ataques a protocolos

- Ataques de amplificação/reflexão de DNS

- Ataques volumétricos

Ataques de DDoS na camada de aplicação

Os ataques de DDoS na camada de aplicação (ataques de DDoS na camada 7) têm como alvo vulnerabilidades específicas em aplicações da Web para impedir que o aplicação funcione conforme planejado. Esses ataques de DDoS geralmente têm como alvo os protocolos de comunicação envolvidos na troca de dados entre duas aplicações pela Internet. Embora difíceis de prevenir e de mitigar, estão entre os ataques de DDoS mais fáceis de lançar.

- Inundações HTTP. As inundações HTTP exploram o protocolo de Internet HTTP usado para carregar páginas da Web ou enviar conteúdo pela Internet. As inundações de HTTP fazem com que um servidor, website ou aplicação da Web fique lento ou trave, sobrecarregando-o com um grande número de solicitações HTTP GET ou POST.

- Ataques baixos e lentos. Um ataque baixo e lento é um tipo de ataque de negação de serviço (DoS) projetado para evitar a detecção enviando tráfego e solicitações HTTP que parecem legítimas em uma taxa muito lenta. Ataques baixos e lentos requerem pouca largura de banda e podem ser lançados a partir de um único computador ou com uma botnet. O tráfego em um ataque baixo e lento é difícil de detectar porque parece ser tráfego legítimo da Camada 7 e não é enviado a uma taxa que acione alertas de segurança.

- Slowloris. Um ataque DDoS Slowloris foi projetado para sobrecarregar um servidor Web, abrindo e mantendo muitas conexões HTTP simultâneas com um servidor alvo. O Slowloris usa recursos do servidor com solicitações que parecem mais lentas que o normal, mas que por outro lado parecem ser tráfego padrão. Os invasores aproveitam um recurso exclusivo do protocolo HTTP: a capacidade dos clientes de dividir solicitações GET ou POST em vários pacotes. Um ataque Slowloris compromete um servidor Web direcionado, abrindo múltiplas conexões e mantendo-as abertas pelo maior tempo possível. Isso é feito enviando solicitações HTTP parciais que nunca são concluídas.

Ataques de DDoS de protocolo

Os ataques de protocolo visam fraquezas e vulnerabilidades nos protocolos de comunicação da Internet na Camada 3 e na Camada 4 do modelo OSI. Esses ataques tentam consumir e esgotar a capacidade computacional de vários recursos de infraestrutura de rede, como servidores ou firewalls, enviando solicitações de conexão maliciosas que exploram O TCP (protocolo de controle de transmissão) ou protocolos ICMP (Internet Control Message Protocol).

- Inundação SYN. Uma das principais maneiras pelas quais as pessoas se conectam a aplicações da Internet é através do TCP. Essa conexão requer um handshake tridirecional de um serviço do TCP, como um servidor da Web, e envolve o envio de um pacote de SYN (sincronização) de onde o usuário se conecta ao servidor que, então, devolve um pacote SYN-ACK (confirmação de sincronização). Este, por fim, é respondido com uma comunicação final de ACK (confirmação) para concluir o handshake do TCP. Durante um ataque inundação de SYN, um cliente malicioso envia um grande volume de pacotes SYN (parte um do handshake normal), mas nunca envia a confirmação para completar o handshake. Isso deixa o servidor aguardando uma resposta a essas conexões TCP entreabertas. Por fim, o servidor fica sem capacidade para aceitar novas conexões para serviços que rastreiam estados de conexão.

Se usarmos a analogia do transporte compartilhado aqui, pense nisso como uma situação em que milhares ou mesmo centenas de milhares de solicitações falsas são feitas a uma empresa de transporte compartilhado. Os táxis esperam que os passageiros entrem e iniciem a viagem, mas isso nunca acontece, esgotando todos os táxis disponíveis e tornando o serviço indisponível para viagens legítimas.

- Ataque Smurf. O nome desse ataque de DDoS se baseia no conceito de que invasores minúsculos e numerosos podem sobrecarregar um oponente muito maior por volume absoluto, assim como a colônia fictícia de pequenos humanoides azuis chamados de Smurfs. Em um ataque de DDoS Smurf, um grande número de pacotes ICMP com o IP de origem falsificado de um alvo pretendido são transmitidos para uma rede de computadores usando um endereço de transmissão IP. Por padrão, a maioria dos dispositivos em uma rede responderá enviando uma resposta ao endereço IP de origem. Dependendo do número de máquinas na rede, o computador da vítima pode ser extremamente desacelerado ao ser inundado de tráfego.

Ataques de DDoS de amplificação/reflexão de DNS

Sistema de Nomes de Domínio ou ataques de amplificação/reflexão de DNS são um tipo específico de vetor de ataque de DDoS volumétrico no qual os hackers falsificam o endereço IP de seu alvo para enviar grandes quantidades de solicitações para abrir servidores DNS. Em resposta, esses servidores de DNS respondem às solicitações mal-intencionadas enviadas pelo endereço IP falsificado, o que cria um ataque ao alvo desejado por meio de uma inundação de respostas de DNS. Muito rapidamente, o grande volume de tráfego criado a partir das respostas do DNS sobrecarrega os serviços da organização vitimada, o que os torna indisponíveis e impede que o tráfego legítimo chegue ao destino pretendido.

Para explicar esse tipo de ataque usando a analogia do transporte compartilhado, imagine se centenas ou milhares de solicitações de transporte compartilhado fossem feitas para enviar táxis ao endereço da vítima. Esses táxis compartilhados agora obstruem as ruas que levam à casa da vítima, impedindo que visitantes legítimos cheguem ao endereço do indivíduo. Esta analogia também pode ser estendida para explicar ataques de DDoS volumétricos na próxima seção.

Ataques de DDoS volumétricos

Os ataques de DDoS baseados em volume são direcionados às camadas 3 e 4 do OSI, sobrecarregando um alvo com uma inundação de tráfego de múltiplas fontes e, por fim, consumindo toda a largura de banda disponível do alvo, causando lentidão ou falha. Os ataques volumétricos são frequentemente usados para desviar a atenção de outros tipos de ataques de DDoS ou ataques cibernéticos mais perigosos.

- Inundações UDP. Inundações UDPsão frequentemente escolhidas para ataques de DDoS de maior largura de banda. Os invasores tentam sobrecarregar as portas do host visado com pacotes IP que contêm o protocolo UDP sem estado. Em seguida, o host da vítima procura aplicações associadas aos pacotes de UDP e, quando não as encontra, retorna uma mensagem "Destination Unreachable" (destino inacessível) ao remetente. Muitas vezes, os endereços IP são falsificados para anonimizar o invasor e, quando o host visado é inundado com o tráfego do ataque, o sistema deixa de responder e fica indisponível para os usuários legítimos.

- Inundações ICMP. O ICMP (Internet Control Message Protocol) é usado principalmente para mensagens de erro e, normalmente, não troca dados entre sistemas. Os pacotes de ICMP podem acompanhar os pacotes de TCP (Protocolo de Controle de Transmissão), que permitem que programas de aplicações e dispositivos de computação troquem mensagens em uma rede ao se conectarem a um servidor. Uma inundação ICMP é um método de ataque de DDoS à infraestrutura da Camada 3 que usa mensagens de ICMP para sobrecarregar a largura de banda da rede visada.

Como se defender contra ataques de DDoS

As organizações podem se proteger contra e limitar a interrupção de ataques de DDoS com uma estratégia sólida de DDoS, serviços de atenuação de DDoS superiores e controles avançados de cibersegurança superiores.

As soluções baseadas em nuvem oferecem proteção anti-DDoS de alta capacidade, alto desempenho e sempre ativa, que pode impedir que tráfego mal-intencionado chegue a um website ou interfira nas comunicações da API da Web, limitando o impacto do ataque e permitindo a passagem do tráfego normal para os negócios como de costume.

Serviços de mitigação de DDoS

Em um ambiente de ataques em constante evolução, a proteção contra DDoS oferecida por um provedor de mitigação que adota uma abordagem de defesa em profundidade pode manter as organizações e os usuários finais seguros. Um serviço de mitigação de DDoS detectará e bloqueará ataques de DDoS o mais rapidamente possível, idealmente em zero segundo ou alguns segundos a partir do momento em que o tráfego do ataque chegar aos centros de depuração do provedor de mitigação. Como os vetores de ataque continuam mudando e os tamanhos dos ataques continuam aumentando, para obter a melhor proteção contra DDoS, um provedor deve investir continuamente na capacidade de defesa. Para acompanhar os ataques grandes e complexos, é necessário ter as tecnologias certas para detectar o tráfego mal-intencionado e iniciar sólidas contramedidas defensivas para mitigar ataques rapidamente.

Os provedores de mitigação de DDoS filtram o tráfego de ataque para evitar que ele atinja o ativo alvo pretendido. O tráfego de ataque é bloqueado por um serviço de proteção da Web baseado em CDN, um serviço de depuração DDoS ou um serviço DNS baseado em nuvem.

- Defesas DDoS baseadas em CDN. Uma CDN avançada e devidamente configurada pode oferecer proteção contra ataques de DDoS. Quando um provedor de serviços de proteção de website usa a CDN para acelerar o tráfego especificamente usando os protocolos HTTP e HTTPS, todos os ataques de DDoS direcionados a esse URL podem ser descartados na edge da rede. Isso significa que os ataques de DDoS de camadas 3 e 4 são mitigados imediatamente, pois esse tipo de tráfego não se destina às portas da Web 80 e 443. Como um proxy em nuvem, a rede fica na frente da infraestrutura de TI de um cliente e entrega o tráfego dos usuários finais aos websites e às aplicações. Como essas soluções operam em linha, os ativos voltados para a Web são sempre protegidos, sem interação humana, contra os ataques de DDoS na camada de rede.

- Depuração em nuvem de DDoS. A depuração de DDoS pode manter seu serviço ou negócio online em funcionamento, mesmo durante um ataque. Um serviço de depuração em nuvem pode mitigar rapidamente os ataques direcionados a ativos não relacionadas à Web, como a infraestrutura de rede, em escala. Ao contrário da mitigação baseada em CDN, um serviço de depuração de DDoS pode proteger todas as portas, protocolos e aplicações do data center, incluindo serviços baseados na Web e em IP. As organizações direcionam seu tráfego de rede para a infraestrutura de depuração do provedor de mitigação de duas maneiras: por meio de uma alteração de anúncio de rota do BGP (Border Gateway Protocol) ou redirecionamento de DNS (registro A ou CNAME). O tráfego é monitorado e inspecionado em busca de atividades maliciosas, e a mitigação é aplicada quando ataques de DDoS são identificados. Normalmente, esse serviço pode estar disponível em configurações sob demanda e sempre ativas, dependendo da postura de segurança preferida de uma organização (embora um número cada vez maior de organizações esteja migrando para um modelo de implantação sempre ativo pela resposta defensiva mais rápida).

- Firewalls de aplicações da Web. Para defesas específicas da camada de aplicação, as organizações devem implantar um WAF (Web application firewall) para combater ataques avançados, incluindo certos tipos de ataques de DDoS, como solicitações HTTP, HTTP GET e inundações HTTP POST, que visam interromper os processos de aplicativos da Camada 7 do modelo OSI.

- Proteção DDoS local. A proteção DDoS no local ou na rede envolve dispositivos físicos e/ou virtualizados que residem no data center de uma empresa e se integram aos seus roteadores de edge para impedir ataques de DDoS mal-intencionados na edge da rede. Isto é particularmente útil quando os cibercriminosos utilizam ataques "baixos e lentos" ou "pequenos e rápidos" projetados para evitar a detecção. Além disso, a proteção DDoS local ajuda as empresas a evitar custos operacionais relacionados ao redirecionamento do tráfego para um centro de depuração na nuvem quando não são alvo de ataques volumétricos. A proteção DDoS local também atende a empresas que requerem latência ultrabaixa em seu tráfego de rede. Exemplos de tais casos de uso incluem empresas que fornecem plataformas de conferência de voz e vídeo, serviços multimídia e plataformas de jogos ou outros serviços que possuem requisitos de latência quase em tempo real.

- Proteção híbrida contra DDoS. Uma solução híbrida de proteção contra DDoS combina os recursos e benefícios da proteção DDoS no local e na nuvem. Uma solução híbrida de DDoS protege a infraestrutura de rede de um cliente contra a grande maioria dos pequenos ataques com dispositivos locais ou na rede, mas utiliza a escala e a capacidade de um centro de limpeza em nuvem como backup para grandes ataques volumétricos.

- Sinalização em nuvem. A sinalização em nuvem é um termo do setor que indica que os dispositivos locais transferem automaticamente a pegada de ataque, a assinatura e outras informações relevantes para os centros de limpeza em nuvem quando tal redirecionamento se torna necessário para proteger de maneira ideal os ativos e a infraestrutura de rede de um cliente contra um ataque DDoS.

Benefícios de um serviço de mitigação de DDoS

Durante a mitigação, seu provedor de proteção contra DDoS implantará uma sequência de contramedidas destinadas a interromper e diminuir o impacto de um ataque de negação de serviço distribuída. À medida que os ataques modernos se tornam mais avançados, a proteção de mitigação de DDoS baseada na nuvem ajuda a fornecer segurança profunda em escala, mantendo a infraestrutura de back-end e os serviços voltados para a Internet disponíveis e com desempenho ideal.

Por meio dos serviços de proteção contra ataques de DDoS, as organizações podem:

- Reduzir a superfície de ataque e os riscos comerciais associados aos ataques de DDoS

- Evitar tempo de inatividade com impacto nos negócios

- Proteja-se contra páginas da Web que ficam offline

- Aumentar a velocidade de resposta a um evento de DDoS e otimizar os recursos de resposta a incidentes

- Diminuir o tempo para entender e investigar uma interrupção do serviço

- Evitar a perda de produtividade dos funcionários

- Implantar contramedidas mais rapidamente para se defender contra um ataque de DDoS

- Evitar danos à reputação da marca e ao resultado financeiro

- Manter o tempo de atividade e o desempenho das aplicações em todos os recursos digitais

- Minimizar os custos associados à segurança na Web

- Defenda-se contra extorsão, ransomwaree outras novas ameaças em evolução

Proteja seus serviços da Web e da Internet contra ataques de DDoS com a Akamai

A Akamai fornece serviços detalhados de defesa e mitigação de DDoS por meio de uma malha transparente de edge dedicada, DNS distribuído e defesas contra limpeza de nuvem. Esses serviços em nuvem desenvolvidos especificamente são projetados para fortalecer as posturas de segurança de rede e DDoS, ao mesmo tempo que reduzem as superfícies de ataque, melhoram a qualidade da mitigação e reduzem falsos positivos, e também aumentam a resiliência contra os ataques maiores e mais complexos. Além disso, as soluções podem ser ajustadas aos requisitos específicos de suas aplicações da Web ou seus serviços baseados na Internet.

- Defesa de edge com o App & API Protector. O Akamai App & API Protector reúne firewall de aplicativos da Web, mitigação de bots, segurança de API e proteção DDoS de Camada 7 em uma única solução. Ele identifica rapidamente vulnerabilidades e mitiga ameaças em todas as suas propriedades da Web e de APIs, mesmo para as arquiteturas distribuídas mais complexas. Reconhecido como a solução líder de detecção de ataques no mercado, o App & API Protector é fácil de implementar e de usar. Ele fornece atualizações automáticas para proteção de segurança, além de visibilidade holística do tráfego e dos ataques.

- Defesa DNS com Edge DNS. O serviço DNS oficial da Akamai, Edge DNS, também filtra o tráfego na edge. Ao contrário de outras soluções de DNS, a Akamai projetou o Edge DNS especificamente para oferecer disponibilidade e resiliência contra ataques de DDoS. O Edge DNS oferece desempenho superior, com redundâncias arquitetônicas em vários níveis, incluindo servidores de nomes, pontos de presença, redes e até mesmo nuvens anycast IP segmentadas.

- Proteção abrangente contra DDoS com Prolexic. O Akamai Prolexic vem em três opções – local, nuvem e híbrido – e oferece proteção abrangente contra DDoS para data centers e infraestruturas híbridas de um cliente em todas as portas e protocolos. A proteção DDoS em nuvem da Prolexic, seja como uma solução independente ou como um backup híbrido para Prolexic On-Prem, é alimentada por mais de 36 centros de depuração em nuvem em 32 centros metropolitanos globais, oferecendo mais de 20 Tbps de defesa DDoS dedicada. Essa capacidade foi criada para manter disponíveis os ativos voltados para a Internet: a base de qualquer programa de segurança da informação. Como um serviço totalmente gerenciado, o Prolexic pode construir modelos de segurança positivos e negativos. O serviço combina defesas automatizadas com a mitigação especializada da equipe global da Akamai, composta por mais de 225 agentes do SOCC que trabalham na linha de frente. O Prolexic também oferece um SLA de mitigação de zero segundo, líder do setor, por meio de controles defensivos proativos para manter a infraestrutura do data center e os serviços baseados na Internet protegidos e altamente disponíveis.

Saiba mais sobre os ataques de DDoS

- O que é proteção contra DoS?

- O que é um ataque de inundação de ICMP?

- O que é um ataque de DDoS do Memcached?

- O que são ataques de DDoS de inundação SYN?

- O que é um ataque de DDoS Slowloris?

- O que é um ataque de DDoS do tipo inundação de UDP?

- O que é um ataque de DDoS de camada de aplicação?

- O que são ataques do tipo amplificação de DNS?

- O que é um ataque de DDoS de SSDP?

- O que é um ataque de DDoS do tipo reflexão de CLDAP?

Perguntas frequentes (FAQ)

Um ataque de DoS, ou ataque de negação de serviço, é projetado para tornar um website, roteador, servidor ou rede indisponível para usuários legítimos. Um ataque de DoS é lançado a partir de um único computador, enquanto um ataque de DDoS (negação de serviço distribuída) usa um botnet ou uma rede distribuída de endereços IPv4 ou IPv6 (uma rede robótica de computadores, máquinas ou dispositivos de Internet das coisas sequestrados) para atacar um alvo a partir de vários locais.

Um ataque de DoS ou DDoS tenta inundar um servidor, website, dispositivo de rede ou máquina com tráfego malicioso em excesso, deixando-o inoperável. Em um ataque volumétrico, como uma inundação de ICMP ou um ataque de inundação de UDP, os invasores sobrecarregam um alvo com grandes quantidades de tráfego, sobrecarregando o sistema ou o caminho da rede para o sistema, enquanto impedem que o tráfego legítimo e os usuários acessem esse recurso.

Um ataque de protocolo, como uma inundação SYN, tenta consumir e esgotar a capacidade de computação dos recursos da infraestrutura de rede, como firewalls ou balanceadores de carga por meio de solicitações de conexão mal-intencionadas que exploram as comunicações de protocolo. Em um ataque na camada de aplicação, como Slowloris, os invasores exploram a capacidade de um servidor da Web, servidor de aplicações ou banco de dados esgotando a quantidade de solicitações que podem ser atendidas enquanto passam despercebidas de volumes de solicitação baixos, tornando o servidor indisponível para os usuários.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicativos empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.

Produtos relacionados

Prolexic

Interrompa ataques de DDoS com a defesa mais rápida e eficaz, não importa a escala.

Edge DNS

Conte com um DNS (Sistema de Nomes de Domínio) altamente seguro para ter disponibilidade ininterrupta das APIs e aplicações Web.

App & API Protector

Segurança completa e sem comprometimento para websites, aplicações e APIs.

Recursos adicionais

Proteção contra DDoS em um mundo de nuvem híbrida

As estratégias de mitigação de DDoS não são todas iguais. Veja quantos provedores de serviços de nuvem são defasados e quais elementos procurar.

Ameaças DDoS na EMEA em 2024

Nossa pesquisa mais recente traz o conhecimento de que você precisa para se defender melhor contra ataques de DDoS emergentes na região EMEA.

O que uma análise sobre tráfego de DNS mal-intencionado pode revelar sobre os riscos que as organizações correm?

O DNS é uma das infraestruturas de Internet mais antigas. No entanto, uma quantidade incrível de tráfego de ataque passa por ela. Detalhes sobre as ameaças mais predominantes e muito mais podem ser encontrados neste relatório.

Páginas relacionadas

Saiba mais sobre os tópicos e tecnologias relacionados nas páginas listadas abaixo.