認証情報紛失!インターネット上でプレーンテキスト認証情報を検索する

編集・協力:Tricia Howard

エグゼクティブサマリー

Akamai Huntは、 Akamai Guardicore Segmentationを利用した事前対応型の脅威ハンティングサービスですが、 ある金融機関の正当なプレーンテキストの認証情報をインターネット上で発見しました。

検知後、この状況は 24 時間以内に報告され、修復されました。

このブログ記事では、この探索と調査の分析、およびお客様に推奨した緩和策についてご紹介します。

プライバシーの観点から、画像やコピーに含まれる情報は大幅に修正しています。

はじめに

脅威ハンターといえども、インターネット上でプレーンテキストの認証情報を見つけることは、そうあることではありません。

Akamai Hunt チームは、お客様のネットワークにおける異常、脅威、リスクの検知のみに特化した事前対応型の脅威ハンターで構成されています。 サイバーセキュリティ の世界における最大のリスクのひとつはデータ漏えいであり、Akamai はこれを防ぐことを目標としています。それが予防であれ、検知であれ、緩和であれ、私たちはお客様のために専門的な目となり耳となる方法論を確立しています。

調査の行き着く先は分からないものですが、この記事で取り上げるケースは特殊なものでした。不審な Python スクリプトを検知して逆コンパイルした結果、 金融機関のプレーンテキストのドメインユーザー認証情報というとんでもないものが見つかりました。金融機関において攻撃者がこのレベルのアクセス権を持てば、どんなことでも可能です。(先に言っておきますが、悪い結果には至っていません。)

人的要素は、組織にとって最大のサイバーセキュリティの脅威と考えられています。このブログ記事では、調査と調査結果について説明し、他のセキュリティ専門家向けに補足的なガイダンスを提供します。

検知に至るまで

脅威はファイルに潜み、ファイルはフォルダーに潜みます。一時ファイルやダウンロードフォルダーはマルウェアが隠れるのに絶好の場所です。なぜなら、これらはユーザーによってメンテナンスされないままになっていることが多く、 正当なコマンド名を模倣 して、チェックするユーザーを欺くことができるからです。

Akamai の事前対応型検知メカニズムの 1 つは、特定のフォルダーを継続的に監視し、 既知のベースラインと比較することです。

調査を通して、当社では攻撃者がよく悪性のファイルをドロップするパスのリストを作成しました。これらのパスをマークし、限定されたパスリスト内で作成された新しい実行ファイルとスクリプトを調査しました。

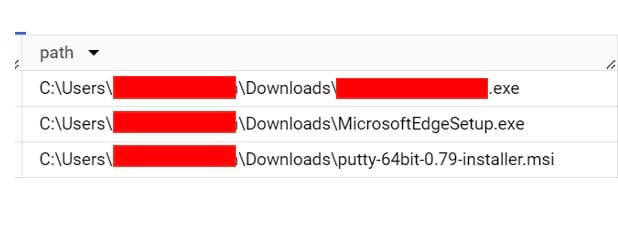

私たちが探していたパスは、以下のようなものです。

C:\Users\Public

C:\Users\<username>\Downloads

C:\Windows\Temp

C:\Users\<username>\AppData\Local\Temp

探索して新しいファイルが見つかると、以下のようないくつかのチェックを実行し、アラートに相当するかどうかを判断します。

実行可能ファイルによって行われた接続

他のネットワーク資産上に存在するか

VirusTotal などの公開情報と内部インテリジェンスフィード

2023 年 10 月、私たちはダウンロードフォルダーに突然、同時に現れたいくつかのファイルを検知しました(図 1)。

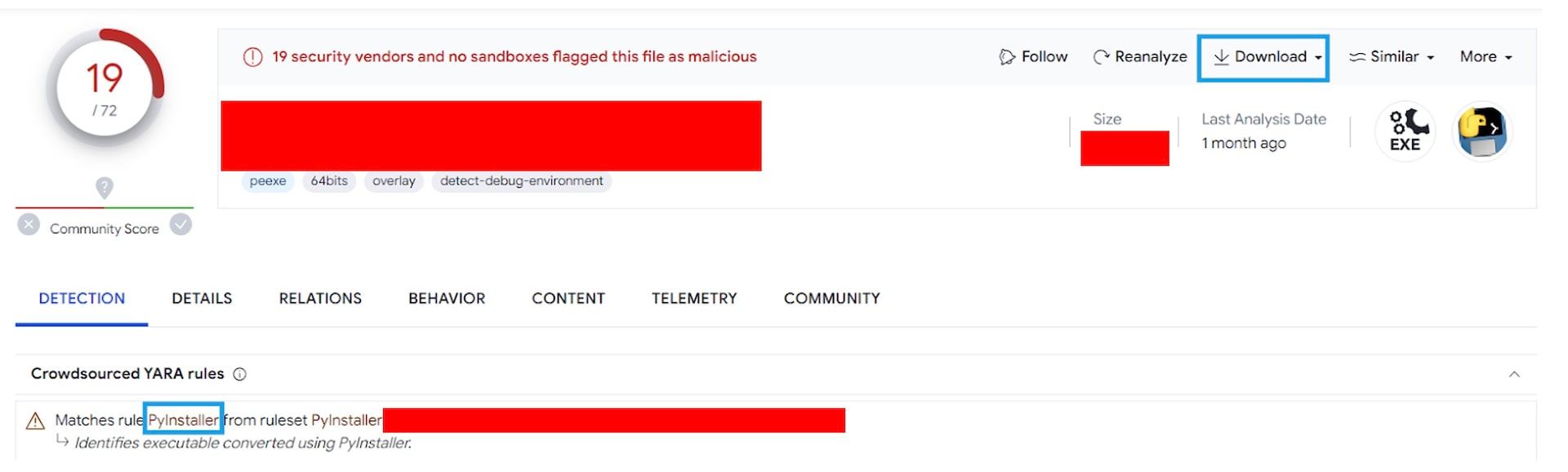

特に、あるファイルが目に留まりました。このファイルは最近作成されたものでしたが、このお客様のネットワークに登場したことはありませんでした。しかし、このファイルは VirusTotal で確認されており(図 2)、多くの情報源から悪性ファイルとしてフラグが付けられていました。このファイルは VirusTotal のページでダウンロード可能だったので、ダウンロードしてみました。

その結果、そのファイルは PyInstaller のパッケージ化されたバイナリだと分かりました。そこでこのバイナリを逆コンパイルして Python のソースコードを取得し、手作業で調べました。

調査

これで作業対象が判明したので、ファイルの調査を開始できます。このファイルによって行われた接続、実行したユーザー、攻撃者がダウンロードした可能性のある他の不審なファイル、さらに不審なアセットに対するその他の検知方法をチェックしました。

このファイルは、サードパーティのプロバイダーに紐づく多くのデバイスと通信していました。これは、サードパーティのデバイスによってある程度の正当性が確認されているということですが、このことで警戒フラグが立ちました。このスクリプトは、VirusTotal で多数の悪性を示すサインとともに検出されたため、非常に気がかりです。

このファイルを、 pycdc を使用して逆コンパイルしたところ、見た目はいたって普通の IT ファイルのようでした。ところが、このスクリプトは、次の 3 つのステップを実行するバックアップスクリプトであることが判明しました。

スクリプトが IP アドレスのリストを読み取る

各 IP に接続する

設定とバージョンをバックアップする

皆さんの認証情報を入手!

さてここからが面白いところです。スクリプトを実行するためには、認証が必要です。そのため、ドメインユーザーの認証情報が含まれています。私たちは、このユーザーが実際に正当なユーザーであることを確認しましたが、これによって話がさらに奇妙になりました。しかも、このユーザーのアクセスレベルはかなり高いものでした。なぜ、プレーンテキストの認証情報を含むバックアップスクリプトがインターネット上で見つかるのでしょうか。

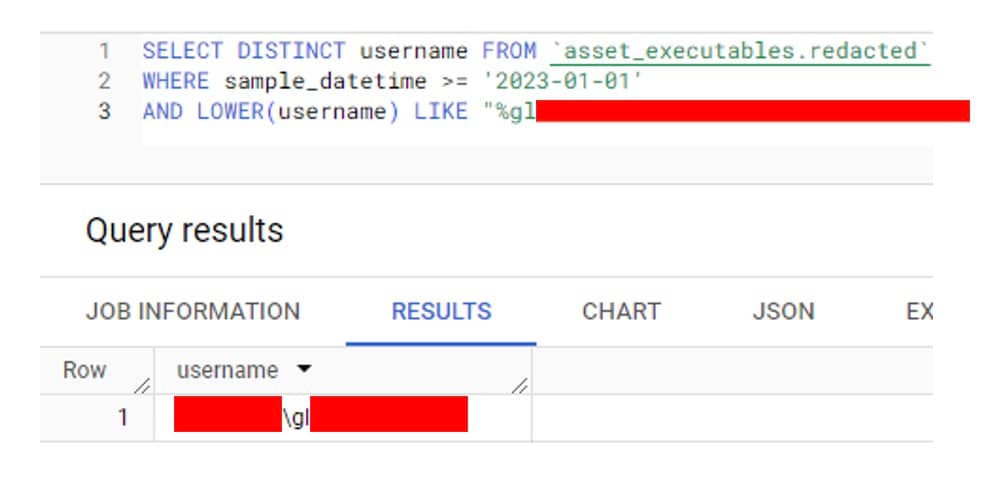

私たちはすぐにお客様に連絡し、そのスクリプトが本当に正当なものであることを確認しました。このスクリプトは、社内で作成され、誤って VirusTotal にアップロードされた本物の IT スクリプトでした(図 3)。

緩和策

セキュリティの世界でハッピーな話をすることはあまりありませんが、幸いなことに、この話は良い結果に終わりました。この状況は Hunt チームによって 24 時間以内に発見され、改善され、報告されました。インターネット上でプレーンテキストの認証情報を見つけたら、大惨事にならないよう、とにかく迅速に対処することが大切です。

お客様に連絡した後、緩和策をいくつかお勧めしました。

晒されたユーザーと、ファイルがアクセスした、被害を受けたデバイスのユーザーのパスワードを変更する

この種のアクティビティ用の管理システムを展開する

セキュリティ意識を向上させる。個人情報が盗まれる可能性があるため、信頼できないソフトウェアは導入しないこと

お客様は、迅速かつ積極的に対応しました。

結論

ヒューマンエラーと開発者のセキュリティは、サイバーセキュリティで最もホットなトピックの 2 つであり、この話はその両方に該当する好例です。もちろん、このような状況が誰にも見つからず、しばらく放置される可能性があったことは十分に考えられますし、それが最善のシナリオであったでしょう。しかしその逆は悲惨です。ゲーム・オブ・スローンズのファンでなくとも、不正な存在が(特に金融機関の高位の認証情報を使った場合)どのような損害を与えるか、想像に難くありません。

積極的な脅威ハンターとして、Akamai Hunt チームは、今回のような実際に観測されたシナリオを分析、公表し、セキュリティコミュニティ全体を支援していきます。

フォローする

これらの最新情報やその他のセキュリティに関する調査については、 X (旧 Twitter)でフォローしてください。