Honey, perdi minhas credenciais! Localizar credenciais de texto sem formatação na Internet

Comentários editoriais e adicionais por Tricia Howard

Resumo executivo

O Akamai Hunt, o serviço proativo de busca de ameaças desenvolvido pelo Akamai Guardicore Segmentation, encontrou credenciais legítimas de texto sem formatação de uma instituição financeira na Internet.

Uma vez detectada, a situação foi comunicada e corrigida dentro de 24 horas.

Nesta publicação do blog, fornecemos uma análise e investigação dessa descoberta e as mitigações que recomendamos ao cliente.

Para resguardar a privacidade, editamos significativamente informações nas imagens e textos.

Introdução

Mesmo como caçador de ameaças, não é todo dia que você encontra credenciais de texto sem formatação na Internet.

Nossa equipe do Akamai Hunt é composta de caçadores de ameaças proativos focados exclusivamente na detecção de anomalias, ameaças e riscos nas redes de nossos clientes. Um dos maiores riscos no mundo da cibersegurança é a violação de dados, e é isso que pretendemos evitar. Quer isso signifique prevenção, detecção ou mitigação, temos metodologias para sermos olhos e ouvidos especializados para nossos clientes.

Você nunca sabe onde uma investigação vai levar, mas a história que estamos discutindo nesta publicação foi algo especial. Depois de detectar e descompilar um script em Python suspeito, encontramos o inconcebível: credenciais de usuário de domínio em texto sem formatação de uma instituição financeira. O céu é o limite para os agentes mal-intencionados com esse nível de acesso, especialmente em uma instituição financeira. Mas não se preocupe, essa história tem um final feliz.

O elemento humano é considerado a maior ameaça à cibersegurança de uma organização. Nesta publicação do blog, discutiremos a investigação e as descobertas e forneceremos algumas orientações adicionais para outros profissionais de segurança.

O caminho para a detecção

As ameaças são ocultadas em arquivos e os arquivos são ocultados em pastas. Os arquivos temporários e downloads são ótimos lugares para o malware se esconder, pois esse locais muitas vezes permanecem sem manutenção pelo usuário, e é possível simular nomes de comandos legítimos para enganar os usuários que fazem a verificação.

Um de nossos mecanismos de detecção proativa está monitorando continuamente determinadas pastas e comparando-as com a linha de base conhecida.

Por meio de nossa pesquisa, compilamos uma lista de caminhos nos quais os invasores costumam inserir arquivos mal-intencionados. Marcamos esses caminhos e examinamos novos executáveis e scripts que foram criados em uma lista limitada de caminhos.

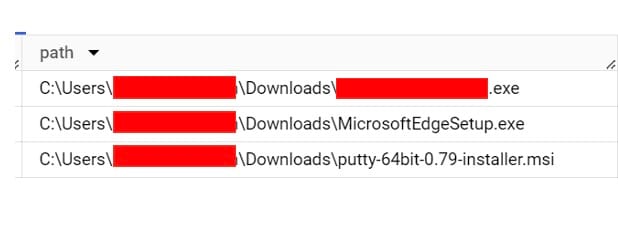

Alguns caminhos que pesquisamos foram:

C:\Usuários\Público

C:\Usuários\<nome de usuário>\Downloads

C:\Windows\Temp

C:\Usuários\<nome de usuário>\AppData\Local\Temp

Quando um novo arquivo é descoberto, executamos várias verificações para determinar se ele é merecedor de um alerta, como:

Conexões feitas pelo executável

Existência em outros ativos de rede

Feeds de inteligência interna, juntamente com feeds públicos, como VirusTotal

Em outubro de 2023, detectamos alguns arquivos que apareceram repentinamente simultaneamente na pasta de downloads (Figura 1).

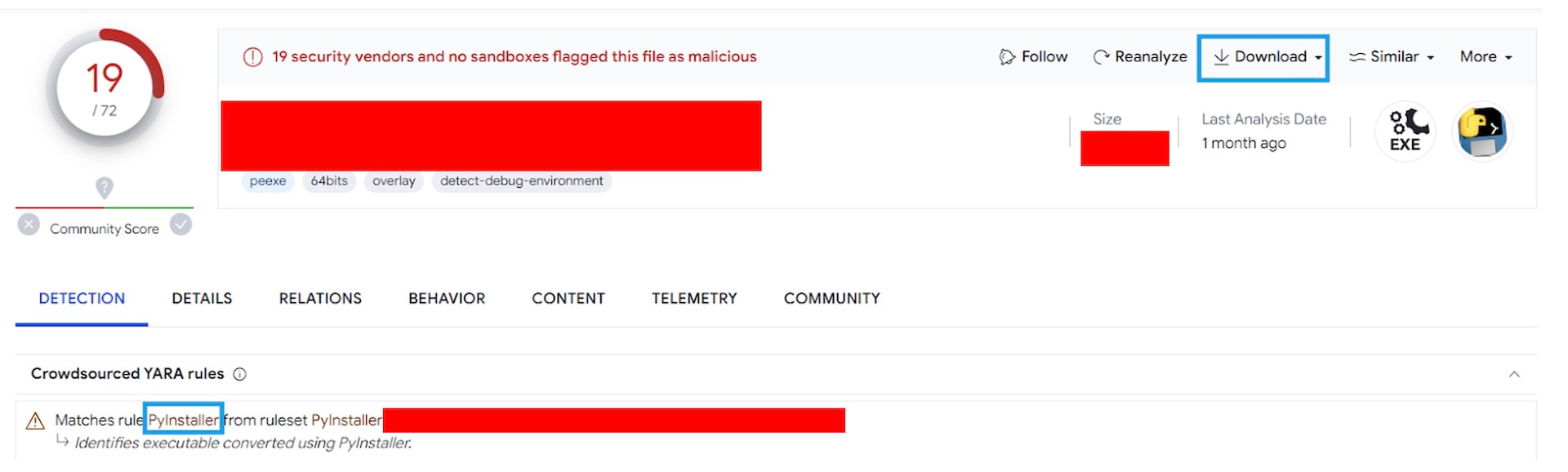

Um arquivo em particular se destacou: Ele foi criado recentemente e nunca apareceu na rede desse cliente. No entanto, ele havia sido visto no VirusTotal (Figura 2) e tinha sido marcado como mal-intencionado por várias fontes. O arquivo estava disponível para download na página do VirusTotal, então fizemos isso.

Descobrimos que o arquivo era um binário empacotado pelo PyInstaller. Descompactamos o binário e obtivemos o código-fonte Python, que examinamos manualmente.

A investigação

Agora que sabemos com o que estamos trabalhando, podemos começar a investigação do arquivo. Verificamos se há conexões feitas pelo arquivo, pelo usuário que o executou, outros arquivos suspeitos que o invasor pode ter baixado e também mais métodos de detecção em torno do ativo suspeito.

O arquivo se comunicou com muitos dispositivos associados a um provedor de terceiros, o que gerou um alerta para nós, pois isso indicaria que alguma quantidade de legitimidade foi vista pelo dispositivo do terceiro. Como esse script foi encontrado no VirusTotal com muitos mecanismos positivos, isso é profundamente preocupante.

Descompactamos o arquivo usando pycdc e, a princípio, parecia ser um arquivo de TI normal. Em vez disso, o script foi criado para ser um script de backup que executa as três etapas a seguir:

O script lê uma lista de endereços IP

Ele se conecta a cada IP

Ele faz backup de configurações e versões

Surpresa, temos suas credenciais!

É aqui que a história fica realmente interessante. Para que o script fosse executado, era preciso que uma autenticação ocorresse. Sendo assim, as credenciais de um usuário de domínio foram incluídas. Verificamos que o usuário era, de fato, um usuário legítimo, o que torna toda a história ainda mais esquisita. Não era apenas isso, mas também o nível de acesso desse usuário era muito alto. Por que um script de backup com credenciais de texto sem formatação dentro dele seria encontrado na Internet?

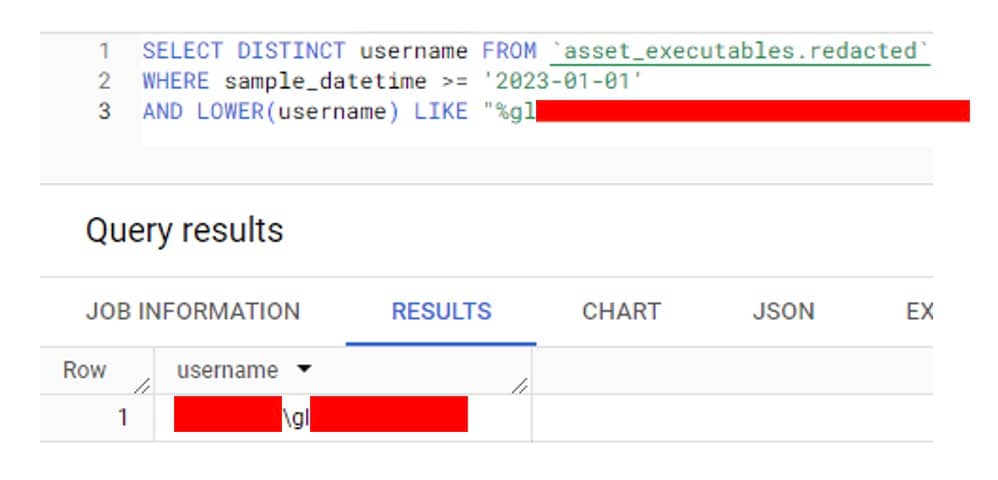

Entramos imediatamente em contato com o cliente, que confirmou que o script era realmente legítimo. Era um script de TI real que foi criado internamente e carregado acidentalmente no VirusTotal (Figura 3).

Mitigações

Muitas vezes, não conseguimos contar histórias felizes em se tratando de segurança, mas felizmente, essa acaba bem. Essa situação foi descoberta, corrigida e comunicada pela equipe do Hunt em 24 horas. Quando você encontra credenciais de texto sem formatação na Internet, é melhor agir rapidamente para evitar catástrofes.

Após entrar em contato com o cliente, fornecemos algumas mitigações recomendadas:

Alterar as senhas do usuário exposto e dos usuários nos dispositivos afetados que o arquivo acessou

Implantar um sistema de gerenciamento para esse tipo de atividade

Praticar a conscientização sobre segurança: não instalar softwares não confiáveis, pois dados particulares podem ser roubados

O cliente respondeu com vigor e velocidade à correção.

Conclusão

O erro humano e a segurança do desenvolvedor são dois dos tópicos mais importantes da cibersegurança, e essa história é um excelente exemplo de ambos. É totalmente razoável supor que essa situação poderia ter passado despercebida por algum tempo, e este teria sido o melhor cenário. A alternativa poderia ter sido desastrosa: Você não precisa ser fã de Game of Thrones para imaginar que danos poderiam ter sido causados por uma entidade ilegítima (especialmente com credenciais elevadas em uma instituição financeira).

Como caçadores proativos de ameaças, a equipe do Akamai Hunt continuará a analisar e a publicar os cenários reais que observamos, como esse, para ajudar a comunidade de segurança em geral.

Siga-nos

Para acompanhar essas atualizações e outras pesquisas de segurança, você pode nos seguir no X (antigo Twitter).