¡He perdido mis credenciales! Búsqueda de credenciales en texto sin formato en Internet

Comentario editorial y adicional de Tricia Howard

Resumen ejecutivo

Akamai Hunt, el servicio proactivo de búsqueda de amenazas con tecnología de Akamai Guardicore Segmentation, ha descubierto en Internet credenciales legítimas en texto sin formato de una institución financiera.

Una vez detectadas, la situación se comunicó y solucionó en un plazo de 24 horas.

En esta entrada de blog, ofreceremos un análisis sobre el descubrimiento y la investigación de este hallazgo, así como las mitigaciones que recomendamos al cliente.

Por motivos de privacidad, hemos ocultado bastante información en las imágenes y en la copia.

Introducción

Incluso como buscador de amenazas, no todos los días se encuentran credenciales en texto sin formato en Internet.

Nuestro equipo Akamai Hunt está formado por buscadores de amenazas proactivos que se centran exclusivamente en detectar anomalías, amenazas y riesgos en las redes de nuestros clientes. Uno de los mayores riesgos del mundo de la ciberseguridad es una filtración de datos, y eso es lo que pretendemos evitar. Tanto si implica prevención, detección o mitigación, contamos con metodologías para ser los ojos y los oídos especializados de nuestros clientes.

Nunca se sabe a dónde llevará una investigación, pero la historia que analizamos en esta publicación fue especial. Después de detectar y descompilar un script Python sospechoso, encontramos lo inconcebible: credenciales de usuario de dominio en texto sin formato de una institución financiera. El cielo es el límite para los agentes maliciosos con ese nivel de acceso, especialmente en una institución financiera. (No se preocupe, esta historia tiene un final feliz).

El elemento humano se considera la mayor amenaza de ciberseguridad para una organización. En esta entrada de blog, analizaremos la investigación y los hallazgos, y proporcionaremos algunas directrices adicionales para otros profesionales de la seguridad.

El camino hacia la detección

Las amenazas se ocultan en los archivos y los archivos se ocultan en carpetas. Los archivos temporales y las descargas son lugares ideales para ocultar el malware, ya que por lo general el usuario no hace un mantenimiento de estos, y se pueden simular nombres de comandos legítimos para engañar a los usuarios que realizan comprobaciones.

Uno de nuestros mecanismos de detección proactiva es la supervisión continua de determinadas carpetas y su comparación con una referencia conocida.

Mediante nuestra investigación, hemos recopilado una lista de rutas en las que los atacantes suelen colocar archivos maliciosos. Marcamos esas rutas y examinamos los nuevos ejecutables y scripts que se crearon en una lista limitada de rutas.

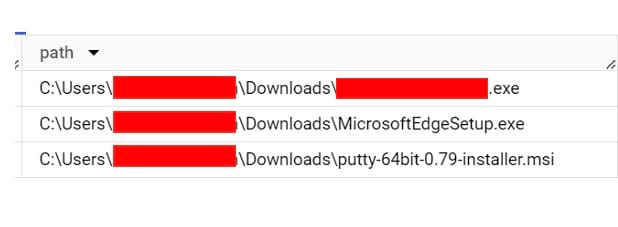

Algunas de las rutas que buscamos fueron:

C:\Users\Public

C:\Users\<nombre_usuario>\Downloads

C:\Windows\Temp

C:\Users\<nombre_usuario>\AppData\Local\Temp

Cuando se encuentra un nuevo archivo, ejecutamos varias comprobaciones para determinar si merece una alerta; por ejemplo:

Conexiones realizadas por el ejecutable

Existencia en otros activos de red

Fuentes de información internas, junto con las públicas, como VirusTotal

En octubre de 2023, detectamos algunos archivos que aparecieron de forma repentina y simultánea en la carpeta de descargas (Figura 1).

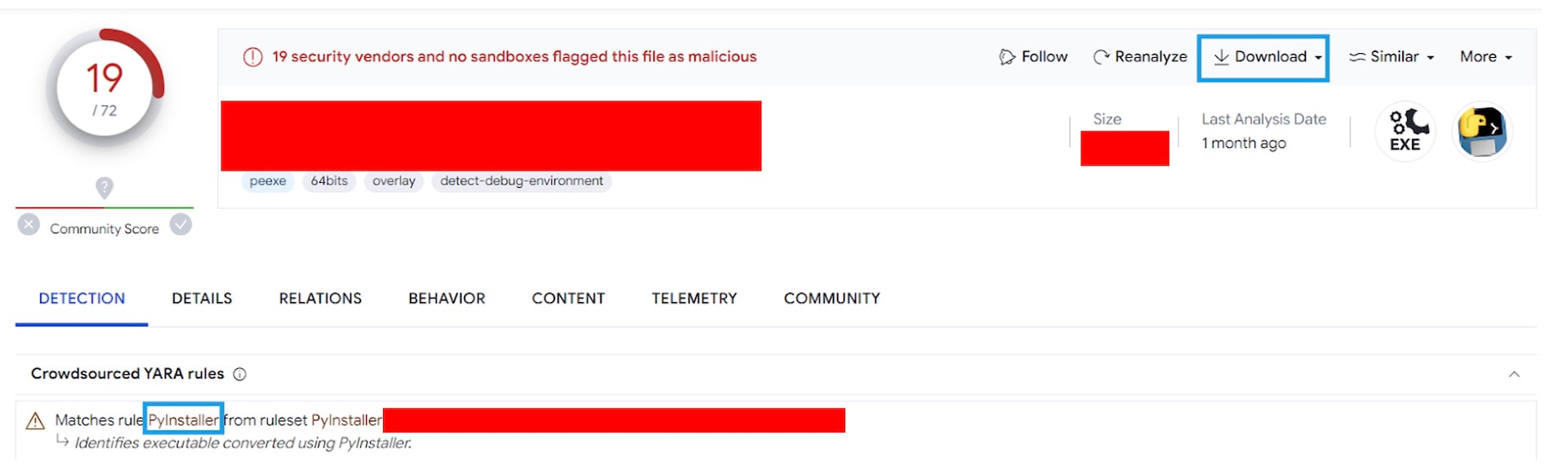

Entre ellos, destacaba un archivo en particular: Se había creado recientemente y nunca había aparecido en la red de este cliente. Sin embargo, se había visto en VirusTotal (Figura 2) y diversas fuentes lo habían marcado como malicioso. El archivo estaba disponible para su descarga en la página VirusTotal, y eso hicimos.

Descubrimos que el archivo era un binario empaquetado con PyInstaller. Descompilamos el binario y obtuvimos el código fuente Python, el cual examinamos de forma manual.

La investigación

Ahora que sabemos con qué estamos trabajando, podemos empezar la investigación del archivo. Hemos comprobado las conexiones realizadas por el archivo, el usuario que lo ejecutó, otros archivos sospechosos que el atacante podría haber descargado y otros métodos de detección relacionados con el activo sospechoso.

El archivo se comunicó con un gran número de dispositivos asociados a un proveedor externo, lo que nos hizo sospechar porque esto indicaría que el dispositivo de la tercera parte pudo ver cierta legitimidad. Dado que este script se encontró en VirusTotal con numerosos motores positivos, es muy preocupante.

Descompilamos el archivo con pycdc y, en un primer vistazo, parecía ser un archivo de TI normal. En su lugar, el script resultó ser un script de copia de seguridad que ejecuta los tres pasos siguientes:

El script lee una lista de direcciones IP

Se conecta a cada IP

Realiza copias de seguridad de configuraciones y versiones

¡Sorpresa, tenemos sus credenciales!

Aquí es donde la historia se pone realmente interesante. Para que el script se ejecutara, se tenía que realizar una autenticación. Como tal, se incluyeron las credenciales de un usuario de dominio. Verificamos que el usuario era, de hecho, un usuario legítimo, lo que hace que toda la historia sea aún más extraña. No solo eso, sino que además el nivel de acceso de este usuario era bastante alto. ¿Por qué se encontraría en Internet un script de copia de seguridad con credenciales de texto sin formato?

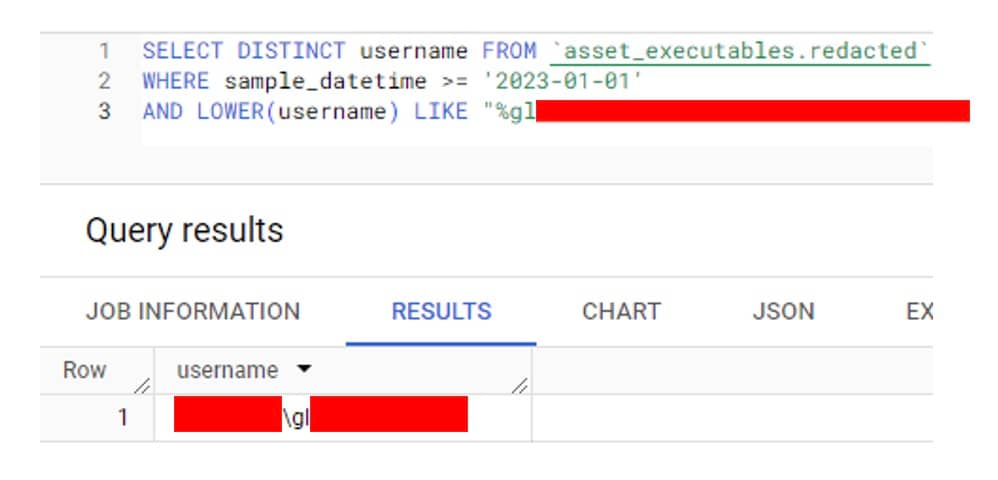

Inmediatamente nos pusimos en contacto con el cliente, que validó que el script era de hecho legítimo. Se trataba de un script de TI real que se había creado internamente y cargado por error en VirusTotal (Figura 3)..

Mitigaciones

No siempre podemos contar historias felices relacionadas con la seguridad, pero afortunadamente ésta termina bien. El equipo Hunt descubrió, solucionó y comunicó esta situación en un plazo de 24 horas. Cuando encuentre credenciales en texto sin formato en Internet, es mejor que se mueva rápidamente para evitar una catástrofe.

Tras ponernos en contacto con el cliente, le ofrecimos algunas recomendaciones de mitigación:

Cambiar las contraseñas del usuario expuesto y de los usuarios en los dispositivos afectados a los que accedió el archivo

Implementar un sistema de gestión para este tipo de actividad

Practicar la concienciación en material de seguridad: no instalar software que no sea de confianza, ya que los datos privados se pueden robar

El cliente respondió con vigor y rapidez para solucionar el problema.

Conclusión

Los errores humanos y la seguridad de los desarrolladores son dos de los temas más candentes de la ciberseguridad, y esta historia es un ejemplo excelente de ambos. Es totalmente razonable afirmar que esta situación podría haber pasado desapercibida durante bastante tiempo, y ese habría sido el mejor escenario posible. La alternativa podría haber sido desastrosa: no hace falta ser un seguidor de Juego de Tronos para imaginar qué daño podría causar una entidad ilegítima (especialmente con credenciales con privilegios elevados en una institución financiera).

Como buscadores de amenazas proactivos, el equipo Akamai Hunt seguirá analizando y publicando los escenarios reales que observemos, como es este caso, para ayudar a la comunidad de seguridad global.

Síganos

Para estar al tanto de estas actualizaciones y consultar otras investigaciones sobre seguridad, puede seguirnos en X (anteriormente Twitter).