Chérie, j'ai perdu mes identifiants ! Découverte d'identifiants en texte brut sur Internet

Commentaires éditoriaux et additionnels de Tricia Howard

Synthèse

Akamai Hunt, le service proactif de recherche des menaces optimisé par Akamai Guardicore Segmentation, a découvert sur Internet des identifiants légitimes en texte brut d'un établissement financier.

Une fois détectée, la situation a été communiquée et corrigée dans les 24 heures.

Dans cet article de blog, nous analysons la découverte de ces identifiants, l'enquête qui a suivi, ainsi que les mesures d'atténuation que nous avons recommandées au client.

Pour des raisons de confidentialité, nous avons considérablement expurgé les informations contenues dans les images et le texte.

Introduction

Ce n'est pas tous les jours que l'on trouve des identifiants en texte brut sur Internet, même pour un chasseur de menaces !

Notre équipe Akamai Hunt est composée de chasseurs de menaces proactifs qui se concentrent uniquement sur la détection des anomalies, des menaces et des risques sur les réseaux de nos clients. L'un des plus grands risques dans le monde de la cybersécurité est la violation de données, et c'est ce que nous cherchons à éviter. Qu'il s'agisse de prévention, de détection ou d'atténuation, nous sommes les yeux et les oreilles de nos clients.

On ne sait jamais où une enquête va nous mener, mais l'histoire qui nous intéresse est assez particulière. Après avoir détecté et décompilé un script Python suspect, nous avons découvert l'inimaginable : les identifiants en texte brut d'un utilisateur de domaine d'un établissement financier. Avec un tel niveau d'accès, les acteurs malveillants n'ont pas de limites, surtout dans un établissement financier. (Mais ne vous inquiétez pas, l'histoire se termine bien.)

Le facteur humain est considéré comme la plus grande menace en matière de cybersécurité pour une organisation. Dans cet article de blog, nous discuterons de l'enquête et de ses résultats, et donnerons quelques conseils supplémentaires aux professionnels de la sécurité.

Comment détecter les menaces ?

Les menaces se cachent dans les fichiers, et les fichiers se cachent dans les dossiers. Les fichiers temporaires et les téléchargements sont d'excellents endroits pour cacher des logiciels malveillants, car l'utilisateur les néglige souvent et il est possible d'imiter des noms de commandes légitimes pour tromper les utilisateurs les plus prudents.

L'un de nos mécanismes de détection proactifs consiste à surveiller en permanence certains dossiers et à les comparer à la base de référence connue.

Nos recherches nous ont permis de dresser une liste des chemins où les attaquants déposent généralement des fichiers malveillants. Nous avons marqué ces chemins et examiné les nouveaux exécutables et scripts créés dans une liste limitée de chemins.

Voici quelques-uns des chemins que nous avons examinés :

C:\Utilisateurs\Public

C:\Utilisateurs\<nom_utilisateur>\Téléchargements

C:\Windows\Temp

C:\Utilisateurs\<nom_utilisateur>\AppData\Local\Temp

Lorsqu'un nouveau fichier est découvert, nous réalisons plusieurs vérifications pour déterminer s'il doit être signalé, par exemple :

Connexions effectuées par l'exécutable

Existence sur d'autres actifs du réseau

Flux de renseignements internes et flux publics tels que VirusTotal

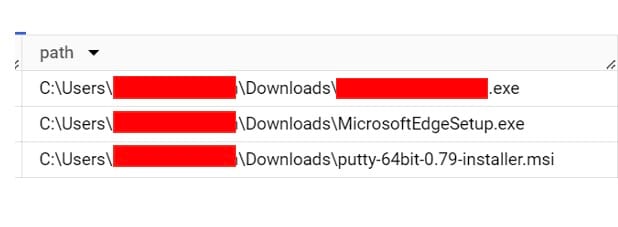

En octobre 2023, nous avons détecté plusieurs fichiers qui sont apparus soudainement et simultanément dans le dossier des téléchargements (figure 1).

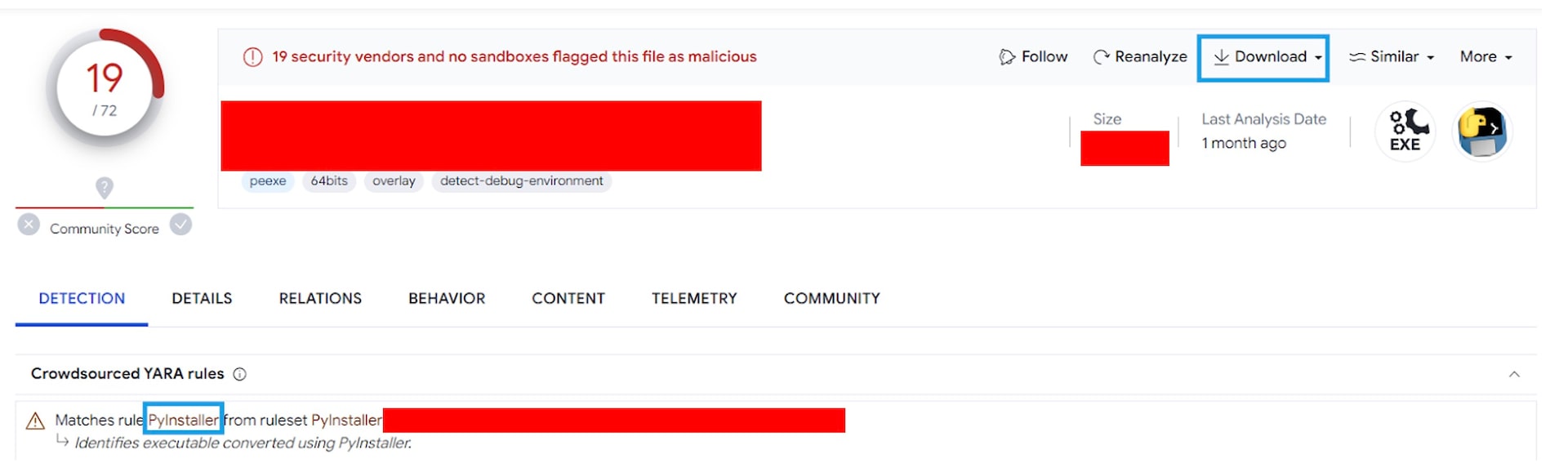

Un fichier en particulier s'est distingué : il a été créé récemment et n'était jamais apparu dans le réseau de ce client. Il figurait cependant sur VirusTotal (figure 2) et avait été signalé comme malveillant par un certain nombre de sources. Le fichier était disponible au téléchargement sur la page VirusTotal, nous l'avons donc téléchargé.

Nous avons découvert que le fichier était un binaire créé par PyInstaller. Nous avons décompilé le binaire et obtenu le code source Python, que nous avons examiné manuellement.

L'enquête

Maintenant que nous connaissions le contenu du fichier, l'enquête pouvait commencer. Nous avons vérifié les connexions établies par le fichier, l'utilisateur qui l'a exécuté, les autres fichiers suspects que l'attaquant pourrait avoir téléchargés, ainsi que d'autres méthodes de détection associées à cet actif suspect.

Le fichier a communiqué avec de nombreux terminaux associés à un fournisseur tiers, ce qui nous a mis la puce à l'oreille, car cela indiquerait qu'une certaine légitimité a été identifiée par le terminal du tiers. Étant donné que ce script a été trouvé sur VirusTotal avec un grand nombre de moteurs positifs, ceci était très préoccupant.

Nous avons décompilé le fichier à l'aide de pycdc et, à première vue, il semblait s'agir d'un fichier informatique normal. Au lieu de cela, le script s'est avéré être un script de sauvegarde qui exécute les trois étapes suivantes :

Le script lit une liste d'adresses IP

Il se connecte à chaque IP

Il sauvegarde les configurations et les versions

Surprise, nous avons vos identifiants !

C'est là que l'histoire devient vraiment intéressante. Pour que le script s'exécute, une authentification devait avoir lieu. Les identifiants d'un utilisateur du domaine ont donc été inclus. Nous avons vérifié qu'il s'agissait bien d'un utilisateur légitime, ce qui rend l'histoire encore plus étrange. De plus, le niveau d'accès de cet utilisateur était assez élevé. Pourquoi un script de sauvegarde contenant des identifiants en texte brut se retrouverait-il sur Internet ?

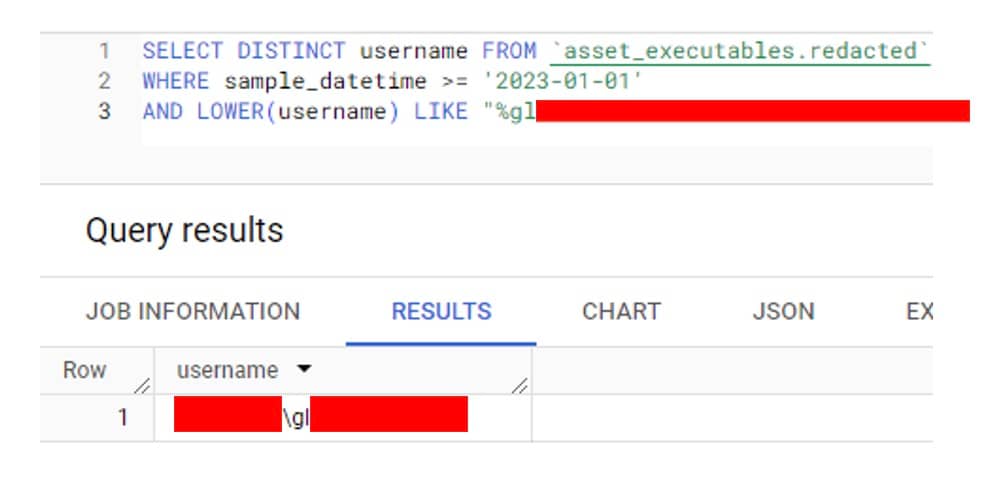

Nous avons immédiatement contacté le client, qui a confirmé que le script était bien légitime. Il s'agissait d'un script informatique authentique créé en interne et importé accidentellement sur VirusTotal (figure 3).

Atténuations

Les belles histoires sont rares dans le domaine de la sécurité, mais heureusement, celle-ci se termine bien. Cette situation a été détectée, corrigée et communiquée par l'équipe Hunt en l'espace de 24 heures. Lorsque des identifiants en texte brut sont découverts sur Internet, il faut agir au plus vite pour éviter une catastrophe.

Après avoir contacté le client, nous avons recommandé quelques mesures d'atténuation :

Modifier les mots de passe de l'utilisateur exposé et des utilisateurs sur les terminaux concernés auxquels le fichier a accédé

Déployer un système de gestion pour ce type d'activité

Appliquer les règles de sécurité : ne pas installer de logiciels non fiables, car les données privées peuvent être volées

Le client a réagi avec vigueur et rapidité pour remédier à la situation.

Conclusion

L'erreur humaine et la sécurité des développeurs sont parmi les sujets les plus brûlants de la cybersécurité, et cette histoire en est un parfait exemple. Il est tout à fait raisonnable de penser que cette situation aurait pu passer inaperçue pendant un certain temps, ce qui aurait été le meilleur des scénarios. L'alternative aurait pu être désastreuse : pas besoin d'être un fan de Game of Thrones pour imaginer les dégâts qu'une entité illégitime pourrait causer (surtout si elle dispose des identifiants d'un employé haut placé au sein d'un établissement financier).

L'équipe de chasseurs de menaces proactifs d'Akamai Hunt continuera à analyser et à publier les scénarios réels que nous observons, comme celui-ci, afin d'aider la communauté de la sécurité dans son ensemble.

Nous suivre

Pour suivre les dernières informations sur ce sujet et découvrir nos prochains articles de recherche sur la sécurité, suivez-nous sur X (anciennement Twitter).