Ehi, ho perso le credenziali! Individuazione di credenziali visualizzate su Internet in testo normale

Editoriale e commenti aggiuntivi di Tricia Howard

Analisi riassuntiva

Akamai Hunt, il servizio di ricerca proattiva delle minacce con tecnologia Akamai Guardicore Segmentation, ha scoperto le credenziali legittime di un'istituzione finanziaria visualizzate su Internet in testo normale.

Una volta rilevata questa situazione, il problema è stato comunicato e risolto nel giro di 24 ore.

In questo blog, viene riportata un'analisi dell'individuazione e dell'indagine che hanno caratterizzato questa scoperta e i consigli che abbiamo fornito al cliente per risolvere il problema.

Per motivi di privacy, le informazioni riportate in questo articolo sono state revisionate relativamente alle immagini e alle copie.

Introduzione

Anche se vi occupate di ricerca delle minacce, non è da tutti i giorni riuscire a trovare le credenziali di qualcuno visualizzate su Internet in testo normale.

Il nostro team Akamai Hunt è costituito da esperti di ricerca proattiva delle minacce che si focalizzano esclusivamente sul rilevamento delle anomalie, delle minacce e dei rischi presenti nelle reti dei nostri clienti. Uno dei maggiori rischi esistenti nel mondo della cybersicurezza è la violazione di dati, che noi ci proponiamo di prevenire. Sia che la nostra strategia includa attività di prevenzione, rilevamento o mitigazione dei problemi, possiamo disporre di metodologie specializzate per "vedere" e "sentire" ciò che i nostri clienti non riescono a fare.

Non si può mai sapere dove può portare un'indagine, ma la storia che vogliamo trattare oggi in questo articolo è alquanto speciale. Dopo aver rilevato e decompilato uno script Python sospetto, abbiamo trovato una cosa che non avremmo mai pensato di vedere su Internet: le credenziali di un utente del dominio di un'istituzione finanziaria visualizzate in testo normale. Le prospettive per i criminali con quel livello di accesso sono sconfinate, specialmente all'interno di un'istituzione finanziaria (ma, non vi preoccupate, questa storia ha un lieto fine).

L'elemento umano viene considerato come la peggiore minaccia per la cybersicurezza di un'organizzazione. In questo blog post, esamineremo l'indagine condotta e le scoperte che abbiamo individuato, oltre a fornire ulteriori suggerimenti utili per altri esperti di sicurezza.

Il percorso verso il rilevamento

Le minacce si nascondono nei file e i file si nascondono nelle cartelle. I file e i download temporanei sono posti eccellenti in cui i malware possono nascondersi perché, spesso, vengono ignorati dagli utenti, quindi è possibile imitare nomi di comandi legittimi per raggirare gli utenti che, invece, li tengono sotto controllo.

Uno dei nostri meccanismi di rilevamento proattivo consiste nel monitoraggio continuo di alcune cartelle, che vengono confrontate con il relativo standard di riferimento.

Tramite la nostra ricerca, abbiamo compilato un elenco dei percorsi che i criminali comunemente utilizzano per inserire file dannosi. Abbiamo segnato questi percorsi ed esaminato i nuovi eseguibili e i nuovi script creati in un numero ridotto di percorsi.

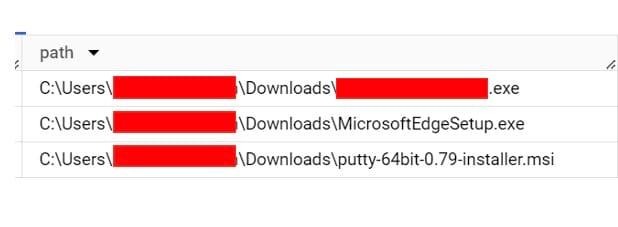

Ecco alcuni percorsi in cui abbiamo effettuato le nostre ricerche:

C:\Utenti\Pubblica

C:\Utenti\<utente>\Download

C:\Windows\Temp

C:\Utenti\<utente>\AppData\Local\Temp

Una volta individuato un nuovo file, abbiamo eseguito vari controlli per stabilire se richiedeva l'invio di un avviso, ad esempio nel caso di:

Collegamenti stabiliti dall'eseguibile

Presenza su altre risorse di rete

Feed di intelligence interni e pubblici, come VirusTotal

Ad ottobre 2023, abbiamo rilevato alcuni file che sono apparsi improvvisamente e contemporaneamente nella cartella Download (Figura 1).

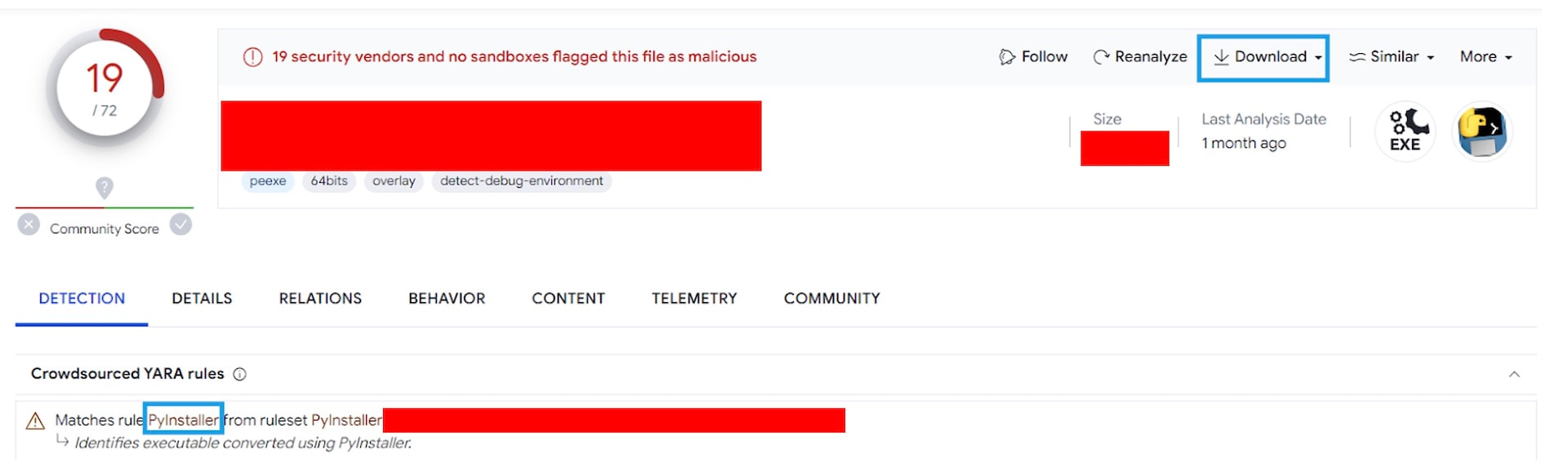

Un file, in particolare, si distingueva dagli altri perché: Era stato creato recentemente e non era mai apparso nella rete di questo cliente. Tuttavia, era apparso su VirusTotal (Figura 2) ed era stato segnalato come dannoso da varie fonti. Il file era disponibile per il download dalla pagina di VirusTotal, quindi l'abbiamo scaricato.

Abbiamo scoperto, quindi, che si trattava di un file binario inserito nel pacchetto PyInstaller. Una volta decompilato il file binario, abbiamo esaminato manualmente il codice sorgente di Python.

L'indagine

Ora che sappiamo con cosa stiamo lavorando, possiamo iniziare l'indagine del file. Abbiamo controllato i collegamenti stabiliti dal file, l'utente che li ha eseguiti, altri file sospetti che il criminale poteva aver scaricato e anche ulteriori metodi di rilevamento per la risorsa sospetta.

Il file è stato inviato a molti dispositivi associati ad un fornitore di terze parti, che ce l'ha segnalato perché implicava la visibilità di alcuni dati legittimi da parte del dispositivo di terzi. Poiché questo script è stato trovato in VirusTotal con molti motori positivi, la questione desta molte preoccupazioni.

Abbiamo decompilato il file tramite pycdc e, a prima vista, ci è sembrato un normale file IT. Invece, dopo il file si è rilevato uno script di backup in grado di effettuare i tre passaggi seguenti:

Leggere un elenco di indirizzi IP

Collegarsi ad ogni IP

Effettuare il backup di configurazioni e versioni

Sorpresa! Abbiamo le credenziali!

È qui che la storia si fa davvero interessante. Per eseguire lo script, era necessaria un'autenticazione. Pertanto, sono state incluse le credenziali di un utente del dominio. Da una nostra verifica, era risultato che si trattava, in realtà, di un utente legittimo, il che ha reso l'intera storia ancora più insolita. Non solo, anche il livello di accesso di questo utente era abbastanza elevato. Allora perché abbiamo trovato uno script di backup contenente credenziali visualizzate su Internet in testo normale?

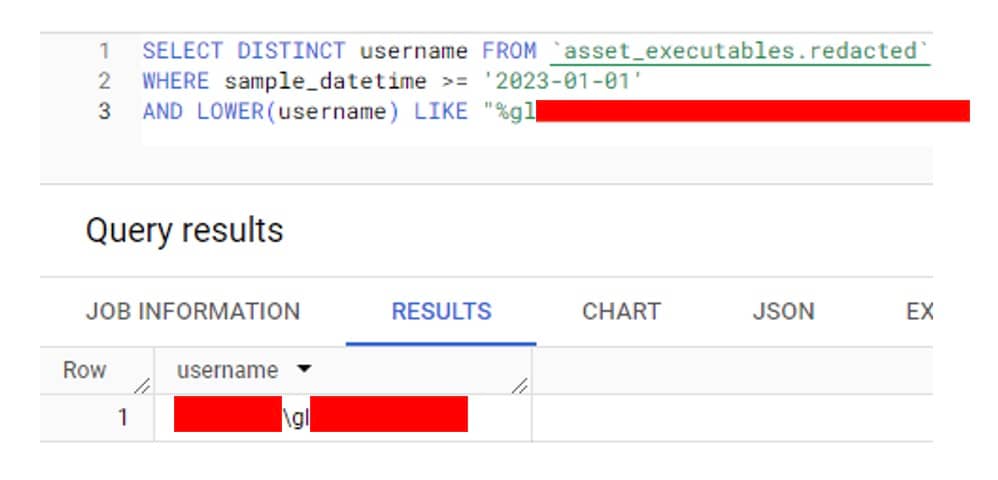

Abbiamo immediatamente contattato il cliente, che ha confermato che lo script era effettivamente legittimo. In pratica, si trattava di uno script IT che era stato creato internamente e caricato per sbaglio in VirusTotal (Figura 3).

Soluzioni di mitigazione

Non ci troviamo a raccontare spesso storie liete nel settore della sicurezza, tuttavia, per fortuna, questa storia finisce bene. Il problema è stato rilevato, risolto e comunicato dal team Hunt nel giro di 24 ore. Se si trovano credenziali visualizzate su Internet in testo normale, conviene agire tempestivamente per evitare una catastrofe.

Dopo aver contattato il cliente, abbiamo fornito alcuni suggerimenti utili per risolvere il problema:

Cambiare le password dell'utente violato e degli utenti sui dispositivi interessati a cui il file ha avuto accesso

Implementare un sistema di gestione per questo tipo di attività

Adottare pratiche di sicurezza consapevole: non installare software non affidabili poiché i dati privati potrebbero venire rubati

Il cliente ha risposto con decisione e rapidità per risolvere il problema.

Conclusione

L'errore umano e la sicurezza degli sviluppatori sono due degli argomenti più scottanti nel settore della cybersicurezza e questa storia ne è un fulgido esempio. È del tutto ragionevole ipotizzare che questa situazione sarebbe rimasta nascosta per un po' di tempo (nella migliore delle ipotesi). L'alternativa avrebbe potuto essere disastrosa: Non bisogna essere un appassionato della serie Il Trono di Spade per immaginare i danni che potrebbe causare un'entità illegittima (specialmente con credenziali di livello elevato in un'istituzione finanziaria).

Focalizzato su una ricerca proattiva delle minacce, il team Akamai Hunt continuerà ad analizzare e a pubblicare i casi realistici da noi osservati, come questo esempio, per assistere la comunità della sicurezza in generale.

Seguici

Per tenervi aggiornati su questi aggiornamenti e su altre ricerche sulla sicurezza, potete seguirci su X (in precedenza Twitter).