Schatz, ich hab die Anmeldedaten verloren! Klartext-Anmeldedaten im Internet

Redaktion und weitere Kommentare von Tricia Howard

Zusammenfassung

Akamai Hunt, der proaktive Threat Hunting Service von Akamai Guardicore Segmentation, hat legitime Klartext-Anmeldedaten von einem Finanzinstitut im Internet entdeckt.

Der Fund wurde sofort gemeldet und innerhalb von 24 Stunden behoben.

In diesem Blogbeitrag analysieren wir die Entdeckung und Untersuchung dieses Funds und stellen die Abhilfemaßnahmen vor, die wir dem Kunden empfohlen haben.

Aus Datenschutzgründen haben wir bestimmte Informationen in den Bildern und Texten verdeckt.

Einführung

Selbst als Threat Hunter findet man nicht jeden Tag Klartext-Anmeldedaten im Internet.

Unser Akamai Hunt-Team besteht aus proaktiven Threat Huntern, die sich ausschließlich auf die Erkennung von Anomalien, Bedrohungen und Risiken in den Netzwerken unserer Kunden konzentrieren. Eines der größten Risiken in der Welt der Cybersicherheit sind Datenschutzverletzungen – und genau das wollen wir verhindern. Ob Prävention, Erkennung oder Abwehr, wir sind für unsere Kunden die wachsamen Augen und Ohren.

Man weiß nie, wohin eine Untersuchung führt, aber die Geschichte, die wir in diesem Beitrag erzählen, war eine ganz besondere. Nachdem wir ein verdächtiges Python-Skript erkannt und dekompiliert hatten, fanden wir das Unvorstellbare: Klartext-Domain-Anmeldedaten von einem Finanzinstitut. Wenn Cyberkriminellen diese Art von Zugang erhalten, sind ihren schädlichen Aktivitäten keine Grenzen mehr gesetzt, ganz besonders bei einem Finanzinstitut. (Aber keine Sorge, diese Geschichte hat ein Happy End.)

Der Faktor Mensch gilt als größte Cybersicherheitsbedrohung für Unternehmen. In diesem Blogbeitrag besprechen wir die Untersuchung und die Ergebnisse und stellen zusätzliche Unterstützung für andere Sicherheitsexperten bereit.

Der Weg zur Erkennung

Bedrohungen verstecken sich in Dateien und Dateien verstecken sich in Ordnern. Temporäre Dateien und Downloads sind großartige Verstecke für Malware, da sie vom Nutzer oft nicht gepflegt werden. Und selbst wenn mal ein Nutzer diese Orte überprüft, lassen sich legitime Befehlsnamen leicht nachahmen, um ihn zu täuschen.

Einer unserer proaktiven Erkennungsmechanismen überwacht kontinuierlich bestimmte Ordner und vergleicht die dortige Aktivität mit der bekannten Baseline.

Durch unsere Forschung konnten wir eine Liste von Pfaden zusammenstellen, in denen Angreifer häufig schädliche Dateien ablegen. Wir haben diese Pfade markiert und neue ausführbare Dateien und Skripte untersucht, die in einer begrenzten Liste von Pfaden erstellt wurden.

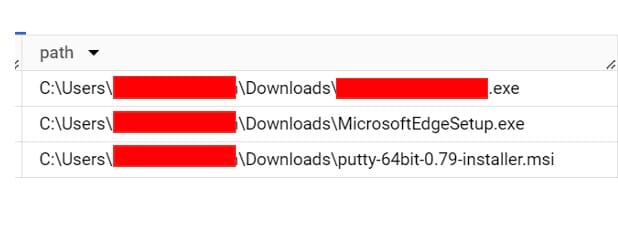

Zu den untersuchten Pfaden gehören folgende:

C:\Users\Public

C:\Users\<Nutzername>\Downloads

C:\Windows\Temp

C:\Users\<Nutzername>\AppData\Local\Temp

Wenn eine neue Datei erkannt wird, führen wir mehrere Kontrollen durch, um festzustellen, ob sie eine Warnmeldung erfordert. Dabei prüfen wir unter anderem:

die Verbindungen, die von der ausführbaren Datei hergestellt wurden

das Vorhandensein in anderen Netzwerkassets

unsere internen Intelligence-Feeds sowie öffentliche Feeds wie VirusTotal

Im Oktober 2023 haben wir einige Dateien entdeckt, die plötzlich gleichzeitig im Download-Ordner erschienen (Abbildung 1).

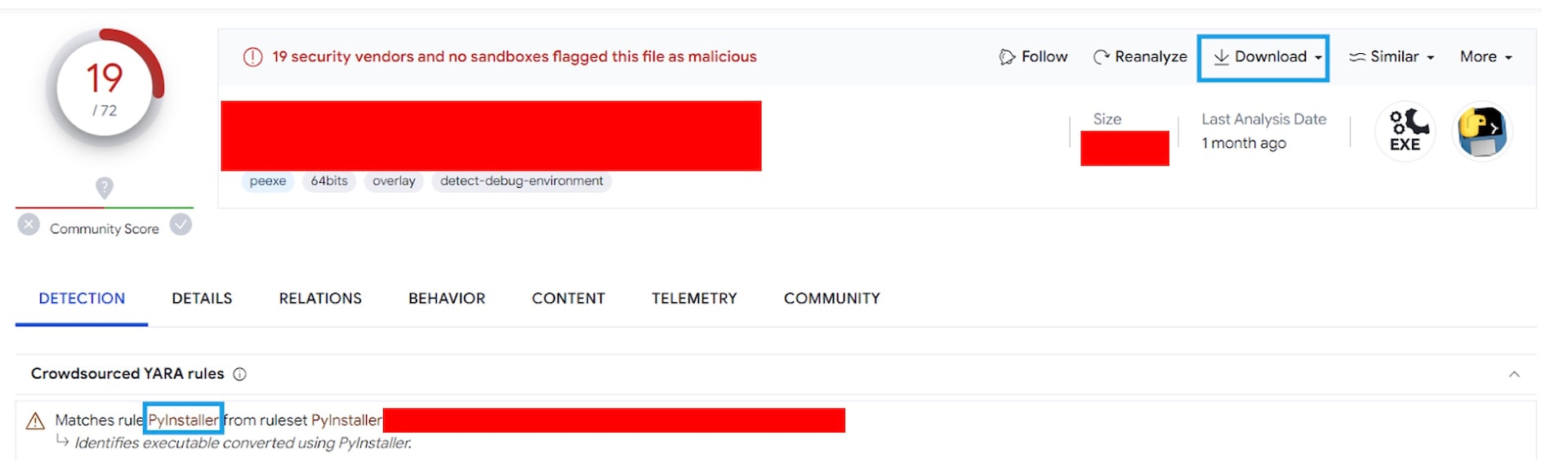

Besonders eine der Dateien war auffällig: Sie wurde erst vor Kurzem erstellt und war nie im Netzwerk dieses Kunden aufgetaucht. Sie war jedoch auf VirusTotal vorhanden (Abbildung 2) und wurde von einer Reihe von Quellen als schädlich gekennzeichnet. Die Datei war auf VirusTotal zum Download verfügbar.

Nachdem wir sie heruntergeladen hatten, stellten wir fest, dass es sich bei der Datei um eine von PyInstaller gepackte Binärdatei handelte. Wir haben die Binärdatei dekompiliert und den Python-Quellcode erhalten, den wir anschließend manuell überprüft haben.

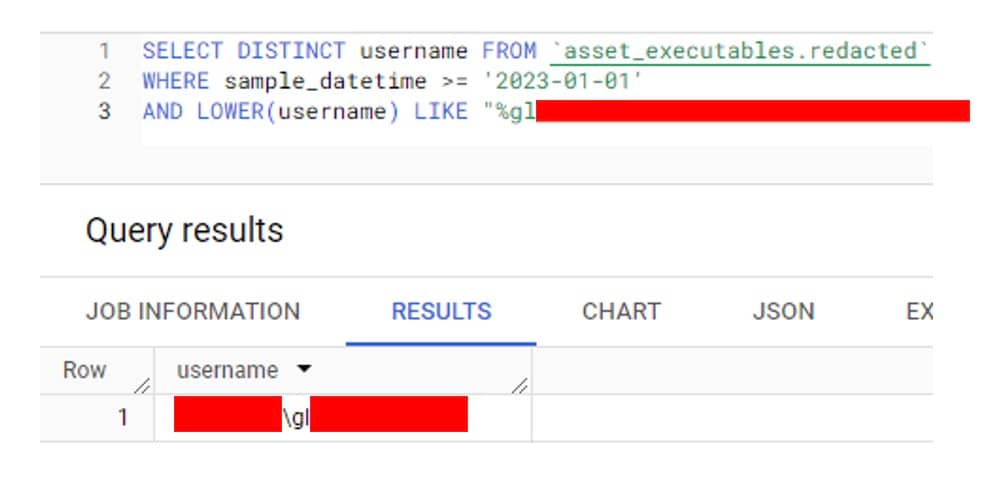

Die Untersuchung

Jetzt, da wir wissen, womit wir es zu tun haben, können wir mit der Untersuchung der Datei beginnen. Wir suchten nach Verbindungen, die von der Datei hergestellt wurden, nach dem Nutzer, der sie ausgeführt hat, und nach anderen verdächtigen Dateien, die der Angreifer möglicherweise heruntergeladen hat. Außerdem wendeten wir weitere Erkennungsmethoden auf das verdächtige Asset an.

Die Datei kommunizierte mit zahlreichen Geräten, die mit einem Drittanbieter verbunden sind. Das machte uns stutzig, da die Geräte des Drittanbieters offensichtlich ein gewisses Maß an Legitimität in der Datei erkannten. Da das Skript auf VirusTotal mit vielen positiven Engines gefunden wurde, ist das zutiefst beunruhigend.

Wir haben die Datei mit pycdc dekompiliert – auf den ersten Blick erschien sie wie eine ganz normale IT-Datei. Doch das Skript entpuppte sich als Backup-Skript, das die folgenden drei Schritte ausführte:

Das Skript liest eine Liste von IP-Adressen.

Es stellt eine Verbindung zu jeder IP-Adresse her.

Es speichert die Konfigurationen und Versionen.

Überraschung, wir haben Ihre Anmeldedaten!

Hier wird die Geschichte wirklich interessant. Damit das Skript ausgeführt werden kann, muss eine Authentifizierung erfolgen. Daher wurden die Anmeldedaten eines Domainnutzers eingeschlossen. Wir stellten fest, dass der Nutzer tatsächlich ein legitimer Nutzer war, was die ganze Geschichte noch seltsamer machte. Und nicht nur das: Auch die Zugriffsebene dieses Nutzers war ziemlich hoch. Warum sollte ein Backup-Skript mit Klartext-Anmeldedaten im Internet landen?

Wir haben sofort den Kunden kontaktiert, der das Skript als legitim validierte. Es handelte sich um ein tatsächliches IT-Skript, das intern erstellt und versehentlich auf VirusTotal hochgeladen wurde (Abbildung 3)..

Abhilfemaßnahmen

Im Sicherheitsbereich haben wir es nicht oft mit Happy Ends zu tun, doch diese Geschichte endete glücklicherweise gut. Diese Situation wurde innerhalb von 24 Stunden vom Hunt-Team entdeckt, behoben und kommuniziert. Wenn Sie im Internet Klartext-Anmeldedaten finden, sollten Sie schnell handeln, um Katastrophen zu vermeiden.

Nach der Kontaktaufnahme zum Kunden haben wir einige empfohlene Abhilfemaßnahmen bereitgestellt:

Ändern Sie die Passwörter des angegebenen Nutzers und aller Nutzer auf den betroffenen Geräten, auf die die Datei zugegriffen hat.

Stellen Sie ein Managementsystem für diese Art von Aktivität bereit.

Verbessern Sie Ihr Sicherheitsbewusstsein: Installieren Sie niemals nicht vertrauenswürdige Programme, da sonst Ihre Daten gestohlen werden können.

Der Kunde reagierte schnell und energisch, um Abhilfe zu schaffen.

Fazit

Menschliches Versagen und Entwicklersicherheit sind zwei der großen Probleme in der Cybersicherheit, und diese Geschichte ist ein hervorragendes Beispiel für beides. Es ist durchaus wahrscheinlich, dass diese Situation noch einige Zeit lang unbemerkt geblieben wäre – und das wäre noch der Bestfall gewesen. Die Alternative hätte katastrophal Auswirkungen gehabt: Sie müssen kein Fan von Game of Thrones sein, um sich vorstellen zu können, welchen Schaden eine unrechtmäßige Entität anrichten könnte (insbesondere mit Anmeldedaten mit hohen Zugriffsrechten bei einem Finanzinstitut).

Als proaktive Threat Hunter werden die Teammitglieder von Akamai Hunt weiterhin von uns beobachtete echte Szenarien wie dieses analysieren und veröffentlichen, um die Sicherheitsgemeinschaft insgesamt zu unterstützen.

Folgen Sie uns

Um über diese und andere Sicherheitsforschung auf dem Laufenden zu bleiben, folgen Sie uns auf X (ehemals Twitter).