亲爱的,我的凭据丢了!在互联网上查找明文凭据

编辑和评论补充:Tricia Howard

执行摘要

Akamai Hunt是由 Akamai Guardicore Segmentation提供支持的主动威胁搜寻服务, 它在互联网上发现了一家金融机构的合法明文凭据。

在发现情况后,我们在 24 小时内对情况进行了通报和补救。

在这篇博文中,我们分析了发现的过程以及对该发现的调查结果,并向客户提供了建议的抵御措施。

为了保护隐私,我们对图片和文字中的信息进行了大量编辑。

简介

即使是威胁搜寻人员,也不是每天都能在互联网上发现明文凭据。

我们的 Akamai Hunt 团队由主动威胁搜寻人员组成,专门负责检测客户网络中的异常情况、威胁和风险。在 网络安全领域 ,一个很大的风险就是数据泄露,而这正是我们要预防的风险。无论是预防、检测还是抵御,我们都有办法为客户提供专业协助。

您永远不知道调查会将您引向何方,但我们在这篇文章中讨论的故事却很特别。在检测和反编译一个可疑的 Python 脚本后,我们发现了不可思议的事情: 一家金融机构的明文域用户凭据。对于拥有这种访问权限的攻击者来说,简直可以为所欲为,尤其是在金融机构里。(不过别担心,这个故事的结局是美好的。)

人为因素被认为是企业面临的最大网络安全威胁。在这篇博文中,我们将讨论我们的调查和发现,并为其他安全专业人员提供一些额外的指导。

检测路径

威胁隐藏在文件中,文件隐藏在文件夹中。临时文件和下载内容是恶意软件藏身的好地方,因为用户通常不会对它们进行维护,而且您还可以 模仿合法的命令名称 来欺骗执行检查的用户。

我们采用的主动检测机制是持续监控某些文件夹,并将其与 已知基准进行比较。

通过研究,我们编制了一份攻击者通常会投放恶意文件的路径列表。我们标记了这些路径,并检查了在有限的路径中创建的新可执行文件和脚本。

我们查找的路径包括:

C:\Users\Public

C:\Users\<username>\Downloads

C:\Windows\Temp

C:\Users\<username>\AppData\Local\Temp

当发现一个新文件时,我们会运行几项检查来确定它是否值得发出告警,例如:

可执行文件建立的连接

在其他网络资产上的存在性

内部情报源以及 VirusTotal 等公共情报源

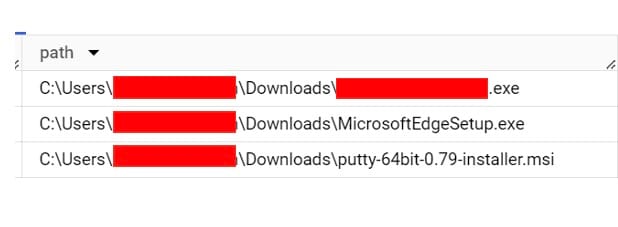

2023 年 10 月,我们检测到几个文件突然同时出现在下载文件夹中(图 1)。

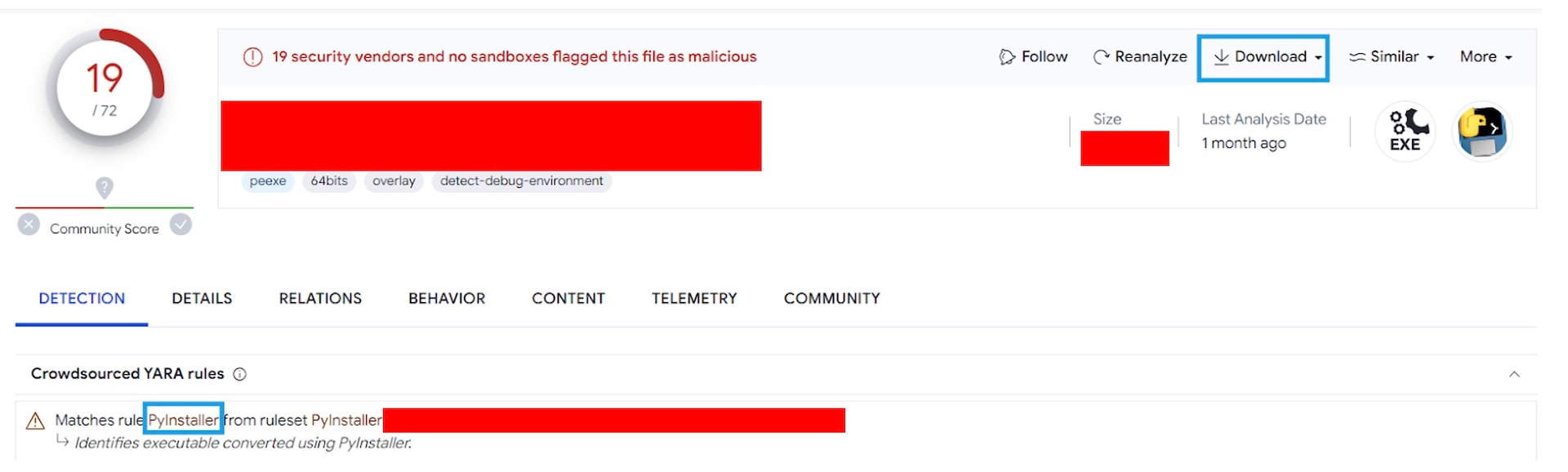

有一个文件尤其引起了我们的注意:它是最近创建的,从未在该客户的网络中出现过。然而,我们却在 VirusTotal 上看到了这个文件(图 2),而且很多来源都将其标记为恶意文件。该文件可从 VirusTotal 页面下载,因此我们进行了下载。

我们发现该文件是一个 PyInstaller 打包的二进制文件。我们对二进制文件进行了反编译,得到了 Python 源代码,并对其进行了手动检查。

调查

现在我们知道了我们在处理什么,我们可以开始调查该文件了。我们检查了该文件建立的连接、执行该文件的用户、攻击者可能下载的其他可疑文件,以及围绕可疑资产的更多检测方法。

该文件与许多关联了第三方提供商的设备进行了通信,这引起了我们的注意,因为这表明第三方设备在一定程度上认为该文件是合法的。由于在 VirusTotal 中,有大量防病毒引擎认为该脚本是有害的,这让人深感忧虑。

我们使用 pycdc 对文件进行了反编译,乍一看,它似乎是一个普通的 IT 文件。但事实并非如此,经证明,该脚本是一个执行以下三个步骤的备份脚本:

脚本读取 IP 地址列表

它连接到每个 IP

它备份配置和版本

惊讶吧,我们有您的凭据!

这就是故事变得有趣的地方。要运行脚本,必须进行身份验证。因此,其中包含了一个域用户的凭据。我们验证发现,该用户实际上是一个合法用户,这让整个故事变得更加诡异。不仅如此,该用户的访问权限级别也相当高。为什么会在互联网上发现包含明文凭据的备份脚本?

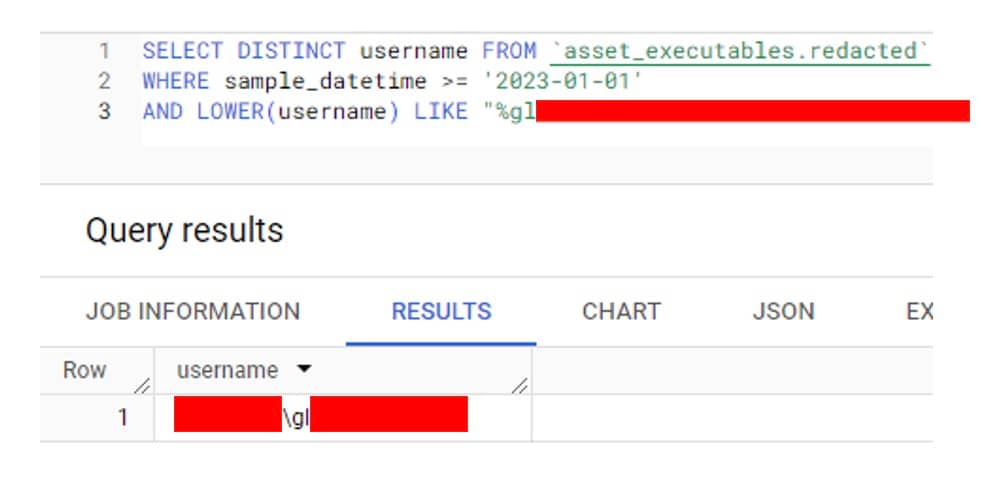

我们立即联系了该客户,客户确认了脚本的合法性。这是一个内部创建的真实 IT 脚本,被意外上传到了 VirusTotal(图 3)。

抵御措施

在安全领域,我们很少有机会讲述开心的故事,但值得庆幸的是,这个故事的结局是美好的。Hunt 团队在 24 小时内发现、修复并通报了这一情况。当您在互联网上发现明文凭据时,最好迅速采取行动以避免引发灾难性的后果。

与客户联系后,我们提供了一些建议的抵御措施:

更改暴露的用户的密码以及该文件访问的受影响设备上的用户密码

为此类活动部署管理系统

提高安全意识——不要安装不受信任的软件,因为隐私数据可能遭到窃取

客户积极做出回应,并迅速补救。

结论

人为错误和开发人员安全性是网络安全领域极热门的两个话题,而这个故事正是这两个话题的典型例子。我们完全有理由认为,这种情况可能在相当长的一段时间内都不会被发现,而这已经是最好的情况了。另一种情况则可能是灾难性的:就算您不是《权力的游戏》的粉丝,您也能想象一个非法实体能造成多大的破坏(尤其是在金融机构中拥有高权限的实体)。

身为主动威胁搜寻人员,Akamai Hunt 团队将继续分析并发布我们观察到的真实情况(比如本案例),以帮助广大安全社区。

关注我们

如需了解这些动态和其他安全研究,您可以在以下平台关注我们: 微信公众号 。