攻撃の「高速道路」:悪性 DNS トラフィックの詳細な分析

エグゼクティブサマリー

Akamai は、悪性のコマンド&コントロール(C2)トラフィックの調査を実施し、企業ネットワークとホームネットワークでよく見られる脅威に関する知見を得ました。

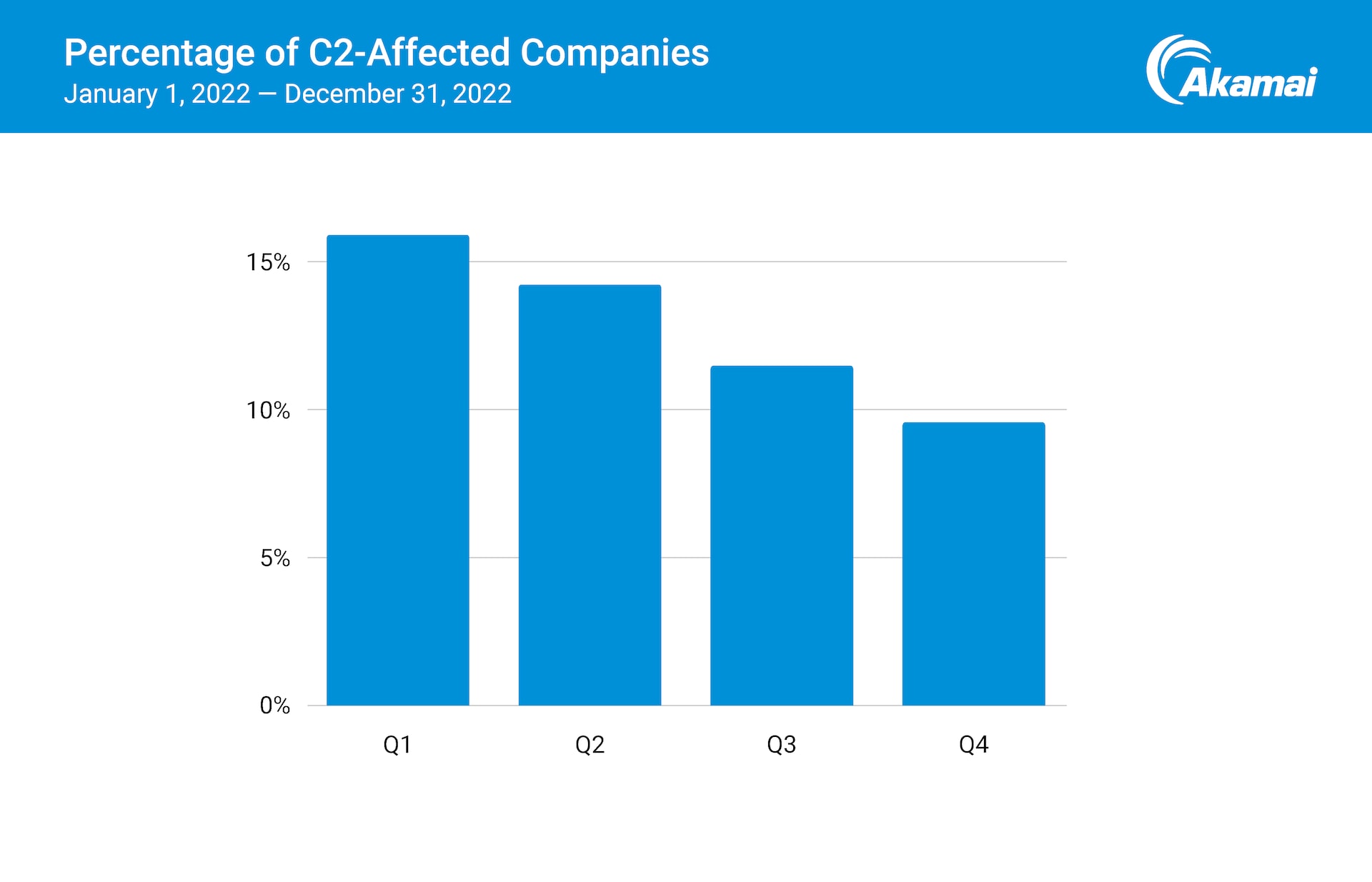

データによると、10~16% の組織が、どの四半期でもネットワーク上で C2 トラフィックに遭遇しています。C2 トラフィックの存在は、進行中の攻撃または侵害が起きている可能性を示唆しています。

Emotet や Qakbot に関連するドメインなどの既知のイニシャル・アクセス・ブローカー(IAB)C2 ドメインに、影響を受けたデバイスの 26% が接触していました。IAB の主な役割は、最初の侵害を実行し、ランサムウェアグループやその他のサイバー犯罪者グループにアクセス権を販売することであるため、組織にとっては多大なリスクとなっています。

攻撃者は QSnatch を介してネットワーク接続ストレージデバイスを悪用するため、バックアップや機密データが窃取や侵害のリスクにさらされます。

攻撃の影響を受けた組織の 30% が製造業に属しているため、サプライチェーンの損害や日常生活の混乱など、サイバー攻撃による実際の影響が大変懸念されています。

家庭のネットワークに対する攻撃では、新しいアタックサーフェスが悪用され始めています。家庭のネットワークにおける大量の攻撃トラフィックは、モバイルマルウェアやモノのインターネット(IoT) ボットネットと関連付けることができます。

分析により、ヨーロッパ、中南米、アジアで FluBot マルウェアが急増していることがわかりました。このマルウェアは、ソーシャルエンジニアリング技術を使用してモバイルメッセージを介して拡散されます。ひとたびインストールされると、さらに広く伝播し、バンキングの認証情報が盗難の危機にさらされます。

ドメイン・ネーム・サーバー:攻撃トラフィックの「高速道路」

脅威の最新状況は、セキュリティ担当者に大きな課題を突き付けています。当社のランサムウェアグループに対する分析から最近明らかになったのは、現代の攻撃者は、ネットワーク内で攻撃したり横方向に移動したりするための直接的な手法に取り組んでいるということです。つまり、C2 通信は現代の攻撃の重要な要素といえます。C2 を悪用すれば、攻撃の進行を促進し、次の段階のマルウェアやその他のペイロードをダウンロードさせ、バックドアアクセスを確立することができます。これらのトランザクションと攻撃トラフィックは、しばしばドメイン・ネーム・システム(DNS)を通過していきます。

攻撃者は 10 年以上にわたり、ドメイン生成アルゴリズムを使用して検知を回避し、セキュリティ対策を回避してきました。DNS を介したトラフィックは、しばしばユーザーと Web サイトの間のやり取りとみなされますが、実際には大量の悪性トラフィックを含み、攻撃インフラの中核として機能することがあります。Akamai のセキュア Web ゲートウェイは、このトラフィックを可視化します。さらに、攻撃者のドメインに到達する前にトラフィックをブロックする機能も提供します。私たちは ゼロトラスト という考え方を採用し、攻撃がどこでどのように遮断されるのか、これらの原則をどこに適用するのかを考慮する必要があります。

最新版の 「インターネットの現状/セキュリティ」レポートでは、世界中のホームユーザーやエンタープライズからの悪性 DNS トラフィックを、攻撃者グループとそのツールとの相関関係も含め、徹底的に分析しています。これにより組織は、その環境で最も多く見られる脅威に関する重要な情報を獲得し、セキュリティ担当者が防御対策を評価し、ギャップ評価を実施して、脅威に対抗するための技術や手法を活用できるようになるでしょう。

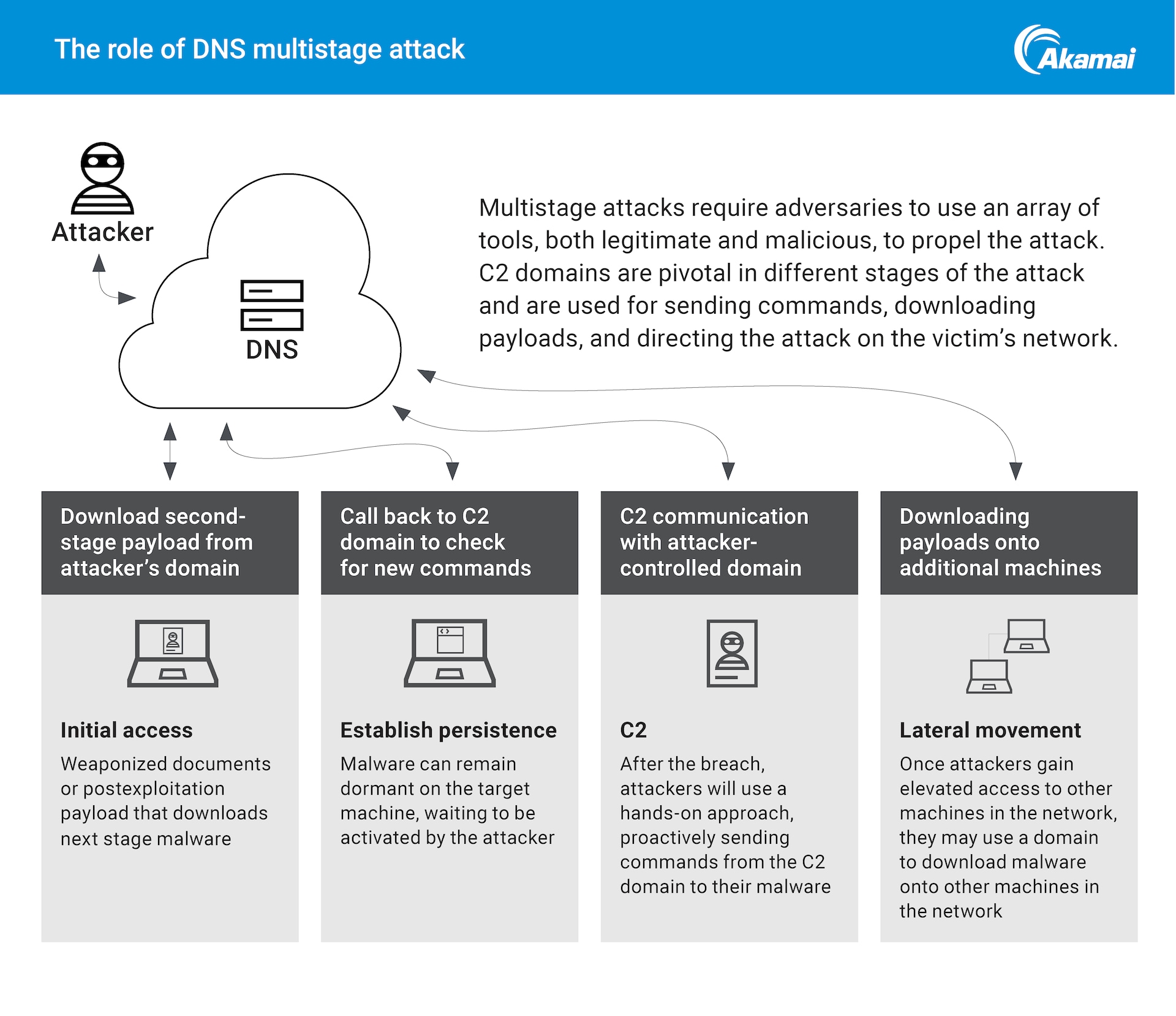

差し迫る危険:組織への悪性トラフィックのまん延

マルチステージ攻撃は、現代では当たり前の攻撃方法となっています。攻撃者は、他者と共謀した場合(または誰かを雇った場合)や、1 回の攻撃でさまざまなツールを併用した場合に、成功率が上昇していることを見出しています。C2 は、これらの攻撃を成功に導くうえで重要な役割を果たします。通信だけでなく、ペイロードや次の段階のマルウェアのダウンロードを促進して攻撃を進めるためにも使用されます。

図 1:DNS がさまざまな攻撃アクティビティを可視化することで、セキュリティ担当者は進行中の攻撃を緩和できます。

図 1:DNS がさまざまな攻撃アクティビティを可視化することで、セキュリティ担当者は進行中の攻撃を緩和できます。

当社の DNS データによると、10%~16% の組織で、ネットワークから外への移動を試みる C2 トラフィックの事例が、どの四半期でも少なくとも 1 度は発生しています(図 2)。これは、マルウェアがオペレーターと通信しようとしており、侵害の兆候があることを示しています。当社のソリューションがこの C2 トラフィックのターゲット到達を阻止しましたが、攻撃が成功した場合、データ窃盗やランサムウェア攻撃などが発生していた可能性があります。Akamai の調査では、ネットワーク内でマルウェアの侵害や被害の発生を防止するためにゼロトラストの原則を DNS に適用することの有効性が強調されています。

図 2:悪性 C2 トラフィックの分析が示す、年間を通して C2 ドメインに接触したことのある組織の割合

図 2:悪性 C2 トラフィックの分析が示す、年間を通して C2 ドメインに接触したことのある組織の割合

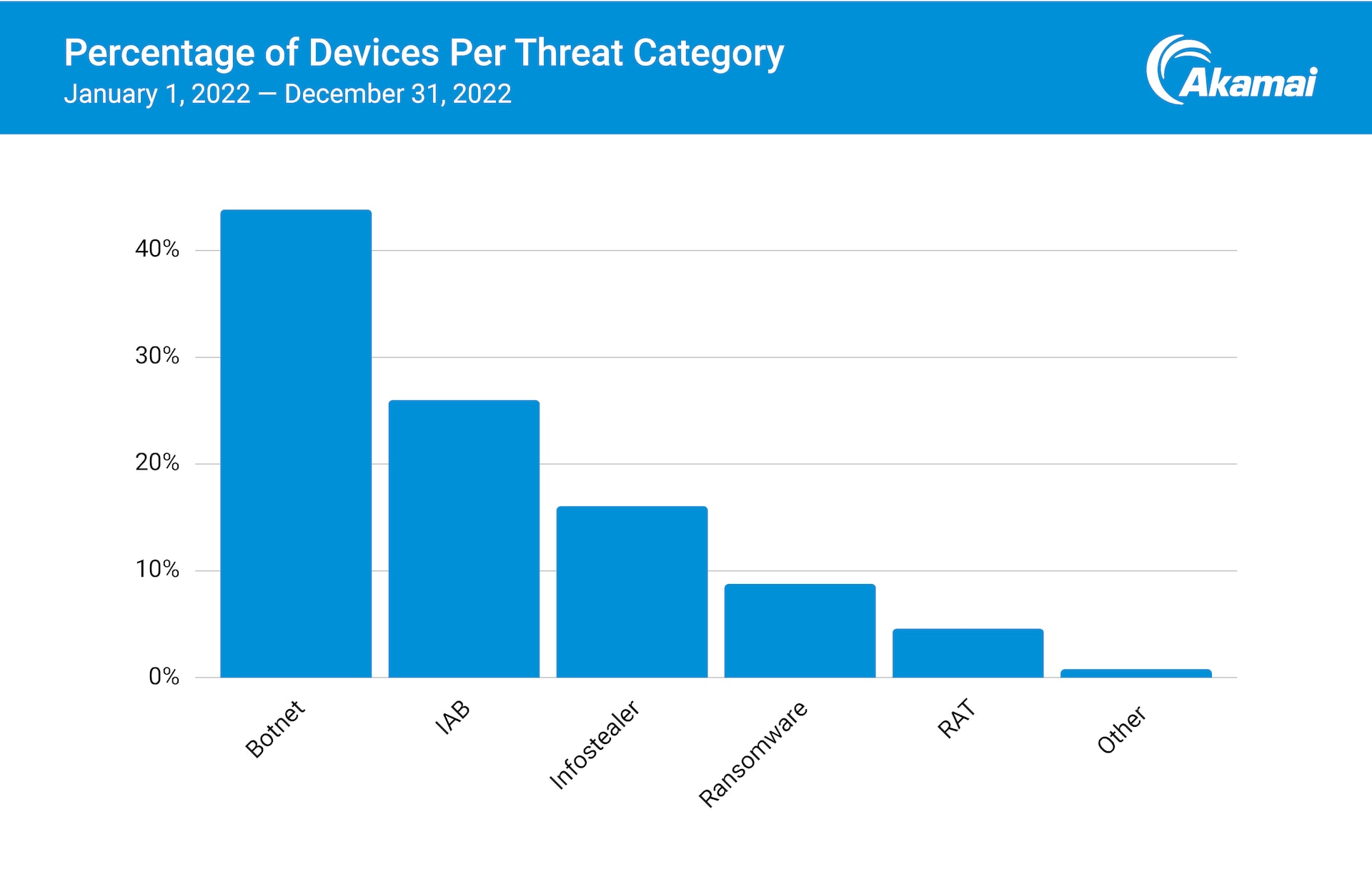

図 3 のように、観測された C2 ドメインは、特定の脅威ファミリーまたは攻撃者グループに帰属するドメインまたは帰属しないドメインに分類できます。攻撃者グループはさらに、IAB、ボットネット、RaaS グループに分類できます。Akamai のデータは、IAB が企業ネットワークにとって最大の脅威の 1 つであり、ボットネットがデータ窃盗を目的としてることを明らかにしています。

図 3: エンタープライズを狙う脅威にはボットネットが多く、次いで IAB や Infostealer が挙げられる

図 3: エンタープライズを狙う脅威にはボットネットが多く、次いで IAB や Infostealer が挙げられる

また、ランサムウェア、リモート・アクセス・ツール(RAT)、および情報窃取型マルウェアが混在していることも観測されています。これらはすべて、さまざまな攻撃ステージで重要な役割を果たします。これらのツールは、経験の浅いサイバー犯罪者であれ、熟練したサイバー犯罪者であれ、裏の世界で容易に入手でき、初期侵入を果たした後、ネットワークに身を潜め、それから攻撃を仕かけてくるため、組織はこれまで以上にサイバー犯罪の被害を受けやすくなっています。当社はそれらのグループ化を進め、攻撃者の共通点をあぶり出し、組織への潜在的な影響についても明らかにします。当社の レポートの全文では、各カテゴリー内の攻撃者グループをさらに詳細に分析しています。

家庭のネットワークを襲う、ボットネットからの大量トラフィック

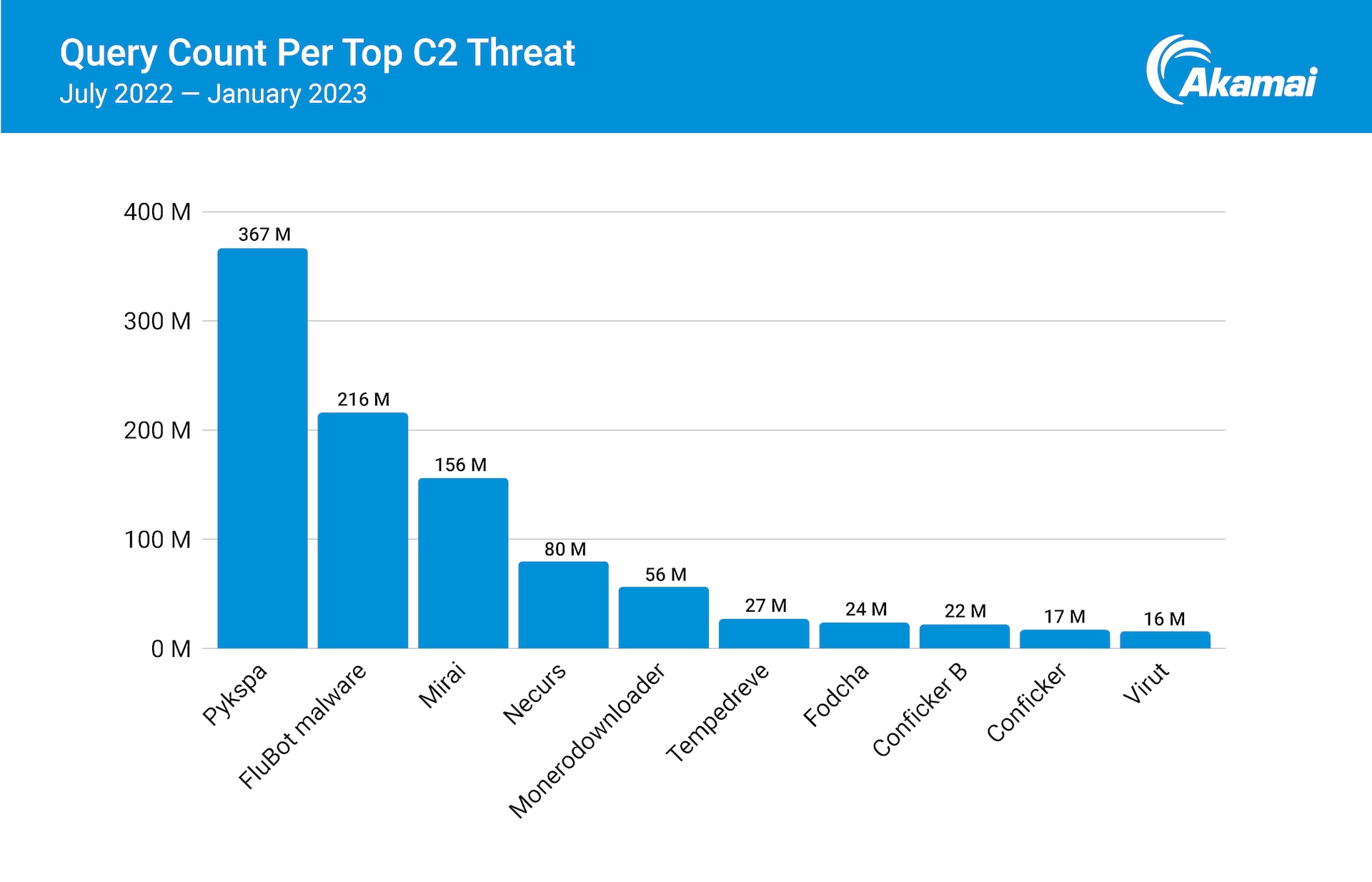

ホームユーザー層は企業環境と比べると、セキュリティが弱い場合が大半です。とはいえ、一人ひとりはそれほど金になるターゲットというわけではありません。攻撃者はこのことを理解しており、家庭の機器により簡単に感染する能力から利益を得る方法を探しています。たとえば、エンタープライズに対する攻撃の場合は高度に標的を絞るのに対し、ホームユーザー相手には運まかせで乱射するような方法で可能な限り多くのデバイスを侵害するように大規模なキャンペーンを展開します。ホームユーザーに関しては、家庭のネットワークの悪性 DNS トラフィックを調査し、過去 6 か月間に発生した数百万件の悪性のフラグ付きクエリーを匿名化したサンプルを分析して、ユーザーが懸念すべき脅威を明らかにする予定です。

当社の分析で判明したのは、 Pykspaという、Skype を介して拡散する脅威が、影響を受けたユーザーの連絡先に悪性のリンクを送信することで、フラグ付きの 3 億 6,700 万件の DNS クエリーをグローバルに発生させていることでした(図 4)。Pykspa は、Skype の設定を照会し、影響を受けるユーザーに関する個人情報を収集します。興味深いことに、このマルウェアは、影響を受けるユーザーの Skype の言語インターフェースをチェックし、監視対象の言語の 1 つであった場合、それに応じて Skype メッセージを操作してスパムを送り付けます。

図 4:ホームネットワークの DNS トラフィックで見られるボットネットの上位 3 種は、Pykspa、FluBot マルウェア、そして Mirai

図 4:ホームネットワークの DNS トラフィックで見られるボットネットの上位 3 種は、Pykspa、FluBot マルウェア、そして Mirai

特に注目すべきなのは、ホームユーザーを狙う脅威サーフェスの範囲が拡大していることです。C2 トラフィックを使用する最も顕著なボットネットのうち、FluBot と Mirai の 2 つが、ホームユーザーに影響を与えるものであると特定できました。Android マルウェアの FluBot は SMS で拡散され、被害者のモバイルデバイスに感染してバンキング用の情報を盗み取ります。Mirai は、IoT デバイスをターゲットとすることで有名なボットネットです。両方のボットネットについて レポートで詳細に調査しています。レポートではこれらのボットネットが世界中のさまざまな地域で山火事のように広がっており、攻撃者が従来ターゲットとしていたデバイスから変化が見られることを明らかにしています。

詳細はこちら

エンタープライズやホームユーザーに対する最も多くみられる脅威とそのリスクの詳細については、「インターネットの現状: 攻撃の「高速道路」:悪性 DNS トラフィックの詳細な分析」レポートをダウンロードください。