Autoroute d'attaques : Une analyse approfondie du trafic DNS malveillant

Synthèse

Akamai a mené une enquête sur le trafic de commande et de contrôle malveillant (C2) afin d'obtenir des informations sur les menaces les plus répandues dans les réseaux d'entreprise et domestiques.

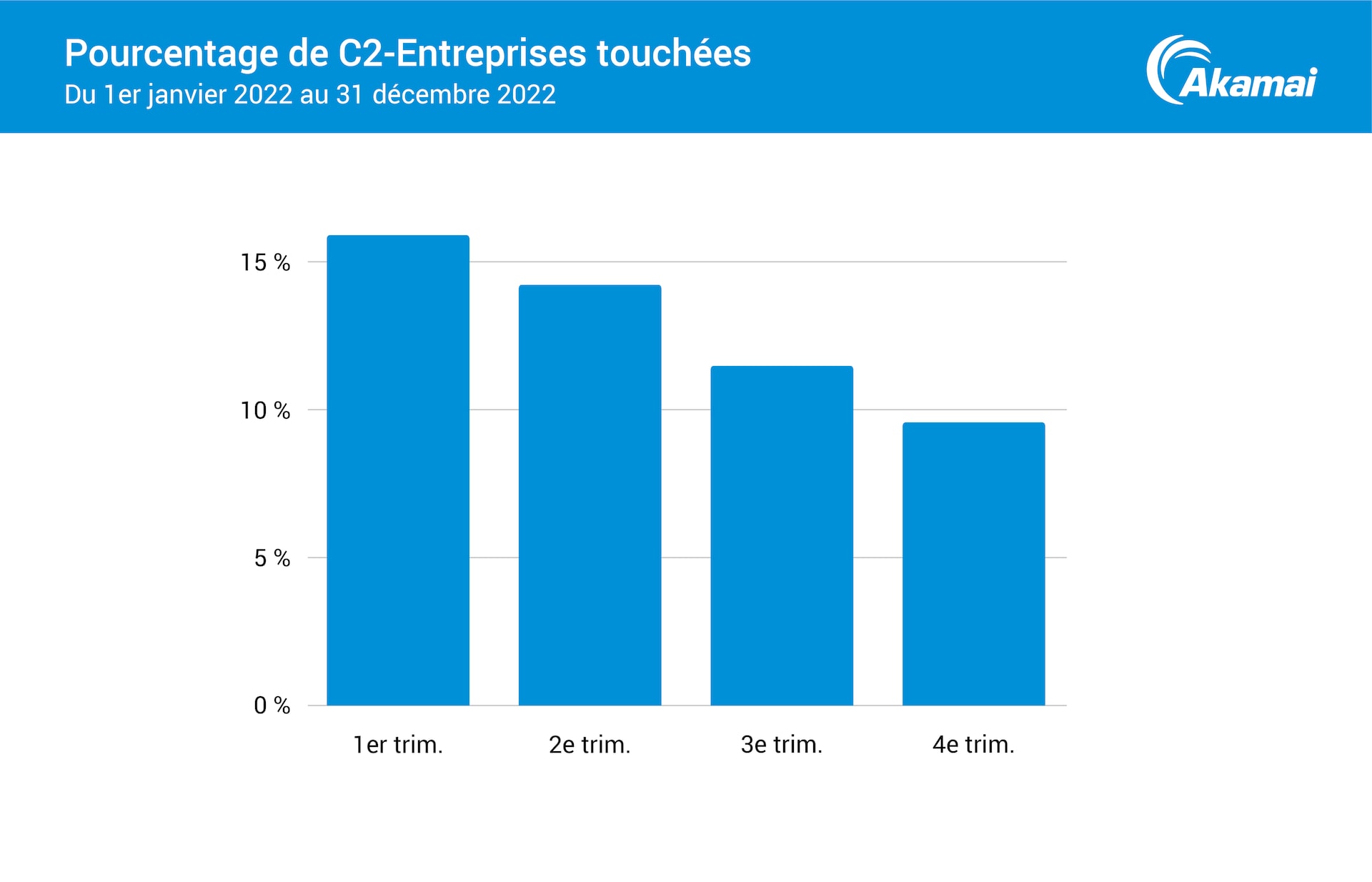

Selon les données, entre 10 % et 16 % des entreprises ont rencontré un trafic C2 sur leur réseau au cours d'un trimestre donné. La présence d'un trafic C2 indique la possibilité d'une attaque en cours ou d'une violation.

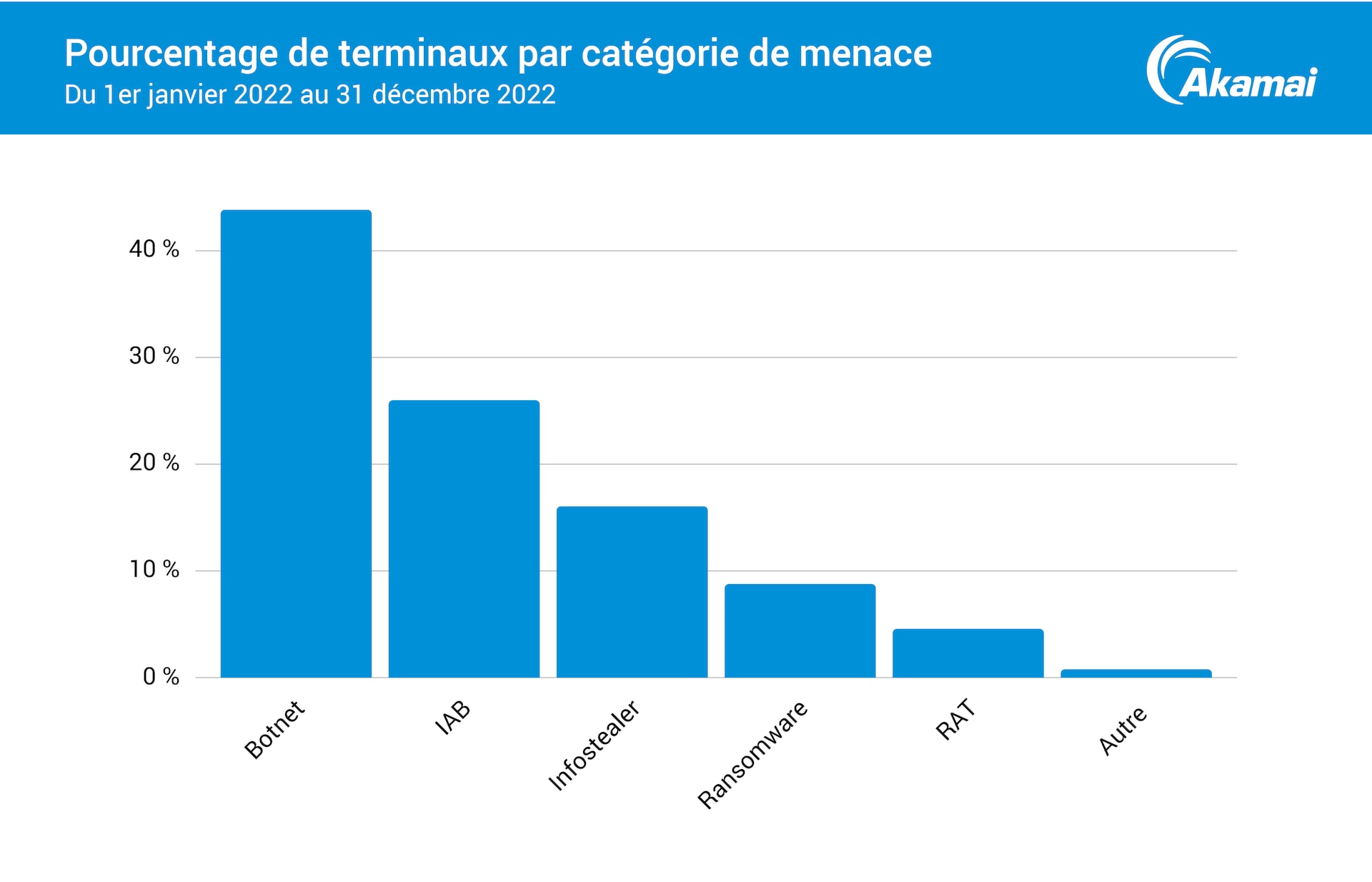

26 % des terminaux infectés ont été atteints par des domaines C2, notamment des domaines Emotet et QakBot, via un courtier d'accès initial (IAB) identifié. Les IAB présentent un risque important pour les organisations, car leur rôle principal est de créer une violation initiale et de vendre l'accès aux groupes de ransomwares et à d'autres groupes de cybercriminalité.

Les attaquants ciblent des périphériques de stockage connectés au réseau via QSnatch, ce qui expose les sauvegardes et les données sensibles à un risque de vol ou de compromission.

30 % des entreprises concernées font partie du secteur de la fabrication, ce qui met en évidence les répercussions concrètes des cyberattaques, telles que des problèmes et des perturbations de la chaîne d'approvisionnement au quotidien.

Les attaques sur les réseaux domestiques cherchent à cibler de nouvelles surfaces d'attaque. Une quantité importante de trafic d'attaque dans les réseaux domestiques peut être corrélée avec les logiciels malveillants mobiles et les botnets IoT (Internet des objets)..

Grâce à notre analyse, nous avons constaté une explosion du logiciel malveillant FluBot en Europe, en Amérique latine et en Asie. Le programme malveillant se propage via les messages mobiles à l'aide de techniques d'ingénierie sociale. Une fois installé, il tente de se propager davantage et de dérober les informations d'identification bancaires des victimes.

Serveurs de noms de domaine : une autoroute pour le trafic d'attaque

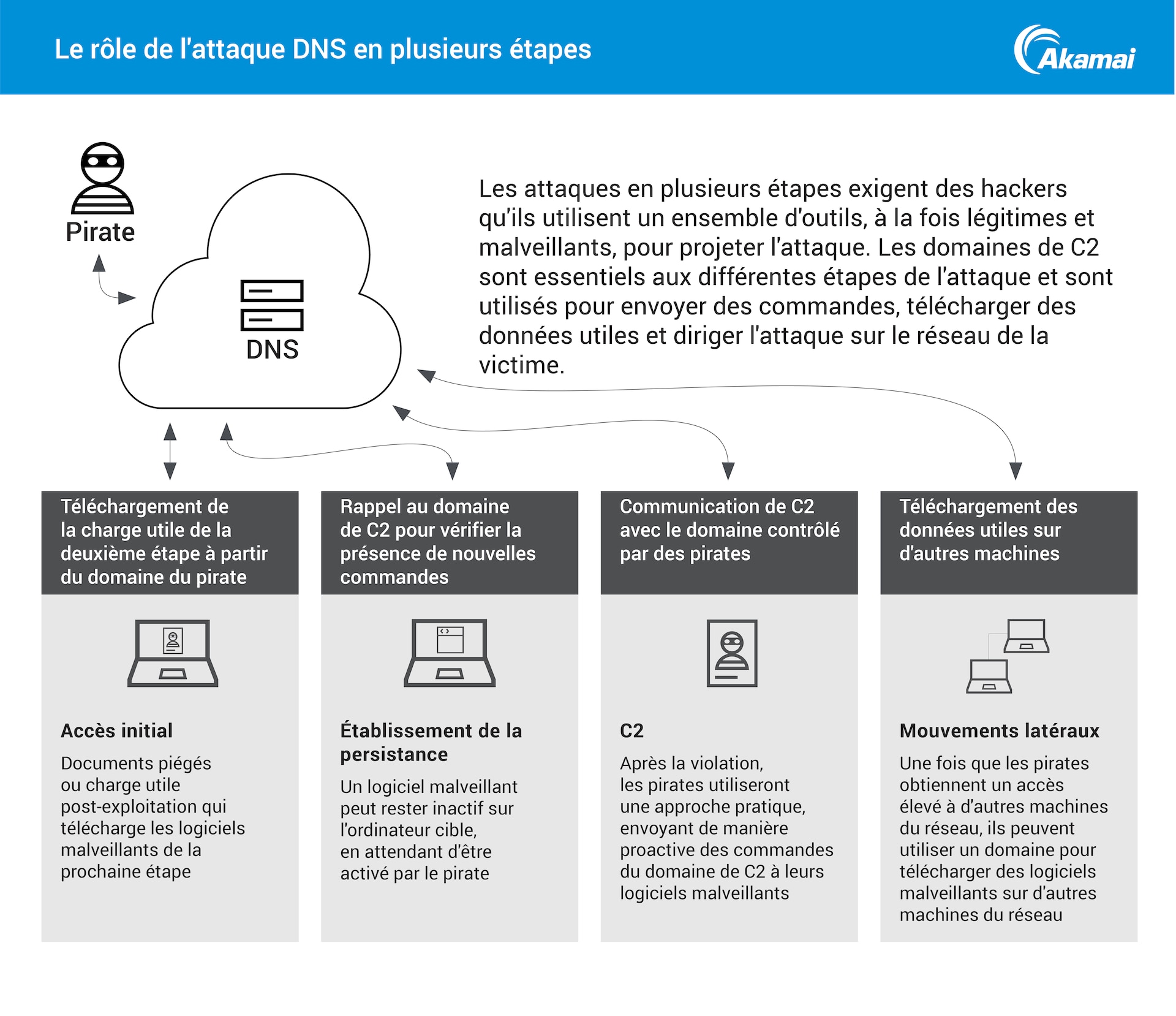

L'écosystème des menaces pose des défis importants aux spécialistes de la sécurité. Comme nous l'avons récemment appris grâce à notre analyse des groupes de ransomwares, les attaquants actuels travaillent à une approche plus pratique pour s'infiltrer et se déplacer latéralement dans les réseaux. Cela fait de la communication C2 un élément important d'une attaque. Le C2 peut être utilisé pour faciliter une attaque en cours, pour télécharger le programme malveillant pour la phase suivante et d'autres charges utiles, et pour établir un accès par une porte dérobée. Ces transactions et le trafic d'attaque passent souvent par le DNS (système de noms de domaine).

Depuis plus de dix ans, les attaquants utilisent des algorithmes générateurs de domaines pour échapper à la détection et contourner les mesures de sécurité. Bien que le trafic sur DNS soit souvent considéré comme l'interaction entre les utilisateurs et les sites Web, il peut, en fait, contenir de grandes quantités de trafic malveillant et agir comme une partie importante de l'infrastructure de l'attaque. La passerelle Web sécurisée d'Akamai offre non seulement une visibilité sur ce trafic, mais également la possibilité de bloquer le trafic avant qu'il n'atteigne le domaine de l'attaquant. En adoptant un état d'esprit Zero Trust , nous devons considérer où et comment les attaques peuvent être perturbées, et où appliquer ces principes.

Dans la dernière édition du rapport État des lieux d'Internet/Sécurité, nous fournissons une analyse approfondie du trafic DNS malveillant des utilisateurs domestiques et des entreprises dans le monde entier, y compris la corrélation avec les groupes d'attaques et leurs outils. Cela pourrait permettre aux organisations d'obtenir des informations importantes sur les menaces les plus répandues pour leur environnement et aider les professionnels de la sécurité à évaluer leur position de défense et à mener des évaluations des écarts afin de traiter les techniques et les méthodologies utilisées contre elles.

Danger à venir : l'omniprésence du trafic malveillant dans les organisations

Les attaques en plusieurs étapes sont désormais incontournables dans l'écosystème actuel. Les attaquants réussissent mieux lorsqu'ils sont capables de travailler ensemble (ou de s'embaucher), ou lorsqu'ils peuvent combiner différents outils en une seule attaque. Le C2 est essentiel dans le succès de ces attaques. Il peut être utilisé non seulement pour la communication, mais également pour faciliter le téléchargement d'une charge utile et du programme malveillant pour la prochaine étape pour faire avancer l'attaque.

Figure 1 : Le DNS offre une visibilité sur les différentes attaques, ce qui permet aux spécialistes de la sécurité d'atténuer les attaques en cours

Figure 1 : Le DNS offre une visibilité sur les différentes attaques, ce qui permet aux spécialistes de la sécurité d'atténuer les attaques en cours

Selon nos données DNS, entre 10 % à 16 % des organisations ont connu au moins une tentative de trafic C2 en dehors de leur réseau, au cours d'un trimestre donné (Figure 2). Cela peut indiquer que des programmes malveillants tentent de communiquer avec un opérateur et constitue un signe potentiel de violation. Ce trafic C2 a été bloqué par notre solution, mais des attaques réussies pourraient avoir entraîné l'exfiltration de données, des attaques par ransomware et plus encore. Notre étude met en évidence l'efficacité de l'application des principes Zero Trust au DNS pour empêcher les programmes malveillants de progresser sur un réseau ou de causer des dommages.

Figure 2 : Une analyse du trafic de C2 malveillant indique le pourcentage d'entreprises qui ont été atteintes par un domaine de C2 au cours de l'année

Figure 2 : Une analyse du trafic de C2 malveillant indique le pourcentage d'entreprises qui ont été atteintes par un domaine de C2 au cours de l'année

Dans la figure 3, les domaines de C2 que nous avons observés peuvent être classés en domaines avec et sans attribution à une famille de menaces ou à un groupe d'attaque spécifique. Les groupes d'attaque sont ensuite classés en IAB, botnets et RaaS. Nos données révèlent que les IAB représentent l'une des plus importantes menaces pour les réseaux d'entreprise, tout comme les botnets destinés à l'exfiltration de données.

Figure 3 : Les entreprises sont principalement ciblées par des botnets, puis par des IAB et des infostealers

Figure 3 : Les entreprises sont principalement ciblées par des botnets, puis par des IAB et des infostealers

Nous observons également des ransomwares, des outils d'accès à distance (RAT) et des infostealers — tous ont un rôle critique à jouer dans les différentes étapes de l'attaque. Et grâce aux outils disponibles sur les marchés clandestins pour les cybercriminels novices et expérimentés qui leur permettent d'entrer et de rester cachés dans le réseau, et de poursuivre l'attaque, les entreprises sont plus que jamais exposées à la cybercriminalité. À mesure que nous étudions ces groupes, nous établissons également les intersections où ils opèrent ainsi que les répercussions et les impacts potentiels sur les organisations. Nous fournissons une analyse plus approfondie des groupes d'attaques dans chaque catégorie dans notre rapport complet.

Les réseaux domestiques affichent un trafic important de botnets

Les utilisateurs domestiques représentent une population qui n'est souvent pas aussi sûre qu'un environnement d'entreprise, mais qui ne présente pas le même rendement monétaire. Les attaquants le savent et recherchent des moyens de monétiser leur capacité à infecter plus facilement les terminaux domestiques. Par exemple, ils lancent des campagnes à grande échelle dans l'espoir de compromettre autant de terminaux que possible, alors que les attaques contre les entreprises sont hautement ciblées. Au fur et à mesure que nous nous concentrons sur les utilisateurs domestiques, nous examinons le trafic DNS malveillant des réseaux domestiques en analysant un échantillon anonyme des millions de requêtes signalées par des attaques malveillantes des six derniers mois, afin de d'identifier les menaces dont les utilisateurs devraient s'inquiéter.

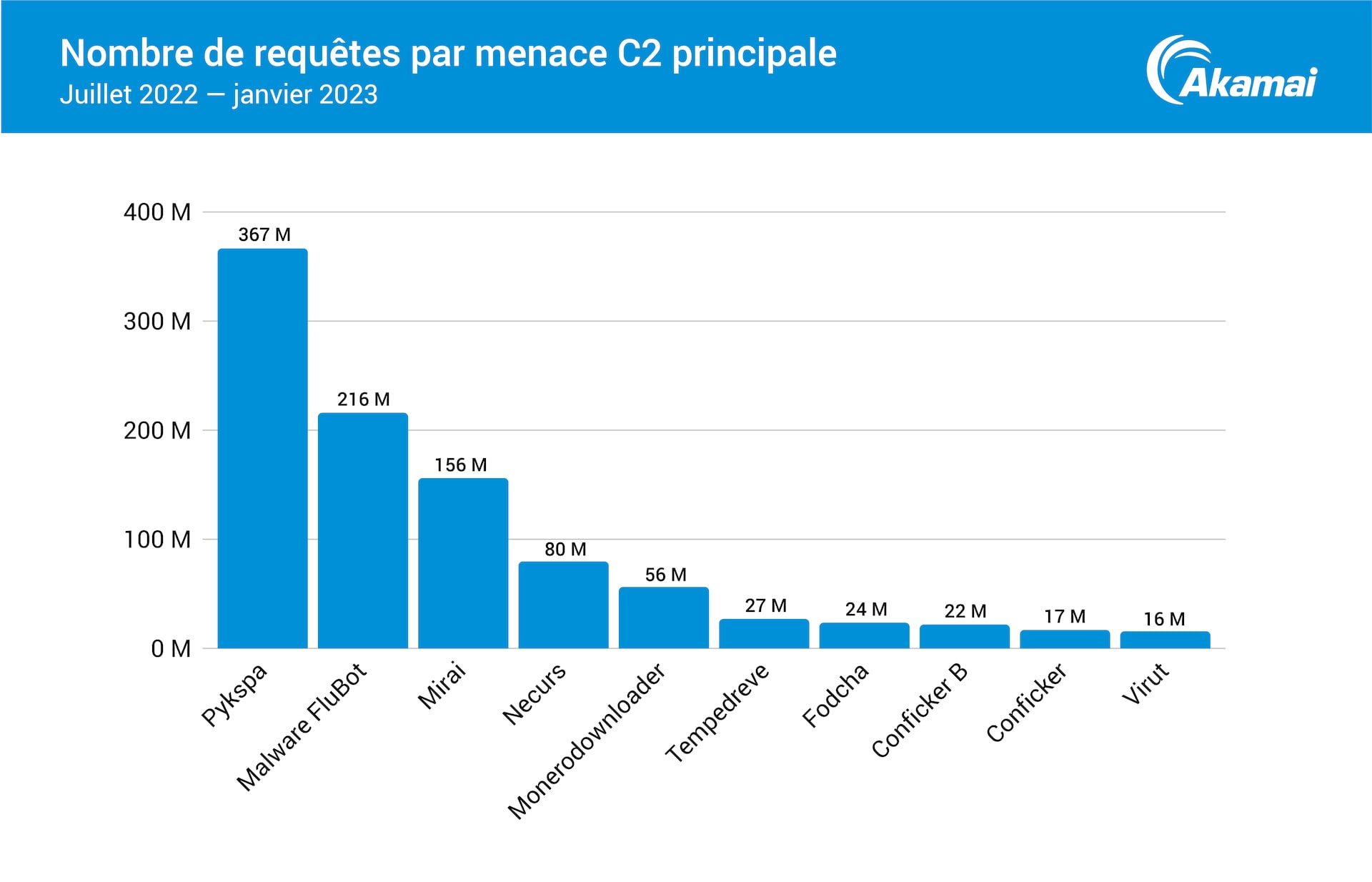

Dans notre analyse, nous avons constaté que Pykspa, menace qui se propage via Skype en envoyant des liens malveillants aux contacts des utilisateurs affectés, a représenté 367 millions de requêtes DNS signalées au niveau mondial (Figure 4). Pykspa interroge la configuration Skype pour recueillir des informations personnelles sur les utilisateurs concernés. Il est intéressant de noter qu'il vérifie l'interface linguistique de Skype de l'utilisateur affecté et que s'il s'agit de l'une des nombreuses langues qu'il surveille, le programme malveillant procède à des ajustements du message Skype spammé en conséquence.

Figure 4 : Pykspa, le malware FluBot et Mirai sont les trois principaux botnets observés dans le trafic DNS des réseaux domestiques

Figure 4 : Pykspa, le malware FluBot et Mirai sont les trois principaux botnets observés dans le trafic DNS des réseaux domestiques

Il est particulièrement intéressant de noter l'expansion de la surface de menace utilisée contre les utilisateurs domestiques. Deux des botnets les plus importants avec trafic C2 que nous avons pu identifier comme affectant les utilisateurs domestiques sont FluBot et Mirai. FluBot, logiciel malveillant android, se propage par SMS et infecte l'appareil mobile d'une victime afin de voler des informations bancaires. Mirai est un botnet bien connu ciblant les dispositifs IoT. Les deux botnets, qui sont examinés plus en détails dans le rapport, se sont propagés comme un feu de forêt dans diverses régions du monde et ont démontré que les attaquants se détournent des terminaux traditionnels.

En savoir plus

Pour en savoir plus sur les menaces les plus répandues contre les entreprises et les particuliers, et sur les risques qu'elles présentent, téléchargez notre rapport État des lieux d'Internet Autoroute d'attaques : Une analyse approfondie du trafic DNS malveillant.