Superautopista de ataques: profundizamos en el tráfico de DNS malicioso

Resumen ejecutivo

Akamai ha llevado a cabo una investigación sobre el tráfico malicioso de mando y control (C2) para obtener información sobre las amenazas más frecuentes en las redes corporativas y domésticas.

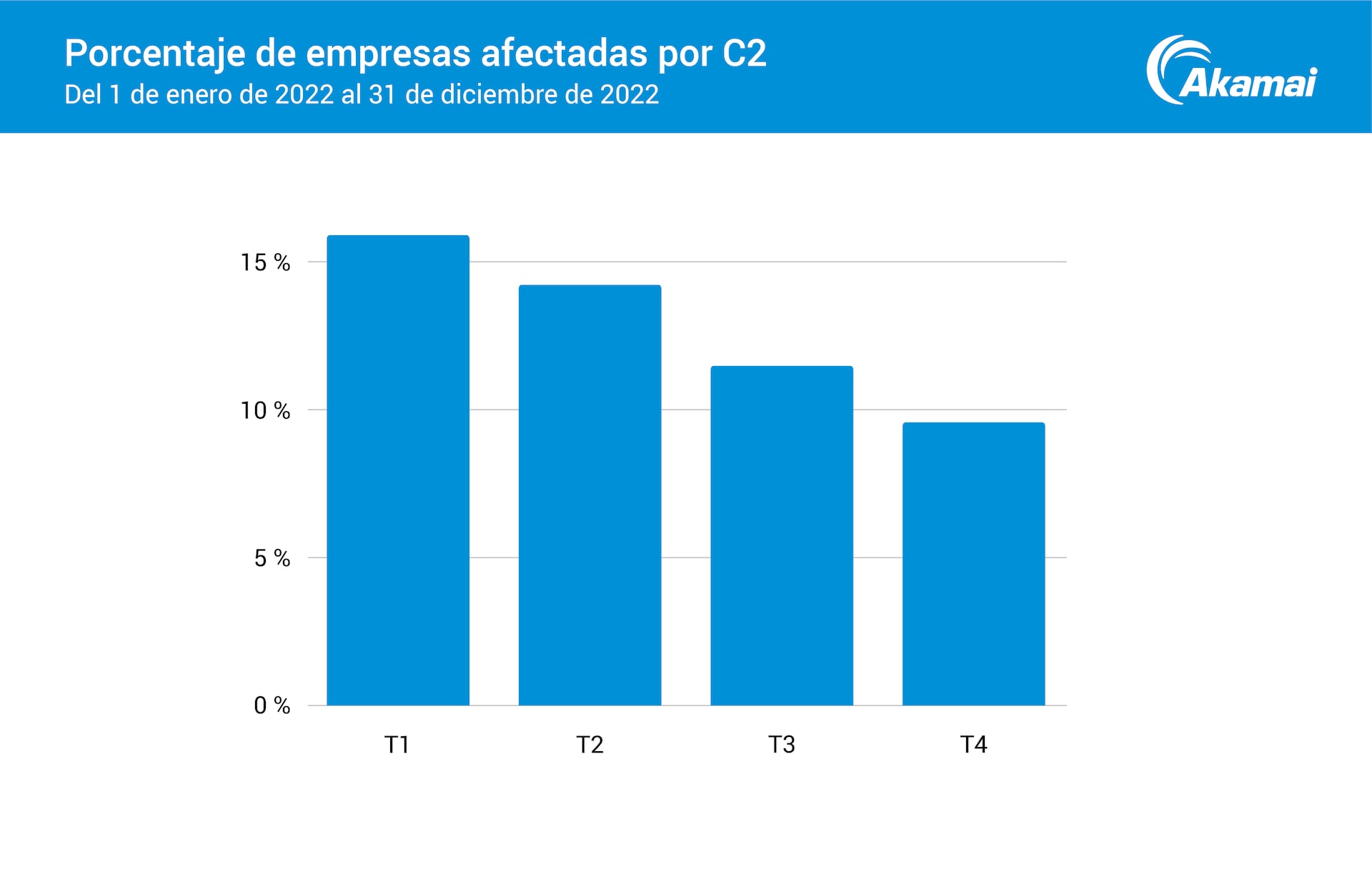

Según los datos, entre el 10 % y el 16 % de las organizaciones han detectado tráfico de C2 en su red en un trimestre determinado. La presencia de tráfico de C2 indica la posibilidad de un ataque en curso o una filtración.

El 26 % de los dispositivos afectados ha llegado a dominios de C2 del agente de acceso inicial (IAB) conocidos, como los relacionados con Emotet y Qakbot. Los IAB presentan un grave riesgo para las organizaciones, ya que su función principal es llevar a cabo la filtración inicial y vender el acceso a grupos de ransomware y otros grupos cibercriminales.

Los atacantes están abusando de los dispositivos de almacenamiento conectados a la red a través de QSnatch, lo que pone las copias de seguridad y los datos confidenciales en riesgo de ser robados o comprometidos.

El 30 % de las organizaciones afectadas pertenecen al sector de la fabricación, lo que pone de relieve las implicaciones reales de los ciberataques, como los problemas en la cadena de suministro y las interrupciones en la vida cotidiana.

Los ataques a las redes domésticas tratan de abusar de las nuevas superficies de ataque. Una cantidad significativa de tráfico de ataque en las redes domésticas puede estar correlacionada con el malware móvil y las botnetsdel Internet de las cosas (IoT).

Mediante nuestro análisis, detectamos un brote creciente de malware FluBot en Europa, Latinoamérica y Asia. El malware se propaga a través de mensajes móviles mediante técnicas de ingeniería social y, una vez instalado, intentará propagarse más y robar las credenciales bancarias de la víctima.

Servidores de nombres de dominio: una vía libre para el tráfico de ataque

El panorama de amenazas actual plantea importantes desafíos a los profesionales de la seguridad. Como hemos conocido recientemente gracias a nuestro análisis de los grupos de ransomware, los atacantes actuales trabajan para conseguir un enfoque más práctico a la hora de infringir y desplazarse lateralmente dentro de las redes. Esto hace que la comunicación de C2 sea un componente clave de un ataque actual. El C2 puede utilizarse para facilitar un ataque en curso, descargar malware de la siguiente etapa y otras cargas útiles, y establecer el acceso por una puerta trasera. Estas transacciones y el tráfico de ataque suelen pasar por el sistema de nombres de dominio (DNS).

Los atacantes llevan más de una década utilizando algoritmos de generación de dominios como medio para evadir la detección y eludir las medidas de seguridad. Aunque el tráfico a través de DNS suele percibirse como la interacción entre usuarios y sitios web, puede contener grandes cantidades de tráfico malicioso y actuar como una parte importante de la infraestructura del ataque. La puerta de enlace web segura de Akamai no solo proporciona visibilidad de este tráfico, sino también la capacidad de bloquearlo antes de que pueda llegar al dominio del atacante. Al adoptar una postura Zero Trust, debemos considerar dónde y cómo pueden interrumpirse los ataques, y dónde aplicar estos principios.

En la última edición del informe Estado de Internet / Seguridad,proporcionamos un análisis exhaustivo de tráfico DNS malicioso de usuarios domésticos y empresas de todo el mundo, incluida la correlación con grupos de atacantes y sus herramientas. Esto podría dotar a las organizaciones de información importante sobre las amenazas más frecuentes en su entorno y ayudar a los profesionales de la seguridad a evaluar sus estrategias de defensa y realizar evaluaciones de brechas para abordar las técnicas y metodologías que se utilizan en su contra.

Peligro inminente: la omnipresencia del tráfico malicioso en las organizaciones

Los ataques multifase se han convertido en un elemento básico del panorama de ataques actual. Los atacantes consiguen un mayor éxito cuando pueden trabajar juntos (o contratarse entre sí) o cuando pueden combinar varias herramientas en un solo ataque. El C2 es fundamental para que estos ataques tengan éxito. Se pueden utilizar no solo para comunicarse, sino también para facilitar la descarga de una carga útil y el malware de la siguiente etapa para llevar a cabo el ataque.

Fig. 1: El DNS proporciona visibilidad sobre diversas actividades de ataque que los profesionales de la seguridad pueden utilizar para mitigar los ataques en curso.

Fig. 1: El DNS proporciona visibilidad sobre diversas actividades de ataque que los profesionales de la seguridad pueden utilizar para mitigar los ataques en curso.

Según nuestros datos de DNS, entre el 10 % y el 16 % de las organizaciones ha experimentado al menos un caso en el que el tráfico de C2 intentaba desplazarse fuera de su red en un trimestre determinado (Figura 2). Esto puede indicar que el malware intenta comunicarse con un operador y es un signo de una posible infracción. Nuestra solución bloqueó este tráfico de C2 para que no llegara a su destino, pero los ataques exitosos podrían haber provocado la exfiltración de datos, ataques de ransomware y mucho más. Nuestra investigación destaca la eficacia de aplicar los principios Zero Trust al DNS para evitar que el malware progrese en una red o cause daños.

Fig. 2: Un análisis del tráfico de C2 malicioso muestra el porcentaje de organizaciones que ha llegado a un dominio de C2 durante el año.

Fig. 2: Un análisis del tráfico de C2 malicioso muestra el porcentaje de organizaciones que ha llegado a un dominio de C2 durante el año.

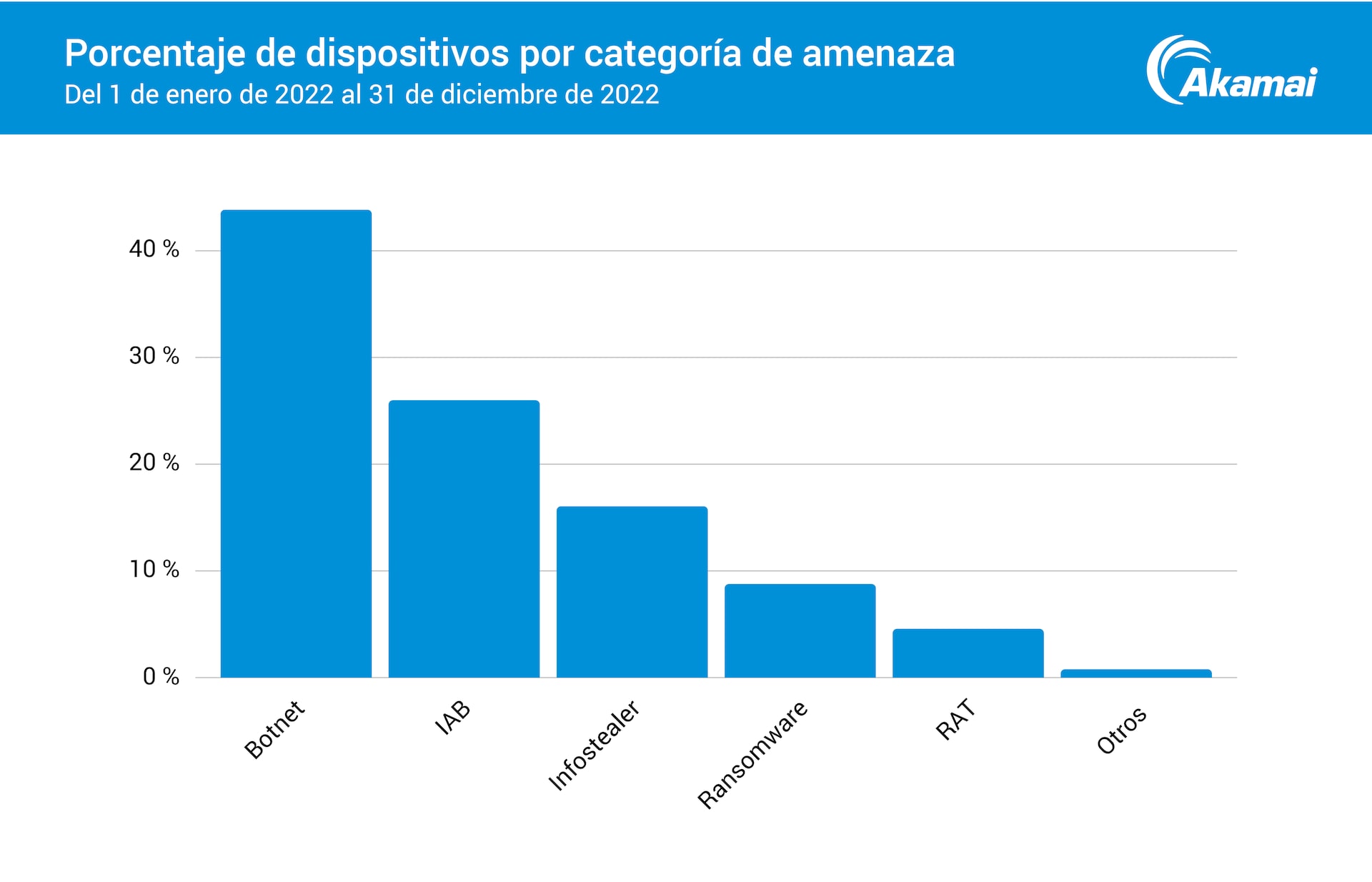

En la figura 3, los dominios de C2 que hemos observado podrían clasificarse en dominios con y sin atribución a una familia de amenazas o grupo de atacantes específicos. A continuación, los grupos de atacantes se clasifican en IAB, botnets y grupos de RaaS. Nuestros datos revelan que los IAB suponen una de las mayores amenazas para las redes corporativas, al igual que las botnets destinadas a la exfiltración de datos.

Fig. 3: Las empresas son el objetivo principal de las botnets, seguidas por los IAB y los infostealers.

Fig. 3: Las empresas son el objetivo principal de las botnets, seguidas por los IAB y los infostealers.

También observamos el ransomware, las herramientas de acceso remoto (RATs) y los infostealers en la combinación, todos ellos tienen un papel fundamental que desempeñar en las varias etapas del ataque. Además, con herramientas disponibles en la clandestinidad tanto para los atacantes novatos como para los ciberdelincuentes experimentados que les permiten acceder por primera vez, permanecer ocultos en la red y, más adelante, el ataque, las organizaciones son más susceptibles que nunca a la ciberdelincuencia. A medida que avancemos por estas agrupaciones, también estableceremos las intersecciones en las que operan y las posibles implicaciones e impactos que pueden tener en las organizaciones. Proporcionamos un análisis más detallado de los grupos de atacantes dentro de cada categoría en nuestro informe completo.

Las redes domésticas muestran un tráfico intenso de botnets

Los usuarios domésticos representan a un grupo demográfico que a menudo no es tan seguro como un entorno corporativo. Además, este grupo no ofrece el mismo rendimiento monetario. Los atacantes lo saben, por lo que buscan formas de rentabilizar su capacidad para infectar los dispositivos domésticos con mayor facilidad. Por ejemplo, lanzan campañas a gran escala con la esperanza de poner en peligro tantos dispositivos como sea posible en las tácticas spray y pray, mientras que los ataques contra las empresas son muy focalizados. A medida que nos centremos en los usuarios domésticos, examinaremos el tráfico de DNS malicioso de las redes domésticas mediante el análisis de una muestra anónima de los millones de consultas con indicadores maliciosos de los últimos seis meses, para demostrar qué amenazas deberían preocupar a los usuarios.

En nuestro análisis, encontramos que Pykspa, una amenaza que se propaga a través de Skype mediante el envío de enlaces maliciosos a los contactos de los usuarios afectados, representó 367 millones de consultas de DNS identificadas globalmente (Figura 4). Pykspa consulta la configuración de Skype para recopilar información personal sobre los usuarios afectados. Curiosamente, comprueba la interfaz de idioma de Skype del usuario afectado y, si es uno de los muchos idiomas que están supervisando, el malware modifica el mensaje de spam de Skype en consecuencia.

Fig. 4: Pykspa, el malware FluBot y Mirai son las tres botnets principales observadas en el tráfico DNS de las redes domésticas.

Fig. 4: Pykspa, el malware FluBot y Mirai son las tres botnets principales observadas en el tráfico DNS de las redes domésticas.

Es particularmente interesante observar la expansión de la superficie de amenazas utilizada contra los usuarios domésticos. Dos de las botnets más destacadas con tráfico de C2 que hemos podido identificar como malas para los usuarios domésticos son FluBot y Mirai. FluBot, un malware de Android, se propaga a través de SMS e infecta el dispositivo móvil de la víctima para robar información bancaria. Mirai es una conocida botnet dirigida a dispositivos de IoT. Ambas botnets, que se examinan más detalladamente el informe,se han estado propagando como el fuego en varias regiones de todo el mundo y demuestran cómo los atacantes se alejan de los dispositivos tradicionales.

Más información

Para obtener más información sobre las amenazas más frecuentes contra las empresas y los usuarios domésticos, así como los riesgos que les suponen, descargue nuestro informe sobre el estado de Internet Superautopista de ataques: profundizamos en el tráfico de DNS malicioso.