Angriffe über die Datenautobahn: Ein detaillierter Blick auf schädlichen DNS-Traffic

Zusammenfassung

Akamai hat den schädlichen „Command and Control“-Traffic (C2) untersucht, um Einblicke zu verbreiteten Bedrohungen in Unternehmens- und Heimnetzwerken zu erhalten.

Die Daten zeigen, dass in den Netzwerken von 10 bis 16 % der Unternehmen mindestens einmal im Quartal C2-Traffic auftritt. Das Vorhandensein von C2-Traffic verweist darauf, dass es möglicherweise zu einem Angriff oder zu einem Datenschutzvorfall gekommen ist.

26 % der betroffenen Geräte haben bekannte Initial Access Broker (IAB) in C2-Domains kontaktiert, darunter Domains mit Emotet- und QakBot-Bezug. IABs stellen ein großes Risiko für Unternehmen dar, da sie für gewöhnlich den ersten Angriff durchführen und dann den Zugriff an Ransomware-Gruppen und andere Cyberkriminelle verkaufen.

Angreifer missbrauchen NAS-Geräte über QSnatch, wodurch Backups und sensible Daten dem Risiko ausgesetzt sind, gestohlen oder gefährdet zu werden.

30 % der betroffenen Unternehmen sind im Fertigungssektor tätig, was die realen Auswirkungen von Cyberangriffen wie Lieferkettenprobleme und Störungen des täglichen Lebens verdeutlicht.

Angriffe auf Heimnetzwerke versuchen, neue Angriffsflächen auszunutzen. Ein beträchtlicher Teil des Angriffs-Traffics in Heimnetzwerken kann auf mobile Malware und IoT-Botnets (Internet of Things) zurückgeführt werden.

Im Rahmen unserer Analyse haben wir eine zunehmende Verbreitung der FluBot-Malware in Europa, Lateinamerika und Asien erkannt. Die Malware verbreitet sich mithilfe von Social-Engineering-Techniken über mobile Nachrichten und versucht nach der Installation, sich weiter auszubreiten und die Bankdaten des Opfers zu stehlen.

Domain Name Server – ein Einfallstor für Angriffstraffic

Die aktuelle Bedrohungslandschaft stellt Sicherheitsexperten vor erhebliche Herausforderungen. Wie wir kürzlich aus unserer Analyse von Ransomware-Gruppen gelernt haben, arbeiten moderne Angreifer an einem praxisorientierten Ansatz, um Sicherheitsverletzungen und laterale Bewegungen innerhalb von Netzwerken zu vermeiden. So wird die C2-Kommunikation zu einem wichtigen Bestandteil von modernen Angriffen. C2 kann verwendet werden, um einen laufenden Angriff zu unterstützen, um die nächste Malware-Stufe und andere Payloads herunterzuladen und um Backdoor-Zugang einzurichten. Diese Transaktionen und der Angriffstraffic werden oft durch das Domain Name System (DNS) geleitet.

Angreifer nutzen seit über zehn Jahren domaingenerierende Algorithmen, um unerkannt zu bleiben und Sicherheitsmaßnahmen zu umgehen. Obwohl der Traffic über DNS oft als Interaktion zwischen Nutzern und Websites angesehen wird, kann er tatsächlich große Mengen an schädlichem Traffic enthalten und als wichtiger Bestandteil der Angriffsinfrastruktur fungieren. Das Secure Web Gateway von Akamai bietet nicht nur Transparenz zu diesem Traffic, sondern auch die Möglichkeit, den Traffic zu blockieren, bevor dieser die Domain des Angreifers erreicht. Die Verinnerlichung einer Zero-Trust- Mentalität umfasst Überlegungen dazu, wo und wie Angriffe unterbrochen werden können und wo diese Prinzipien anzuwenden sind.

Die neueste Ausgabe des „State of the Internet“-Sicherheitsberichtsenthält eine gründliche Analyse von schädlichem DNS-Traffic bei Privatnutzern und Unternehmen weltweit, einschließlich einer Zuordnung zu Angreifergruppen und deren Tools. Dadurch können sich Unternehmen wichtige Informationen über die häufigsten Bedrohungen für ihre Umgebung verschaffen, und Sicherheitsexperten erhalten Hilfestellung bei der Bewertung ihrer Sicherheitslücken und Abwehrmaßnahmen, sodass sie auf gegen sie gerichtete Techniken und Methoden reagieren können.

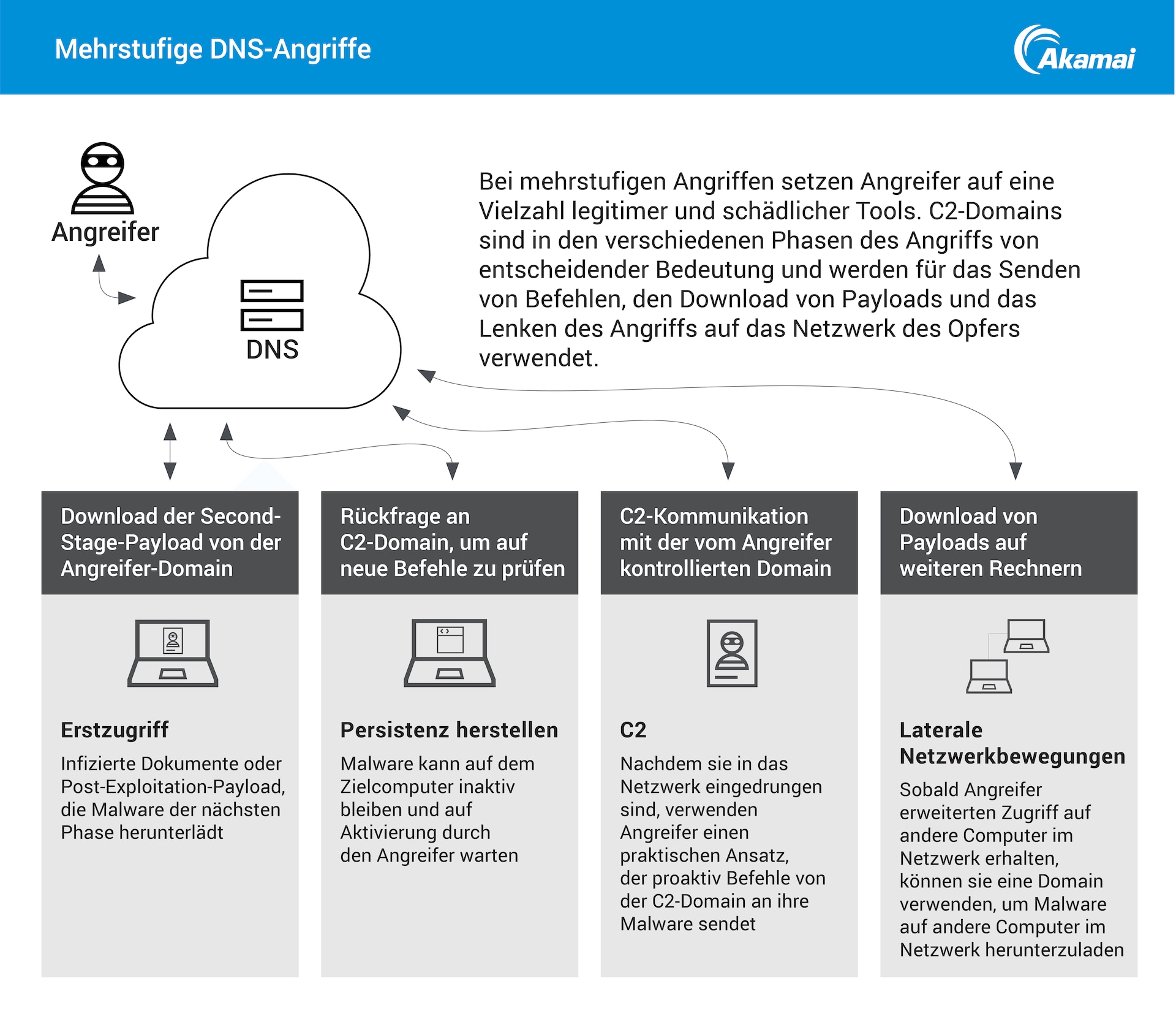

Gefahr im Verzug: Die Durchlässigkeit für schädlichen Traffic in Unternehmen

Mehrstufige Angriffe haben sich in der modernen Angriffslandschaft etabliert. Angreifer können ihren Erfolg steigern, wenn sie es schaffen, zusammen (oder füreinander) zu arbeiten, oder wenn es ihnen gelingt, verschiedene Tools für einen konzertierten Angriff zu kombinieren. C2 ist entscheidend für den Erfolg dieser Angriffe. Sie können nicht nur für die Kommunikation verwendet werden, sondern auch, um das Herunterladen einer Payload und weiterer Malware zu ermöglichen, um den Angriff fortzusetzen.

Abb. 1: DNS ermöglicht einen Einblick in verschiedene Angriffsaktivitäten, die Sicherheitsexperten nutzen können, um laufende Angriffe abzuwehren.

Abb. 1: DNS ermöglicht einen Einblick in verschiedene Angriffsaktivitäten, die Sicherheitsexperten nutzen können, um laufende Angriffe abzuwehren.

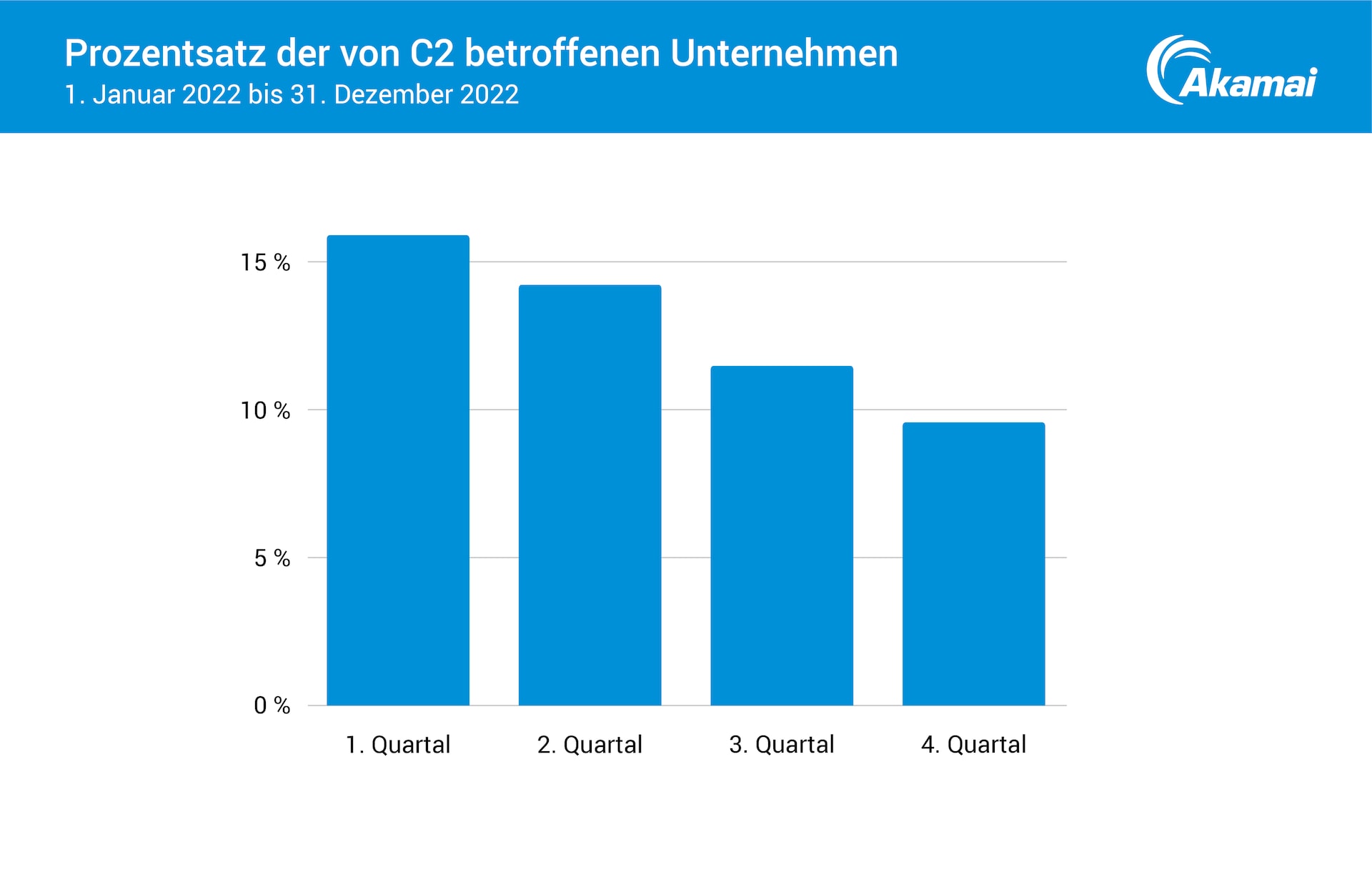

Unseren DNS-Daten zufolge kam es bei 10 % bis 16 % der Unternehmen in einem beliebigen Quartal mindestens einmal zum versuchten Abfluss von C2-Traffic aus ihrem Netzwerk (Abbildung 2). Dies kann ein Hinweis darauf sein, dass Malware versucht, mit einem Betreiber zu kommunizieren, und ist ein Anzeichen für eine potenzielle Sicherheitsverletzung. Dieser C2-Traffic wurde von unserer Lösung daran gehindert, sein Ziel zu erreichen, aber erfolgreiche Angriffe hatten möglicherweise Datenextraktion, Ransomware-Angriffe und vieles mehr zur Folge. Unsere Untersuchungen zeigt, wie effektiv die Anwendung von Zero-Trust-Prinzipien auf DNS dazu beitragen kann, Schäden durch die Ausbreitung von Malware in einem Netzwerk zu verhindern.

Abb. 2: Eine Analyse des schädlichen C2‑Traffics zeigt den Prozentsatz der Unternehmen, die im Laufe des Jahres eine C2‑Domain kontaktiert haben.

Abb. 2: Eine Analyse des schädlichen C2‑Traffics zeigt den Prozentsatz der Unternehmen, die im Laufe des Jahres eine C2‑Domain kontaktiert haben.

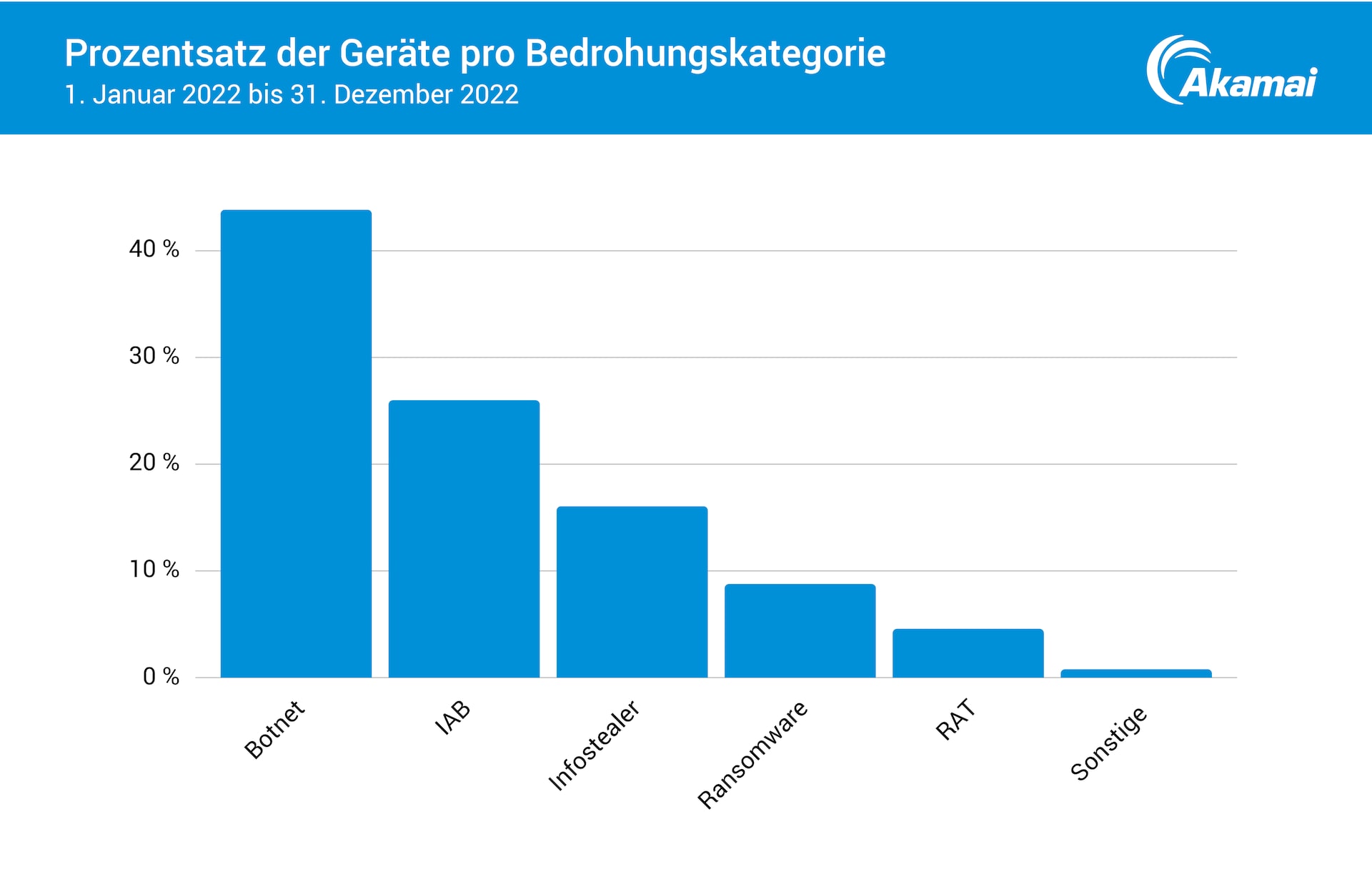

In Abbildung 3 wurden die von uns beobachteten C2-Domains in Domains mit und ohne Zuordnung zu einer bestimmten Bedrohungsart oder Angreifergruppe kategorisiert werden. Angreifergruppen werden dann nach IABs, Botnets und RaaS-Gruppen klassifiziert. Unsere Daten zeigen, dass IABs eine der größten Bedrohungen für Unternehmensnetzwerke darstellen, ebenso wie Botnets, die auf Datenextraktion abzielen.

Abb. 3: Unternehmen werden hauptsächlich von Botnets angegriffen, gefolgt von IABs und Infostealern.

Abb. 3: Unternehmen werden hauptsächlich von Botnets angegriffen, gefolgt von IABs und Infostealern.

Wir beobachten auch Ransomware, Remote Access Tools (RATs) und Infostealer, die alle in verschiedenen Angriffsphasen eine entscheidende Rolle spielen. Und illegale Tools, die sowohl Neulingen unter den Angreifern als auch erfahrenen Cyberkriminellen zur Verfügung stehen und diesen ermöglichen, Netzwerke zu infiltrieren, sich dort zu verbergen und Angriffe voranzutreiben, sind eine der Ursachen dafür, dass die Anfälligkeit von Unternehmen für Cyberkriminalität immer weiter zunimmt. Bei der Betrachtung dieser Gruppierungen beschäftigen wir uns auch mit den sich ergebenden Schnittstellen, an denen Angriffe ansetzen, und den potenziellen Auswirkungen für Unternehmen. Wir bieten außerdem eine genauere Analyse der Angreifergruppen innerhalb jeder Kategorie in unserem vollständigen Bericht.

Heimnetzwerke sind stark durch von Botnets verursachten Traffic betroffen

Privatnutzer sind eine Zielgruppe, die im Vergleich zu Unternehmensumgebungen weniger gesichert, jedoch auch weniger einträglich ist. Angreifer wissen das und suchen daher nach Möglichkeiten, Profit daraus zu schlagen, dass Heimgeräte einfacher infiziert werden können. So werden beispielsweise große Kampagnen gestartet, bei denen mit einer Dauerfeuertaktik so viele Geräte wie möglich kompromittiert werden sollen, während Angriffe auf Unternehmen viel zielgerichteter ablaufen. Mit Blick auf Privatnutzer untersuchen wir den schädlichen DNS-Traffic von Heimnetzwerken, indem wir eine anonymisierte Stichprobe der Millionen als bösartig gekennzeichneter Abfragen aus den letzten sechs Monaten analysieren und anhand dieser veranschaulichen, welche Bedrohungen für die Nutzer Anlass zu echter Sorger sein sollten.

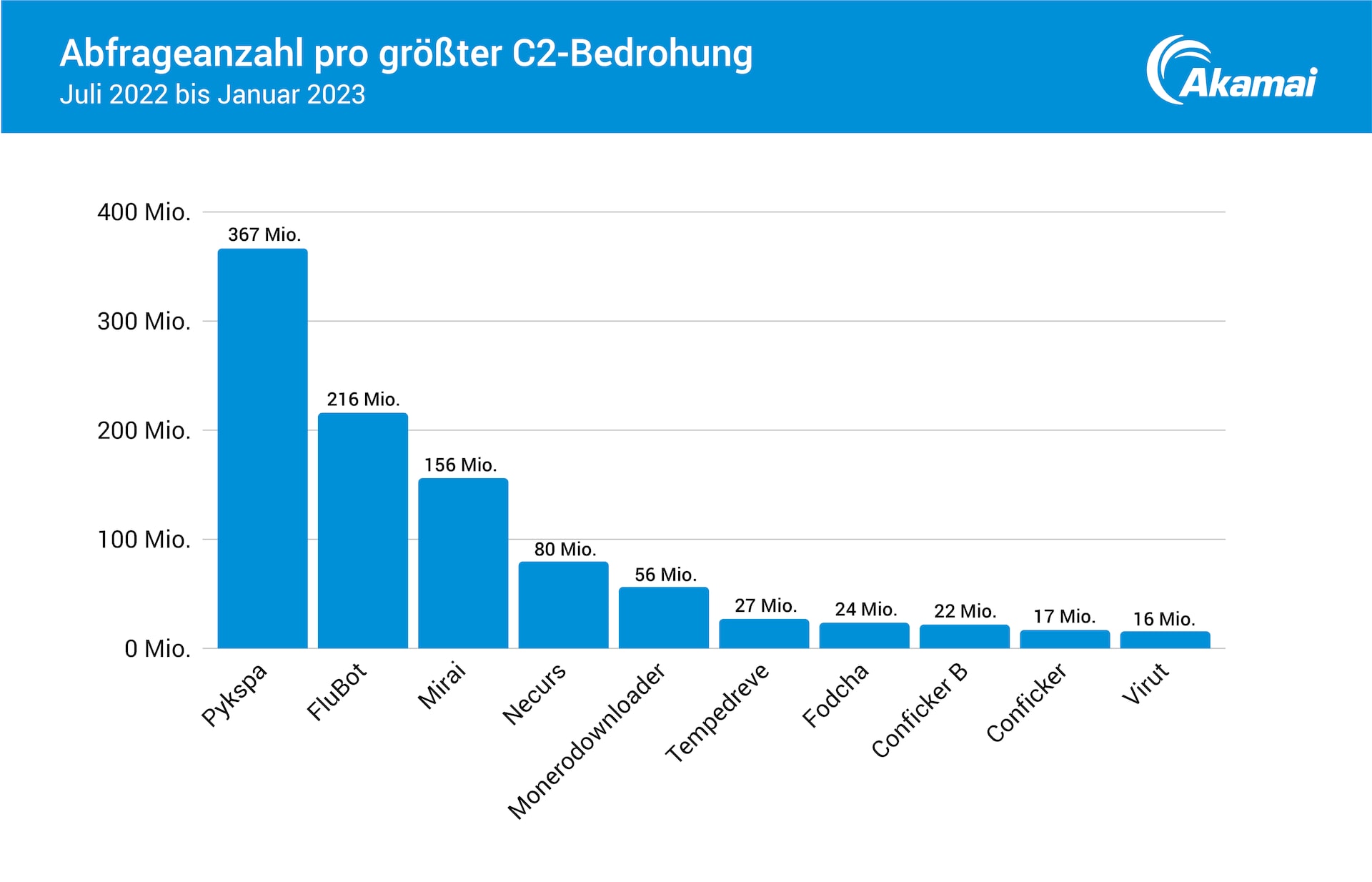

Bei unserer Analyse haben wir festgestellt, dass Pykspa, eine Bedrohung, die sich über Skype ausbreitet, indem schädliche Links an die Kontakte der betroffenen Nutzer gesendet werden, weltweit 367 Millionen gekennzeichnete DNS-Abfragen verursacht hat (Abbildung 4). Pykspa fragt die Skype-Konfiguration ab, um persönliche Informationen über die betroffenen Nutzer zu sammeln. Interessant dabei ist, dass Pykspa die Spracheinstellungen des betroffenen Nutzers für Skype überprüft. Wenn es sich um eine der zahlreichen überwachten Sprachen handelt, wird die Spam-Nachricht in Skype von der Malware entsprechend angepasst.

Abb. 4: Pykspa, FluBot und Mirai sind die drei wichtigsten Botnets im DNS‑Traffic von Heimnetzwerken.

Abb. 4: Pykspa, FluBot und Mirai sind die drei wichtigsten Botnets im DNS‑Traffic von Heimnetzwerken.

Besonders interessant ist die Ausweitung der Angriffsfläche von Privatnutzern. Zwei der bekanntesten Botnets mit C2-Traffic, die von uns als Gefährdung für Privatnutzer identifiziert wurden, sind FluBot und Mirai. FluBot, eine Android-Malware, verbreitet sich per SMS und infiziert die Mobilgeräte der betroffenen Personen, um Bankdaten zu stehlen. Mirai ist ein bekanntes Botnet, das auf IoT-Geräte abzielt. Beide Botnets, die im Bericht ausführlichuntersucht werden, verbreiten sich in verschiedenen Regionen weltweit wie ein Lauffeuer und machen deutlich, dass Angreifer sich nicht mehr nur auf herkömmliche Geräte konzentrieren.

Weitere Informationen

Weitere Informationen zu den häufigsten Bedrohungen für Unternehmen und Privatnutzer sowie zu den dadurch entstehenden Risiken finden Sie in unserem „State of the Internet“-Bericht Angriffe über die Datenautobahn: Ein detaillierter Blick auf schädlichen DNS-Traffic.