Rota de ataque: Análise aprofundada sobre tráfego de DNS malicioso

Resumo executivo

A Akamai realizou uma investigação de tráfego mal-intencionado de comando e controle (C2) para obter informações sobre as ameaças predominantes em redes corporativas e domésticas.

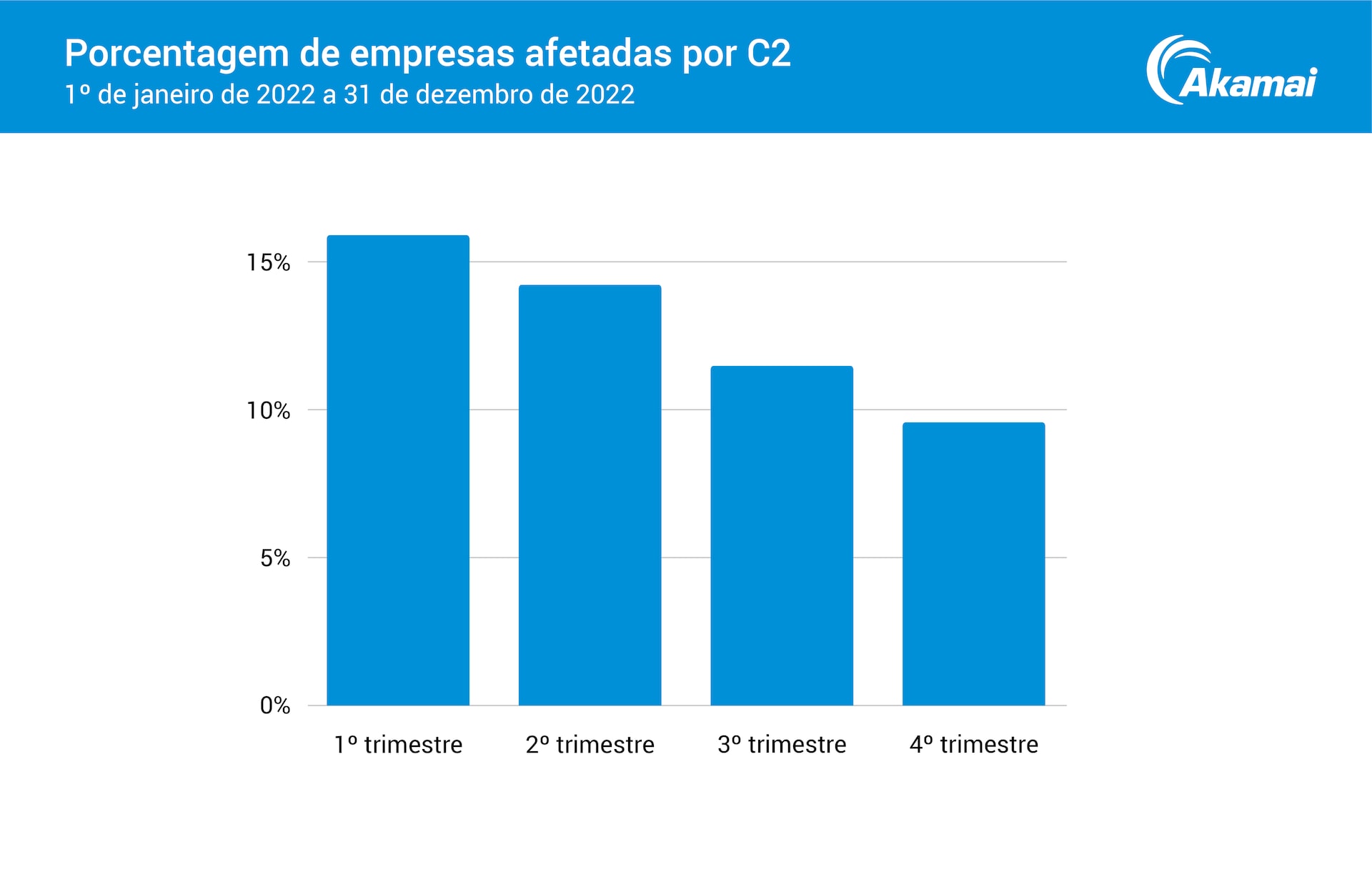

De acordo com os dados, entre 10% e 16% das organizações encontraram tráfego C2 em sua rede em um determinado trimestre. A presença de tráfego C2 indica a possibilidade de um ataque em andamento ou uma violação.

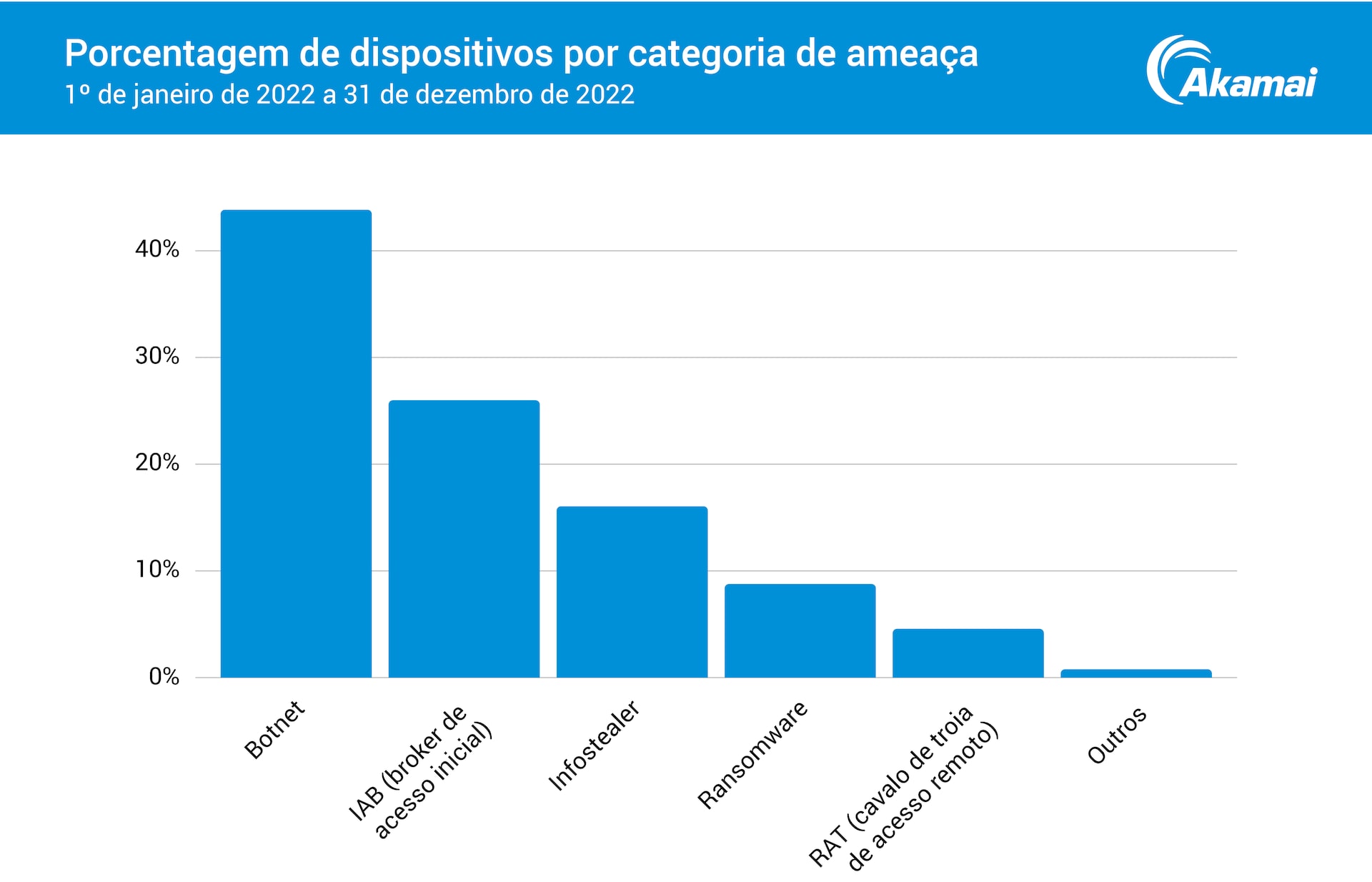

26% dos dispositivos comprometidos se comunicaram com domínios de C2 de IAB (broker de acesso inicial) identificados, incluindo domínios relacionados a Emotet e QakBot. Os IABs apresentam um grande risco para as organizações, pois sua principal função é fazer a violação inicial e vender o acesso a grupos de ransomware e outros cibercriminosos.

Os invasores estão abusando de dispositivos de armazenamento conectados à rede por meio do QSnatch, colocando backups e dados confidenciais em risco de serem roubados ou comprometidos.

30% das organizações afetadas estão no setor de fabricação e destacam as implicações reais dos ataques virtuais, como problemas na cadeia de suprimentos e interrupções na vida cotidiana.

Os ataques a redes domésticas estão buscando explorar novas superfícies de ataque. Uma quantidade significativa de tráfego de ataque em redes domésticas pode ser correlacionada com malware móvel e Internet das Coisas (IoT) de DDoS.

Com base em nossa análise, notamos um crescente surto de malware FluBot na Europa, América Latina e Ásia. O malware se espalha por mensagens de dispositivos móveis usando técnicas de engenharia social e, uma vez instalado, tentará se propagar ainda mais e roubar as credenciais bancárias da vítima.

Servidores de nomes de domínio - uma via para tráfego de ataque

O cenário de ameaças na modernidade está trazendo muitos desafios aos profissionais de segurança. Como descobrimos recentemente em nossa análise de grupos de ransomware, os invasores modernos estão adotando uma abordagem mais prática para invadir e se movimentar lateralmente dentro de redes. Isso torna a comunicação C2 um componente importante de um ataque moderno. O C2 pode ser usado para facilitar um ataque em andamento, para baixar o malware da próxima etapa e outras cargas úteis e para obter acesso ao backdoor. Essas transações e o tráfego de ataque geralmente passam pelo DNS (Domain Name System, sistema de nomes de domínio).

Os invasores têm usado algoritmos que geram domínio por mais de uma década como um meio de burlar a detecção e burlar as medidas de segurança. Embora seja visto frequentemente como a interação entre usuários e websites, o tráfego por DNS pode conter grandes quantidades de tráfego mal-intencionado e agir como uma parte importante da infraestrutura do ataque. O gateway Web seguro da Akamai oferece não apenas visibilidade desse tráfego, mas também a capacidade de bloquear o tráfego antes que ele possa alcançar o domínio do invasor. Ao adotar uma mentalidade Zero Trust, devemos considerar onde e como os ataques podem ser interrompidos e onde aplicar esses princípios.

Na edição mais recente do relatório State of the Internet/Security, fornecemos uma análise completa do tráfego DNS mal-intencionado de usuários domésticos e empresas em todo o mundo, incluindo a correlação com grupos de invasores e suas ferramentas. Isso pode equipar as organizações com informações importantes sobre as ameaças mais prevalentes ao seu ambiente e ajudar os profissionais de segurança a avaliar sua postura de defesa e a realizar avaliações de brechas para lidar com as técnicas e metodologias utilizadas contra elas.

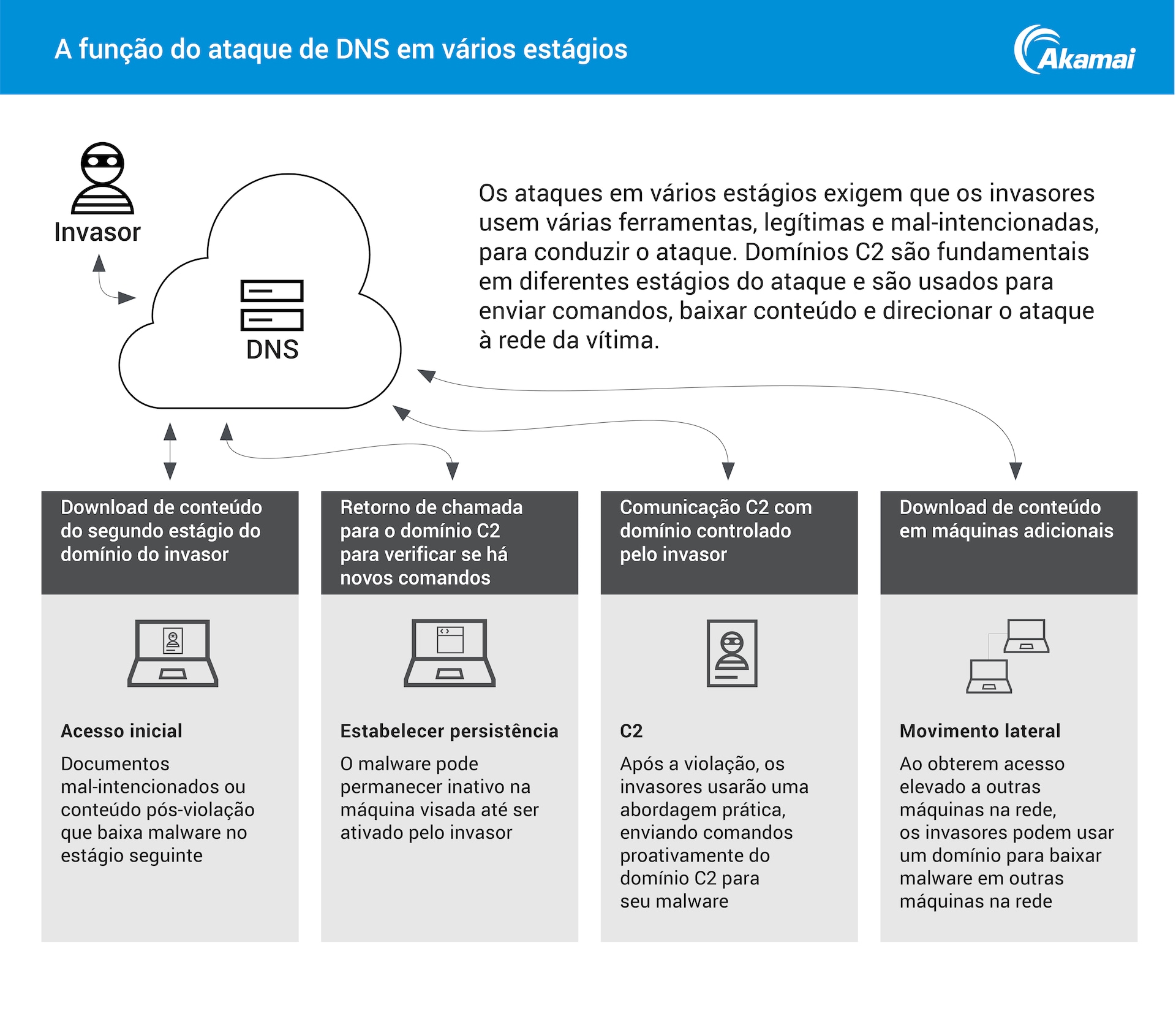

Perigo à frente: a onipresença de tráfego mal-intencionado nas organizações

Os ataques de vários estágios se tornaram um elemento básico do cenário moderno de ataques. Os invasores estão obtendo mais sucesso quando conseguem trabalhar em conjunto (ou contratar uns aos outros) ou quando conseguem combinar várias ferramentas em um único ataque. O C2 é fundamental para o sucesso desses ataques. Eles podem ser usados não apenas para comunicação, mas também para facilitar o download de uma carga útil e o malware do próximo estágio para avançar o ataque.

Fig. 1: O DNS fornece visibilidade de várias atividades de ataque que os profissionais de segurança podem usar para mitigar ataques em andamento.

Fig. 1: O DNS fornece visibilidade de várias atividades de ataque que os profissionais de segurança podem usar para mitigar ataques em andamento.

De acordo com nossos dados de DNS, entre 10% e 16% das organizações observaram pelo menos uma instância de tráfego C2 tentando sair de sua rede em um determinado trimestre (Figura 2). Isso pode ser indicativo de malware tentando se comunicar com um operador e é um possível sinal de uma violação. Esse tráfego de C2 foi bloqueado por nossa solução e não chegou ao seu destino, mas ataques bem-sucedidos podem ter resultado na exfiltração de dados, ataques de ransomware e muito mais. Nossa pesquisa destaca a eficácia da aplicação de princípios Zero Trust ao DNS para evitar que o malware progrida em uma rede ou cause danos.

Fig. 2: Uma análise de tráfego de C2 mal-intencionado mostra a porcentagem de organizações que se comunicaram com um domínio de C2 ao longo do ano

Fig. 2: Uma análise de tráfego de C2 mal-intencionado mostra a porcentagem de organizações que se comunicaram com um domínio de C2 ao longo do ano

Na Figura 3, os domínios C2 que observamos podem ser categorizados em domínios com e sem atribuição a uma família de ameaças ou a um grupo de invasores específico. Os grupos de invasores são classificados em grupos IABs, botnets e RaaS. Nossos dados revelam que os IABs representam uma das maiores ameaças às redes corporativas, assim como botnets destinados à exfiltração de dados.

Fig. 3: As empresas são predominantemente visadas por botnets, seguido por IABs e infostealers

Fig. 3: As empresas são predominantemente visadas por botnets, seguido por IABs e infostealers

Observamos também ransomware, ferramentas de acesso remoto (RATs) e infostealers. Todos esses grupos têm um papel fundamental em vários estágios de ataque. E com ferramentas prontamente disponíveis nas camadas para invasores novatos e cibercriminosos experientes que permitem que eles tenham acesso inicial, permaneçam ocultos na rede e promovam o ataque, as organizações estão mais suscetíveis do que nunca a crimes cibernéticos. À medida que explicarmos esses agrupamentos, também estabeleceremos as interseções nas quais eles operam e as possíveis implicações e impactos nas organizações. Fornecemos uma análise mais aprofundada dos grupos de invasores em cada categoria no relatório completo.

As redes domésticas mostram tráfego intenso de botnets

Os usuários domésticos representam um dado demográfico que geralmente não é tão seguro quanto um ambiente corporativo, mas esse dado demográfico não apresenta o mesmo retorno monetário. Os invasores sabem disso e, portanto, procuram maneiras de monetizar sua capacidade de infectar mais facilmente dispositivos domésticos. Por exemplo, eles lançam campanhas em larga escala com a intenção de comprometer o máximo de dispositivos possível nas táticas "spray and pray", enquanto os ataques contra empresas são altamente direcionados. À medida que mudamos nosso foco para usuários domésticos, examinaremos o tráfego DNS mal-intencionado das redes domésticas analisando uma amostra anonimizada de milhões de consultas sinalizadas como mal-intencionadas dos últimos seis meses para demonstrar as ameaças que os usuários devem se preocupar.

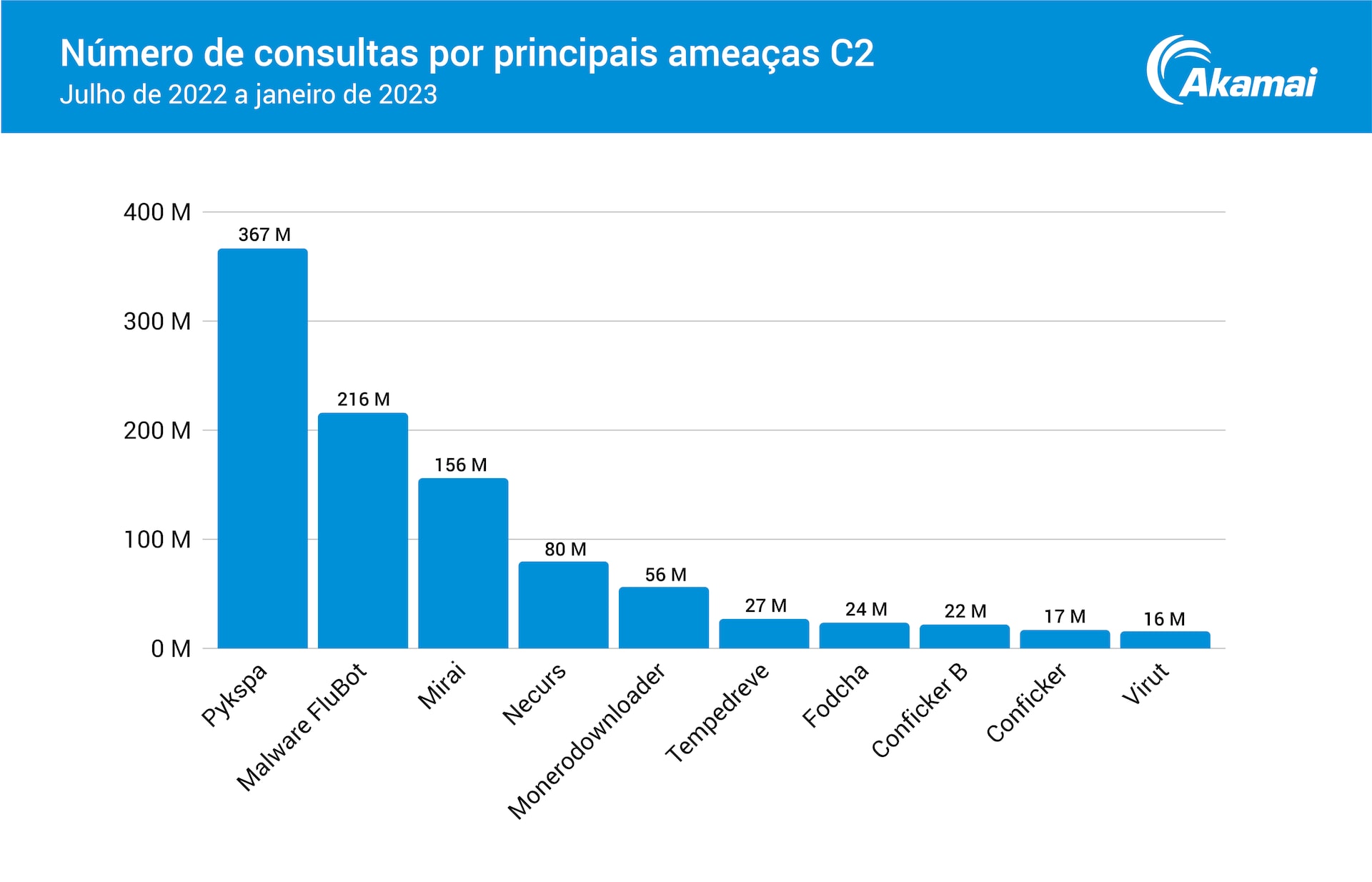

Em nossa análise, descobrimos que Pykspa, uma ameaça que se espalha pelo Skype enviando links mal-intencionados para os contatos dos usuários afetados, foi responsável por 367 milhões de consultas de DNS sinalizadas globalmente (Figura 4). O Pykspa consulta a configuração do Skype para coletar informações pessoais sobre os usuários afetados. Curiosamente, ele verifica a interface de idioma do Skype do usuário afetado e, se for um dos vários idiomas que ele está monitorando, o malware ajusta a mensagem do Skype enviada corretamente.

Fig. 4: Pykspa, malware FluBot e Mirai são os três principais botnets observados no tráfego de DNS de redes domésticas

Fig. 4: Pykspa, malware FluBot e Mirai são os três principais botnets observados no tráfego de DNS de redes domésticas

É ainda mais interessante observar a expansão da superfície de ameaça usada contra usuários domésticos. Dois dos botnets mais proeminentes com tráfego C2 que pudemos identificar que afetam usuários domésticos são FluBot e Mirai. FluBot, um malware do android, se espalha por SMS e infecta o dispositivo móvel de uma vítima para roubar informações bancárias. Mirai é um botnet conhecido que visa dispositivos de IoT. Ambos os botnets, que são examinados em mais detalhes no relatório, têm se espalhado como um incêndio em várias regiões do mundo e demonstram a mudança dos invasores para fora dos dispositivos tradicionais.

Saiba mais

Para obter mais informações sobre as ameaças mais prevalentes contra empresas e usuários domésticos e os riscos representados por elas, baixe nosso relatório State of the Internet Rota de ataque: Análise aprofundada sobre tráfego de DNS mal-intencionado.