L'autostrada degli attacchi: un esame approfondito del traffico DNS dannoso,

Analisi riassuntiva

Akamai ha condotto un'indagine sul traffico C2 (Command and Control) dannoso per ottenere informazioni sulle principali minacce sferrate contro le reti aziendali e domestiche.

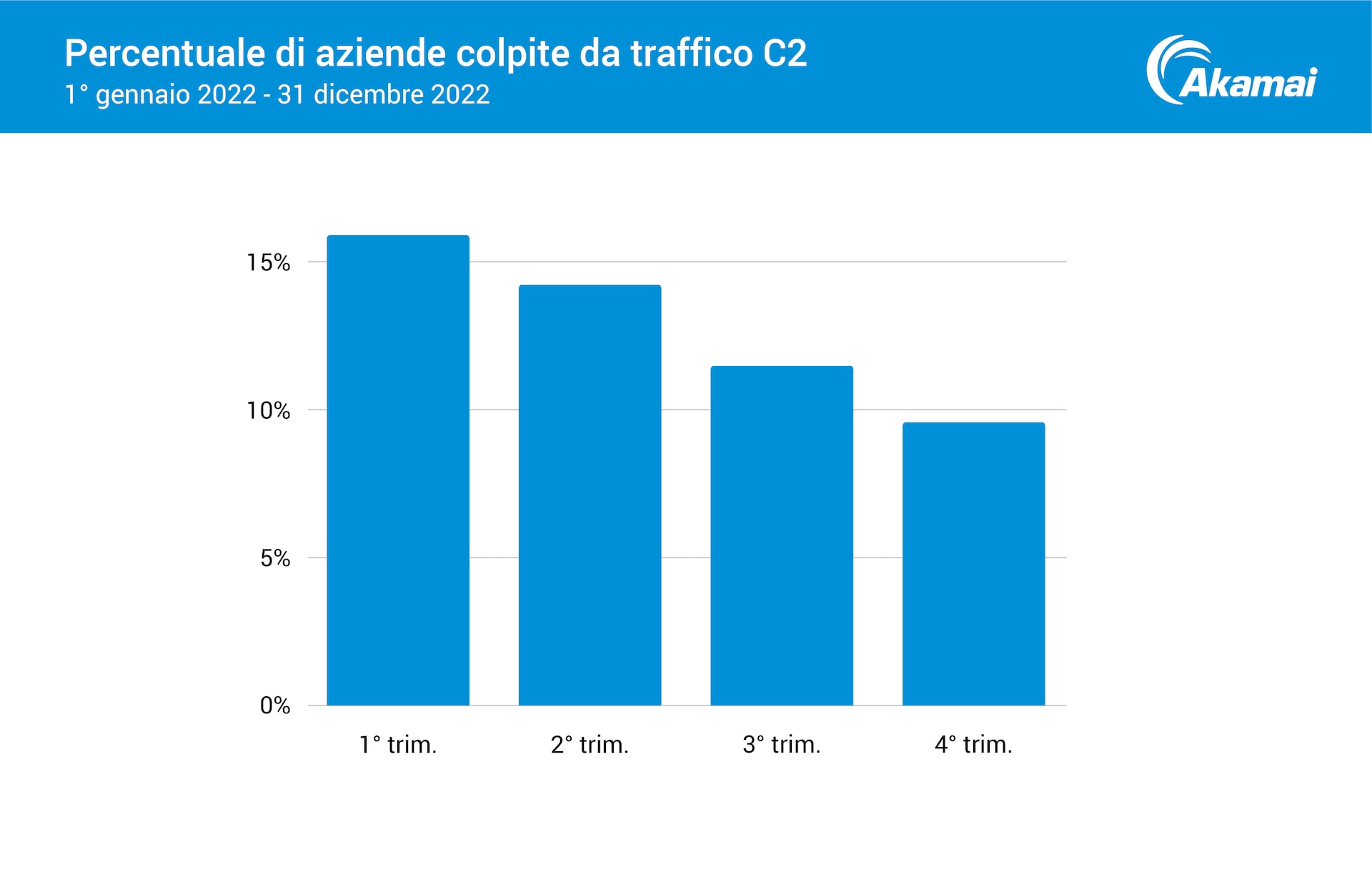

Secondo i dati, tra il 10% e il 16% delle organizzazioni ha rilevato la presenza di traffico C2 sulla propria rete in un dato trimestre. La presenza di traffico C2 nella rete segnala la possibilità di un attacco o una violazione in corso.

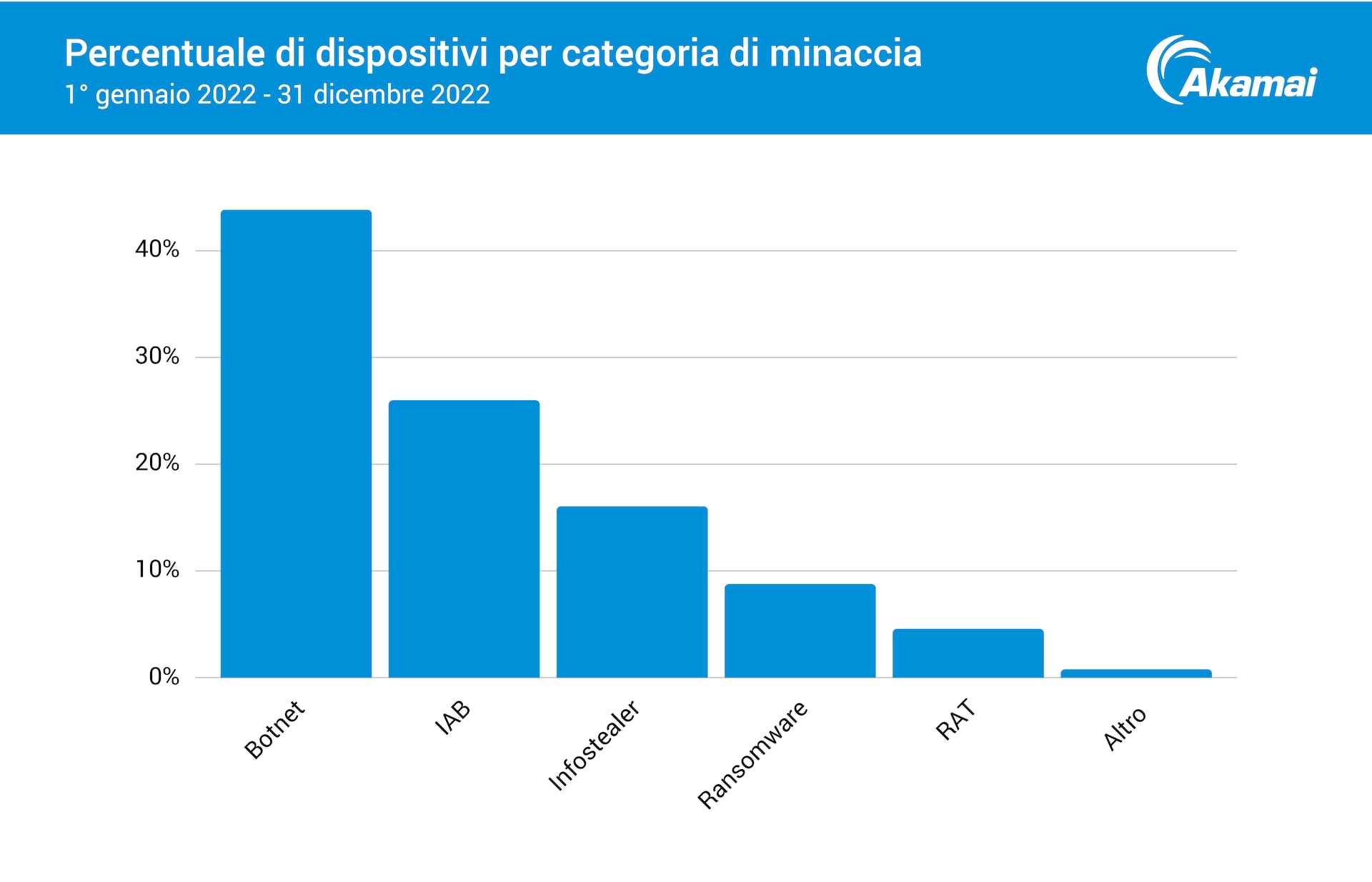

Il 26% dei dispositivi interessati ha raggiunto i domini C2 IAB noti, inclusi i domini relativi a Emotet e Qakbot. Gli IAB sono rischiosi per le aziende perché, dopo l'iniziale violazione, il loro scopo principale è quello di vendere le credenziali di accesso ai gruppi di ransomware e cybercriminali.

I criminali violano i dispositivi di archiviazione collegati in rete tramite QSnatch, esponendo dati di backup e sensibili a rischio di essere rubati o compromessi.

Il 30% delle organizzazioni interessate opera nel settore della produzione, sottolineando le implicazioni concrete degli attacchi informatici, quali problemi della supply chain e interruzioni alle attività quotidiane.

Gli attacchi alle reti domestiche mirano a violare nuove superfici di attacco. Una quantità significativa di traffico sulle reti domestiche può essere correlata ai malware mobili e alle botnet IoT (Internet of Things).

Durante la nostra analisi, abbiamo individuato una fiorente epidemia di malware FluBot in Europa, America Latina e Asia. Il malware si diffonde tramite i messaggi sui cellulari utilizzando tecniche di social engineering e, una volta installato, tenta di propagarsi ulteriormente e di rubare le credenziali bancarie delle vittime.

DNS (Domain Name Server): un'autostrada per il traffico degli attacchi

Il moderno panorama di minacce rappresenta enormi sfide per gli addetti alla sicurezza. Come abbiamo appreso di recente dalla nostra analisi dei gruppi di ransomware, i criminali moderni usano un approccio più pratico alla violazione e si spostano lateralmente all'interno delle reti. Ciò rende la comunicazione C2 un componente importante degli attacchi moderni. Le funzionalità C2 possono essere usate per facilitare un attacco in corso, per scaricare malware nelle fasi successive dell'attacco e in altri payload, e stabilire l'accesso alle backdoor. Queste transazioni e questi attacchi spesso attraversano il DNS (Domain Name System).

Gli autori di attacchi hanno usato algoritmi DGA per oltre un decennio come mezzo per evitare il rilevamento e aggirare le misure di sicurezza. Sebbene il traffico DNS venga spesso visto come un'interazione tra gli utenti e i siti web, in effetti può contenere grandi quantità di traffico dannoso e rappresentare una parte importante dell'infrastruttura dell'attacco. La soluzione SWG (Secure Web Gateway) di Akamai offre non solo la visibilità su questo traffico, ma anche la possibilità di bloccarlo prima che raggiunga il dominio dell'autore dell'attacco. Adottando una mentalità Zero Trust , dobbiamo considerare dove e come poter interrompere gli attacchi, e dove applicare questi principi.

Nell'ultima edizione del rapporto sullo stato di Internet - Security, offriamo un'analisi approfondita del traffico DNS dannoso proveniente da utenti e aziende in tutto il mondo, includendo la correlazione tra i gruppi di criminali e i loro strumenti. L'analisi può offrire alle organizzazioni informazioni importanti riguardo alle minacce prevalenti nel loro ambiente e aiutare gli addetti alla sicurezza a valutare il proprio sistema di difesa e a condurre valutazioni delle lacune, in modo da individuare le tecniche e le metodologie sfruttate dai criminali contro di loro.

Pericolo futuro: la diffusione del traffico dannoso nelle organizzazioni

Gli attacchi multifase sono diventati un caposaldo del moderno panorama degli attacchi. Gli autori di attacchi hanno scoperto di avere maggiore successo se lavorano insieme (o si ingaggiano tra loro) oppure se sono in grado di combinare vari strumenti in un singolo attacco. Le funzionalità C2 sono cruciali per il successo di questi attacchi. Possono essere usate non solo per la comunicazione, ma anche per facilitare il download di un payload e del malware nelle fasi successive dell'attacco, per far penetrare l'attacco.

Figura 1. Il DNS fornisce visibilità su varie attività disponibili per i team addetti alla sicurezza per contrastare gli attacchi in corso.

Figura 1. Il DNS fornisce visibilità su varie attività disponibili per i team addetti alla sicurezza per contrastare gli attacchi in corso.

Secondo i nostri dati DNS, tra il 10 e il 16% delle organizzazioni ha riscontrato almeno un caso di uscita di traffico C2 dalla propria rete in un dato trimestre (Figura 2). Ciò può indicare un malware che tentava di comunicare con un operatore ed essere il segnale di una potenziale violazione. Questo traffico C2 è stato bloccato dalla nostra soluzione e non ha raggiunto la destinazione ma, in caso di successo, avrebbe provocato esfiltrazione di dati, attacchi ransomware e molto altro. La nostra ricerca evidenzia l'efficacia dell'applicazione dei principi Zero Trust al DNS per impedire ai malware di penetrare in una rete e provocare danni.

Figura 2. Un'analisi del traffico C2 dannoso mostra la percentuale di organizzazioni che hanno raggiunto un dominio C2 durante tutto l'anno

Figura 2. Un'analisi del traffico C2 dannoso mostra la percentuale di organizzazioni che hanno raggiunto un dominio C2 durante tutto l'anno

Nella Figura 3, i domini C2 che abbiamo osservato possono essere suddivisi in domini con o senza attribuzione a una famiglia di minacce o un gruppo di criminali specifici. I gruppi di criminali sono, quindi, classificati in IAB, botnet e gruppi RaaS. I nostri dati rivelano che gli IAB rappresentano una delle principali minacce per le reti aziendali, come le botnet che puntano all'esfiltrazione dei dati.

Figura 3. Le aziende sono prevalentemente prese di mira dalle botnet, seguite da IAB e infostealer

Figura 3. Le aziende sono prevalentemente prese di mira dalle botnet, seguite da IAB e infostealer

Inoltre, stiamo registrando anche la presenza di ransomware, RAT (Remote Access Tools) e infostealer, che ricoprono tutti un ruolo importante nelle varie fasi di un attacco. Con un numero così elevato di strumenti disponibili illegalmente per i cybercriminali nuovi e esperti, con cui è possibile ottenere l'accesso iniziale, restare nascosti nella rete e proseguire l'attacco, le organizzazioni sono più suscettibili che mai al crimine informatico. Proseguendo con questi raggruppamenti, stabiliremo anche le intersezioni sulle quali operano e le implicazioni e gli impatti potenziali per le organizzazioni. Forniamo un'ulteriore analisi dei gruppi di criminali all'interno di ciascuna categoria nel nostro rapporto completo.

Le reti domestiche mostrano un traffico intenso proveniente dalle botnet

Gli utenti domestici rappresentano un segmento che, spesso, non è sicuro come un ambiente aziendale, ma non ha lo stesso ritorno economico. I criminali lo sanno bene e, pertanto, cercano dei modi per monetizzare la loro capacità di infettare più facilmente i dispositivi domestici, lanciando, ad esempio, campagne su larga scala nell'intento di compromettere quanti più dispositivi possibile con tecniche "spray and spray", mentre gli attacchi alle aziende sono più mirati. Spostando il nostro interesse sugli utenti domestici, esamineremo il traffico DNS dannoso delle reti domestiche analizzando un campione anonimo delle milioni di query segnalate negli ultimi sei mesi, al fine di dimostrare quali minacce devono preoccupare gli utenti.

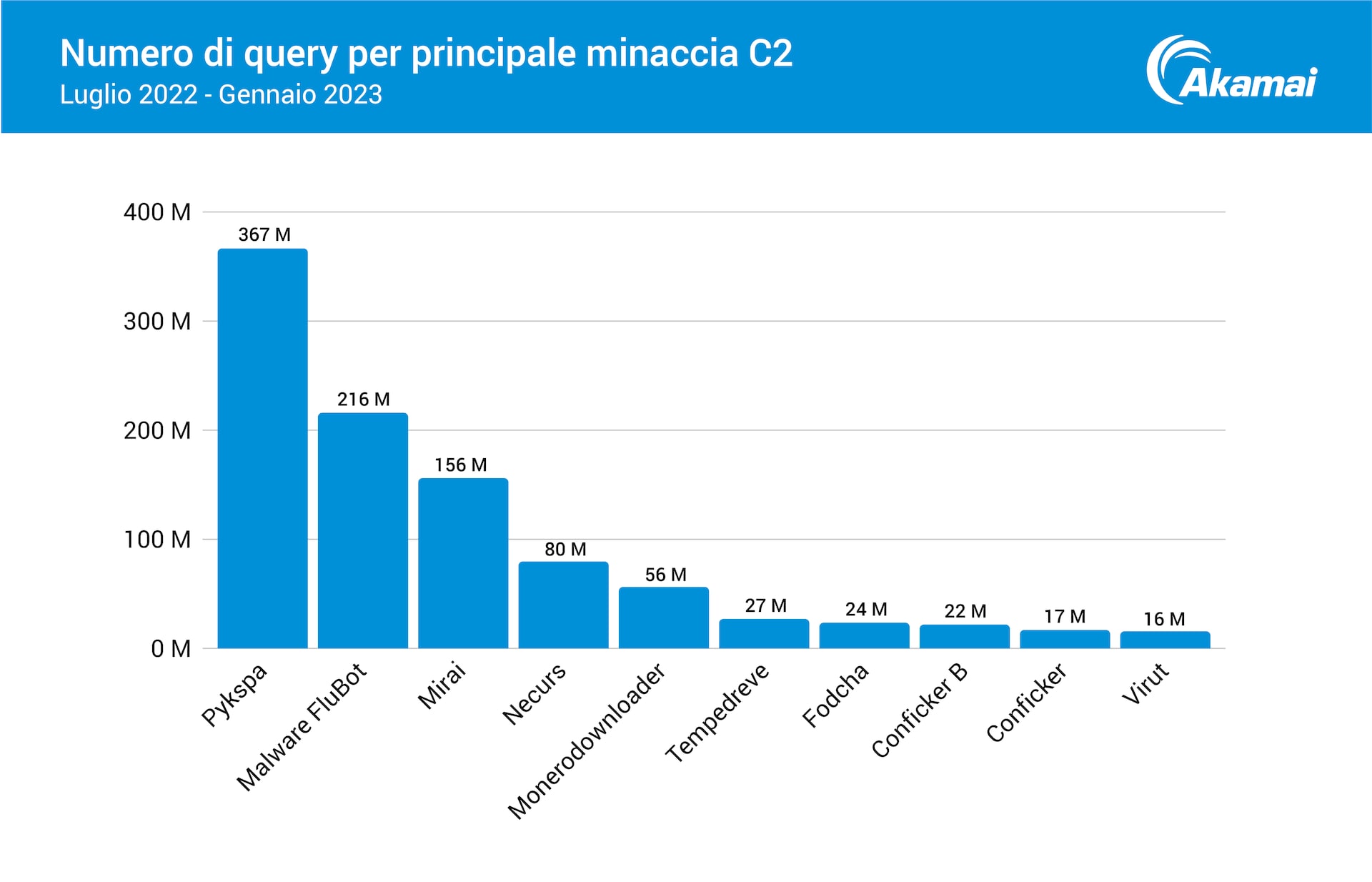

Nella nostra analisi, abbiamo scoperto che Pykspa, una minaccia che si diffonde tramite Skype inviando link dannosi ai contatti degli utenti interessati, totalizza 367 milioni di query DNS segnalate (Figura 4). Pykspa invia query alla configurazione di Skype per raccogliere dati personali sugli utenti interessati. Stranamente, Pykspa controlla l'interfaccia linguistica della versione Skype dell'utente interessato e, se rientra in una delle tante lingue monitorate, il malware modifica di conseguenza il messaggio Skype inviato come spam.

Figura 4. Pykspa, il malware FluBot e Mirai sono le tre principali botnet osservate nel traffico DNS delle reti domestiche

Figura 4. Pykspa, il malware FluBot e Mirai sono le tre principali botnet osservate nel traffico DNS delle reti domestiche

È particolarmente interessante notare l'espansione della superficie di attacco usata contro gli utenti domestici. Due delle più importanti botnet con traffico C2 che hanno infettato utenti domestici e che abbiamo identificato sono FluBot e Mirai. FluBot, un malware Android, si diffonde tramite SMS e infetta il dispositivo mobile della vittima per rubare i suoi dati bancari. Mirai è una botnet nota che prende di mira i dispositivi IoT. Entrambe le botnet, che vengono esaminate più nel dettaglio nel rapporto, si sono diffuse rapidamente in varie aree geografiche in tutto il mondo a dimostrare come i criminali stanno spostando la loro attenzione dai dispositivi tradizionali.

Ulteriori informazioni

Per maggiori informazioni sulle principali minacce sferrate contro aziende e utenti domestici e sui rischi correlati, scaricate il nostro rapporto sullo stato di Internet, L'autostrada degli attacchi: Un esame approfondito del traffico DNS dannoso.