Infection Monkey をダウンロードする場合は、右のフォームを埋めてお送りください。ファイルとインストールガイドをご提供いたします。

貴社のネットワークで Infection Monkey を使用することで、セキュリティ上の欠陥を短時間で発見できます。

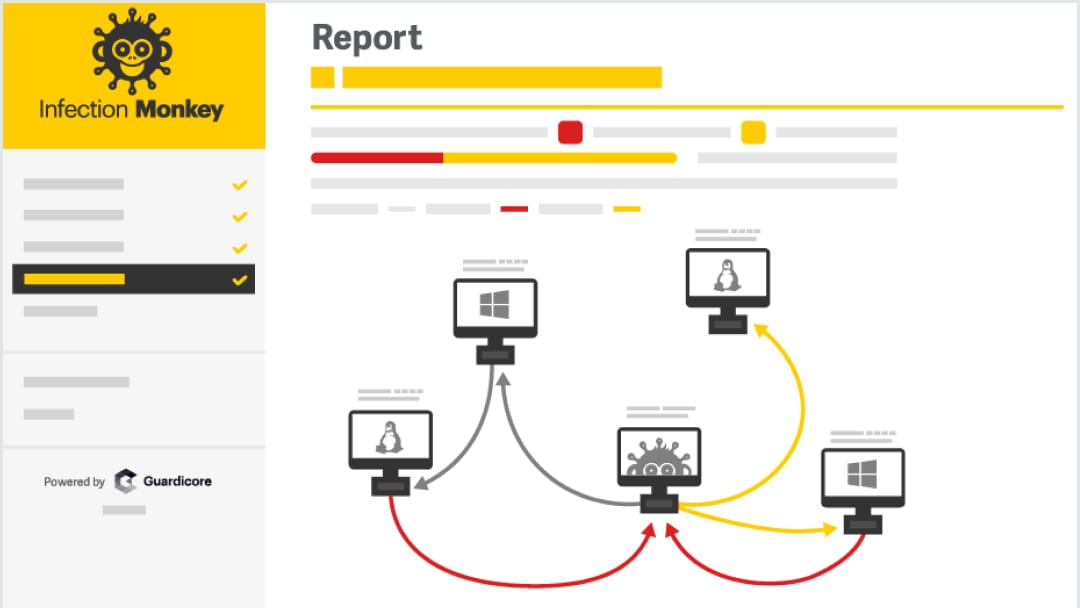

• 差し迫ったセキュリティ脅威と潜在的な問題の概要

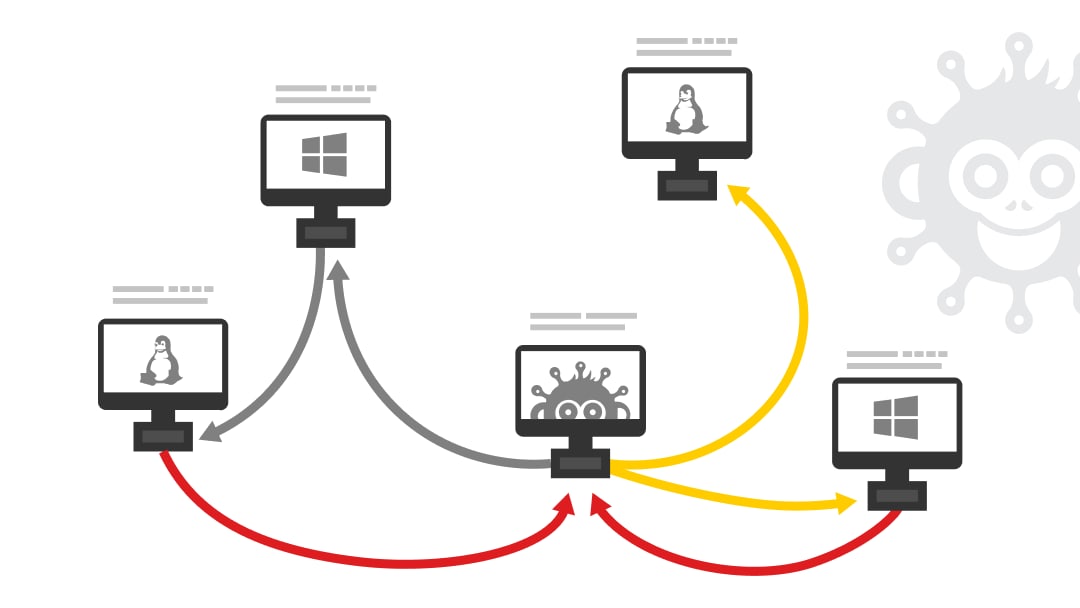

• 侵害されたマシンの詳細を示すネットワークマップ

• セキュリティでカバーされていない状態のサービスを発見(これに基づいてアタックサーフェスを縮小)

• マシン単位の緩和策(セグメンテーション、パスワード設定など)

Infection Monkey をダウンロードする場合は、右のフォームを埋めてお送りください。ファイルとインストールガイドをご提供いたします。