Para descargar Infection Monkey, envíe el formulario que aparece a la derecha. Le proporcionaremos los archivos y una guía de instalación.

Sáquele partido a Infection Monkey en su red y descubra los defectos de seguridad de inmediato.

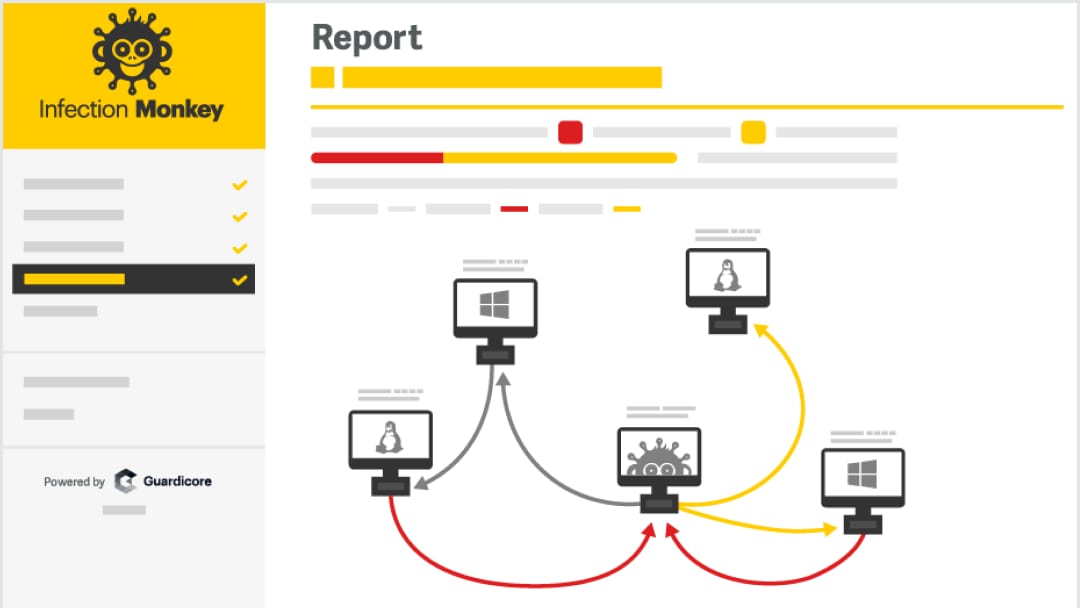

• Resumen de amenazas inmediatas de seguridad y posibles problemas

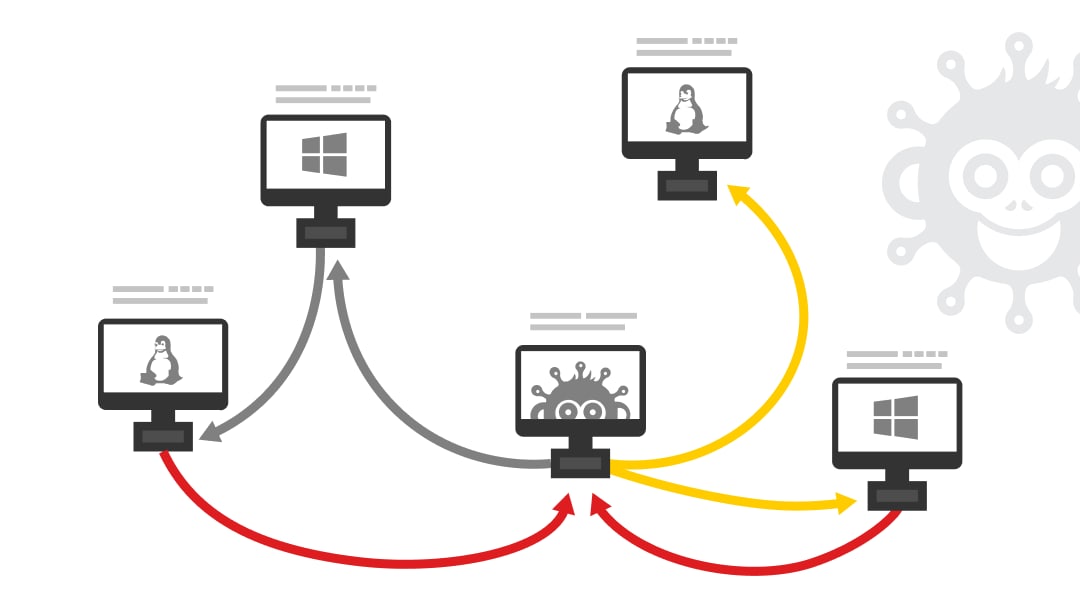

• Mapa de su red con desglose de las máquinas vulneradas

• Detección de servicios abiertos para reducir la superficie de ataque

• Mitigación por máquina, por ejemplo, segmentación, configuración de contraseñas

Para descargar Infection Monkey, envíe el formulario que aparece a la derecha. Le proporcionaremos los archivos y una guía de instalación.