Um den Infektion Monkey herunterzuladen, füllen Sie bitte das Formular rechts aus. Wir stellen Ihnen dann die Dateien und ein Installationshandbuch zur Verfügung.

Entfesseln Sie den Infection Monkey in Ihrem Netzwerk und entdecken Sie Sicherheitslücken in kürzester Zeit.

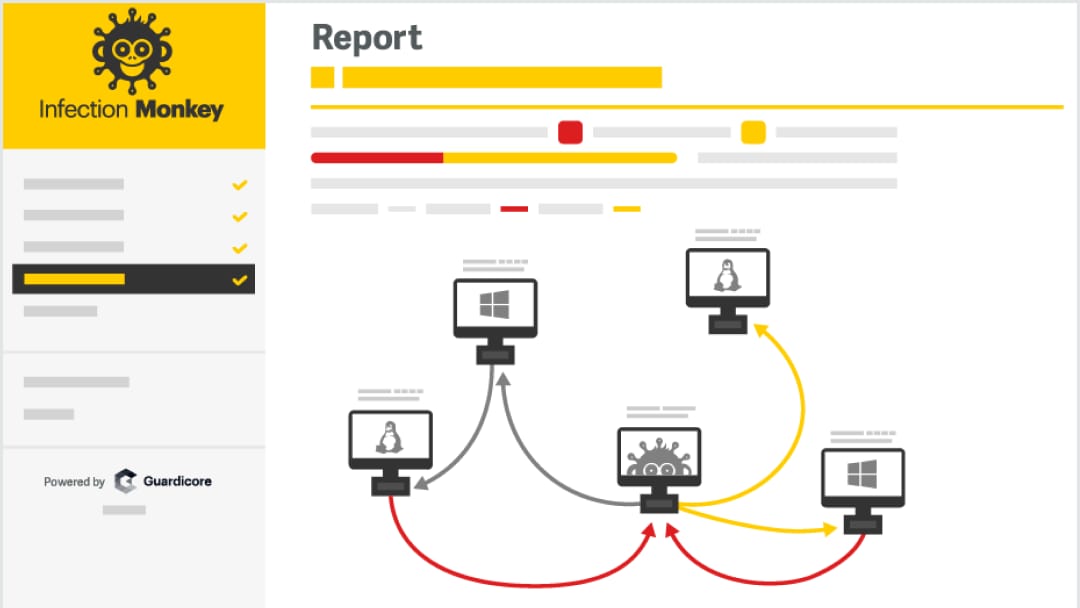

• Überblick über unmittelbare Sicherheitsbedrohungen und potenzielle Probleme

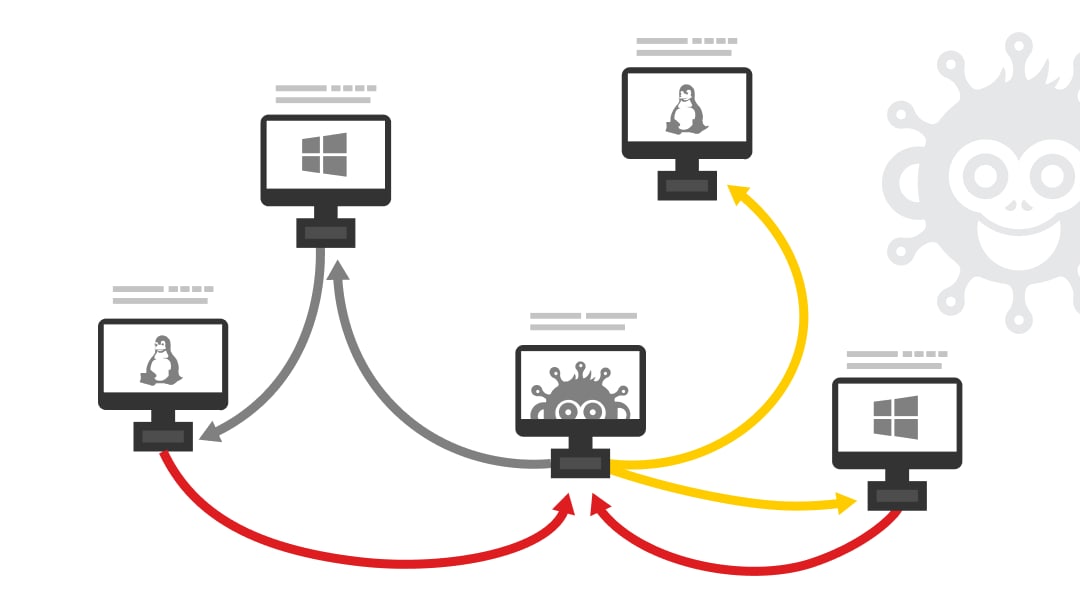

• Eine Karte Ihres Netzwerks mit einer Aufschlüsselung der erfolgreich angegriffenen Maschinen

• Aufdeckung offener Services, um die Angriffsfläche zu reduzieren

• Abwehr pro Maschine, z. B. Segmentierung, Passwortkonfiguration

Um den Infektion Monkey herunterzuladen, füllen Sie bitte das Formular rechts aus. Wir stellen Ihnen dann die Dateien und ein Installationshandbuch zur Verfügung.