Um den Infektion Monkey herunterzuladen, füllen Sie bitte das Formular rechts aus. Wir stellen Ihnen dann die Dateien und ein Installationshandbuch zur Verfügung.

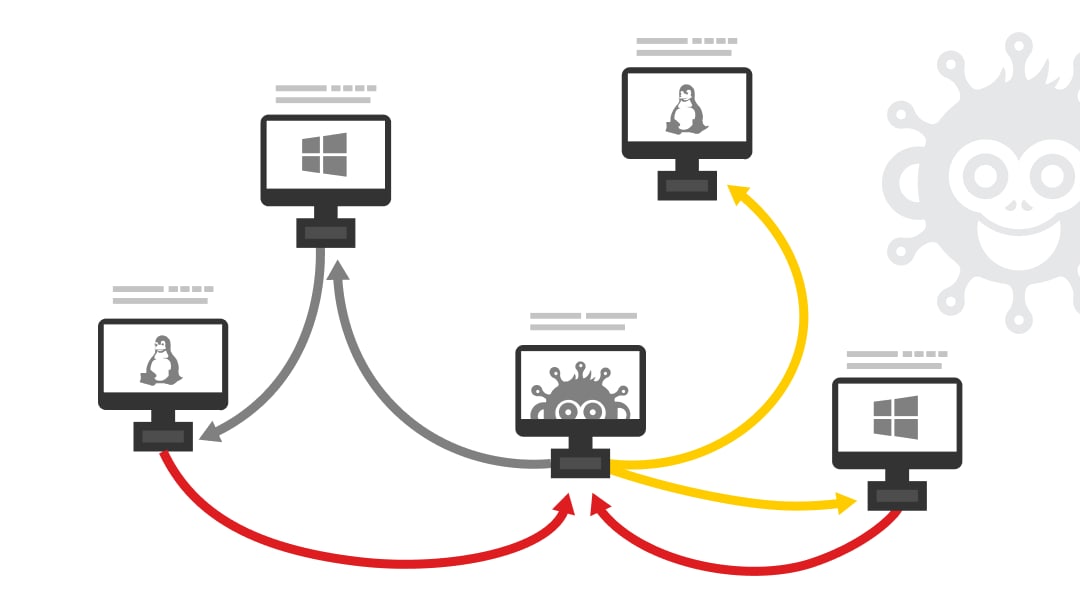

Simulieren Sie einen Angriff auf Ihr Netzwerk, um Ausbreitungspfade zu identifizieren und die Reaktion Ihres Unternehmens zu testen.

• Verschlüsseln nutzerspezifischer Dateien

• Hinterlassen einer Lösegeldforderung

• Hochgradig konfigurierbare Verhaltensweisen

• Sicher für Produktionsumgebungen

Der Infection Monkey verschlüsselt nutzerspezifische Dateien mit einem vollständig umkehrbaren Algorithmus und hinterlässt eine Lösegeldforderung.

Um den Infektion Monkey herunterzuladen, füllen Sie bitte das Formular rechts aus. Wir stellen Ihnen dann die Dateien und ein Installationshandbuch zur Verfügung.