Pour télécharger Infection Monkey, veuillez remplir le formulaire à droite. Nous vous fournirons les fichiers et un guide d'installation.

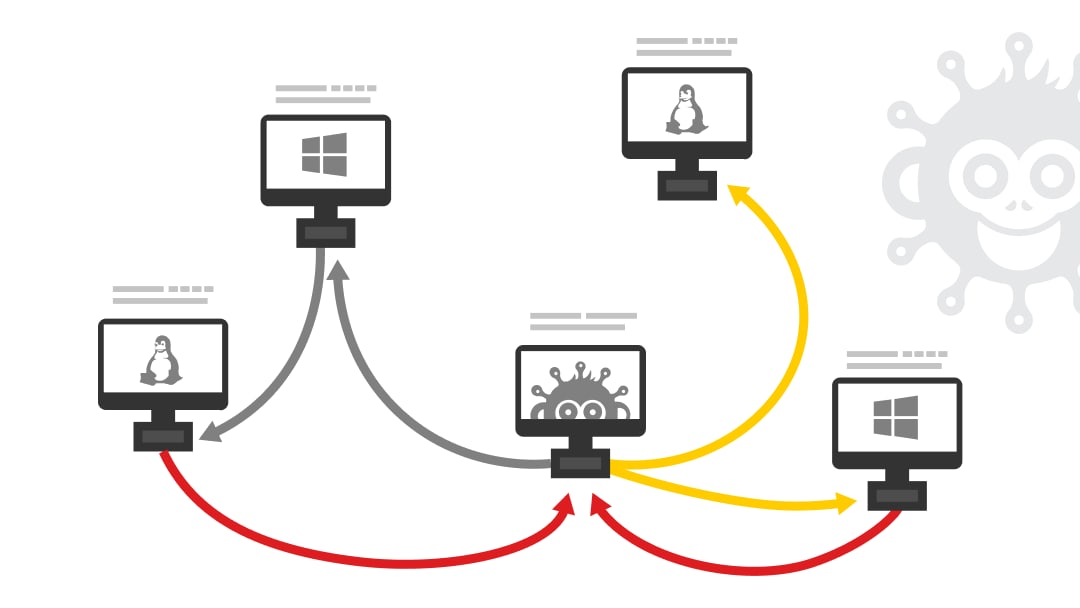

Simulez une attaque de ransomware sur votre réseau pour identifier les voies de propagation et tester la réponse de votre entité.

• Cryptage des fichiers spécifiés par l'utilisateur

• Demande de rançon

• Comportements hautement configurables

• Sécurité dans les environnements de production

Infection Monkey crypte les fichiers spécifiés par l'utilisateur à l'aide d'un algorithme entièrement réversible et laisse une demande de rançon.

Pour télécharger Infection Monkey, veuillez remplir le formulaire à droite. Nous vous fournirons les fichiers et un guide d'installation.