Para descargar Infection Monkey, envíe el formulario que aparece a la derecha. Le proporcionaremos los archivos y una guía de instalación.

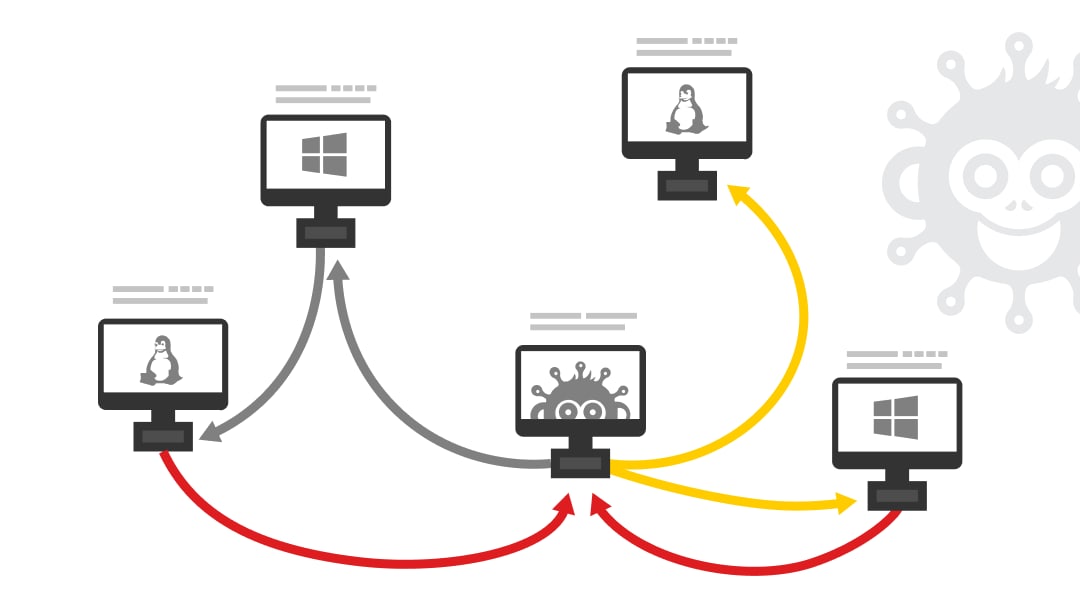

Simule un ataque de ransomware en su red para identificar las rutas de propagación y probar la respuesta de su organización.

• Cifrado de archivos especificados por el usuario

• Inclusión de nota de extorsión

• Comportamientos con alta capacidad de configuración

• Seguridad para entornos de producción

Infection Monkey cifra los archivos especificados por el usuario mediante un algoritmo totalmente reversible y deja una nota de extorsión.

Para descargar Infection Monkey, envíe el formulario que aparece a la derecha. Le proporcionaremos los archivos y una guía de instalación.