Pour télécharger Infection Monkey, veuillez remplir le formulaire à droite. Nous vous fournirons les fichiers et un guide d'installation.

Installez Infection Monkey dans votre réseau et découvrez les failles de sécurité en un rien de temps.

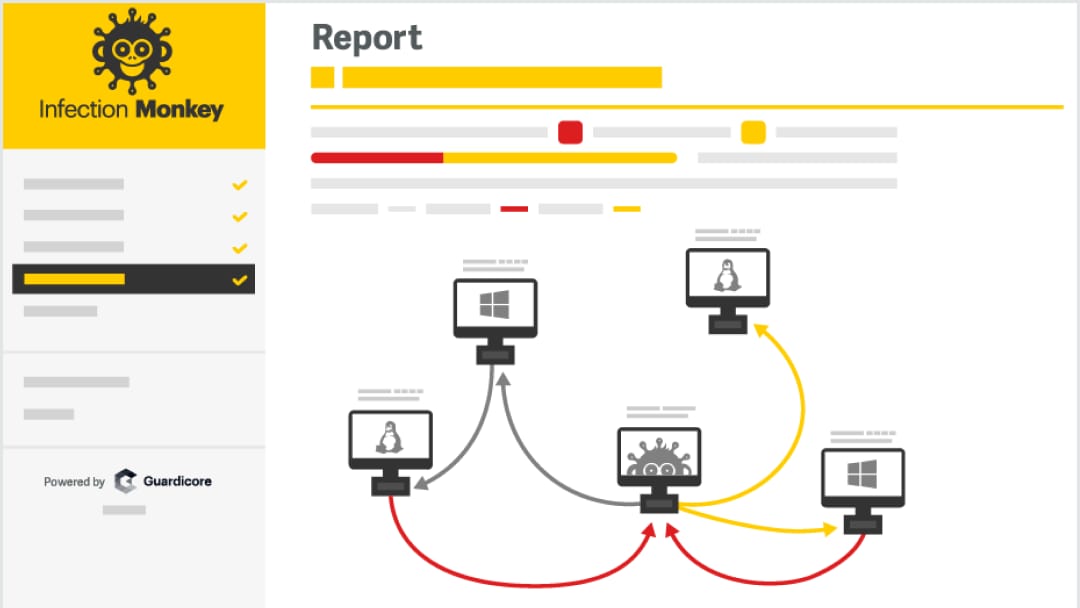

• Aperçu des menaces immédiates pour la sécurité et des problèmes potentiels

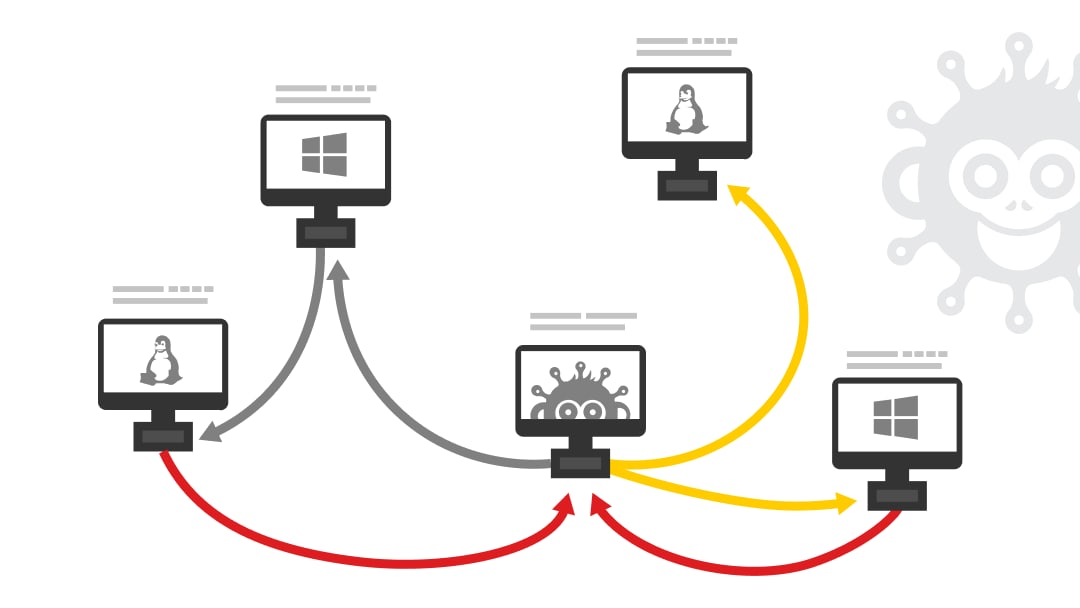

• Carte de votre réseau avec répartition des machines piratées

• Services ouverts pour réduire l'étendue de l'attaque

• Atténuation par machine, par exemple, segmentation, configuration de mot de passe

Pour télécharger Infection Monkey, veuillez remplir le formulaire à droite. Nous vous fournirons les fichiers et un guide d'installation.