誰が IPv6 空間をスキャンするのか?正直なところ、なぜ私たちは無関心でいられないのか?

エグゼクティブサマリー

Akamai の研究者は、Max Planck Institute for Informatics と協力して、IPv6 空間における大規模な脆弱性スキャンに関する初の実証研究を完了し、その結果をまとめました。

この調査結果は、スキャナーが IPv6 空間のスイープを開始したことを裏付けるものです。IPv6 空間のスキャンは IPv4 空間のスキャンよりもはるかに複雑であるため、IPv4 のスキャン活動と比べ、IPv6 のスキャン活動はまれです。

スキャントラフィックは少数のアクティブなスキャン元にかなり集中しています。地理的には、最もアクティブな 2 つのスキャン元が中国からスキャンしています。スキャントラフィック送信元である上位のネットワークを見ると、サイバーセキュリティ企業やクラウドプロバイダーのアドレス空間からもスキャンが実行されています。

多くの場合、スキャナーは、単一の 128 ビット IPv6 アドレスを使用してスキャントラフィックを発信するのではなく、/32s 全体ほど大きいプレフィックスの無数の送信元アドレスを使用してプローブを発信するため、検知が回避される可能性があります。これにより、スキャナーの検知とブロックが非常に困難になります。

IPv6 空間の脆弱性スキャンがさらに当たり前に行われるようになった場合は、IPv6 スキャンの信頼性の高い検知とブロックが喫緊の課題になります。

概要

攻撃者にしても、研究者にしても、防御者にしても、インターネットに接続されたデバイスの脆弱性を発見する手段としてスキャンを利用することは珍しくありません。目標はそれぞれ大きく異なりますが、IPv4 には数万もの連続的ソースがあるため、サイバー攻撃の脅威を検知または防御しようとしている人に不可欠な手段の 1 つがスキャンになります。ソフトウェアに新たな脆弱性が見つかると、攻撃者は直ちにアドレス空間をスキャンし、脆弱なホストを発見して、不正や感染に利用します。同時に、ボットネットがアドレス空間を継続的にスキャンして、新しい攻撃可能なターゲットを見つけ、横方向に広がります。セキュリティ企業や研究者は、アドレス空間をスキャンしてその特性を調べ、脆弱な場所を特定します。つまり、IPv4 空間は混雑します。

しかし IPv6 ではどうでしょう?誰かが IPv6 空間をスキャンしているのか?そもそも、それに注力すべきなのか?

答えは簡単です。セキュリティの観点から IPv6 を無視できなくなったからです。Akamai は、ACM Internet Measurement Conference 2022 で発表する 新しいホワイトペーパーの中で、Akamai のエッジサーバーで収集されたファイアウォールログを使用して、IPv6 インターネットでのスキャン活動について明らかにしています。Akamai は、15 か月以上にわたり、スキャンするのは誰か、スキャン対象は何か、スキャンの特定とブロックに関する重要な課題は何かを調査しました。

IPv6 空間のスキャンが困難な理由

IPv4 空間は約 40 億のアドレスで構成されており、現在では、高帯域幅のマシンからであれば 1 時間以内にスキャンが可能です。同様に、低帯域幅の IoT ボットは、ランダムな IPv4 アドレスを生成してスキャンするだけで、横方向に拡散します。十分な時間があれば、通常、ターゲットアドレスをランダムに生成するだけで、応答性の高い悪用可能なホストを見つけることができます。

これに対し、128 ビットのアドレス長を持つ IPv6 では、IPv4 空間のアドレス数より何桁も多い、10 の 38 乗個ものアドレスが生成されます。現在のテクノロジー機能を使用して IPv6 全体をスキャンするためには、少なくとも数兆年かかるでしょう。つまりこの空間では完全なスキャンは不可能になります。したがって、攻撃者がスキャンする場合は、IPv6 アドレスのヒットリストを使用したり、DNS を使用してドメイン名を IPv6 アドレスに解決したりするなど、他の方法でターゲットアドレスを検出する必要があります。広範囲にわたる IPv6 では、攻撃者がランダムなスキャンを使用してターゲットを見つけるのは困難です。だからといって、これは無視できるものではありません。これは、「ブロック」のみによる IPv6 の「保護」を推奨する、「あいまいさによるセキュリティ」という観念と同じです。

IPv6 スキャンの検知が困難な理由

IPv4 空間では、すべてのルーティングアドレスが毎日何千ものスキャンパケットを受信します。これは攻撃者が脆弱なホストを見つけるために、IPv4 空間全体をスキャンしたり、ランダムにターゲットアドレスを生成したりする結果です。そのため、未使用のプレフィックス(「ダークウェブ」)で受信するスキャントラフィックを監視することで、IPv4 空間の全体的なスキャン傾向を簡単に調査できます。

しかし IPv6 では、十分なレベルのスキャントラフィックを監視できるポイントを見つけることが 1 つ目の課題になります。前述のように、IPv6 空間全体をランダムに標的にすることは現実的ではありません。その結果、未使用の IPv6 プレフィックス(IPv4 で言うところのダークウェブ)のトラフィックを監視しても、スキャントラフィックはほとんど明らかになりません。そこで登場するのが Akamai Intelligent Edge Platform です。Akamai は、1,300 を超えるネットワークで数十万台のマシンを運用しています。各サーバーはお客様のコンテンツをホストしています。Akamai は DNS 要求への応答としてそのアドレスを返すため、Akamai のマシンの IPv6 アドレスはインターネットに公開されます。そのため、そのアドレスはスキャナーによる検出が可能になり、公開されている IPv6 のヒットリストに含まれます。

2 つ目の課題は、IPv6 のスキャン元を特定して分離することです。攻撃者と合法的なスキャン元の両方が積極的にスキャンしているため、現在のスキャン状況を把握するためには分離が重要です。さらにネットワークで攻撃者からのトラフィックをブロックする場合には、本番環境での分離が鍵になります。スキャントラフィックを調査したところ、一部のスキャナーは単一の 128 ビット送信元 IPv6 アドレスを使用してスキャンプローブを送信するのではなく、/64s、/48s、/32s などの固有性の低いプレフィックスの無数の送信元アドレスからトラフィックを発信することがわかりました。また IPv6 の規模が大きいため、スキャナーは大規模な IPv6 割り当てを簡単に取得できます。たとえば、Regional Internet Registry(RIR)から直接 /32 を取得したり、インターネット・サービス・プロバイダーに登録したりするだけで取得できます。加入者ごとに /48 プレフィックス全体を割り当てるプロバイダーもあります。私たちは、検知を回避するために、プレフィックス間でトラフィックを分散するという手法が用いられている可能性に気付きました。これはすべての送信元アドレスが 1 つのパケットしか送信しない場合があるためです。スキャン情報をエンコードするために、IPv6 アドレスの使用可能なビットを使用するスキャナーも存在するようです。

大規模な IPv6 のスキャンを検知する方法

Akamai のファイアウォールは、スキャントラフィックを含む、エッジマシンに送信される未承諾トラフィックをログに記録します。スキャンを検知するためには、以前の調査で大規模な IPv4 スキャンを検知した方法と同様に、特定のスキャン元が、マシンの 100 個以上の宛先 IP アドレスを標的にしている必要があります。

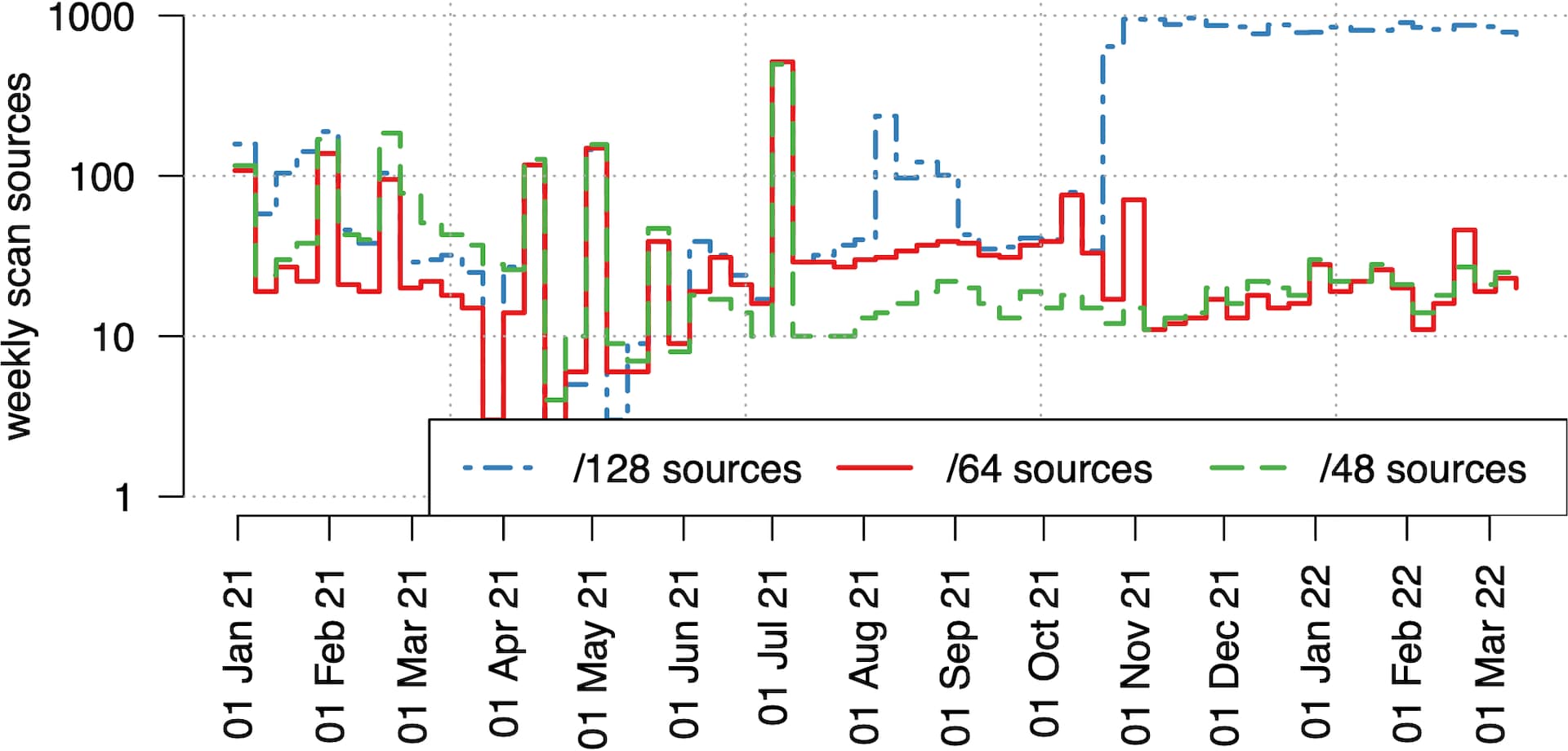

前述のように、一部のスキャナーは、トラフィックの発信元としてより大きなプレフィックスを使用するため、トラフィックを集約しない場合(発信元 /128)、最初に発信元 /64 からのすべてのパケットを集約した場合、発信元 /48 からのすべてのパケットを集約した場合のそれぞれで検知されたスキャナーを下のグラフに示します。

2021 年と 2022 年の IPv6 スキャンの傾向

図 1:各集約レベルで検知された IPv6 スキャン元の数(週単位)

図 1:各集約レベルで検知された IPv6 スキャン元の数(週単位)

図 1:各集約レベルで検知された IPv6 スキャン元の数(週単位)

図 1 は、2021 年 1 月から 2022 年 3 月までの週単位で検知されたスキャナーの数を示したグラフです。集約するパケットソースの量が、検知されたスキャン元の数に大きな影響を与えていることがわかります。全体的に見て、この期間中は比較的安定した数のスキャナーが検知されました。そのほとんどは週に 10 から 100 のアクティブなスキャン元であり、IPv4 空間をターゲットとする数十万のスキャナーと比較して非常に少ない数だと言えます。2021 年 11 月に /128 スキャン元の大幅な増加が見られますが、この /128 スキャン元はすべて単一の /64 に集約され、単独のスキャンアクターである米国に拠点を置くサイバーセキュリティ会社で使用されています。

IPv6 スキャントラフィックの集約

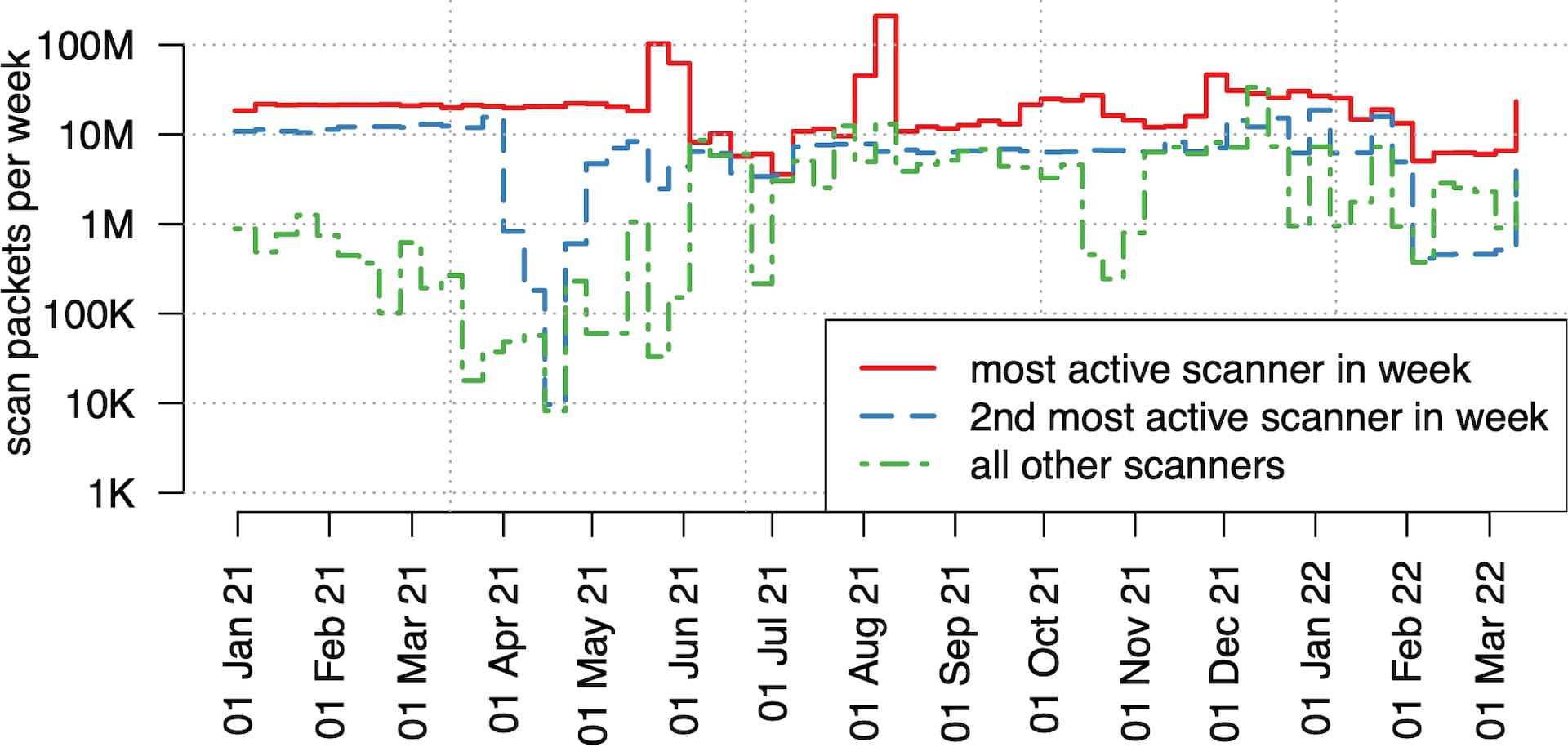

図 2:スキャンパケット数(/64 スキャン元の集約)(週単位)

図 2:スキャンパケット数(/64 スキャン元の集約)(週単位)

図 2:スキャンパケット数(/64 スキャン元の集約)(週単位)

図 2 は、週ごとにキャプチャされたスキャンパケットの数を、最もアクティブなスキャナー、2 番目にアクティブなスキャナー、その他のスキャン元別に週ごとに示しています。興味深いことに、基本的に常に、圧倒的多数のスキャントラフィック(週に最大 92%)を送信する最もアクティブなスキャナーが 1 つ存在し、他のあまりアクティブではないスキャナーはほとんど活動していないことがわかります。このことは、誰が上位のスキャナーであるかという疑問を投げかけます。

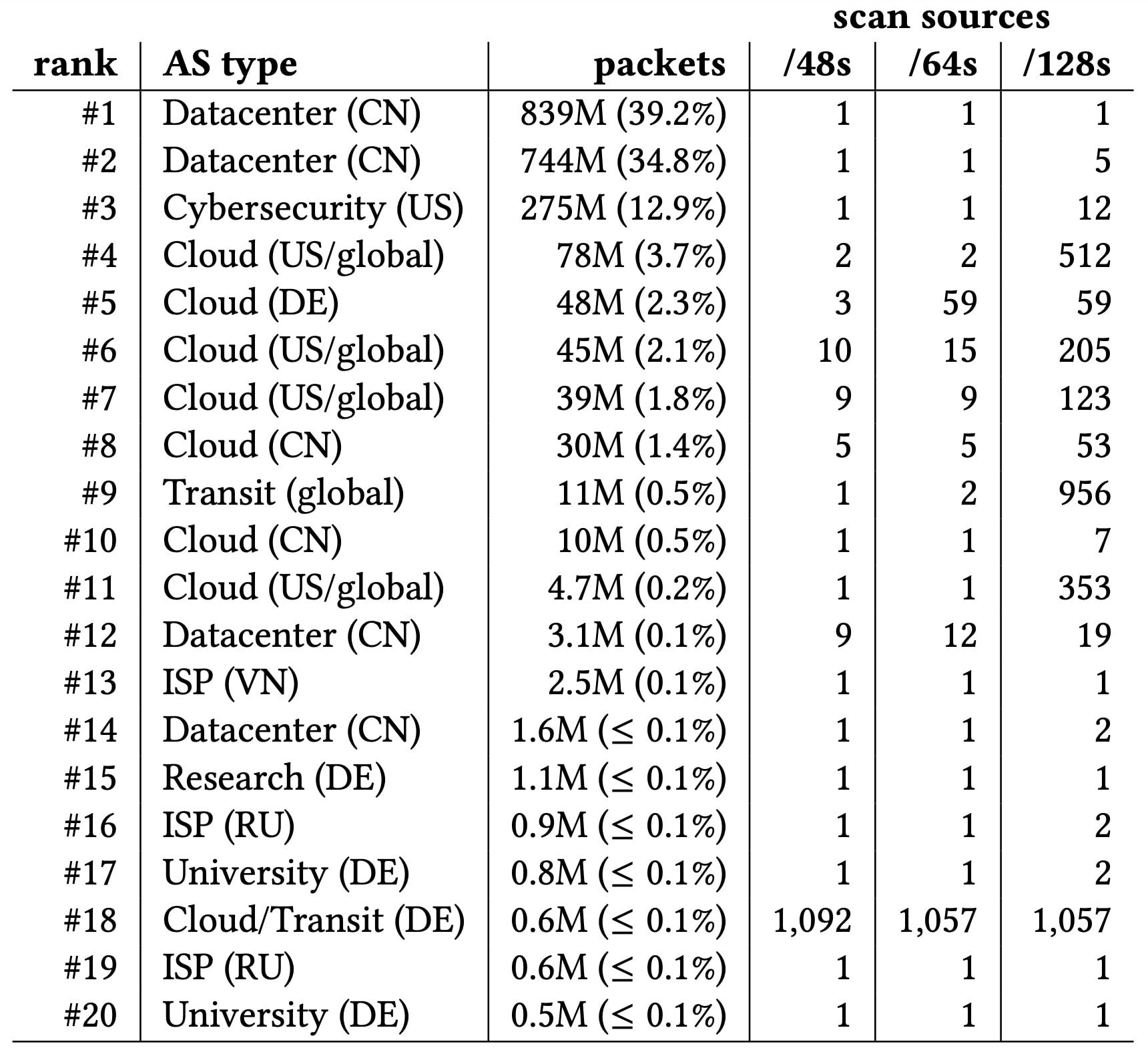

スキャン元のネットワーク

この表は、スキャンパケットに基づいて並べられている、スキャントラフィックを発信する上位 20 のネットワーク(自律システム、AS)を示したものです。それに加え、ネットワークごとに、スキャン元として検知された /48 プレフィックス、/64 プレフィックス、/128 プレフィックスの数も示しました。各ネットワークについて、ネットワークタイプと発信国の概要を説明します。

表:ボリュームごとの上位 20 のスキャン元のネットワーク(AS)。/48 からの複合トラフィックはスキャン定義を満たしているが、それに含まれる /64s からのトラフィックがスキャン定義を満たしていない場合、/48 スキャン元の数は、/64s または /128s のスキャン元の数を超える可能性があることに注意してください(AS #18 など)。

私たちは、スキャンが非常に集中していることに気づきました。上位 5 つのスキャン元のネットワークで、すべてのスキャントラフィックの約 93% を占めています。注目すべきは、最もアクティブな 2 つのスキャン元ネットワークは中国にあるデータセンターであり、多数のサイバーセキュリティ企業と主要なクラウドプロバイダーがそれに続きます。全体的に、ほとんどのスキャントラフィックはデータセンター/クラウドプロバイダーから発信されており、上位 20 に単独のエンドユーザー ISP は含まれていませんでした。

AS 内のスキャン元を見ると、ネットワーク間で顕著な違いが見られます。最もアクティブなスキャナーは、単一の 128 ビット送信元アドレスからすべてのトラフィックを発信しますが、一部のネットワーク(AS# 18 など)では、単独のスキャンアクターが 1,000 を超える異なる /48 プレフィックスからスキャントラフィックを発信します。同時に、AS #18 のスキャントラフィックが占める割合は、ログに記録されたすべてのスキャントラフィックの 0.1% 未満です。ただしアクティブなスキャン元のプレフィックスに基づいてネットワークを順序付けすると、分析が偏る可能性があります。

課題と結論

IPv6 スキャンに対処する際、「個々のスキャンアクターを特定するための正しいプレフィックスのサイズはどれか」という、鍵となる疑問が発生します。表からわかるとおり、その答えは 1 つではありません。AS#1 のスキャナーは 128 ビット IPv6 アドレスを使用して特定できますが、AS#18 のスキャンアクターは /32 プレフィックス全体に集約する必要があります。一般的に、このようなプレフィックス長に集約すると、異なる個々のスキャン元が混在する可能性があります。特にクラウドプロバイダーでは、個々のユーザーに /64、/96 や、より具体的なプレフィックスが割り当てられることが多くあります。動作設定で、スキャン検知によってブロックリストが生成されるようになっている場合、集約が粗すぎると合法的なスキャン元からのトラフィックもブロックされます。

最初の分析では、特に IPv4 を標的にしている既知のスキャナーと比較した場合、IPv6 空間を標的にしているスキャナーの数が比較的少ないことがわかりました。IPv6 スキャントラフィックは非常に集中しており、少数のスキャン元の比率が高くなります。IPv6 空間の脆弱性スキャンがより一般化すると、この状況は一気に変わる可能性があるでしょう。IPv6 スキャン元を正確に突き止めることが、喫緊の課題になっています。

詳細については、 Akamai のホワイトペーパーをお読みください。

より画期的な調査については: