Chi sta analizzando lo spazio IPv6? E, onestamente, perché è così importante?

Analisi riassuntiva

I ricercatori di Akamai, in collaborazione con il Max Planck Institute for Informatics, hanno completato il primo studio empirico relativo all'analisi su larga scala delle vulnerabilità presenti nello spazio IPv6 e hanno pubblicato i risultati a cui sono giunti,

confermando che gli scanner hanno iniziato a perlustrare lo spazio IPv6. L'analisi dello spazio IPv6 è di gran lunga più complicata rispetto a quella dell'IPv4, pertanto l'analisi dell'IPv6 è ancora rara rispetto a quella dell'IPv4.

L'analisi del traffico è altamente concentrata tra un piccolo numero di fonti attive; geograficamente parlando, le due fonti di analisi più attive si trovano in Cina. Guardando alle principali reti che eseguono l'analisi del traffico, abbiamo anche analisi condotte da società che si occupano di sicurezza informatica e quelle eseguite dallo spazio degli indirizzi dei provider cloud.

Gli scanner spesso non usano un unico indirizzo IPv6 a 128 bit per analizzare il traffico, ma utilizzando una miriade di indirizzi sorgenti da prefissi grandi quando interi /32 da cui derivare le loro sonde, probabilmente per eludere il rilevamento. Ciò rende il rilevamento e il blocco degli scanner estremamente difficili.

Il rilevamento e il blocco affidabili dell'analisi IPv6 rappresenteranno una sfida incombente se e quando l'analisi delle vulnerabilità dello spazio IPv6 diventerà più comune.

Introduzione

Criminali, ricercatori e addetti ai sistemi di difesa hanno spesso utilizzato l'analisi come un modo per individuare/esporre le vulnerabilità nei dispositivi connessi a Internet. Sebbene gli obiettivi siano ampiamente diversi, con decine di migliaia di fonti continue nell'IPv4, l'analisi è uno dei capisaldi per chiunque desideri individuare o difendersi dalle minacce informatiche. Quando vengono trovate nuove vulnerabilità in un software, i criminali fanno a gara per analizzare lo spazio degli indirizzi nell'intento di trovare host vulnerabili da sfruttare o infettare. Allo stesso tempo, le botnet analizzano continuamente lo spazio degli indirizzi per individuare nuovi obiettivi sfruttabili per la diffusione laterale. I ricercatori e le aziende che operano nel settore della sicurezza e analizzano lo spazio degli indirizzi per studiarne le proprietà e identificarne i punti deboli. In poche parole, lo spazio dell'IPv4 è affollato.

E che dire di quello dell'IPv6? Qualcuno sta analizzando lo spazio dell'IPv6? Dovremmo concentrarci anche su quello?

La risposta è semplice: Non possiamo più ignorare la sicurezza dell'IPv6. Per il nostro nuovo white paper, che presenteremo in occasione dell'ACM Internet Measurement Conference 2022, abbiamo usato i registri dei firewall acquisiti dagli edge server di Akamai per illuminare l'attività di analisi di Internet IPv6. Per 15 mesi, abbiamo studiato chi analizza, cosa analizza e quali sono le sfide chiave che si pongono quando si tratta di identificare e bloccare tali analisi.

Perché l'analisi dello spazio IPv6 è complicata?

Lo spazio IPv4 consiste di circa 4 miliardi di indirizzi e oggi giorno è possibile analizzare l'intero spazio in meno di un'ora con un computer ad alta larghezza di banda. Allo stesso modo, i bot IoT a bassa larghezza di banda generano e analizzano indirizzi IPv4 casuali per la diffusione laterale. La generazione casuale di indirizzi di destinazione è, in genere, sufficiente per individuare un host reattivo e sfruttabile, avendo il tempo necessario.

L'IPv6, d'altro canto, presenta indirizzi della lunghezza di 128 bit (10 elevato alla potenza di 38), ossia di molti ordini di grandezza superiori al numero di indirizzi nello spazio IPv4. L'analisi dell'intero spazio dell'IPv6 richiederebbe almeno tremila miliardi di anni con le odierne capacità tecnologiche. Ciò rende impossibile analizzare completamente questo spazio, pertanto, se un criminale desidera eseguire questa analisi, deve trovare altri modi per prendere di mira gli indirizzi di destinazione, ad esempio tramite hitlist di indirizzi IPv6 o tramite DNS per risolvere i nomi di dominio ad indirizzi IPv6. Sebbene la vastità dell'IPv6 renda difficile per i criminali utilizzare l'analisi casuale per individuare i loro bersagli, non significa che sia un aspetto da poter ignorare. Sarebbe simile all'ideologia della sicurezza che "deriva dall'oscurità", con la raccomandazione di "proteggere" l'IPv6 semplicemente "bloccandolo".

Perché il rilevamento dell'analisi dell'IPv6 è complesso?

Nello spazio dell'IPv4, ciascun indirizzo instradato riceve migliaia di pacchetti di analisi al giorno; ciò è dovuto al fatto che i criminali analizzano l'intero spazio dell'IPv4 o generano casualmente indirizzi di destinazione per individuare gli host vulnerabili. Pertanto, il monitoraggio del traffico di analisi in arrivo nei prefissi non utilizzati (le "darknet") ci offre un modo diretto per studiare le tendenze di analisi complessive nello spazio dell'IPv4.

Quando si tratta dell'IPv6, però, la prima sfida consiste nel trovare dei punti di vista da cui osservare livelli sufficienti di traffico di analisi. Come menzionato in precedenza, la selezione casuale dei bersagli in tutto lo spazio dell'IPv6 non è pratica. Di conseguenza, è difficile che il monitoraggio del traffico sui prefissi IPv6 non usati (le darknet, che sono comuni per l'IPv4) rilevi il traffico di analisi. È qui che entra in gioco l'Akamai Intelligent Edge Platform. Utilizziamo centinaia di migliaia di computer in più di 1.300 reti. Ogni server ospita il contenuto dei nostri clienti e, dal momento che restituiamo i loro indirizzi come risposte a richieste DNS, gli indirizzi IPv6 dei nostri computer sono esposti a internet. Pertanto, possono essere trovati dagli scanner e fare parte degli elenchi di IPv6 disponibili pubblicamente.

La seconda sfida consiste nell'individuare e isolare le fonti dell'analisi IPv6. Dal momento che sia gli autori di attacchi che le fonti di analisi legittime eseguono attivamente le loro analisi, l'isolamento è importante per capire lo scenario dell'analisi di oggi. Inoltre, l'isolamento sarà fondamentale negli ambienti di produzione se una rete desidera bloccare il traffico proveniente da utenti malintenzionati. Studiando il traffico sottoposto ad analisi, abbiamo notato che alcuni scanner non usano un unico indirizzo IPv6 sorgente a 128 bit, ma derivano il loro traffico da una miriade di indirizzi sorgente in prefissi meno specifici, ad esempio i prefissi /64, /48 o perfino /32. Ancora una volta, le dimensioni dello spazio IPv6 rendono l'analisi impossibile; uno scanner può ottenere facilmente un'allocazione IPv6 di grandi dimensioni (ad es. ottenendo un prefisso /32 direttamente dai registri Internet regionali (RIR) o anche semplicemente iscrivendosi a provider di servizi Internet, alcuni dei quali destinano un intero prefisso /48 a ogni abbonato). Scopriamo che la diffusione del traffico su più prefissi può essere usata per eludere il rilevamento, poiché ogni indirizzo di origine può emettere solo un singolo pacchetto. Altri scanner sembrano usare i bit disponibili negli indirizzi IPv6 per codificare le informazioni sulle analisi.

Come rilevare le analisi IPv6 su larga scala?

Il firewall di Akamai registra il traffico non richiesto inviato ai nostri sistemi edge, incluso quello sottoposto ad analisi. Per il rilevamento dell'analisi, è necessario che una determinata fonte prenda di mira almeno 100 indirizzi IP di destinazione dei nostri sistemi, allo stesso modo di come abbiamo individuato le analisi IPv4 su larga scala in precedenza.

Come menzionato prima, dal momento che alcuni scanner utilizzando prefissi di grandi dimensioni da cui derivare il loro traffico, mostriamo gli scanner rilevati quando non aggreghiamo il traffico (fonti /128), quando aggreghiamo insieme prima tutti i pacchetti da una fonte/64 e quando aggreghiamo prima tutti i pacchetti da una fonte /48.

Tendenze dell'analisi IPv6 nel 2021 e nel 2022

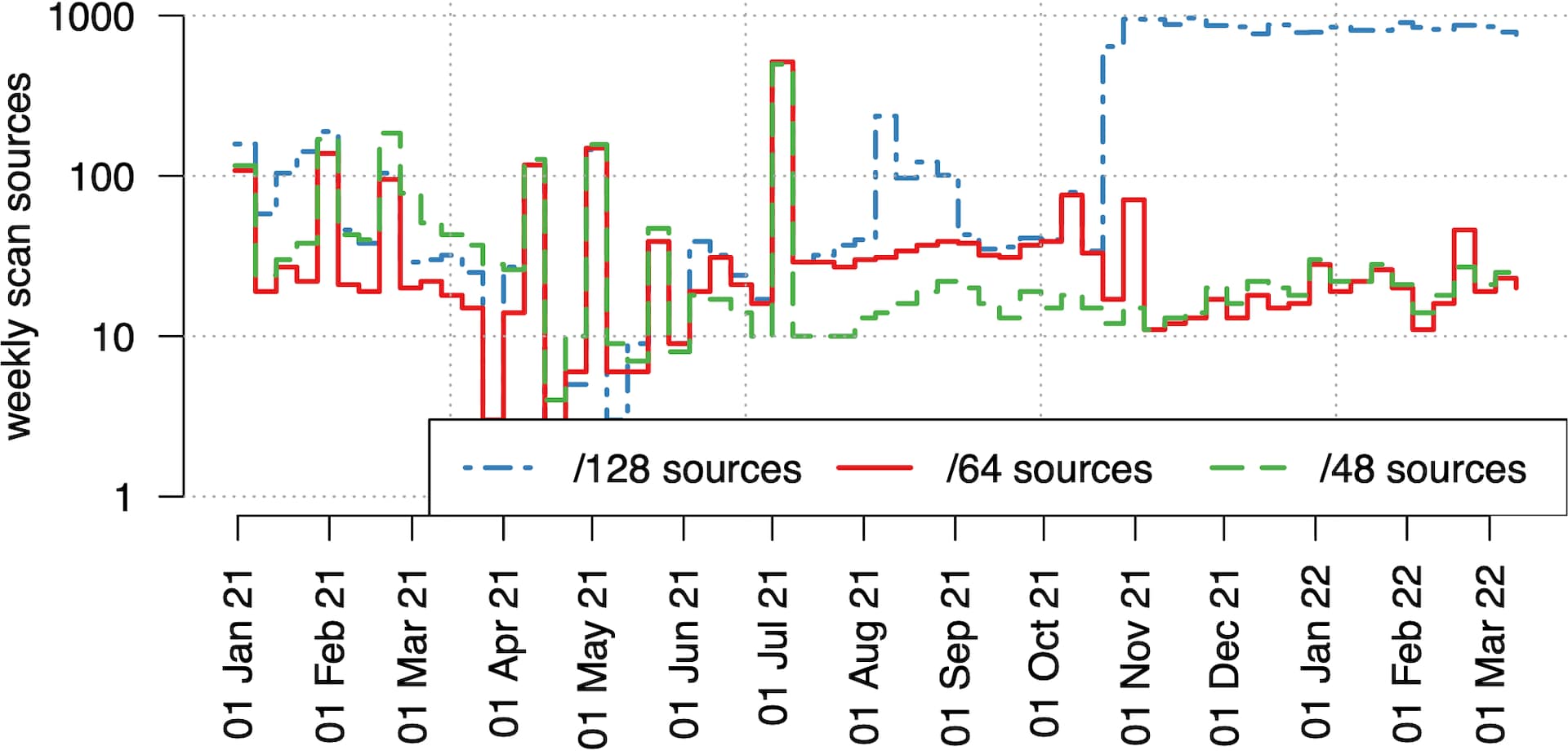

Figura 1: Fonti di analisi IPv6 individuate settimanalmente per diversi livelli di aggregazione di fonti

Figura 1: Fonti di analisi IPv6 individuate settimanalmente per diversi livelli di aggregazione di fonti

Figura 1: Fonti di analisi IPv6 individuate settimanalmente per diversi livelli di aggregazione di fonti

La figura 1 mostra il numero di scanner che abbiamo individuato settimanalmente da gennaio 2021 a marzo 2022. Possiamo vedere che quanto più aggreghiamo origini di pacchetti insieme, maggiore è il numero di fonti di analisi rilevate. Nel complesso, abbiamo individuato un numero relativamente stabile di scanner in tutto il periodo, per lo più da 10 a 100 fonti di analisi attive ogni settimana; si tratta di numeri molto piccoli rispetto alle centinaia di migliaia di scanner che prendono di mira lo spazio IPv4. C'è un picco notevole nelle fonti di analisi /128 a partire da novembre 2021, ma va evidenziato che tutte queste fonti /128 si aggregano in un'unica fonte /64 e vengono usate da un singolo attore di analisi, una società di sicurezza informatica con sede negli USA.

Concentrazione del traffico dell'analisi IPv6

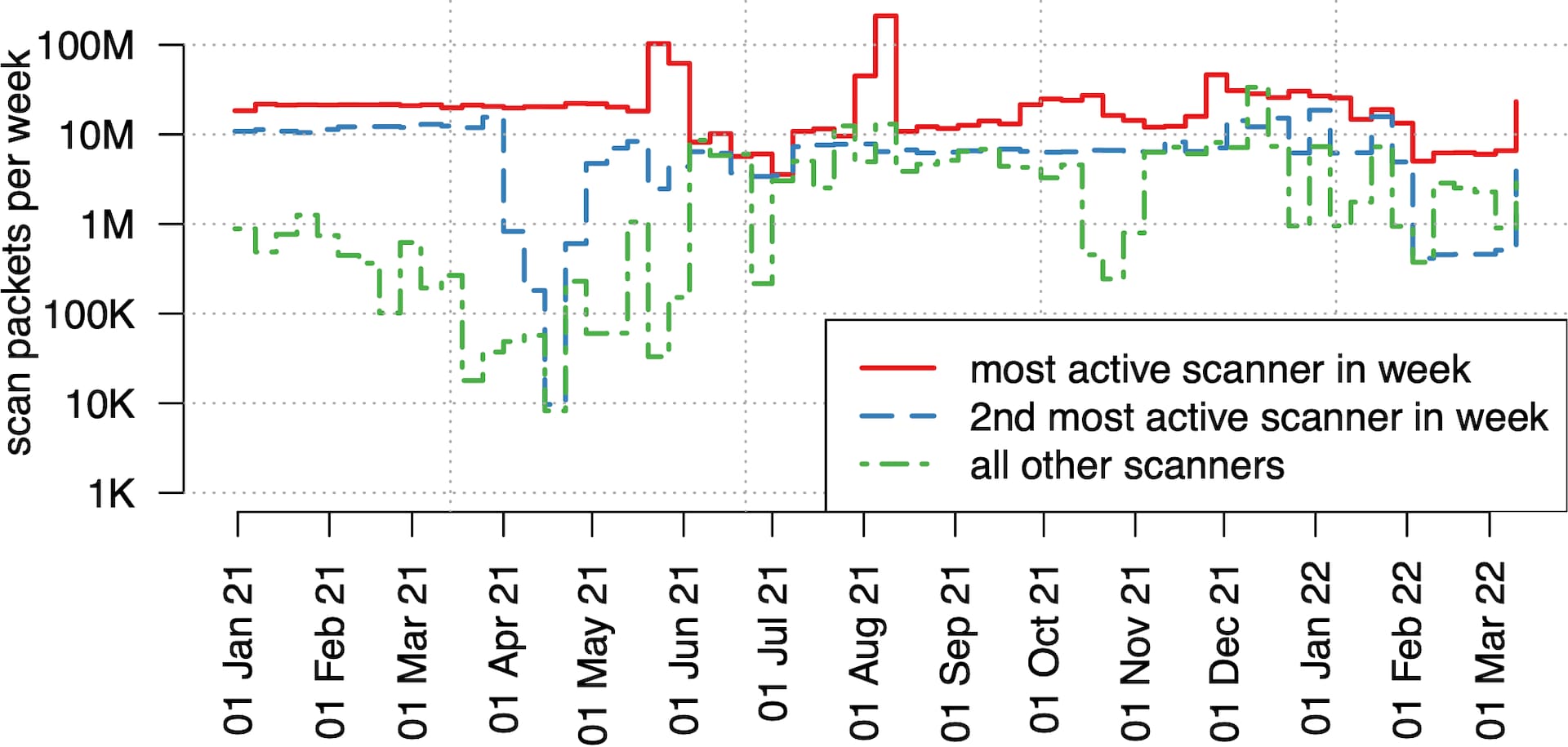

Figura 2: Pacchetti di analisi settimanali (aggregazione di fonti /64)

Figura 2: Pacchetti di analisi settimanali (aggregazione di fonti /64)

Figura 2: Pacchetti di analisi settimanali (aggregazione di fonti /64)

La figura 2 mostra il numero di pacchetti di analisi acquisiti settimanalmente, con lo scanner più attivo e il secondo scanner più attivo della settimana separati da tutte le altre fonti di analisi. Sorprendentemente, scopriamo che, in momenti cruciali, c'è un unico scanner più attivo che invia la maggior parte del traffico di analisi (fino al 92% alla settimana), mentre gli altri scanner meno attivi contribuiscono pochissimo a confronto. Questo pone la domanda: Chi sono gli scanner principali?

Reti di fonti di analisi

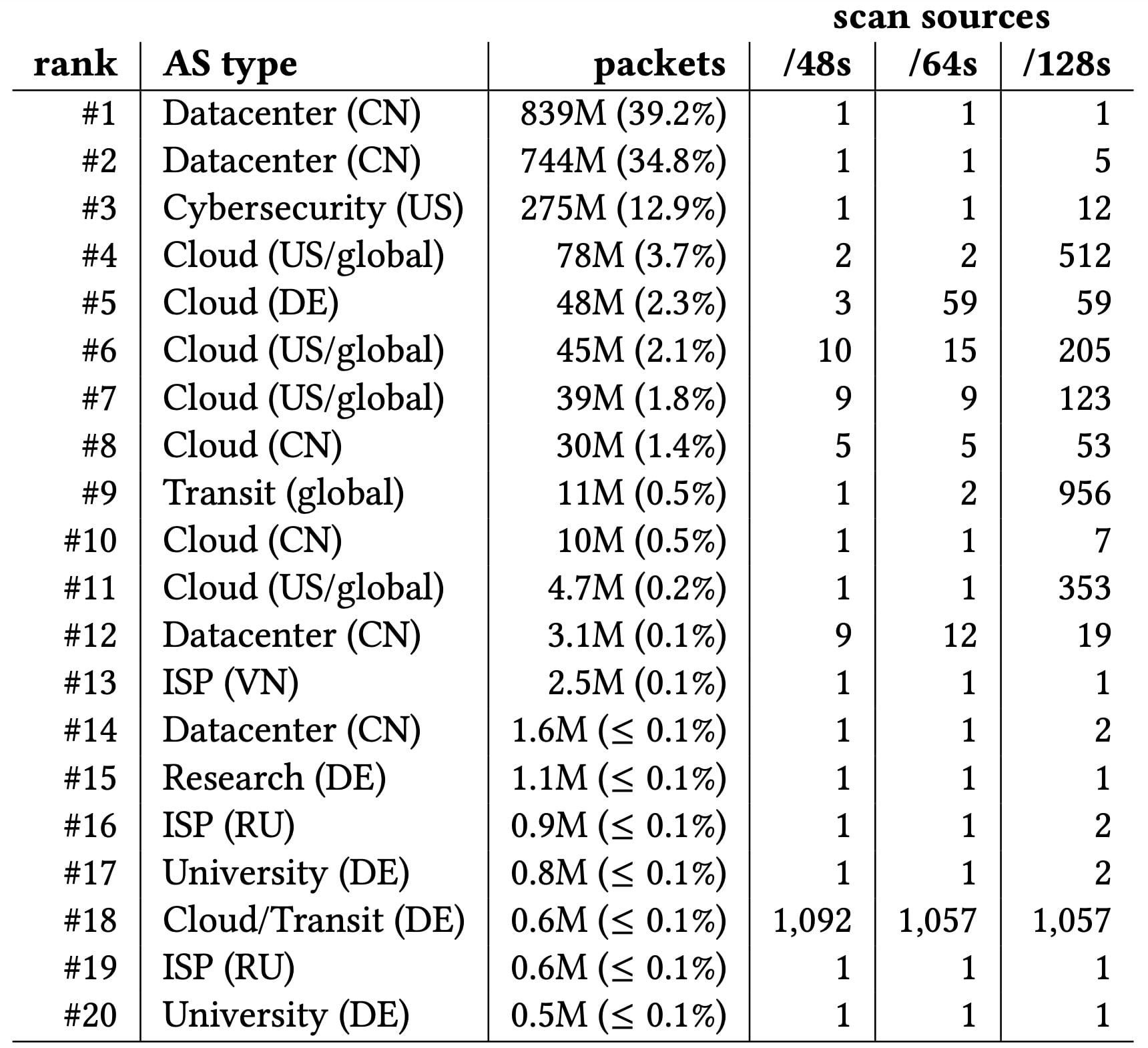

La tabella mostra le 20 reti principali (sistemi autonomi, AS) che danno origine al traffico di analisi, ordinate per pacchetti di analisi. Inoltre, per ogni rete viene mostrato il numero di prefissi /48, prefissi /64 e prefissi /128 rilevati come scanner. Per ciascuna rete, evidenziamo il tipo di rete e il paese di origine.

Tabella: Le 20 principali reti di fonti di analisi (AS) per volume. Notiamo che il numero di fonti di analisi /48 può superare il numero di quelle /64 o /128 se il traffico combinato da /48 soddisfa la definizione di analisi, ma il traffico dai prefissi /64 contenuti non la soddisfa (ad es. AS #18).

Scopriamo che l'analisi è altamente concentrata: Le cinque principali reti di origine rappresentano quasi il 93% di tutto il traffico di analisi. In particolare, le due reti di origine più attive sono data center situati in Cina, seguite da un numero di società che si occupano di sicurezza informatica e da importanti provider cloud. Nel complesso, scopriamo che la maggior parte del traffico di analisi deriva da data center/provider cloud e che tra i primi 20 non figura nessun ISP degli utenti finali.

Guardando alle fonti di analisi all'interno dei sistemi autonomi, troviamo impressionanti differenze tra le reti. Mentre i più importanti scanner attivi derivano tutto il traffico da singoli indirizzi di origine a 128 bit, scopriamo alcune reti (ad es. AS #18) in cui un singolo attore di analisi emette il traffico di analisi da più di 1.000 diversi prefissi /48. Allo stesso tempo, la rete AS #18 rappresenta meno dello 0,1% di tutto il traffico di analisi registrato, tuttavia l'analisi potrebbe venire distorta se si ordinano le reti in base ai prefissi di origine attivi.

Sfide e conclusione

Quando si tratta di analisi dell'IPv6, emerge una domanda chiave: Qual è la giusta dimensione di prefissi per identificare un singolo attore di scansione? Come mostrato nella tabella, la risposta varia: Mentre lo scanner in AS #1 può, e dovrebbe, essere identificato usando il suo indirizzo IPv6 a 128 bit, l'attore della scansione in AS #18 deve essere aggregato a un intero prefisso /32. In generale, l'aggregazione fino a prefissi di questa lunghezza potrebbe unire diverse fonti di analisi individuali, in particolare in provider cloud in cui a singoli utenti vengono allocati prefissi /64, /96 o perfino prefissi più specifici. Nelle impostazioni operative, se il rilevamento dell'analisi porta alla creazione di blocklist, anche un'aggregazione troppo grossolana bloccherà il traffico da fonti legittime.

La nostra analisi iniziale mostra che c'è ancora un numero relativamente piccolo di scanner che prendono di mira lo spazio dell'IPv6, soprattutto se paragonato a quello di scanner ben noti che si concentrano sull'IPv4. Il traffico dell'analisi dell'IPv6 è fortemente concentrato e il quadro è dominato da un piccolo numero di fonti. Noi sosteniamo che questa situazione potrà cambiare rapidamente se e quando l'analisi delle vulnerabilità dello spazio IPv6 diventerà più comune. L'identificazione, e la corretta individuazione, delle fonti di analisi IPv6 rappresentano una sfida incombente.

Per maggiori dettagli, leggete il nostro white paper.

Per una ricerca più innovativa: