谁在扫描 IPv6 空间?坦白地说,我们为什么还要关心这个?

执行摘要

Akamai 研究人员与马克斯·普朗克信息学研究所合作完成了对 IPv6 空间中大规模漏洞扫描的初步实证研究,并汇总了双方的研究结果。

这些研究结果证实,扫描工具已经开始席卷 IPv6 空间。扫描 IPv6 空间比扫描 IPv4 复杂得多,因此与 IPv4 中的扫描活动相比,IPv6 中的扫描活动仍然很少见。

扫描流量主要集中在少数活跃来源;从地理位置上看,两个最为活跃的扫描源皆来自于中国。再来看看扫描流量排名靠前的网络来源,它们分别是网络安全公司执行的扫描和从云提供商地址空间执行的扫描。

扫描工具通常不使用单个 128 位 IPv6 地址来寻找扫描流量来源,而是使用前缀长度为整个 /32s 的无数源地址来寻找其探测来源,这可能会使它们逃避检测。因而让检测和阻止扫描工具变得异常困难。

如果针对 IPv6 空间的漏洞扫描变得越来越盛行,那么如何可靠地检测和阻止 IPv6 扫描将成为企业迫在眉睫的挑战。

前言

攻击者、研究人员和防御者都经常利用扫描来发现/寻找联网设备中的漏洞。尽管他们的目标大相径庭,但在 IPv4 中有数以万计的连续来源,因此扫描是任何人寻找或抵御网络威胁的基石之一。当发现软件中的新漏洞时,攻击者会竞相扫描地址空间,寻找有漏洞的主机以进行利用或感染。同时,僵尸网络不停地扫描地址空间,以寻找新的可利用目标进行横向传播。安全公司和研究人员也会扫描地址空间,以便研究其属性并确定薄弱点。简而言之,IPv4 空间很繁忙。

但是,IPv6 呢?有人扫描 IPv6 空间吗?我们到底应不应该关注它?

答案很简单:我们不能再忽视 IPv6 的安全问题。我们发布了一篇 新论文,并将在 2022 年 ACM 互联网测量会议上介绍给大家。在这篇论文中,我们使用在 Akamai 边缘服务器上捕获的防火墙日志来阐明 IPv6 互联网中的扫描活动。在 15 个月的时间里,我们研究了谁在扫描,他们扫描哪些内容,以及在识别和阻止此类扫描时面临哪些主要挑战。

为什么很难扫描 IPv6 空间?

IPv4 空间由大约 40 亿个地址组成,现在可以在不到一小时的时间内从高带宽计算机扫描整个空间。同样,低带宽物联网爬虫程序只是生成并扫描随机 IPv4 地址以进行横向传播。在给定足够时间的情况下,随机生成目标地址通常足以找到响应迅速且可利用的主机。

另一方面,IPv6 的地址长度为 128 位,会产生大约 10 的 38 次方个地址,这一数量比 IPv4 空间中的地址数量大了许多个数量级。以今天的技术能力扫描整个 IPv6 至少需要数万亿年。这使得在该空间中无法进行全面扫描,因此如果攻击者想要扫描,他们需要找到其他查找目标地址的方法,例如,使用 IPv6 地址的命中列表,或使用 DNS 将域名解析为 IPv6 地址。虽然 IPv6 的庞大性使得攻击者很难利用随机扫描来寻找目标,但这并不意味着我们可以忽视它。这有点像“通过隐匿来实现安全”的思维方式,其建议是通过简单地“阻止”来“保护”IPv6。

为什么很难检测 IPv6 扫描?

在 IPv4 空间中,每个路由地址每天都会收到数以千计的扫描数据包,这是攻击者扫描整个 IPv4 空间或随机生成目标地址来寻找有漏洞的主机的结果。因此,监测未使用的前缀(“暗网”)中到达的扫描流量为我们提供了一种研究 IPv4 空间中整体扫描趋势的直接方法。

然而,对于 IPv6,第一个挑战是要找到可以查看足够水平的扫描流量的有利位置。如上所述,随机定位整个 IPv6 空间是不切实际的。因此,监测未使用的 IPv6 前缀(暗网,IPv4 中很常见)上的流量几乎不会发现任何扫描流量。而这便是 Akamai Intelligent Edge Platform 的用武之地。我们在 1,300 多个网络中运营着数十万台计算机。每台服务器都托管着我们客户的内容,因为我们将客户的地址作为对 DNS 请求的响应返回,所以我们计算机的 IPv6 地址会暴露在互联网上。因此,这些地址可能会被扫描工具发现并且成为公开可用的 IPv6 命中列表的一部分。

第二个挑战是如何定位和隔离 IPv6 扫描源。由于攻击者和合法扫描源都在积极扫描,因此隔离对于了解当前的扫描情况非常重要。此外,如果一个网络想要阻止来自攻击者的流量,隔离将是生产环境中的关键。在研究扫描流量时,我们注意到一些扫描工具不使用单个 128 位源 IPv6 地址来发送其扫描探测,而是从无数源地址中获取流量,这些源地址具有不太具体的前缀,例如 /64s、/48s,甚至 /32s。同样,IPv6 的规模使之成为可能;扫描工具可以轻松获得大量 IPv6 分配(例如,通过直接从区域互联网注册表 (RIR) 获得 /32,或者甚至通过简单地订阅互联网服务提供商,其中一些服务提供商为每个订阅者分配整个 /48 前缀)。我们发现,跨前缀传播流量可以用来避免检测,因为每个源地址可能只发出一个数据包。其他扫描工具似乎使用 IPv6 地址中的可用位来编码扫描信息。

我们如何检测大规模 IPv6 扫描?

Akamai 的防火墙会记录发送到我们边缘计算机的未经请求的流量,包括扫描流量。对于扫描检测,我们要求给定源以我们计算机的至少 100 个目标 IP 地址为目标,类似于我们在早期工作中检测大规模 IPv4 扫描的方式。

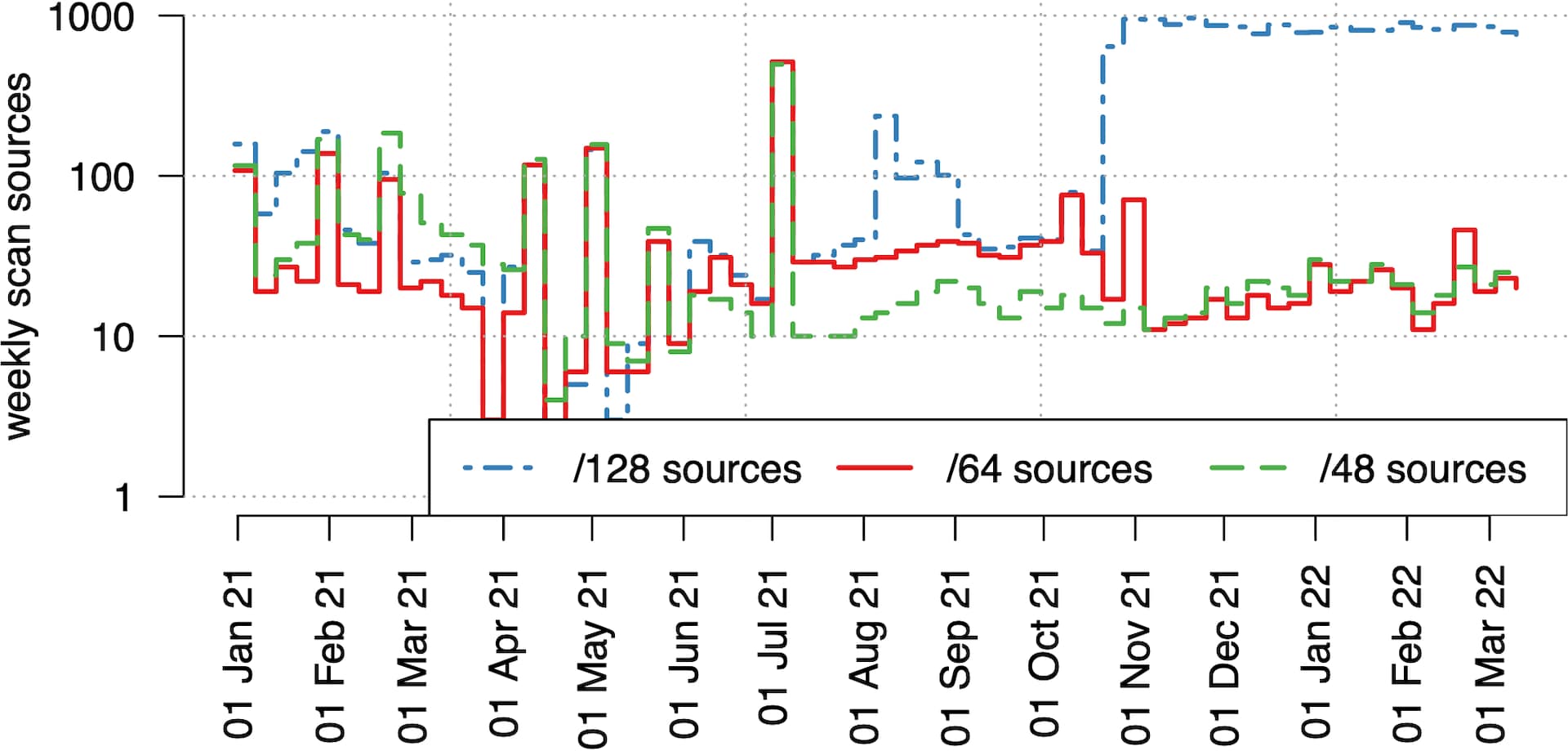

如上所述,由于一些扫描工具使用更大的前缀来寻找其流量来源,因此我们展示了在不聚合流量(/128 源),首次将来自 /64 源的所有数据包聚合在一起,以及将来自 /48 源的所有数据包聚合在一起时我们检测到的扫描工具。

2021 年和 2022 年 IPv6 扫描趋势

图 1:每周检测到的不同来源聚合级别的 IPv6 扫描源

图 1:每周检测到的不同来源聚合级别的 IPv6 扫描源

图 1:每周检测到的不同来源聚合级别的 IPv6 扫描源

图 1 显示了从 2021 年 1 月到 2022 年 3 月,我们每周检测到的扫描工具数量。我们可以发现,将数据包源聚合在一起的程度对检测到的扫描源数量有很大影响。总体而言,我们发现在整个时期内,扫描工具数量相对稳定,大多在每周 10 到 100 个活跃扫描源之间,与针对 IPv4 空间的数十万扫描工具相比,这些数字简直微不足道。从 2021 年 11 月开始,/128 扫描源显著增加,但我们指出,所有这些 /128 源聚合成一个 /64,并由一家美国网络安全公司的单一扫描参与者使用。

IPv6 扫描流量集中度

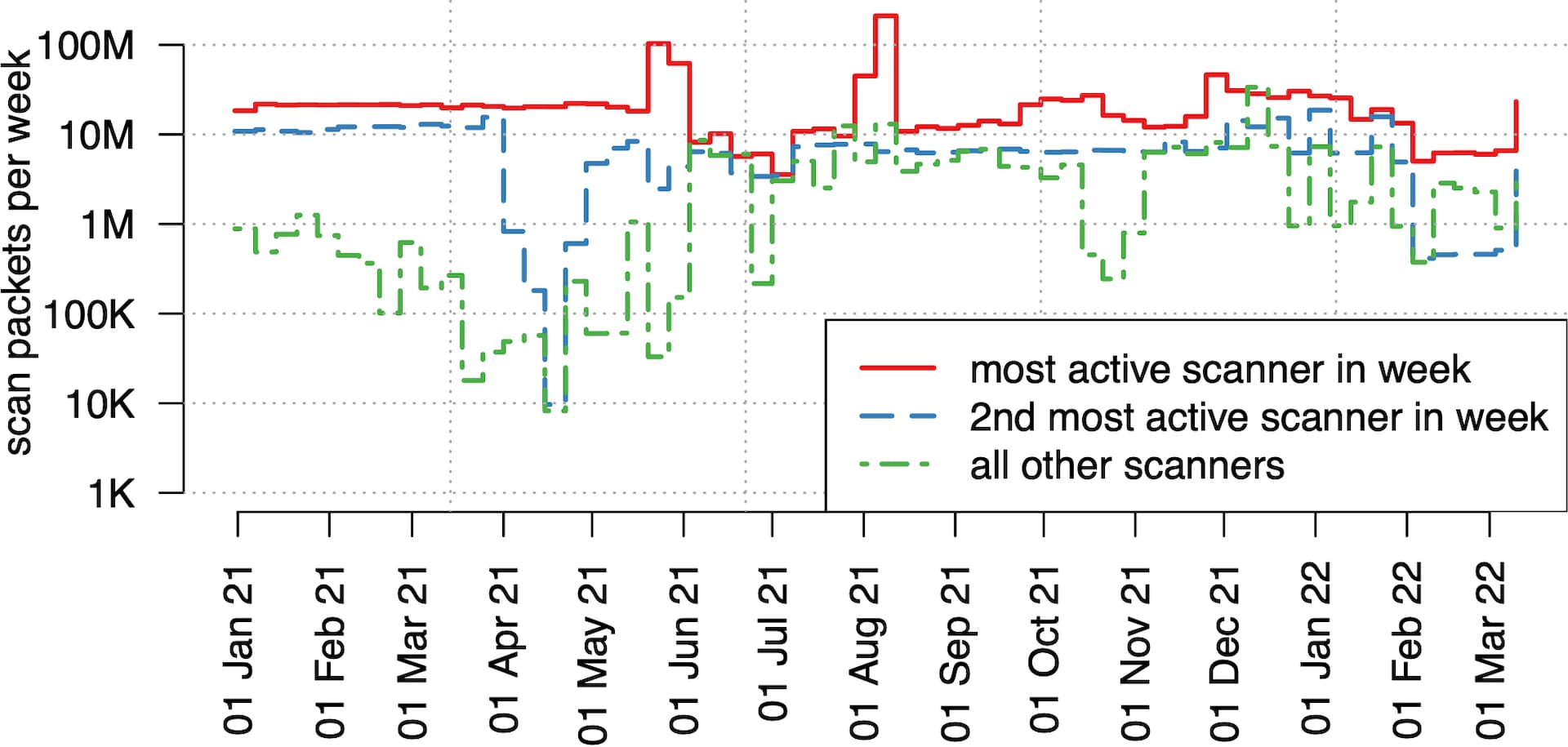

图 2:每周扫描数据包(/64 源聚合)

图 2:每周扫描数据包(/64 源聚合)

图 2:每周扫描数据包(/64 源聚合)

图 2 显示了每周捕获的扫描数据包的数量,我们显示了每周最活跃的扫描工具和第二活跃的扫描工具,以便与所有其他扫描源区分开。值得注意是,我们发现,基本上在任何时候都有一个最活跃的扫描工具发送绝大多数扫描流量(每周高达 92%),而其他不太活跃的扫描工具的贡献相对较小。这就提出了一个问题:哪些是最活跃的扫描工具?

扫描源网络

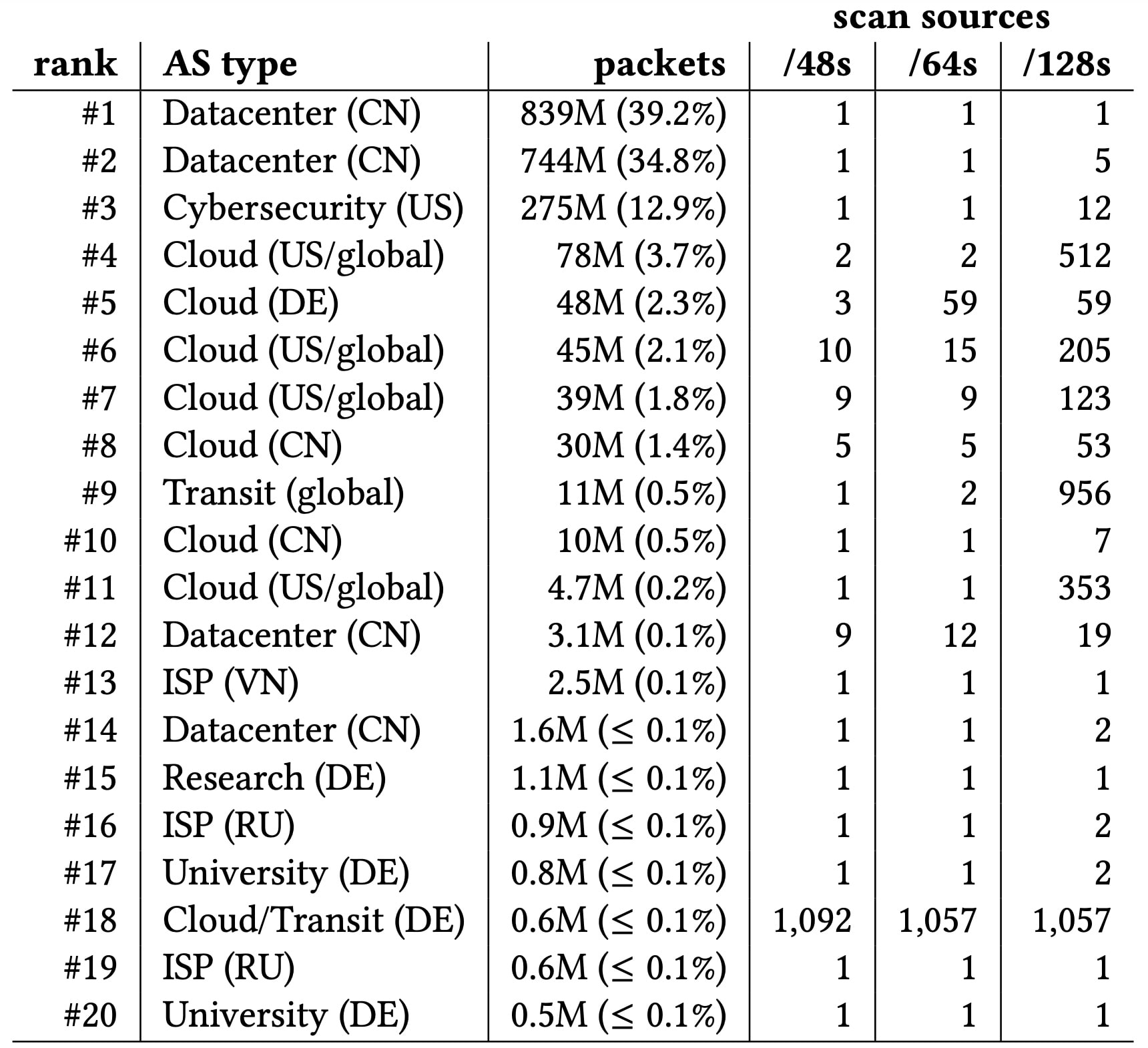

下表显示了扫描流量排名前 20 的网络(自治系统,AS),按扫描数据包数量排序。此外,我们为每个网络显示扫描工具检测到的 /48 前缀、/64 前缀和 /128 前缀的数量。对于每个网络,我们概述了网络类型和来源国家/地区。

表:数量排名前 20 的扫描源网络 (AS)。我们注意到,如果来自 /48 的组合流量满足扫描定义,但来自包含的 /64s 的流量不满足(例如 AS #18),则 /48 扫描源的数量可能超过 /64s 或 /128s。

我们发现扫描流量高度集中:前五个源网络几乎占据了所有扫描流量的 93%。显而易见的是,两个最活跃的源网络都是位于中国境内的数据中心,其次是一些网络安全公司和主要的云提供商。总体而言,我们发现大多数扫描流量都来自于数据中心/云提供商。在排名前 20 的源网络中,我们没有发现单一的终端用户 ISP。

看一下 AS 内部的扫描源,我们发现不同网络之间存在显著差异。虽然最活跃的扫描工具的所有流量都来源于单个 128 位源地址,但我们发现一些网络(例如 AS #18)中,单个扫描参与者从超过 1,000 个不同的 /48 前缀发出扫描流量。同时,AS #18 在所有已记录扫描流量中占不到 0.1%,但在按活动源前缀排序网络时,可能会影响分析的准确性。

挑战和结论

在处理 IPv6 扫描时,我们提出了一个关键问题:识别单个扫描参与者的正确前缀大小是多少?如表所示,答案各不相同:虽然 AS #1 中的扫描工具可以并且应该使用其 128 位 IPv6 地址来识别,但 AS #18 中的扫描参与者需要聚合到整个 /32 前缀。一般来说,聚合到这样的前缀长度可能会混淆不同的单个扫描源,特别是在云提供商中,单个用户经常被分配 /64、/96 甚至更具体的前缀。在操作环境中,如果扫描检测导致列入黑名单,那么过于粗略的聚合也会阻止来自合法来源的流量。

我们的初步分析表明,针对 IPv6 空间的扫描工具数量仍然相对较少,尤其是与针对 IPv4 的更知名扫描工具相比。IPv6 扫描流量高度集中,少数来源占据主导地位。我们认为,如果 IPv6 空间中的漏洞扫描变得更加普遍,这种情况可能会迅速改变。识别并正确定位 IPv6 扫描源是一项迫在眉睫的挑战。

如需了解更多详情, 请阅读我们的论文。

如需了解更多开创性研究: