¿Quién está escaneando el espacio IPv6? Y, francamente, ¿por qué debe importarnos?

Resumen ejecutivo

Los investigadores de Akamai en colaboración con el Max Planck Institute for Informatics han llevado a cabo el primer estudio empírico sobre el escaneo de vulnerabilidades a gran escala en el espacio IPv6 y han recopilado sus conclusiones.

Los resultados confirman que los escáneres ya han comenzado a barrer el espacio IPv6. El escaneo del espacio IPv6 es mucho más complejo que el del espacio IPv4, por lo que la actividad de escaneo en IPv6 sigue siendo poco frecuente en comparación con la de IPv4.

El tráfico de escaneo está altamente concentrado en un número reducido de orígenes activos; en términos geográficos, los dos orígenes de escaneo más activos se encuentran en China. En lo que respecta a las principales redes que originan el tráfico de escaneo, vemos que las empresas de ciberseguridad y los espacios de direcciones de los proveedores de nube también llevan a cabo actividades de escaneo.

Los escáneres no suelen utilizar una única dirección IPv6 de 128 bits para originar el tráfico de escaneo, sino que emplean un sinfín de direcciones de origen de prefijos tan amplios como un prefijo /32 completo para enviar sus sondas (probablemente, a fin de evitar la detección). Esto hace que detectar y bloquear los escáneres sea extremadamente difícil.

Si el escaneo de vulnerabilidades en el espacio IPv6 se convierte en algo más habitual, la detección y el bloqueo fiables de los escaneos de IPv6 supondrán un reto inminente.

Introducción

Los atacantes, investigadores y encargados de la seguridad suelen utilizar el escaneo como método para encontrar o exponer vulnerabilidades en dispositivos conectados a Internet. Aunque sus objetivos son muy diferentes, las decenas de miles de orígenes continuos en el espacio IPv4 han convertido el escaneo en uno de los pilares para cualquier persona que trate de detectar o protegerse frente a las ciberamenazas. Cuando se encuentran nuevas vulnerabilidades en el software, los atacantes se apresuran a escanear el espacio de direcciones para encontrar hosts vulnerables que atacar o infectar. Al mismo tiempo, las botnets escanean el espacio de direcciones de forma continuada, a fin de encontrar nuevos objetivos de ataque para la propagación lateral. Los investigadores y las empresas de seguridad escanean el espacio de direcciones para estudiar sus propiedades e identificar los puntos débiles. En resumen, el espacio IPv4 presenta una gran actividad.

Pero ¿qué sucede en el espacio IPv6? ¿Acaso hay alguien que esté escaneándolo? ¿Deberíamos prestarle un mínimo de atención?

La respuesta es simple: ya no podemos seguir ignorando la seguridad del espacio IPv6. En nuestro nuevo estudio, que presentaremos en la conferencia sobre la medición en Internet de la ACM de 2022, utilizamos los registros de firewall capturados en los servidores del borde de Internet de Akamai para reflejar la actividad de escaneo del Internet IPv6. Durante más de 15 meses, hemos estudiado quiénes realizan estas actividades de escaneo, qué es lo que buscan y cuáles son los principales desafíos a la hora de identificar y bloquear dichos escaneos.

¿Por qué es difícil escanear el espacio IPv6?

El espacio IPv4 consta de alrededor de 4000 millones de direcciones y puede escanearse completamente en menos de una hora desde un equipo de gran ancho de banda. Igualmente, los bots del Internet de las cosas (IoT) de bajo ancho de banda solo generan y escanean direcciones IPv4 aleatorias para la propagación lateral. La generación aleatoria de direcciones objetivo suele ser suficiente para encontrar un host receptivo y aprovechable si se cuenta con el tiempo suficiente.

Sin embargo, el espacio IPv6 cuenta con una longitud de dirección de 128 bits, que se traduce en unas 1038 direcciones, una cantidad mucho mayor que el número de direcciones en el espacio IPv4. Escanear todo el espacio IPv6 con las herramientas tecnológicas de hoy en día requeriría, como mínimo, billones de años. Esto hace que escanear este espacio completamente sea imposible. Por lo tanto, si un atacante desea realizar un escaneo, debe buscar otras formas de encontrar direcciones objetivo. Por ejemplo, puede utilizar listas de direcciones IPv6 o un sistema de nombres de dominio (DNS) para resolver nombres de dominio que remitan a direcciones IPv6. Aunque la inmensidad del espacio IPv6 dificulta que los atacantes utilicen el escaneo aleatorio para encontrar objetivos, esto no significa que deba ignorarse. Adoptar esa postura sería parecido a la ideología de "seguridad por oscuridad" y sus recomendaciones de "asegurar" el espacio IPv6 simplemente "bloqueándolo".

¿Por qué es difícil detectar los escaneos de IPv6?

En el espacio IPv4, cada dirección enrutada recibe miles de paquetes de escaneo todos los días. Esto se debe a que los agentes escanean el espacio IPv4 al completo o generan direcciones objetivo de manera aleatoria para encontrar hosts vulnerables. Por lo tanto, una manera sencilla de estudiar las tendencias de escaneo generales en el espacio IPv4 es supervisar el tráfico de escaneo que llega en prefijos no utilizados ("Darknets").

Sin embargo, en el caso del espacio IPv6, el primer desafío es encontrar puntos de observación desde los que se pueda ver un nivel suficiente de tráfico de escaneo. Como hemos mencionado anteriormente, seleccionar objetivos aleatoriamente en todo el espacio IPv6 no es una opción práctica. Por ese motivo, la supervisión del tráfico en prefijos IPv6 no utilizados (las Darknets, que son habituales en el espacio IPv4) apenas revelará tráfico de escaneo. Ahí es donde entra en juego Akamai Intelligent Edge Platform. Operamos cientos de miles de equipos en más de 1300 redes. Cada servidor aloja el contenido de nuestros clientes y, como devolvemos sus direcciones como respuesta a las solicitudes de DNS, las direcciones IPv6 de nuestros equipos quedan expuestas a Internet. Por lo tanto, los escáneres pueden encontrarlas y aparecen en las listas de direcciones IPv6 a disposición del público general.

El segundo desafío es identificar y aislar los orígenes de escaneo de IPv6. Dado que tanto los atacantes como los orígenes de escaneo legítimos realizan escaneos de forma activa, el aislamiento es importante para comprender el panorama actual de las actividades de escaneo. Además, el aislamiento será clave en los entornos de producción si una red desea bloquear el tráfico de un agente malicioso. Al estudiar el tráfico de escaneo, hemos observado que algunos escáneres no utilizan una única dirección IPv6 de origen de 128 bits para enviar sus sondas de escaneo, sino que emplean un sinfín de direcciones de origen en prefijos menos específicos, como /64, /48 o incluso /32. De nuevo, esto es posible gracias al tamaño del espacio IPv6. Un escáner puede obtener fácilmente una asignación de IPv6 de gran tamaño (por ejemplo, obteniendo un prefijo /32 directamente de los Registros Regionales de Internet [RIR], o incluso simplemente suscribiéndose a proveedores de servicios de Internet, ya que algunos asignan un prefijo /48 completo por suscriptor). Descubrimos que puede utilizarse la distribución del tráfico entre prefijos para evitar la detección, ya que cada dirección de origen solo puede emitir un único paquete. Parece que otros escáneres utilizan los bits disponibles en las direcciones IPv6 para codificar la información de escaneo.

¿Cómo detectamos los escaneos de IPv6 a gran escala?

El firewall de Akamai registra el tráfico no solicitado que se envía a nuestros equipos del borde de Internet, incluido el tráfico de escaneo. Para detectar un escaneo, necesitamos que un origen específico tenga como objetivo al menos 100 direcciones IP de nuestros equipos. Este método es parecido al que hemos utilizado para detectar escaneos de IPv4 a gran escala en trabajos anteriores.

Como hemos mencionado anteriormente, dado que algunos escáneres utilizan prefijos más amplios para originar su tráfico, mostramos los escáneres que detectamos cuando no se agrega tráfico (orígenes /128), cuando se agregan por primera vez todos los paquetes de un origen /64 juntos, así como cuando se agregan todos los paquetes de un origen /48 juntos.

Tendencias de escaneo de IPv6 en 2021 y 2022

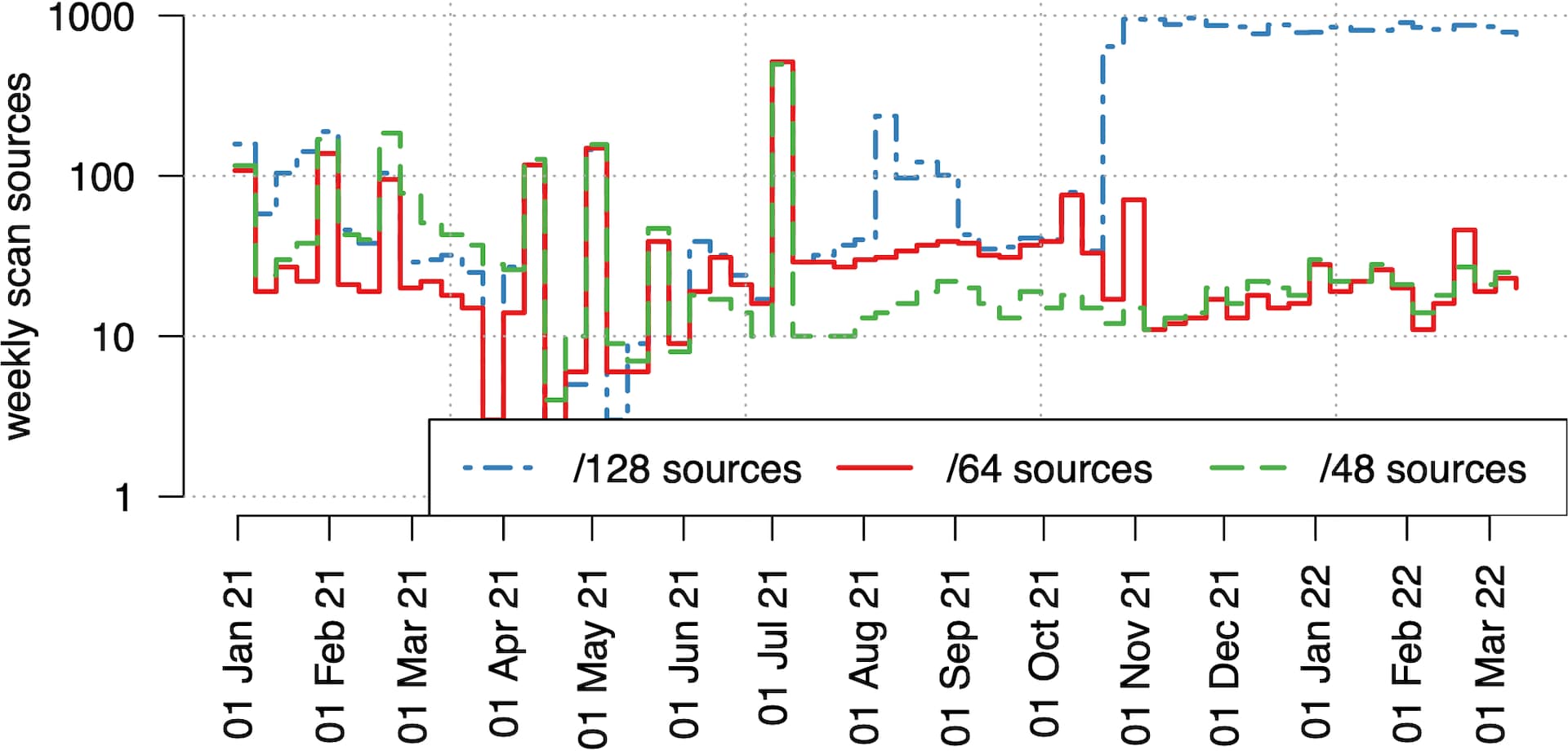

Fig. 1: Orígenes de escaneo de IPv6 detectados semanalmente para diferentes niveles de agregación de origen

Fig. 1: Orígenes de escaneo de IPv6 detectados semanalmente para diferentes niveles de agregación de origen

Fig. 1: Orígenes de escaneo de IPv6 detectados semanalmente para diferentes niveles de agregación de origen

En la figura 1 se muestra el número de escáneres que hemos detectado semanalmente desde enero de 2021 hasta marzo de 2022. Puede verse cómo agregar los orígenes de paquetes juntos tiene un efecto importante en el número de orígenes de escaneo detectados. En general, observamos un número relativamente estable de escáneres a lo largo del periodo, que oscila principalmente entre 10 y 100 orígenes de escaneo activos a la semana (unas cifras muy bajas en comparación con los cientos de miles de escaneos que se dirigen al espacio IPv4). Hay un notorio incremento en los orígenes de escaneo /128 a partir de noviembre de 2021, pero debemos señalar que todos esos orígenes /128 se agregan en un solo origen /64 y que son utilizados por un único agente de escaneo, una empresa de ciberseguridad con sede en EE. UU.

Concentración del tráfico de escaneo de IPv6

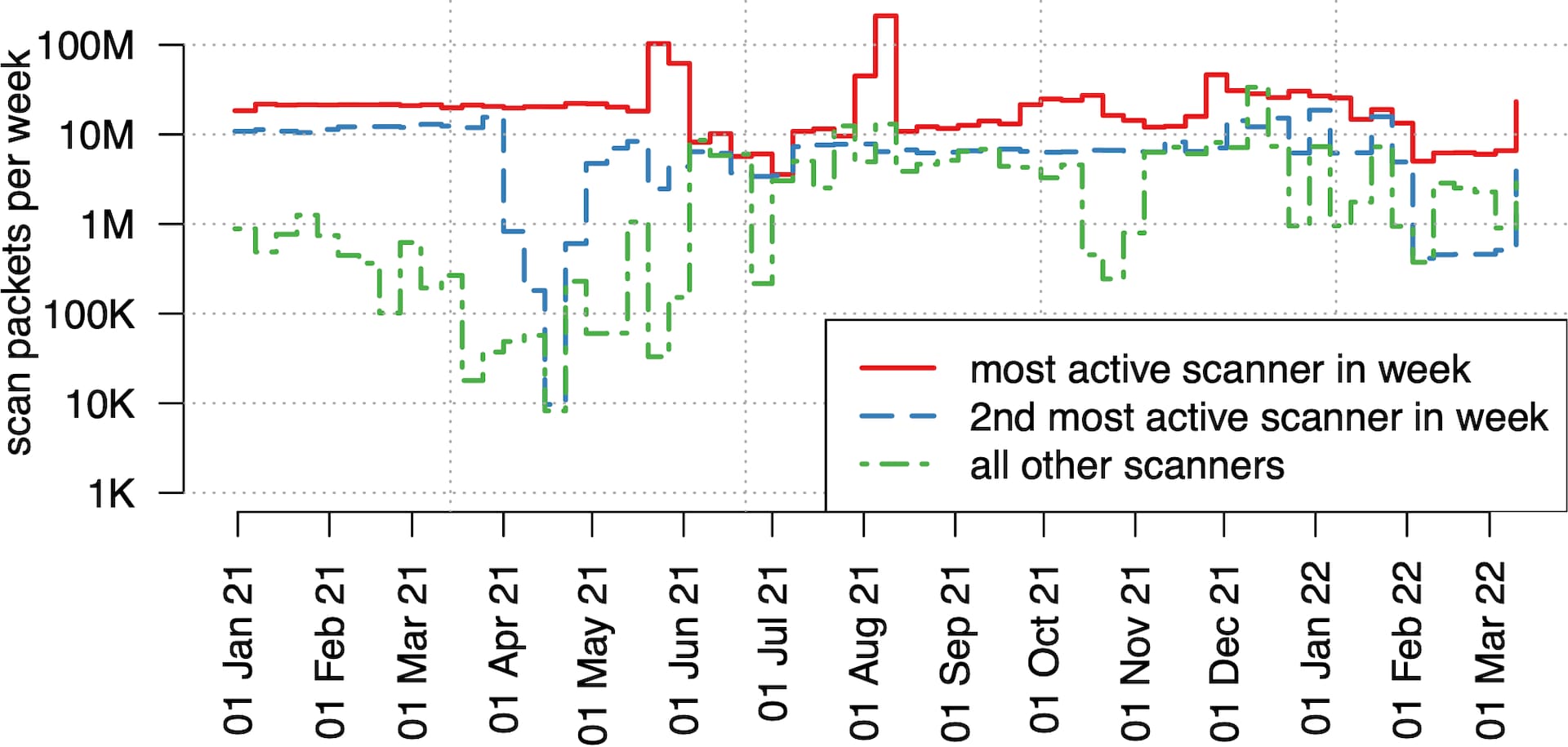

Fig. 2: Paquetes de escaneo a la semana (agregación de origen /64)

Fig. 2: Paquetes de escaneo a la semana (agregación de origen /64)

Fig. 2: Paquetes de escaneo a la semana (agregación de origen /64)

En la figura 2 se muestra el número de paquetes de escaneo capturados a la semana. Además, se muestra el primer y el segundo escáner más activo de cada semana separados del resto de orígenes de escaneo. Nos sorprendió descubrir que, en casi todo momento, hay un único escáner más activo que envía la gran mayoría del tráfico de escaneo (hasta un 92 % a la semana), mientras que el resto de escáneres menos activos contribuyen poco en comparación. Esto lleva a la siguiente pregunta: ¿quiénes son los principales agentes de escaneo?

Redes de origen del escaneo

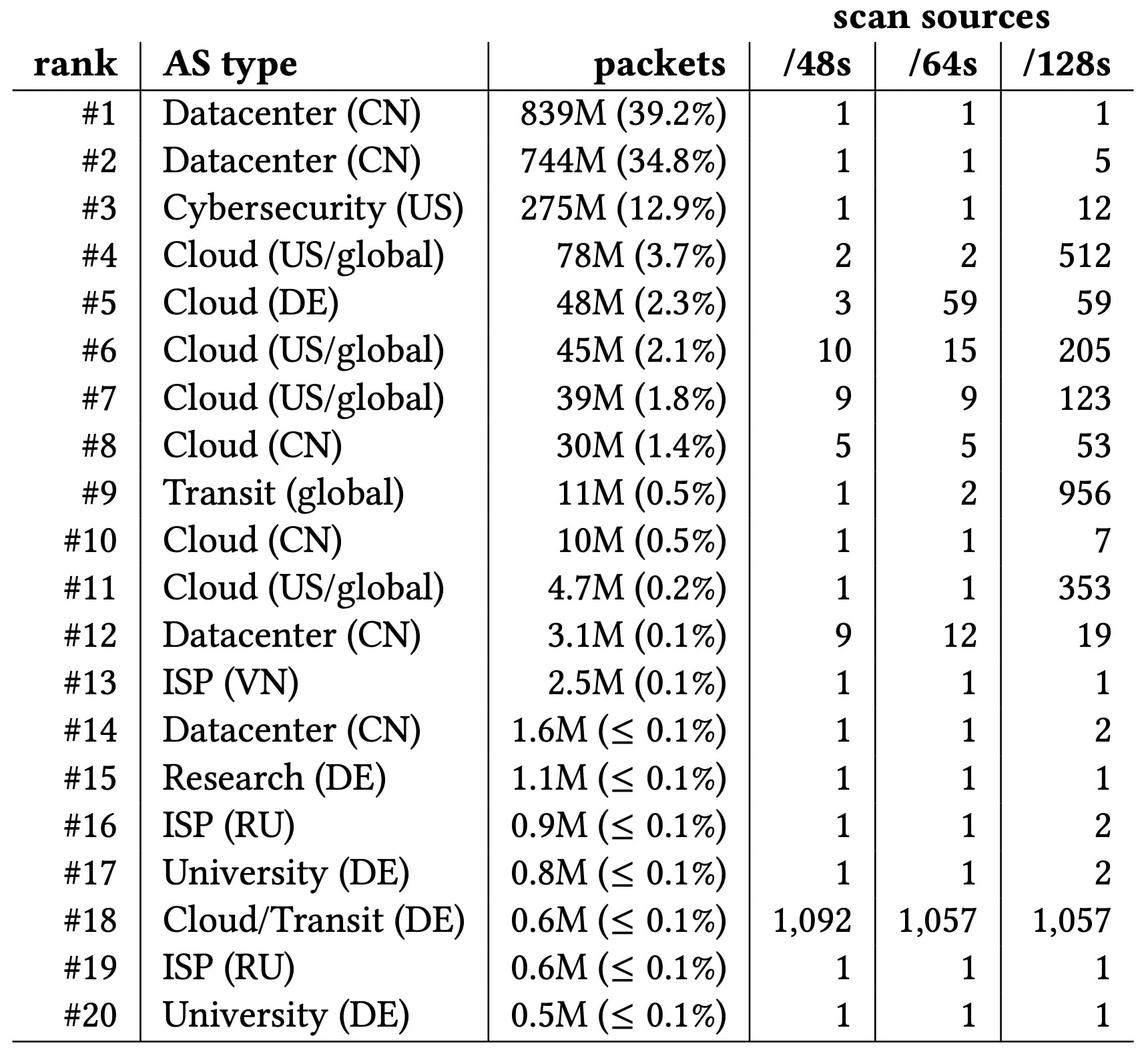

En esta tabla se muestran las 20 redes más importantes (sistemas autónomos o SA) desde las cuales se origina el tráfico de escaneo, clasificadas por paquetes de escaneo. Además, se muestra el número de prefijos /48, /64 y /128 detectados por el escáner para cada red, así como el tipo de red y el país de origen.

Tabla: Las 20 redes de origen de escaneo (SA) más importantes por volumen. Hemos observado que el número de orígenes de escaneo /48 puede superar al de /64 o /128 si el tráfico combinado de los orígenes /48 satisface la definición del escaneo, pero el tráfico de los /64 contenidos no lo hace (por ejemplo, SA número 18).

Hemos descubierto que el escaneo está altamente concentrado: las cinco redes de origen principales representan casi el 93 % de todo el tráfico de escaneo. En particular, las dos redes de origen más activas son centros de datos ubicados en China, seguidos por diferentes empresas de ciberseguridad e importantes proveedores de nube. En general, hemos detectado que la mayoría del tráfico de escaneo se origina en centros de datos o proveedores de nube y en las 20 redes más importantes no hemos encontrado ningún proveedor de servicios de Internet (ISP) de usuario final.

Al observar los orígenes de escaneo dentro de los SA, encontramos diferencias notables entre las redes. Si bien los escáneres más activos obtienen todo el tráfico de una sola dirección de origen de 128 bits, vemos algunas redes (por ejemplo, el SA número 18) en las que un solo agente de escaneo emite tráfico de escaneo desde más de 1000 prefijos /48 diferentes. Al mismo tiempo, aunque el SA número 18 representa menos del 0,1 % de todo el tráfico de escaneo registrado, puede sesgar el análisis si se ordenan las redes por prefijos de origen activos.

Desafíos y conclusión

A la hora de abordar los escaneos de IPv6, nos planteamos la siguiente pregunta clave: ¿cuál es el tamaño de prefijo adecuado para identificar un agente de escaneo individual? Tal y como se muestra en la tabla, la respuesta puede variar. Si bien el escáner en el SA número 1 puede y debe identificarse mediante su dirección IPv6 de 128 bits, el agente de escaneo en el SA número 18 debe agregarse a un prefijo /32 completo. En general, agregar tal longitud de prefijo podría mezclar diferentes orígenes de escaneo individuales, especialmente en los proveedores de nube donde a los usuarios individuales a menudo se les asignan prefijos /64, /96 o incluso prefijos más específicos. En configuraciones operativas, si la detección de escaneo conduce a una lista de bloqueo, una agregación demasiado imprecisa también bloqueará el tráfico de orígenes legítimos.

Nuestro análisis inicial muestra que aún existe un número relativamente pequeño de escáneres cuyo objetivo sea el espacio IPv6, especialmente cuando se compara con los escáneres más conocidos dirigidos al espacio IPv4. El tráfico de escaneo IPv6 está muy concentrado, y un número reducido de orígenes dominan el panorama. En nuestra opinión, esta situación puede cambiar rápidamente si el escaneo de vulnerabilidades en el espacio IPv6 se convierte en algo más habitual. Identificar y señalar correctamente los orígenes de escaneo de IPv6 presenta un desafío inminente.

Para obtener más información, lea nuestro estudio.

Si desea acceder a investigaciones innovadoras: