Qui scrute l'espace IPv6 ? Et, honnêtement, pourquoi s'en soucier ?

Synthèse

Les chercheurs d'Akamai, en collaboration avec le Max Planck Institute for Informatics, ont réalisé la première étude empirique sur le balayage des vulnérabilités à grande échelle dans l'espace IPv6 et compilé leurs conclusions.

Ces résultats confirment que les scanners ont commencé à balayer l'espace IPv6. Le balayage de l'espace IPv6 est beaucoup plus compliqué que celui de l'espace IPv4, et cette activité dans l'espace IPv6 est donc encore rare par rapport à celle qui a lieu dans l'espace IPv4.

Le trafic de balayage est fortement concentré sur un petit nombre de sources actives ; géographiquement, les deux sources les plus actives effectuent leurs balayages depuis la Chine. Si l'on examine les principaux réseaux à l'origine du trafic de balayage, on constate également des balayages menés par des entreprises de cybersécurité et d'autres exécutés à partir de l'espace d'adressage des fournisseurs de cloud.

Souvent, les scanners n'utilisent pas une seule adresse IPv6 de 128 bits pour générer le trafic de balayage, mais une myriade d'adresses sources provenant de préfixes entiers allant jusqu'à 32 bits (/32) pour générer leurs balayages, afin d'échapper à la détection. Cela rend la détection et le blocage des scanners extrêmement difficiles.

La détection et le blocage fiables des balayages IPv6 constitueront un défi de taille si et quand le balayage de vulnérabilité de l'espace IPv6 deviendra plus courant.

Introduction

Les attaquants, les chercheurs et les défenseurs ont souvent utilisé le balayage comme moyen de détecter/exposer les vulnérabilités des terminaux connectés à Internet. Bien que leurs objectifs soient très différents, avec des dizaines de milliers de sources continues dans l'IPv4, le balayage est l'une des pierres angulaires de quiconque recherche ou se défend contre les cybermenaces. Lorsque de nouvelles vulnérabilités sont découvertes dans un logiciel, les attaquants se pressent de balayer l'espace d'adressage pour trouver des hôtes vulnérables à exploiter ou infecter. Dans le même temps, les botnets balaient en permanence l'espace d'adressage pour trouver de nouvelles cibles exploitables à des fins de propagation latérale. Les entreprises de sécurité et les chercheurs balaient l'espace d'adressage pour étudier ses propriétés et identifier les points faibles. En bref, l'espace IPv4 est très fréquenté.

Et l'IPv6 dans tout cela ? Quelqu'un balaie-t-il l'espace IPv6 ? Faut-il même y prêter attention ?

La réponse est simple : Nous ne pouvons plus faire abstraction de l'espace IPv6 du point de vue de la sécurité. Pour notre nouvel article, que nous présenterons à l'ACM Internet Measurement Conference 2022, nous avons utilisé les journaux de pare-feu capturés sur les serveurs en bordure de l'Internet d'Akamai pour mettre en lumière l'activité de balayage dans l'Internet IPv6. Pendant 15 mois, nous avons étudié qui balaie, ce que ces personnes recherchent et quels sont les principaux défis à relever pour identifier et bloquer ces balayages.

Pourquoi le balayage de l'espace IPv6 est-il difficile ?

L'espace IPv4 est composé de quelque 4 milliards d'adresses, et l'ensemble de cet espace peut aujourd'hui être balayé en moins d'une heure depuis une machine à large bande passante. De même, les bots IoT à faible bande passante se contentent de générer et balayer des adresses IPv4 aléatoires à des fins de propagation latérale. La génération aléatoire d'adresses cibles est généralement suffisante pour trouver un hôte réactif, et exploitable, si l'on dispose de suffisamment de temps.

IPv6, en revanche, a une longueur d'adresse de 128 bits, génère 10 puissance 38 adresses, soit plusieurs ordres de grandeur de plus que le nombre d'adresses dans l'espace IPv4. Le balayage de la totalité de l'espace IPv6 nécessiterait au moins plusieurs milliers de milliards d'années avec les capacités technologiques actuelles. Le balayage complet est donc impossible dans cet espace. Si un attaquant veut procéder à un balayage, il doit trouver d'autres moyens de trouver des adresses cibles, par exemple en utilisant des listes d'adresses IPv6 ou le DNS pour résoudre les noms de domaine en adresses IPv6. Bien que l'immensité de l'espace IPv6 rende difficile pour les attaquants l'utilisation du balayage aléatoire à la recherche de cibles, cela ne signifie pas qu'il peut être négligé. Cela reviendrait à l'idéologie de « sécurité par l'obscurité », avec ses recommandations visant à « sécuriser » IPv6 simplement en le « bloquant ».

Pourquoi la détection des balayages IPv6 est-elle difficile ?

Dans l'espace IPv4, chaque adresse routée reçoit quotidiennement des milliers de paquets, résultat du balayage de l'ensemble de l'espace IPv4 par des acteurs ou de la génération aléatoire d'adresses cibles à la recherche d'hôtes vulnérables. Ainsi, la surveillance du trafic de balayage arrivant dans les préfixes inutilisés (« darknets ») nous offre un moyen direct d'étudier les tendances générales de balayage dans l'espace IPv4.

En ce qui concerne IPv6, cependant, le premier défi consiste à trouver des points d'observation permettant de voir des niveaux suffisants de trafic de balayage. Comme mentionné précédemment, il n'est pas pratique de cibler de manière aléatoire l'ensemble de l'espace IPv6. Par conséquent, la surveillance du trafic sur les préfixes IPv6 inutilisés (darknets, qui sont courants pour IPv4) ne révélera pratiquement aucun trafic de balayage. C'est là que l'Intelligent Edge Platform d'Akamai entre en jeu. Nous utilisons des centaines de milliers de machines dans plus de 1 300 réseaux. Chaque serveur héberge le contenu de nos clients et, comme nous renvoyons leurs adresses en réponse aux requêtes DNS, les adresses IPv6 de nos machines sont exposées à l'Internet. Elles peuvent donc être détectées par des scanners et font partie des listes de résultats IPv6 accessibles au public.

Le deuxième défi consiste à localiser et isoler les sources de balayage IPv6. Les attaquants et les sources de balayage légitimes procédant à un balayage actif, il est important de comprendre le contexte de balayage tel qu'il se présente aujourd'hui. De plus, l'isolation sera essentielle dans les environnements de production si un réseau veut bloquer le trafic d'un acteur malveillant. En étudiant le trafic de balayage, nous avons constaté que certains scanners n'utilisent pas une seule adresse source IPv6 de 128 bits pour lancer leurs tentatives de balayage, mais plutôt une myriade d'adresses sources dans des préfixes moins spécifiques comme /64, /48, ou même /32. Encore une fois, la dimension de l'espace IPv6 rend cela possible. Un scanner peut facilement obtenir une allocation IPv6 importante (par exemple, en obtenant un préfixe /32 directement auprès des registres Internet régionaux (RIR), ou même simplement en s'abonnant à des fournisseurs de services Internet, dont certains allouent un préfixe /48 entier par abonné). Nous constatons que la répartition du trafic entre les préfixes peut être utilisée pour éviter la détection, puisque chaque adresse source ne peut émettre qu'un seul paquet. D'autres scanners semblent utiliser les bits disponibles dans les adresses IPv6 pour coder les informations de balayage.

Comment détecter les balayages IPv6 à grande échelle ?

Le pare-feu d'Akamai enregistre le trafic non sollicité envoyé à nos machines en bordure de l'Internet, y compris le trafic de balayage. Pour la détection des balayages, nous exigeons qu'une source donnée cible au moins 100 adresses IP de destination de nos machines, de la même manière que nous avons détecté les balayages IPv4 à grande échelle dans des études antérieures.

Comme nous l'avons mentionné précédemment, puisque certains scanners utilisent des préfixes plus grands à partir desquels ils sourcent leur trafic, nous indiquons les scanners que nous détectons lorsque nous n'agrégeons pas le trafic (sources /128), lorsque nous agrégeons d'abord tous les paquets d'une source /64 ensemble, ainsi que lorsque nous agrégeons tous les paquets d'une source /48 ensemble.

Tendances du balayage IPv6 en 2021 et 2022

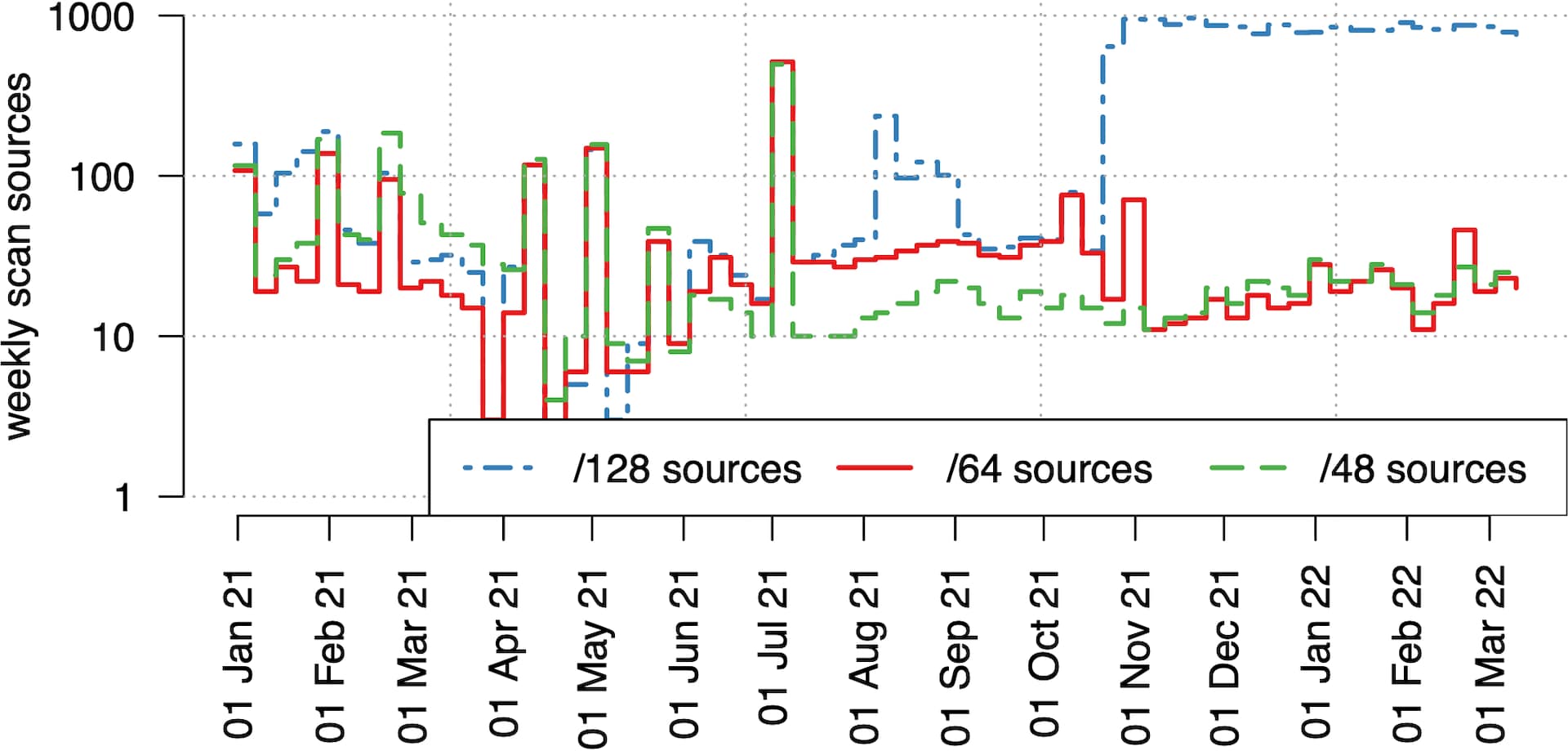

Fig. 1 : Sources de balayage IPv6 détectées chaque semaine pour différents niveaux d'agrégation de sources

Fig. 1 : Sources de balayage IPv6 détectées chaque semaine pour différents niveaux d'agrégation de sources

Fig. 1 : Sources de balayage IPv6 détectées chaque semaine pour différents niveaux d'agrégation de sources

La figure 1 indique le nombre de scanners que nous avons détectés sur une base hebdomadaire de janvier 2021 à mars 2022. Nous pouvons constater que le niveau d'agrégation des sources de paquets a un effet majeur sur le nombre de sources de balayage détectées. Dans l'ensemble, nous constatons que le nombre de scanners est relativement stable tout au long de la période étudiée, la plupart se situant entre 10 et 100 sources de balayage actives hebdomadaires, ce qui est très peu comparé aux centaines de milliers de scanners ciblant l'espace IPv4. On constate une augmentation notable des sources de balayage /128 à partir de novembre 2021, mais nous rappelons que toutes ces sources /128 s'agrègent en une seule source /64 et sont utilisées par un seul acteur de balayage, une société de cybersécurité basée aux États-Unis.

Concentration du trafic de balayage IPv6

Fig. 2 : Paquets de balayage hebdomadaire (agrégation de sources /64)

Fig. 2 : Paquets de balayage hebdomadaire (agrégation de sources /64)

Fig. 2 : Paquets de balayage hebdomadaire (agrégation de sources /64)

La figure 2 indique le nombre de paquets de balayage capturés chaque semaine, et nous déparons le scanner le plus actif ainsi que le deuxième scanner le plus actif par semaine de toutes les autres sources de balayage. Il est frappant de constater qu'à tout moment, un seul scanner, le plus actif, émet la majorité écrasante du trafic de balayage (jusqu'à 92 % par semaine), tandis que les autres scanners, moins actifs, ne contribuent que très peu. Cela soulève la question suivante : Qui sont les meilleurs scanners ?

Réseaux sources des balayages

Le tableau indique les 20 principaux réseaux (systèmes autonomes, SA) à l'origine du trafic, classés par paquets de balayage. En outre, nous indiquons pour chaque réseau le nombre de préfixes /48, /64 et /128 détectés par les scanners. Nous indiquons le type de réseau et le pays d'origine de chaque réseau.

Tableau : Les 20 principaux réseaux sources de balayage (SA) par volume. Nous remarquons que le nombre de sources de balayage /48 peut dépasser celui des sources /64 ou /128 si le trafic combiné des sources /48 répond à la définition du balayage, mais pas le trafic des sources /64 contenues (par exemple, SA n° 18).

Nous constatons que le balayage est fortement concentré : Les cinq principaux réseaux sources représentent près de 93 % de l'ensemble du trafic de balayage. Les deux réseaux sources les plus actifs sont des centres de données situés en Chine, suivis par un certain nombre d'entreprises de cybersécurité et de grands fournisseurs de cloud. Dans l'ensemble, nous concluons que la majorité du trafic de balayage provient de centres de données/fournisseurs de cloud, et dans notre top 20, nous ne trouvons pas un seul FAI utilisateur final.

En examinant les sources de balayage à l'intérieur des SA, nous observons des différences frappantes entre les réseaux. Alors que les scanners actifs les plus importants génèrent l'ensemble du trafic à partir d'adresses sources uniques de 128 bits, nous trouvons certains réseaux (par exemple, le SA n° 18) dans lesquels un seul acteur de balayage émet un trafic à partir de plus de 1 000 préfixes /48 différents. En même temps, le SA n° 18 représente moins de 0,1 % de l'ensemble du trafic de balayage enregistré, mais peut fausser l'analyse si l'on classe les réseaux par préfixes sources actifs.

Défis et conclusion

Nous soulevons une question clé lors du traitement des balayages IPv6 : Quelle est la taille de préfixe correcte pour identifier un acteur de balayage individuel ? Comme le montre le tableau, la réponse varie : Alors que le scanner dans le SA n° 1 peut, et devrait, être identifié à l'aide de son adresse IPv6 de 128 bits, l'acteur de balayage dans le SA n° 18 doit être agrégé à un préfixe /32 entier. En général, l'agrégation jusqu'à une telle longueur de préfixe pourrait entraîner la confusion de différentes sources de balayage individuelles, notamment chez les fournisseurs de cloud où les utilisateurs individuels se voient souvent attribuer des préfixes /64 ou /96, voire plus spécifiques. Dans un contexte opérationnel, si la détection de balayage conduit à un blocage, une agrégation trop grossière bloquera également le trafic provenant de sources légitimes.

Notre première analyse montre qu'il existe encore un nombre relativement faible de scanners ciblant l'espace IPv6, surtout en le comparant aux scanners plus connus qui ciblent IPv4. Le trafic des scanners IPv6 est fortement concentré, et un petit nombre de sources domine le tableau. Nous pensons que cette situation pourrait rapidement évoluer si et quand le balayage des vulnérabilités dans l'espace IPv6 deviendra plus courant. L'identification et le repérage correct des sources de balayage IPv6 représentent un défi de taille.

Pour plus de détails, veuillez lire notre article.

Pour d'autres recherches approfondies :