Quem verifica o espaço de IPv6? E, sinceramente, por que nos importamos?

Resumo executivo

Os pesquisadores da Akamai, em colaboração com o Max Planck Institute for Informatics, concluíram o primeiro estudo empírico sobre verificação de vulnerabilidades em larga escala no espaço de IPv6 e compilaram suas descobertas.

As descobertas confirmam que os scanners começaram a varrer o espaço de IPv6. A varredura do espaço de IPv6 é muito mais complicada do que a varredura de IPv4. Portanto, a atividade de verificação no IPv6 ainda é rara quando comparada com a atividade no IPv4.

O tráfego de varredura está fortemente concentrado em um pequeno número de fontes ativas; geograficamente, as duas fontes mais ativas estão realizando verificações da China. Observando as principais redes que geram tráfego de varredura, também há varreduras conduzidas por empresas de cibersegurança e verificações executadas do espaço de endereço do provedor de nuvem.

Os scanners geralmente não usam um único endereço IPv6 de 128 bits para realizar o tráfego de varredura, mas usam inúmeros endereços de origem de prefixos tão grandes quanto todo o /32s para extrair suas sondas, provavelmente para evitar a detecção. Isso torna a detecção e o bloqueio de scanners extremamente difíceis.

A detecção e o bloqueio confiáveis de verificação do IPv6 apresentarão um desafio iminente se e quando a verificação de vulnerabilidades do espaço de IPv6 se tornar mais comum.

Introdução

Invasores, pesquisadores e defensores têm frequentemente utilizado a varredura como uma forma de encontrar/expor vulnerabilidades em dispositivos conectados à Internet. Embora seus objetivos sejam muito diferentes, com dezenas de milhares de fontes contínuas no IPv4, a varredura é um dos pilares de qualquer pessoa que esteja procurando ou se defendendo de ciberameaças. Quando são encontradas novas vulnerabilidades no software, os invasores correm para verificar o espaço de endereço para encontrar hosts vulneráveis à exploração ou infeção. Ao mesmo tempo, os botnets verificam continuamente o espaço de endereço para encontrar novos alvos exploráveis para distribuição lateral. Empresas e pesquisadores de segurança verificam o espaço de endereços para estudar suas propriedades e identificar pontos fracos. Em resumo, o espaço de IPv4 está ocupado.

Mas, e quanto ao IPv6? Alguém está verificando o espaço de IPv6? Devemos mesmo nos concentrar nele?

A resposta é simples: não podemos mais ignorar o IPv6 de uma perspectiva de segurança. Para o nosso novo artigo, que apresentaremos na ACM Internet Measurement Conference de 2022, usamos os logs de firewall capturados nos servidores de edge da Akamai para explanar a atividade de verificação na Internet IPv6. Ao longo de 15 meses, estudamos quem verifica, o que eles procuram e quais são os principais desafios quando se trata de identificar e bloquear essas verificações.

Por que a verificação do espaço de IPv6 é difícil?

O espaço de IPv4 consiste em cerca de quatro bilhões de endereços, e o espaço inteiro pode ser verificado hoje em dia em menos de uma hora de uma máquina com alta largura de banda. Da mesma forma, os bots de Internet das coisas de baixa largura de banda apenas geram e verificam endereços aleatórios de IPv4 para distribuição lateral. A geração aleatória de endereços de destino geralmente é suficiente para encontrar um host responsivo e explorável, com tempo suficiente.

O IPv6, por outro lado, com seu comprimento de endereço de 128 bits, produz cerca de dez elevado à potência de 38 endereços, o que é muitas ordens de magnitude maior do que o número de endereços no espaço IPv4. A totalidade do IPv6 exigiria, pelo menos, trilhões de anos para ser verificada com as capacidades tecnológicas atuais. Isso torna a verificação completa neste espaço impossível. Portanto, se um invasor quiser verificar, precisará encontrar outras maneiras de encontrar endereços de destino, por exemplo, usando listas de ocorrências de endereços IPv6 ou usando DNS (Sistema de Nomes de Domínio) para resolver nomes de domínio para endereços IPv6. Embora a imensidão do IPv6 torne difícil para os invasores utilizar a varredura aleatória para encontrar alvos, isso não significa que possa ser ignorada. Isso seria semelhante à ideologia de "segurança por obscuridade", com suas recomendações para "proteger" o IPv6 simplesmente "bloqueando-o".

Por que é difícil detectar varreduras de IPv6?

No espaço de IPv4, cada endereço roteado recebe milhares de pacotes de varredura todos os dias, resultado de agentes que verificam todo o espaço de IPv4 ou geram endereços de destino aleatoriamente para encontrar hosts vulneráveis. Assim, o monitoramento que chega no tráfego de verificação em prefixos não utilizados ("darknets") nos apresenta uma maneira direta para estudar as tendências gerais de varredura no espaço de IPv4.

No entanto, quando se trata de IPv6, o primeiro desafio é encontrar pontos privilegiados que possam ver níveis suficientes do tráfego de varredura. Como mencionado acima, não é prático visar aleatoriamente o espaço de IPv6 completo. Como resultado, monitorar o tráfego em prefixos IPv6 não utilizados (darknets, que são comuns no IPv4) dificilmente revelará qualquer tráfego de verificação. É aqui que entra em jogo a Akamai Intelligent Edge Platform. Operamos centenas de milhares de máquinas em mais de 1.300 redes. Cada servidor hospeda o conteúdo dos nossos clientes e, como retornamos seus endereços como respostas a solicitações de DNS, os endereços IPv6 de nossas máquinas são expostos à Internet. Portanto, eles podem ser encontrados por scanners e fazem parte de listas de ocorrências IPv6 disponíveis publicamente.

O segundo desafio é identificar e isolar fontes de varredura de IPv6. Como os invasores e as fontes legítimas de varredura estão verificando ativamente, o isolamento é importante para compreender o cenário de varredura como ele se encontra atualmente. Além disso, o isolamento será fundamental em ambientes de produção se uma rede quiser bloquear o tráfego de um agente mal-intencionado. Estudando o tráfego de varredura, percebemos que alguns scanners não usam um único endereço de origem IPv6 de 128 bits para enviar suas sondas de varredura. Em vez disso, eles geram seu tráfego de inúmeros endereços de origem em prefixos menos específicos, como /64s, /48s ou até mesmo /32s. Novamente, o tamanho do IPv6 torna isso possível. Um scanner pode facilmente obter uma alocação grande de IPv6 (por exemplo, obtendo um /32 diretamente dos registros regionais de Internet [RIRs], ou mesmo assinando os provedores de serviços de Internet, alguns dos quais alocam um prefixo /48 inteiro por assinante). Descobrimos que o tráfego de difusão entre prefixos pode ser usado para evitar a detecção, pois cada endereço de origem pode emitir apenas um único pacote. Outros scanners parecem usar os bits disponíveis em endereços IPv6 para codificar informações de verificação.

Como detectamos varreduras de IPv6 em grande escala?

O firewall da Akamai registra o tráfego não solicitado enviado para nossas máquinas de edge, incluindo o tráfego de varredura. Para a detecção de varreduras, exigimos que uma determinada origem vise pelo menos 100 endereços IP de destino de nossas máquinas, semelhante à forma como detectamos varreduras de IPv4 de grande escala em trabalhos anteriores.

Como mencionado acima, como alguns scanners usam prefixos maiores para gerar seu tráfego, nós mostramos aos scanners que detectamos quando não agregamos tráfego (/128 fontes), quando agregamos primeiro todos os pacotes de uma origem /64 juntos, bem como quando agregamos todos os pacotes de uma fonte /48 juntos.

Tendências de varredura de IPv6 em 2021 e 2022

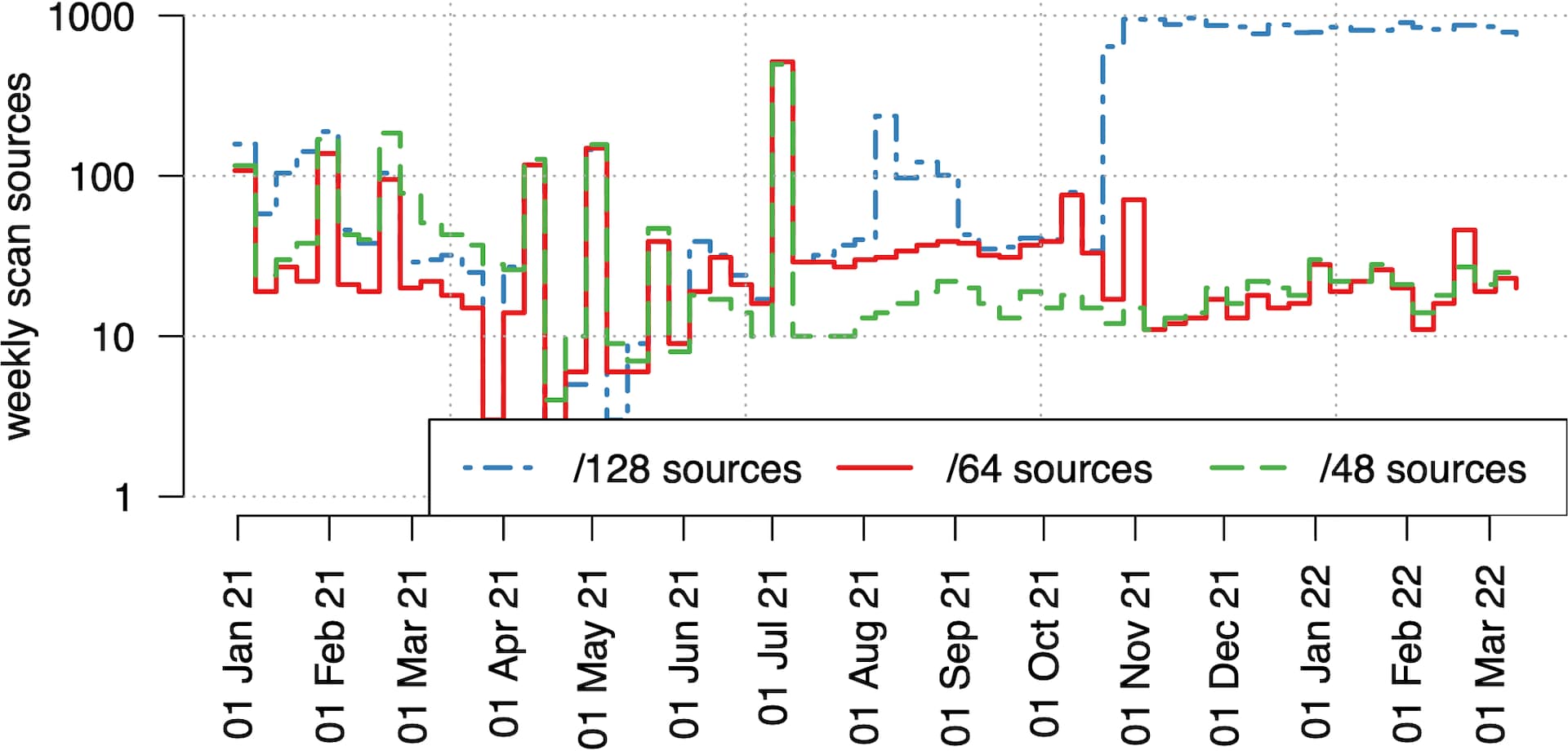

Fig. 1: Fontes de varredura de IPv6 detectadas semanalmente para diferentes níveis de agregação de origem

Fig. 1: Fontes de varredura de IPv6 detectadas semanalmente para diferentes níveis de agregação de origem

Fig. 1: Fontes de varredura de IPv6 detectadas semanalmente para diferentes níveis de agregação de origem

A Figura 1 mostra quantos scanners detectamos semanalmente de janeiro de 2021 a março de 2022. Notamos o quanto agregar as fontes de pacotes tem um grande efeito no número de fontes de varredura detectadas. No geral, encontramos um número relativamente estável de scanners em nosso período, na maioria das vezes, variando de 10 a 100 fontes de varredura ativas semanais, que representam números muito pequenos em comparação com as centenas de milhares de scanners direcionados ao espaço de IPv4. Há um notável aumento em fontes de varredura /128 a partir de novembro de 2021, mas destacamos que todas essas fontes /128 se agregam a um único /64 e são usadas por um único agente de varredura, uma empresa de cibersegurança baseada nos EUA.

Concentração de tráfego de varredura do IPv6

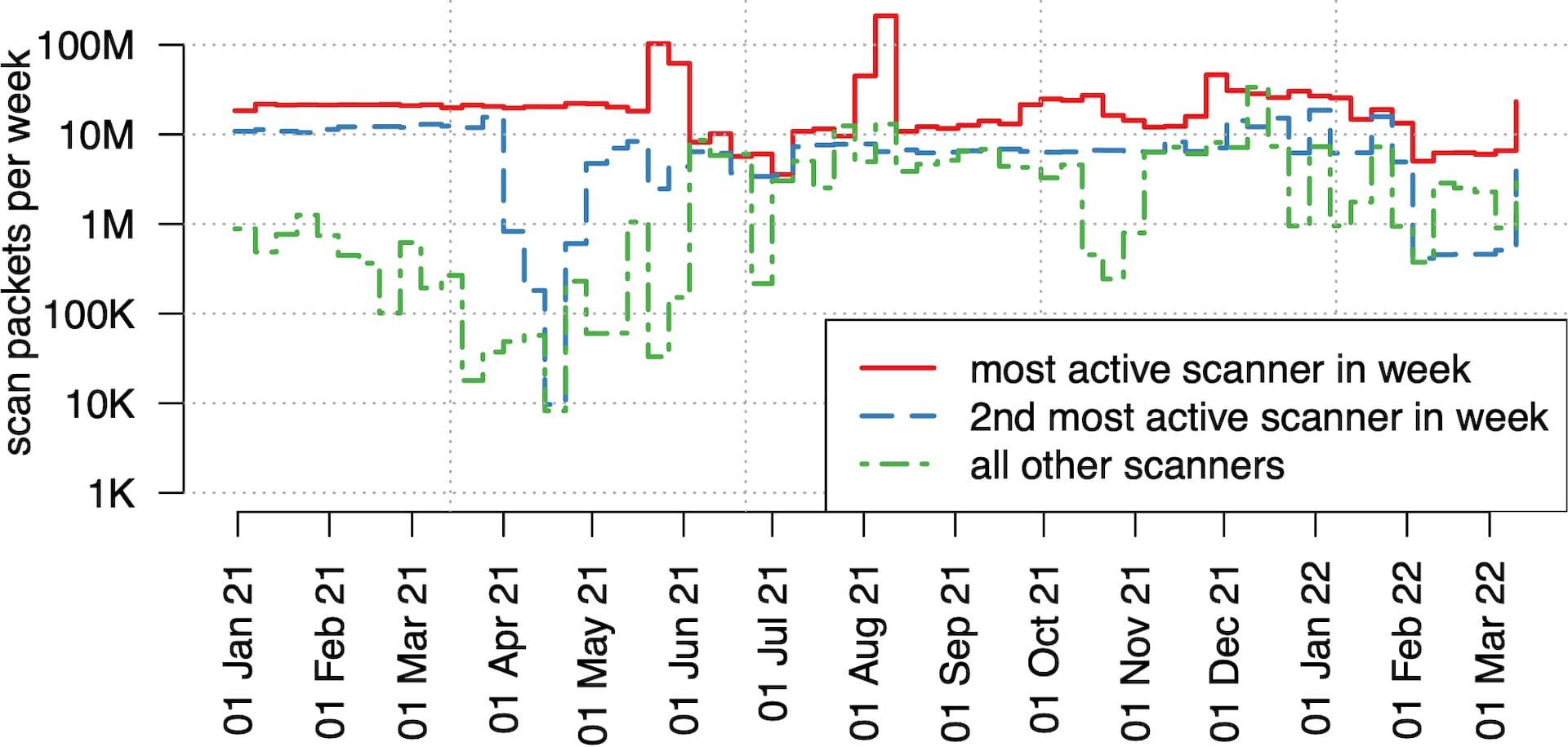

Fig. 2: Pacotes de varredura semanal (agregação de origem /64)

Fig. 2: Pacotes de varredura semanal (agregação de origem /64)

Fig. 2: Pacotes de varredura semanal (agregação de origem /64)

A Figura 2 mostra o número de pacotes de varredura capturados semanalmente, e mostramos o scanner mais ativo e o segundo mais ativo por semana separados de todas as outras fontes de varredura. Descobrimos que, essencialmente, sempre há um único leitor mais ativo que envia a imensa maioria do tráfego de varredura (até 92% por semana), enquanto os outros scanners menos ativos contribuem apenas de forma relativamente pequena. Isto levanta a questão: quais são os principais scanners?

Redes de origem de varredura

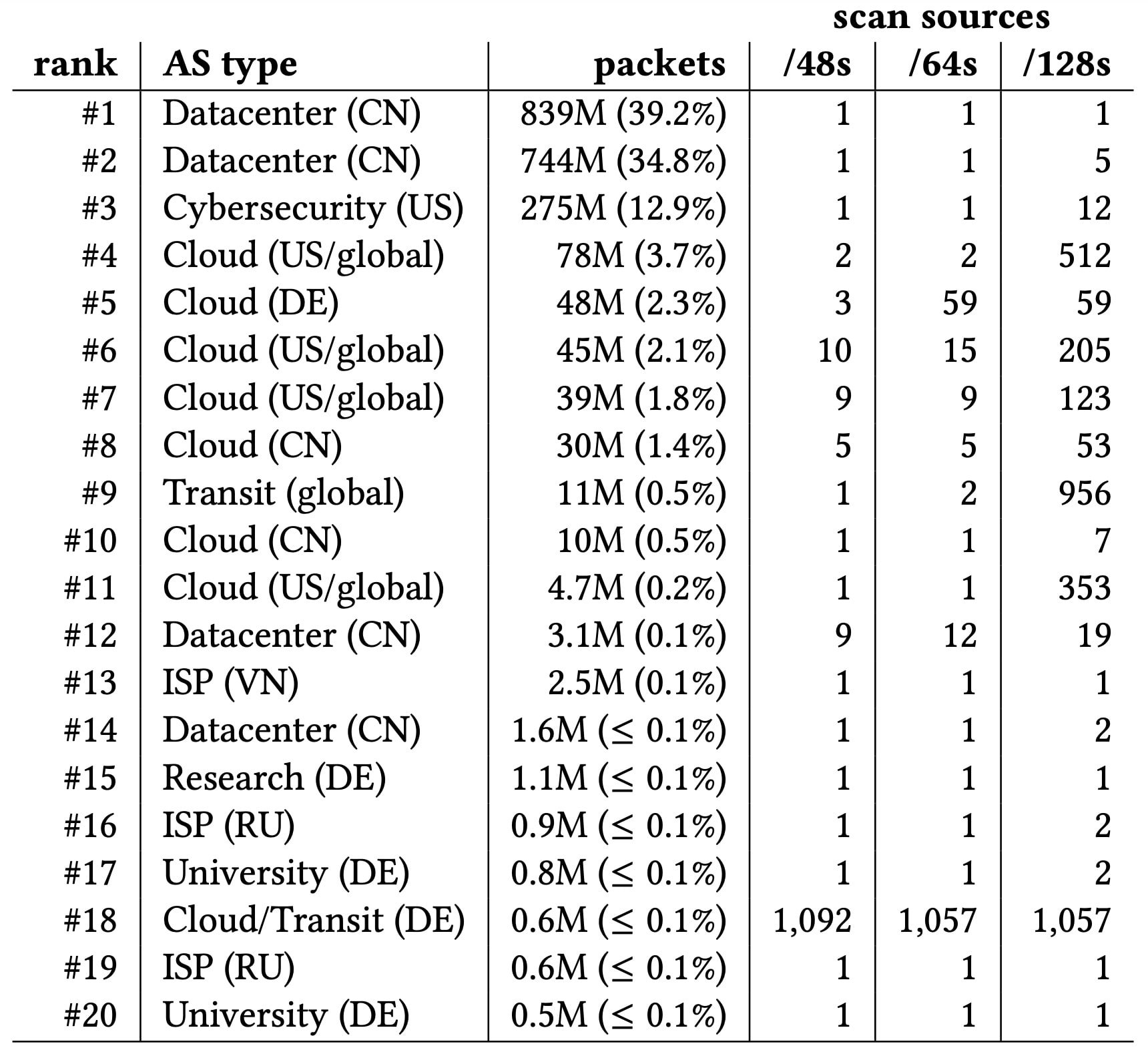

A Tabela mostra as 20 principais redes (sistemas autônomos, ASs) que geram o tráfego de varredura, classificadas por pacotes de varredura. Além disso, exibimos o número de prefixos /48, /64 e /128 detectados como scanners para cada rede. Também descrevemos o tipo de rede e o país de origem para cada rede.

Tabela: As 20 principais redes (ASs) de origem de varredura por volume. Observamos que o número de fontes de varredura /48 pode exceder /64s ou /128s se o tráfego combinado de /48 atender à definição de varredura, mas o tráfego de /64s contido não (por exemplo, AS n.° 18).

Descobrimos que a varredura está altamente concentrada: as cinco principais redes de origem representam quase 93% de todo o tráfego de varredura. As duas redes de origem mais ativas são os data centers localizados na China, seguidos por várias empresas de cibersegurança e grandes provedores de nuvem. Em geral, descobrimos que a maioria do tráfego de varredura se origina de data centers/provedores de nuvem e, em nosso top 20, não encontramos um único ISP de usuário final.

Observando as fontes de varredura dentro dos ASes, encontramos diferenças notáveis entre as redes. Embora os principais scanners ativos originem todo o tráfego de endereços de origem de 128 bits, notamos algumas redes (por exemplo, AS n.° 18) nas quais um único agente de varredura emite tráfego de varredura de mais de 1.000 prefixos /48 diferentes. Ao mesmo tempo, o AS n.° 18 representa menos de 0,1% de todo o tráfego de varredura registrado, mas pode distorcer a análise ao solicitar redes por prefixos de origem ativos.

Desafios e conclusão

Levantamos uma pergunta importante ao lidar com varreduras de IPv6: qual é o tamanho de prefixo correto para identificar um agente de varredura individual? Conforme mostrado na Tabela, a resposta varia. Enquanto o scanner no AS n.° 1 pode e deve ser identificado usando seu endereço IPv6 de 128 bits, o agente de varredura no AS n.° 18 precisa ser agregado a um prefixo /32 inteiro. No geral, agregar até esse tamanho de prefixo pode fundir diferentes fontes de varredura individuais, principalmente em provedores de nuvem, onde usuários individuais geralmente recebem prefixos /64, /96 ou ainda mais específicos. Em configurações operacionais, se a detecção de varredura levar à lista de bloqueios, a agregação grosseira também bloqueará o tráfego de fontes legítimas.

Nossa análise inicial mostra que ainda há um número relativamente pequeno de scanners voltados para o espaço de IPv6, especialmente quando comparado com os scanners mais conhecidos que visam o IPv4. O tráfego de varredura de IPv6 é altamente concentrado, e um pequeno número de fontes dominam o cenário. Argumentamos que essa situação pode mudar rapidamente se e quando a verificação de vulnerabilidades no espaço de IPv6 se tornar mais comum. Identificar e localizar corretamente fontes de varredura de IPv6 representam um desafio iminente.

Para obter mais detalhes, leia nosso artigo.

Para pesquisas mais inovadoras: