Una violazione di sicurezza delle API si verifica quando un'entità non autorizzata ottiene l'accesso a un sistema o a dati sensibili attraverso le API. Ciò può accadere in seguito alla compromissione, alla manipolazione o alla mancanza di protezioni delle stesse API, che permettono ai criminali di sfruttare le vulnerabilità del sistema.

Le API sono interfacce che assicurano la comunicazione e lo scambio di dati tra le diverse applicazioni software. Si tratta di componenti fondamentali per consentire l'integrazione di diversi sistemi e servizi e il corretto funzionamento dei moderni software e servizi web.

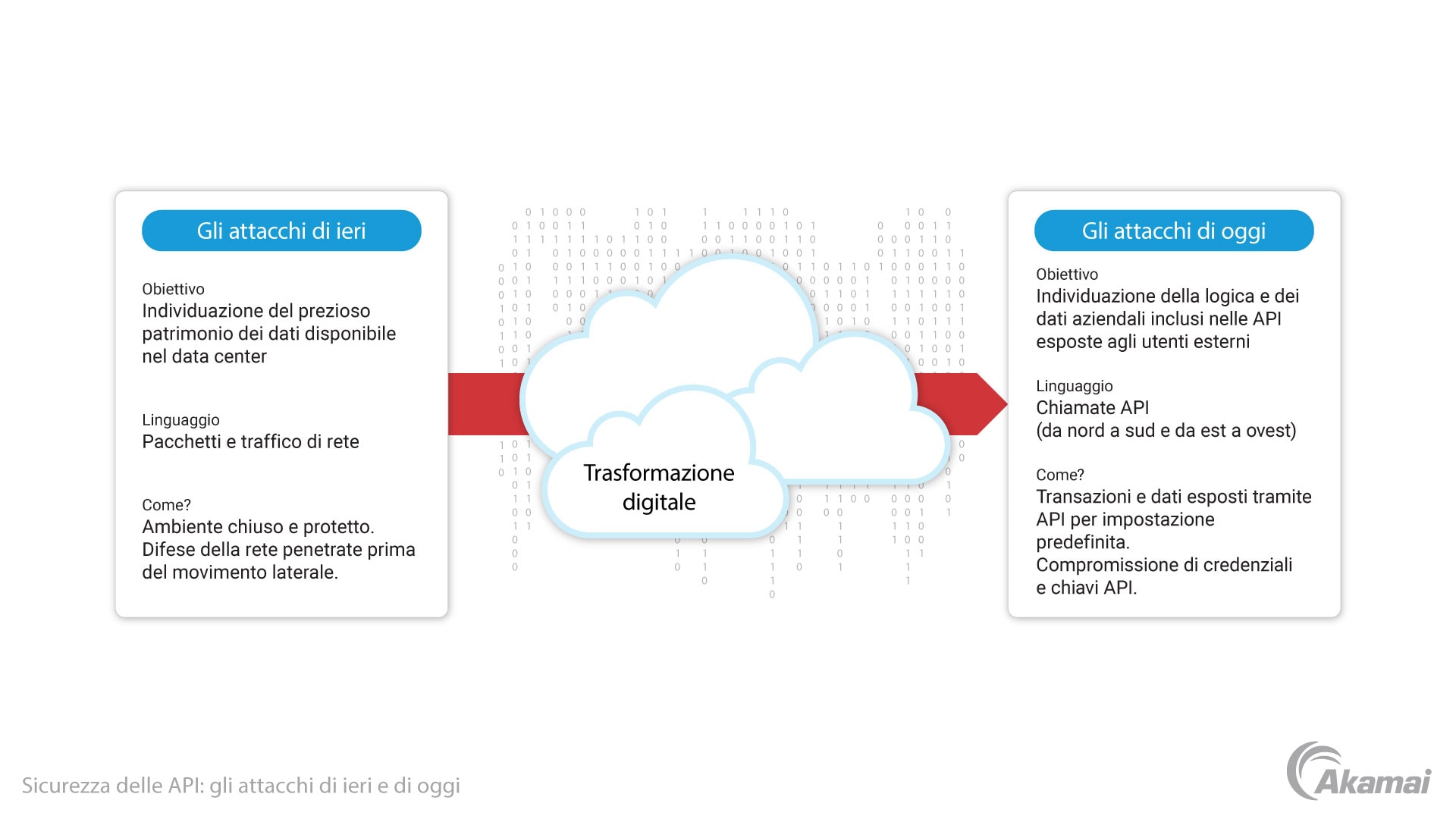

Purtroppo, le API pongono anche significativi rischi per la sicurezza. Una violazione di sicurezza delle API può portare ad accessi non autorizzati, al furto di dati o addirittura a manipolazioni delle funzionalità del sistema. In questo modo i malintenzionati possono accedere a informazioni sensibili dei clienti e dati aziendali oppure assumere il controllo di parti essenziali del sistema.

Le vulnerabilità più comuni delle API includono autenticazioni deboli, mancanza di crittografia, endpoint non sicuri, gestione inadeguata delle chiavi e logica delle API errata. Per bloccare eventuali violazioni, è essenziale mitigare queste vulnerabilità con solide misure di sicurezza, tra cui l'implementazione di protocolli di autenticazione e autorizzazione stringenti, controlli di sicurezza regolari e l'utilizzo di gateway delle API.