Une faille de sécurité des API fait référence à un cyberincident où une entité non autorisée accède à un système ou à des données via l'API. Cela peut se produire lorsque les mesures de sécurité protégeant l'API sont compromises, manipulées ou insuffisantes, permettant aux acteurs malveillants d'exploiter les vulnérabilités du système.

Les API sont des interfaces qui permettent à différentes applications logicielles de communiquer entre elles et d'échanger des données. Elles sont essentielles au bon fonctionnement des logiciels actuels et des services Web, permettant l'intégration de divers systèmes et services.

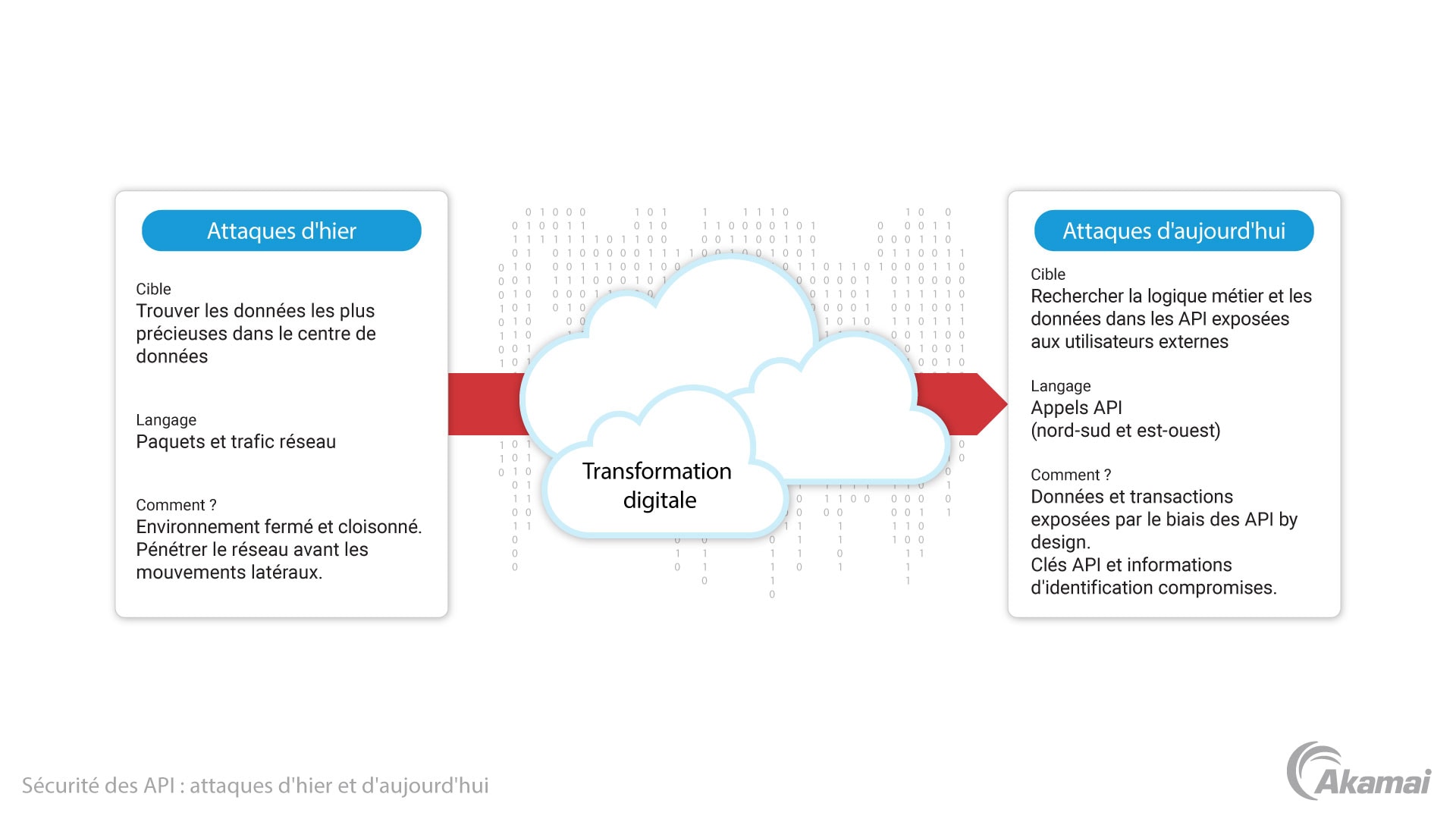

Cependant, les API représentent également des risques potentiels pour la sécurité. Une faille de sécurité des API peut entraîner un accès non autorisé aux données, un vol de données ou même une manipulation des fonctionnalités du système. Cela peut inclure l'accès aux informations sensibles des clients, aux données de l'entreprise ou le contrôle de composants du système.

Les vulnérabilités et les risques de sécurité courants des APIincluent une authentification faible, un manque de chiffrement, des points de terminaison non sécurisés, une gestion incorrecte des clés et une logique API défectueuse. Résoudre ces problèmes avec des mesures de sécurité API robustes, comme la mise en œuvre de protocoles d'authentification et d'autorisation stricts, des audits de sécurité réguliers et l'utilisation de passerelles API, est important pour empêcher les failles potentielles.