Beobachtete Scanaktivität für CVE-2024-22024 – XXE-Schwachstelle in Ivanti-Produkten

Einführung

In den letzten Wochen hat Ivanti zahlreiche kritische CVEs offengelegt. Dazu zählt auch die neueste, CVE-2024-22024. Obwohl der CVSS-Score von CVE-2024-22024 geringer ausfällt als der von früheren Schwachstellen, stellt sie mit großer Wahrscheinlichkeit ein Hauptziel für Angreifer dar.

Am 8. Februar 2024 veröffentlichte Ivanti eine Empfehlung für CVE-2024-22024. Ivanti berichtete ursprünglich, dass dieser Fehler bei internen Tests entdeckt wurde. Der Ratgeber wurde später jedoch aktualisiert, um watchTowr die Offenlegung dieser Schwachstelle zuzuschreiben.

Die Schwachstelle CVE-2024-22024 bezieht sich auf die Injektion von XXE (XML External Entities) innerhalb der SAML-Komponente von Ivanti Connect Secure und Ivanti Policy Secure. Die erfolgreiche Ausnutzung dieser Schwachstelle kann die Offenlegung vertraulicher Informationen, Denial-of-Service-Angriffe (DoS), SSRF-Angriffe (Server-Side Request Forgery) oder sogar beliebige Codeausführung zur Folge haben – je nach zugrunde liegender Webanwendung.

Beobachtete Scanaktivität

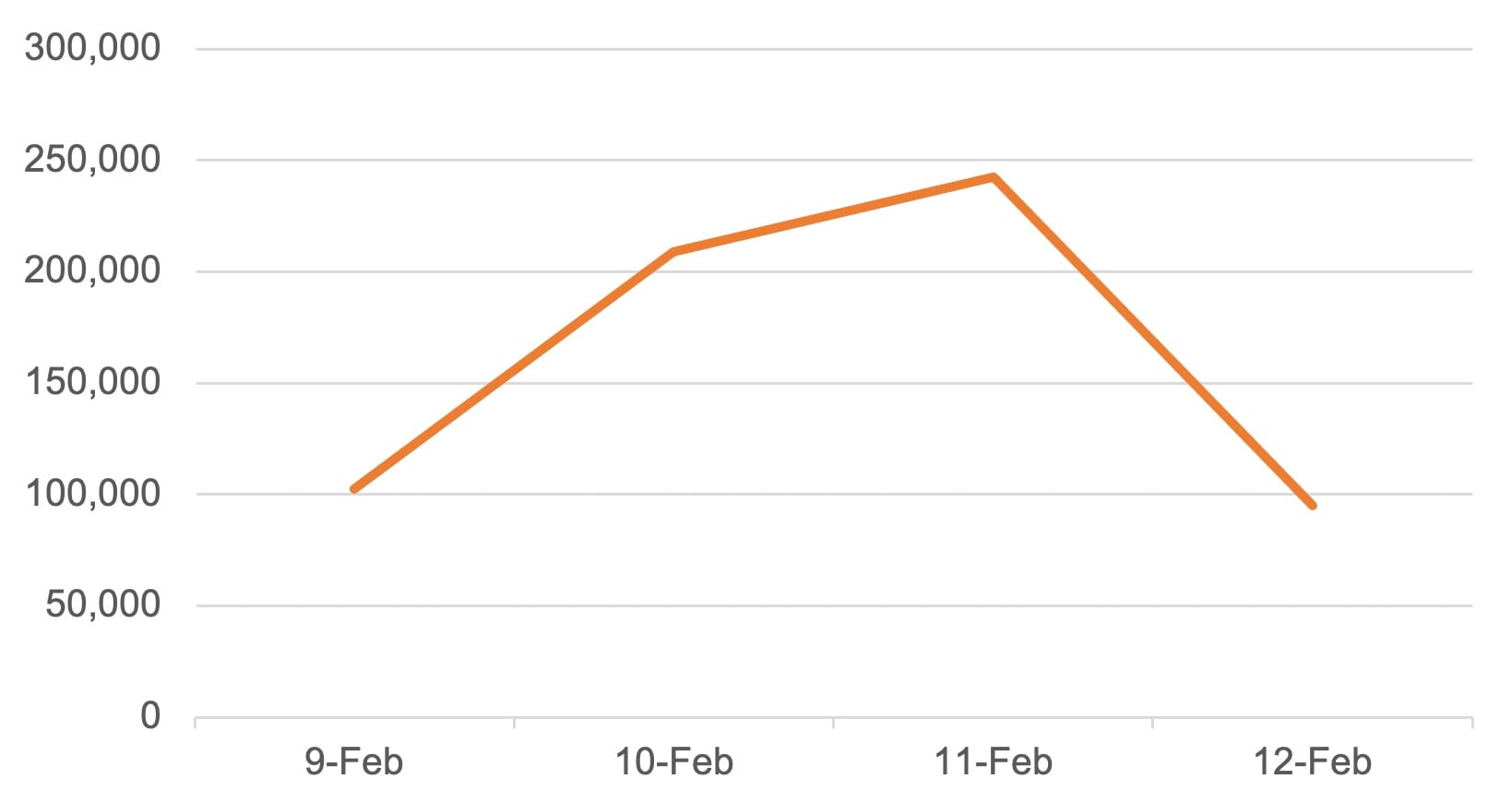

Wir haben auf unserer Plattform erhebliche Scanaktivitäten beobachtet, die auf diese CVE abzielen. Nach der Veröffentlichung des ersten Machbarkeitsnachweis (PoC) am 9. Februar 2024 wurde ein Anstieg der Scanaktivitäten beobachtet. Der Scantraffic erreichte seinen Höchststand am 11. Februar und flachte am 12. Februar wieder ab (Abbildung 1).

Bisher haben wir nur Payloads beobachtet, die dem ursprünglichen, von watchTowr veröffentlichten PoC ähneln. Es wurden zwar einige Varianten des ursprünglichen PoC verzeichnet, dabei handelte es sich jedoch ausschließlich um „blinde“ Out-of-Band-Payloads, die versuchen, den Zielserver zur Interaktion mit einer von vielen verschiedenen Listening-Domains zu bewegen.

Die Akamai Security Intelligence Group wird weiterhin die Protokolle unserer Web Application Firewall (WAF) auf neue Varianten oder gefährliche Payloads hin untersuchen und diesen Abschnitt des Blogs aktualisieren, falls neue Informationen vorliegen.

Abwehr mit App & API Protector von Akamai

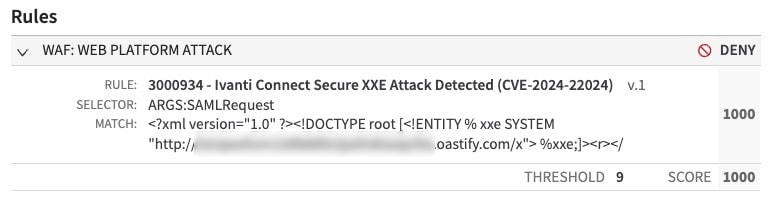

Nutzer, die Akamai Adaptive Security Engine im automatischen Modus verwenden und die die Gruppe „Angriff auf Webplattform“ im Modus „Ablehnen“ haben, sind automatisch vor diesen Angriffen geschützt. Nutzer, die Adaptive Security Engine im manuellen Modus verwenden, sollten überprüfen, ob sie die Gruppe „Angriff auf Webplattform“ oder die folgende Einzelregel im Modus „Ablehnen“ haben (Abbildung 2):

3000934 v1 – verbesserte Erkennung von XXE-Angriffen in Ivanti Connect Secure (CVE-2024-22024)

Zusammenfassung

Akamai App & API Protector hat diese Angriffsversuche auf unsere Sicherheitskunden erfolgreich abgewehrt.

Den effektivsten Schutz erhalten Sie, wenn Sie die vom Anbieter bereitgestellten Patches umgehend anwenden. Wir wissen jedoch, wie viel Zeit und Aufwand Sicherheitsteams in die Identifizierung und das sichere Patchen anfälliger Software investieren. Angesichts der wachsenden Anzahl von Anwendungen und wechselnden Umgebungen erfordert diese Aufgabe sogar noch mehr Zeit und Aufwand.

Eine „Defense-in-Depth“-Strategie ist nach wie vor unerlässlich, um die Unternehmensressourcen vor einer immer weiter wachsenden Zahl von Bedrohungen zu schützen. Angreifer integrieren öffentliche PoCs schnell in ihre Angriffstools, was die Herausforderung für Sicherheitsteams noch größer macht. Die Implementierung einer WAF, wie z. B. Akamai App & API Protector, kann als zusätzliche Verteidigungsschicht dienen, die vor neu erkannten CVEs schützt und einen zusätzlichen Sicherheitspuffer bietet.

Dieser Blogbeitrag gibt einen Überblick über unser aktuelles Verständnis der verfügbaren Informationen und über unsere Empfehlungen. Unsere Überprüfung läuft und alle hierin enthaltenen Informationen können sich jederzeit ändern. Besuchen Sie auch unser X -Konto für Updates in Echtzeit.