Osservata attività di analisi relativa alla vulnerabilità CVE-2024-22024 - XXE nei prodotti Ivanti

Introduzione

Nelle ultime settimane, Ivanti ha divulgato numerose vulnerabilità CVE critiche . La vulnerabilità più recente (CVE-2024-22024) non è cambiata. Anche se il suo punteggio CVSS non è alto come per le precedenti vulnerabilità, la CVE-2024-22024 sarà comunque una delle vulnerabilità più sfruttate dai criminali.

L'8 febbraio 2024, Ivanti ha pubblicato un avviso relativo alla CVE-2024-22024. Originariamente, Ivanti aveva segnalato che questa vulnerabilità era stata rilevata durante un test interno. Tuttavia, il relativo avviso era stato successivamente aggiornato per dare merito anche a watchTowr di aver divulgato questa vulnerabilità in modo responsabile.

La CVE-2024-22024 è una vulnerabilità XXE (XML eXternal Entity) di tipo injection che si trova nel componente SAML dei prodotti Ivanti Connect Secure e Ivanti Policy Secure. Lo sfruttamento di questa vulnerabilità potrebbe portare alla divulgazione di informazioni sensibili, ad attacchiDoS(Denial-of-Service) o SSRF (Server-Side Request Forgery) oppure, persino, all'esecuzione arbitraria di codice, a seconda dell'applicazione web sottostante.

Attività di analisi osservata

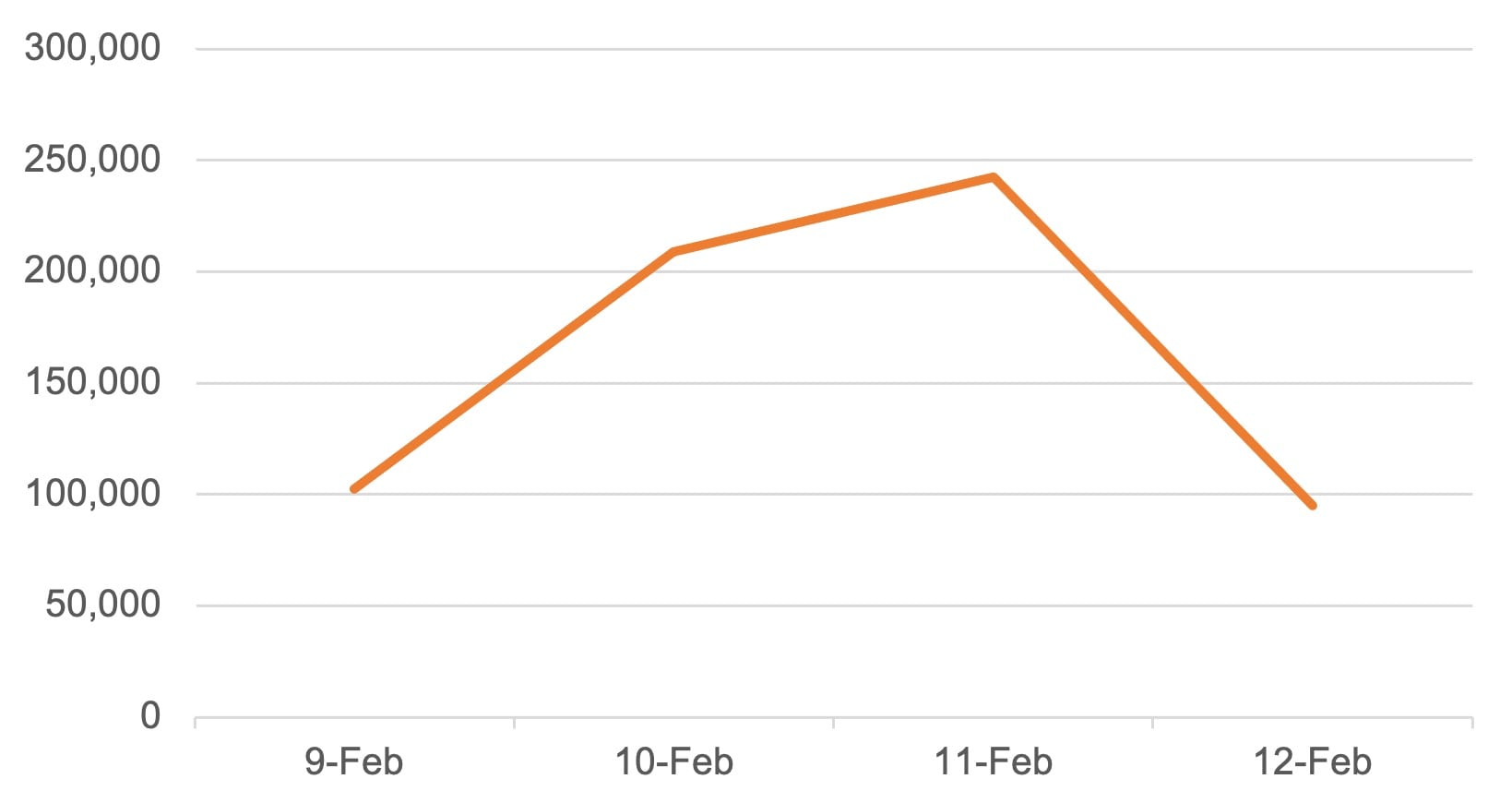

Abbiamo registrato una notevole attività di analisi sulla nostra piattaforma che sfrutta questa CVE. Dopo la pubblicazione della PoC (Proof-of-Concept) iniziale, avvenuta il 9 febbraio 2024, è stata osservata un'impennata nell'attività di analisi. Il traffico di analisi ha raggiunto il suo picco l'11 febbraio per diminuire il 12 febbraio (Figura 1).

Finora, abbiamo osservato solo altri payload simili alla PoC originale, che è stata pubblicata da watchTowr. Sono circolate alcune varianti della PoC originale, ma si è trattato di payload "ciechi" fuori banda, che tentano di far interagire il server preso di mira con uno dei molti domini di ascolto.

L'Akamai Security Intelligence Group) continuerà ad analizzare i log del nostro Web Application Firewall (WAF) alla ricerca di nuove varianti o di una transizione ai payload utilizzati come armi e aggiornerà questa sezione del blog con eventuali nuove informazioni.

Misure di mitigazione con Akamai App & API Protector

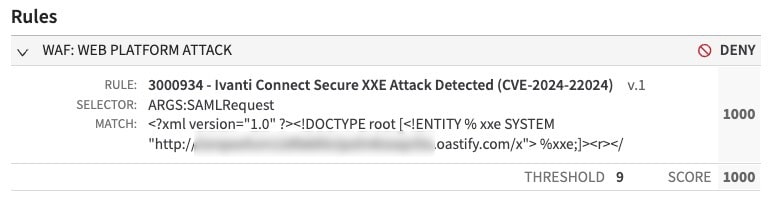

I clienti che utilizzano Akamai Adaptive Security Engine in modalità automatica e con il gruppo Web Platform Attack in modalità di rifiuto vengono automaticamente protetti da questi attacchi. I clienti che utilizzano Adaptive Security Engine in modalità manuale devono verificare di avere il gruppo Web Platform Attack o la seguente regola individuale in modalità di rifiuto (Figura 2):

3000934 v1 - Migliore rilevamento di un attacco Ivanti Connect Secure XXE rilevato (CVE-2024-22024)

Riepilogo

Akamai App & API Protector ha mitigato con successo questi tentativi di attacco ai nostri clienti.

La difesa più efficace consiste sempre nell'applicare tempestivamente le patch fornite dal proprio vendor. Tuttavia, ci rendiamo conto del tempo e degli sforzi necessari ai team addetti alla sicurezza per identificare e applicare correttamente le patch ai software vulnerabilità. Inoltre, visto il numero crescente di applicazioni e la fluidità degli ambienti, questa attività richiede una quantità di tempo e sforzi persino maggiore.

Una strategia di difesa approfondita rimane cruciale per proteggere le risorse di un'organizzazione da un numero sempre crescente di minacce. I criminali incorporano rapidamente le PoC pubbliche nei loro set di strumenti di attacco, complicando sempre più le cose per gli addetti alla sicurezza. L'implementazione di un WAF, come Akamai App & API Protector, può aggiungere un ulteriore livello di difesa, in grado di proteggere dalle CVE appena rilevate e fornire una maggiore sicurezza.

Questo post del blog intende fornire una panoramica delle nostre conoscenze attuali e offrire suggerimenti sulla base delle informazioni disponibili. La nostra revisione è continua e tutte le informazioni contenute in questa analisi sono soggette a modifiche. Potete anche visitare il nostro account X per aggiornamenti in tempo reale.