Ivanti 제품의 CVE-2024-22024 - XXE 취약점에 대해 관찰된 스캐닝 활동

서론

지난 몇 주 동안 Ivanti는 수많은 주요 CVE를 공개했습니다. 가장 최근의 CVE-2024-22024도 이와 다르지 않습니다. 이전 취약점만큼 CVSS 점수가 높지는 않지만, CVE-2024-22024는 여전히 공격자의 주요 표적이 될 가능성이 높습니다.

Ivanti는 2024년 2월 8일 CVE-2024-22024에 대한 권고 사항을 게시했습니다. Ivanti는 원래 이 결함이 내부 테스트 중에 발견되었다고 보고했습니다. 그러나 Ivanti의 이후 권고 사항을 업데이트해 이 취약점을 책임감 있게 공개한 watchTowr에게도 공을 돌렸습니다.

CVE-2024-22024는 Ivanti Connect Secure 및 Ivanti Policy Secure의 SAML 구성요소 내에 위치한 XXE(XML 외부 개체) 인젝션 취약점입니다. 이 취약점을 악용하는 데 성공하면 기본 웹 애플리케이션에 따라 민감한 정보 유출, 서비스 거부(DoS), SSRF(서버측 요청 위조) 또는 임의의 코드 실행으로 이어질 수 있습니다.

관찰된 스캐닝 활동

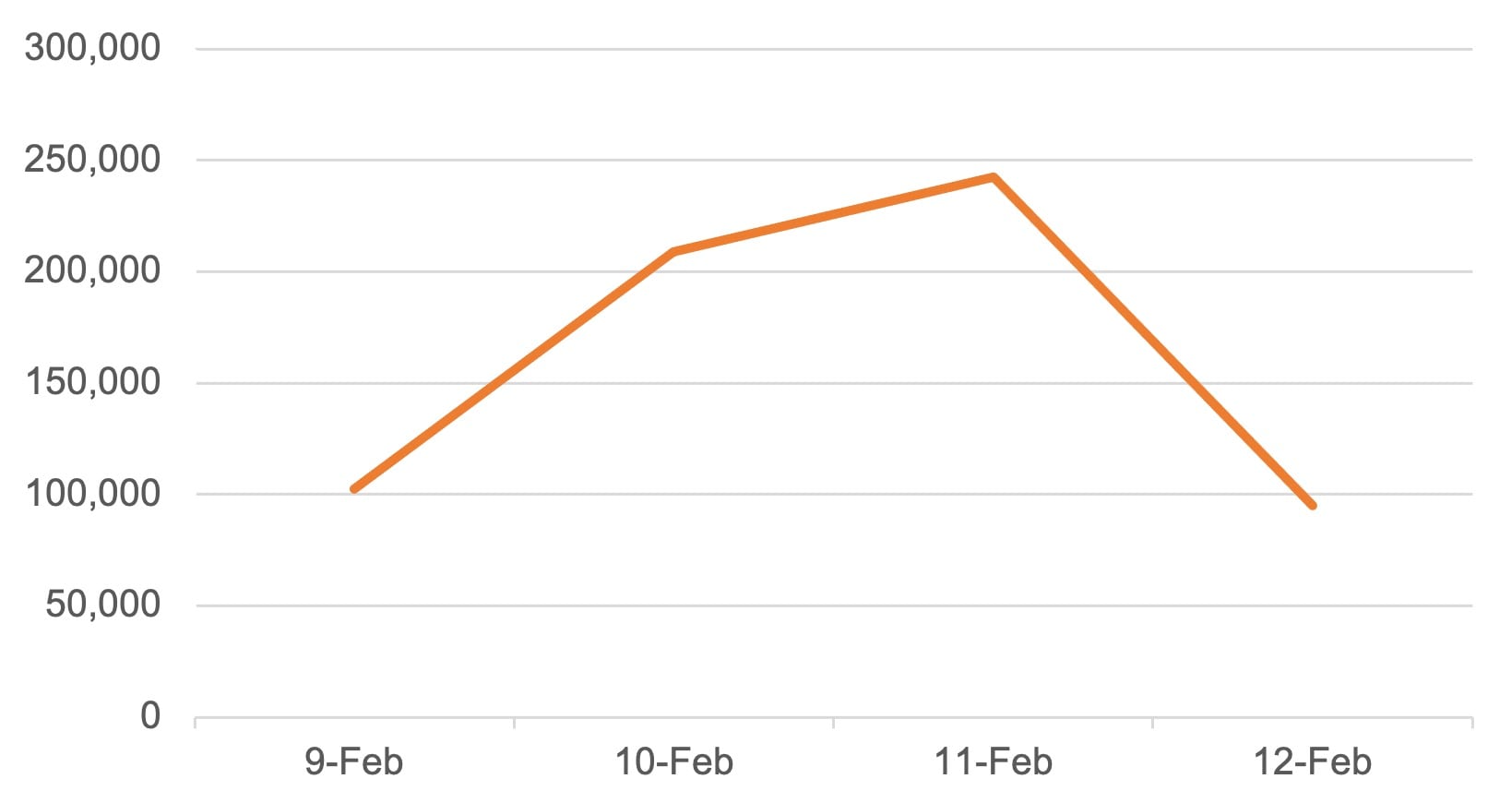

당사의 모든 플랫폼에서 이 CVE를 대상으로 하는 상당한 스캐닝 활동이 목격되었습니다. 2024년 2월 9일 초기 개념 증명(PoC)이 발표된 후에는 스캐닝이 급증하는 현상이 관찰되었습니다. 스캐닝 트래픽은 2월 11일에 피크에 달한 뒤 2월 12부터 점차 감소했습니다(그림 1).

Akamai App & API Protector를 통한 방어

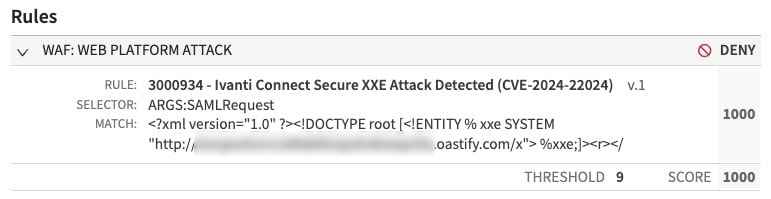

자동 모드에서 Akamai Adaptive Security Engine 을 사용 중이고 ‘웹 플랫폼 공격’ 그룹을 거부 모드로 설정한 고객은 이러한 공격으로부터 자동으로 보호됩니다. 수동 모드에서 Adaptive Security Engine을 사용하는 고객은 거부 모드에서 ‘웹 플랫폼 공격’ 그룹 또는 다음 개별 룰이 있는지 확인해야 합니다(그림 2).

3000934 v1 - 탐지된 Ivanti Connect Secure XXE 공격의 탐지 개선(CVE-2024-22024)

요약

Akamai App & API Protector 는 보안 고객에 대한 이러한 공격 시도를 성공적으로 방어하고 있습니다.

가장 효과적인 방어는 벤더사가 제공한 패치를 즉시 적용하는 것입니다. 그러나 보안팀은 취약한 소프트웨어를 식별하고 안전하게 패치하기 위해 많은 시간과 노력을 기울여야 하는 상황이며, 애플리케이션과 유동적인 환경의 수가 증가함에 따라 이 작업은 훨씬 더 많은 시간과 노력을 필요로 하게 되었습니다.

심층 방어 전략은 끊임없이 증가하는 위협으로부터 기업의 자산을 보호하는 데 있어 여전히 중요합니다. 공격자들은 공용 PoC를 공격 도구 모음에 빠르게 통합하여 보안팀 직원의 도전 과제를 더욱 어렵게 만듭니다. Akamai App & API Protector 같은 WAF를 구축하면 새롭게 발견된 CVE를 방어하고 추가적인 보안 버퍼를 제공하는 추가 방어 레이어를 더할 수 있습니다.

본 블로그 게시물에서는 이용 가능한 정보를 바탕으로 현재 파악된 정보와 권장 사항을 대략적으로 살펴봤습니다. Akamai의 검토는 지속적으로 수행되므로 이곳의 모든 정보는 변경될 수 있습니다. 또한 X 계정을 방문해 실시간 업데이트를 확인할 수 있습니다.