发现针对 Ivanti 产品中 CVE-2024-22024 - XXE 漏洞的扫描活动

简介

在过去几周里,Ivanti 披露了多个 高危 CVE。最新的漏洞 CVE-2024-22024 没什么不同。虽然 CVE-2024-22024 的 CVSS 评分不如先前的漏洞高,但它仍然可能成为攻击者的首要目标。

2024 年 2 月 8 日,Ivanti 发布了针对 CVE-2024-22024 的 公告 。Ivanti 最初报告称此漏洞是在内部测试中发现的。但是,他们后来更新了公告,也感谢 watchTowr 负责任地披露了此漏洞。

CVE-2024-22024 是一个 XML 外部实体 (XXE) 注入漏洞,存在于 Ivanti Connect Secure 和 Ivanti Policy Secure 的 SAML 组件中。 成功利用此漏洞可能会导致敏感信息泄露、拒绝服务 (DoS)、服务器端请求伪造 (SSRF),甚至会导致任意代码执行,具体取决于底层 Web 应用程序。

发现扫描活动

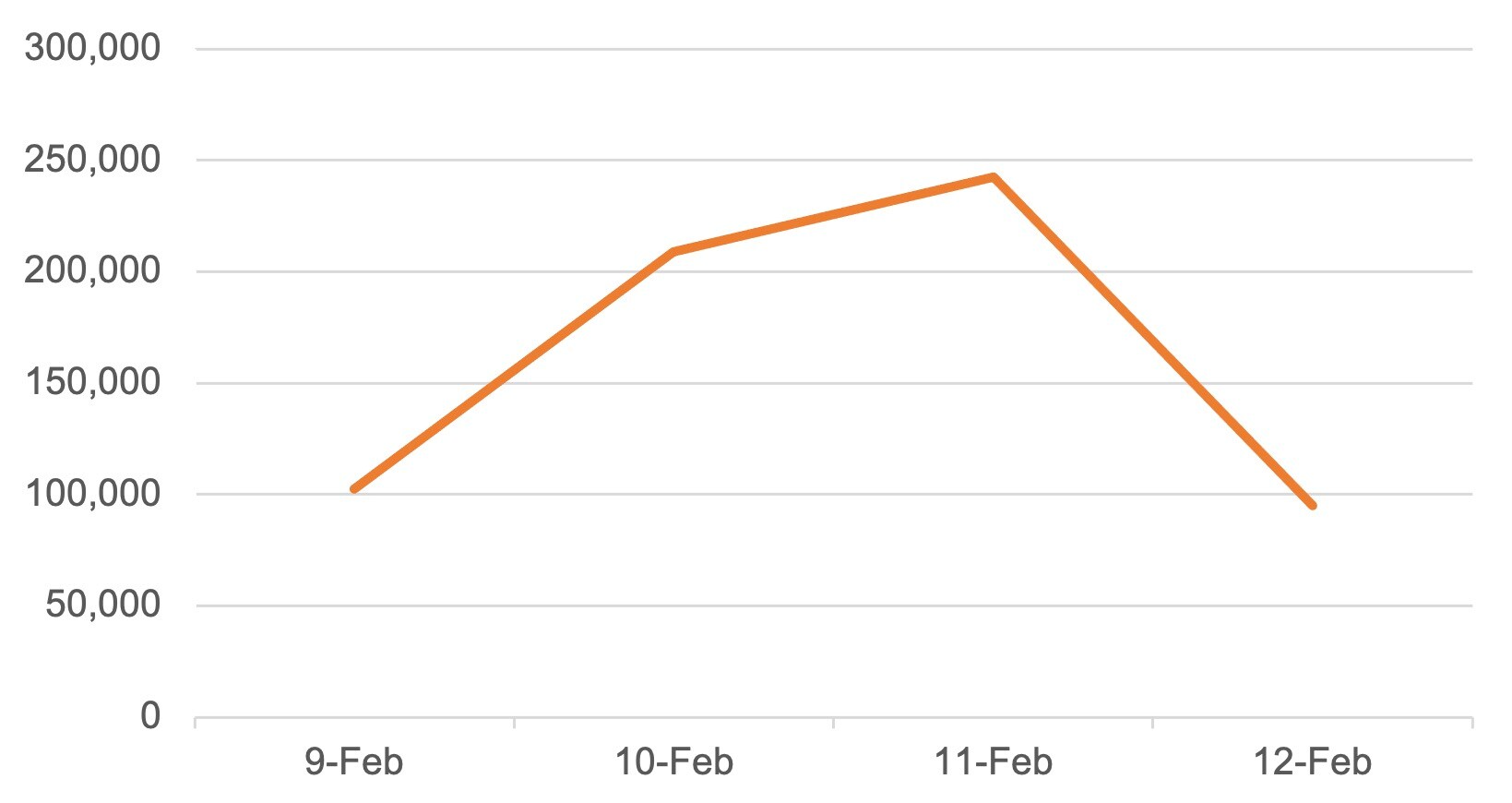

我们在自己平台中发现针对此 CVE 的大量扫描活动。在 2024 年 2 月 9 日发布初步概念验证 (PoC) 后,我们发现扫描活动激增。扫描流量于 2 月 11 日达到峰值,随后于 2 月 12 日开始逐步减少(图 1)。

利用 Akamai App & API Protector 进行抵御

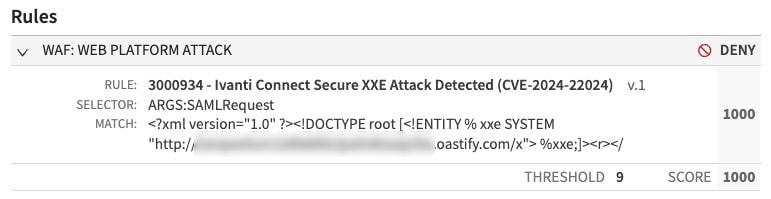

当客户在自动模式下使用 Akamai Adaptive Security Engine ,并在拒绝模式下具有“Web 平台攻击”组时,他们将自动免受这些攻击的影响。当客户在手动模式下使用 Adaptive Security Engine 时,他们应确保在拒绝模式下具有“Web 平台攻击”组或以下单个规则(图 2):

3000934 v1:提升了对已检测到的 Ivanti Connect Secure XXE 攻击 (CVE-2024-22024) 的检测能力

总结

Akamai App & API Protector 致力于为安全防护领域的客户提供强大的安全保障,以有效防范这些攻击企图。

最有效的防御措施始终是及时安装供应商提供的修补程序。但是,我们理解安全团队需要投入大量的时间和精力来确定容易受到攻击的软件并以安全方式安装修补程序,并且随着应用程序和多变环境的数量不断增加,这些任务也更耗时间和精力。

为了保护企业的资产免受不断增加的威胁的侵扰,深度防御策略仍然至关重要。攻击者会迅速将公共 PoC 纳入其攻击工具集中,从而使防御者面临更大的挑战。实施 WAF(如 Akamai App & API Protector)可以增添一层额外的防御措施,有助于防范新发现的 CVE,并增加额外的安全缓冲。

本文根据可用信息,简要说明了我们当前的理解并提供了相应建议。我们的审查还在持续进行中,本文的任何信息都可能发生更改。您也可以关注我们的 微信公众号 以获取更多实时更新。